一种新的基于身份的群体签密方案

陈尚弟,卞广旭(中国民航大学理学院,天津 300300)

一种新的基于身份的群体签密方案

陈尚弟,卞广旭

(中国民航大学理学院,天津 300300)

在公开的网络通信系统中安全地传送敏感消息时,有时会由于通信双方的权限过于集中而引起欺骗行为,而面向群体的签密方案能解决通信系统中个体的权限过于集中而引起的安全问题。利用基于身份的密码体制和椭圆曲线离散对数问题,提出了一种新的基于身份的群体签密方案。在方案中,任何t个或者多于t个签密组成员相互协作能够生成有效的群签密,少于t个签密组成员则不能生成有效的群签密;任何w个或者多于w个接收组成员相互协作可以验证群签密的合法性及恢复加密的消息。通过对提出的方案进行安全性分析,该方案具有认证性、保密性、数据完整性、不可否认性及不可伪造性等特性。

基于身份;门限方案;签密;椭圆曲线离散对数问题

随着计算机网络技术和通信技术的发展,网络通信技术在现实社会中的各个领域均得到了广泛的应用。在某些特殊的情况下,当通信系统中的双方在公开的网络环境中传送敏感的消息时,不仅需要使敏感的消息满足认证性,而且还需要使敏感的消息满足保密性。针对需要同时满足认证性和保密性的应用能在公开的网络环境中得以实现,Zheng[1]于1997年首次提出了一种称之为“签密”密码学术语的认证加密方案,该方案能在一个单一的逻辑步骤里同时实现认证性和保密性,并且运算量和通信成本也比传统的“先签名后加密”低得多。为了避免由于通信系统中双方个体的权限过于集中而引起欺骗行为,则可基于Shamir[2]的(t,n)门限方案构造面向群体的签密方案。

为了简化基于证书的公钥密码体制系统中的身份验证和密钥管理机构的公钥分发问题,Shamir[3]于1984年首次提出了基于身份的公钥密码体制,在这一新的公钥密码体制中,使用者的公钥可以由使用者的身份信息产生,而使用者的私钥可由可信的私钥生成器PKG(private key generator)通过使用者的身份信息计算获得。利用文献[3]提出的密码体制,2002年Malone-Lee[4]首次提出了一种新的基于身份的签密方案。自此之后,许多基于身份的面向群体的签密方案[5-7]相继提出,但是这些方案主要是在随机预言模型下基于双线性对问题提出的,2010年,文献[8]提出了一种新的基于身份的(t,n)门限签密方案,虽然该方案不是在随机预言模型下基于双线性对提出的,但却是基于一般有限域离散对数问题提出的,而其计算效率比基于椭圆曲线离散对数问题的构造方案较低,通信成本较大。

本文利用基于身份的密码体制和椭圆曲线离散对数问题提出了一种新的基于身份的群体签密方案,该方案不仅保证任何t个或多于t个的签密组成员相互协作能生成有效的群体签密,而且使任何w个或多于w个的接收组成员相互协作能够恢复加密的消息并对恢复的消息进行验证。除此之外,本文对方案的有效性进行了证明,同时对方案的安全性也进行了分析。

1 基于身份的群体签密方案的模型

记方案的签密组为A={A1,A2,…,An},其中使用者Ai的身份记为IDi(i=1,2,…,n);接收组为B= {B1,B2,…,Bm},其中使用者Bj的身份记为IDj*(j= 1,2,…,m)。本文提出的方案由以下4个阶段组成:系统的初始化、密钥提取阶段、签密阶段及解签密阶段。

1.1 系统的初始化

输入一个安全的参数k,PKG进行如下操作:PKG随机选取2个安全大素数p和q,并且使其满足q整除p-1;选取有限域GF(p)上一条安全的椭圆曲线E,并设P是E上具有q阶的基点,且记G为由P生成的q阶加法循环群;选取密钥为k*的安全对称加密及解密算法(Ek*,Dk*);定义两个安全的hash函数H1和H2;输出系统的公开参数params={p,q,P,E,G,该算法由PKG运行。

1.2 私钥提取阶段

这一阶段是通过签密组中使用者的身份IDi和接收组中使用者的身份IDj*来提取使用者的密钥和群体密钥。输入系统的公开参数params、签密组中使用者的身份IDi和接收组中使用者的身份IDj*。输出签密组的群密钥对(QA,aA)及使用者的密钥对(Qi,ai);输出接收组的群密钥对(QB*,bB)及使用者的密钥对(Qj*,bj)。该算法由PKG运行。

1.3 签密阶段

签密组A输入系统的公开参数params、使用者的密钥对(Qi,ai)、使用者的身份IDi(i=1,2,…,n)、消息m及接收组的群公钥QB*,输出签密σ,并将签密σ传送给接收组。

1.4 解签密阶段

接收组B输入系统的公开参数params、使用者的密钥对(Qj*,bj)、使用者的身份IDj*(j=1,2,…,m)和签密σ,输出合法的m并接收签密,否则拒绝接收签密的消息并输出符号⊥。

2 一种新的基于身份的群体签密方案

2.1 系统初始化

首先输入一个安全的秘密参数k,PKG随机选取2个安全大素数p和q,并且使它们满足q整除p-1;选取有限域GF(p)上一条安全的椭圆曲线E,并设P 是E上具有q阶的基点,且记G为由P生成的q阶加法循环群;选取密钥为k*的安全对称加密及解密算法(Ek*,Dk*);定义2个安全的hash函数H1:{0,1}*→Zq*和H2:G→Zq*;输出系统的公开参数params={p,q,P,

2.2 密钥提取阶段

记方案的签密组为A={A1,A2,…,An},其中使用者Ai的身份记为IDi(i=1,2,…,n);接收组为B= {B1,B2,…,Bm},其中使用者Bj的身份记为IDj*(j= 1,2,…,m)。

1)PKG随机选取α0,α1,…,αt-1∈Zq*,β0,β1,…,βw-1∈Zq*,并分别构造多项式:f(x)=α0+α1x+… + αt-1xt-1及g(x)=β0+β1x+…+βw-1xw-1,则记签密组的群私钥为aA=f(0),群公钥为QA=f(0)P;接收组的群私钥为bB=g(0),群公钥为QB*=g(0)P。

2)PKG利用使用者的身份IDi(i=1,2,…,n)及IDj*(j=1,2,…,m),计算签密组使用者相应的私钥和公钥ai=f(IDi)modq、Qi=aiP,接收组中使用者相应的私钥和公钥bj=g(IDj*)modq、Qj*=bjP。最后PKG将私钥ai及bj通过安全的通道分别传送给IDi和IDj*,相应的公钥Qi及Qj*公开。

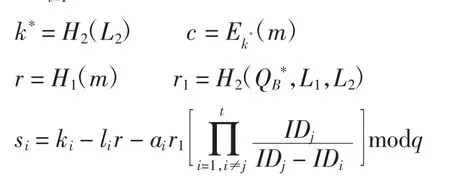

2.3 签密阶段

本阶段将实现由签密组A={A1,A2,…,An}中任何t个或者多于t个签密组成员相互协作对消息m进行签密,不妨记AT={A1,A2,…,At}是完成签密的t个签密组成员,并记C为AT中群体签密的合成者。

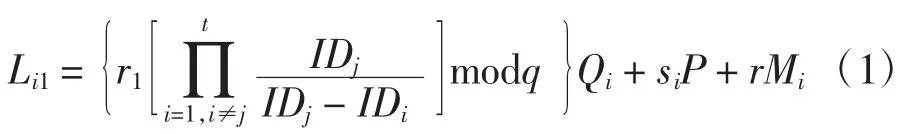

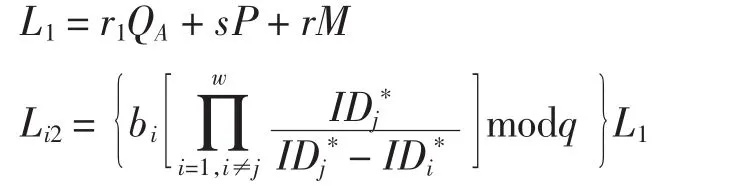

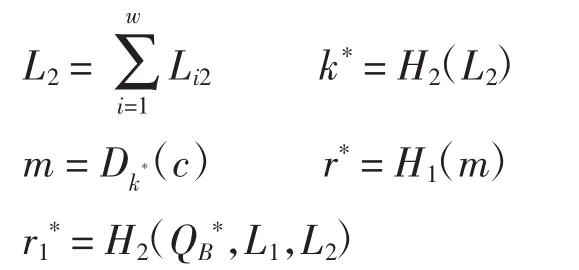

1)AT中的每个成员Ai首先随机选取一个整数ki∈Zq*,并计算Li1=kiP=(xi1,yi1),Li2=kiQB*=(xi2,yi2)。如果xi1=0或xi2=0,则重新选择ki,然后将Li1、Li2通过安全信道发送给AT中的其他签密成员。2)AT中的每个成员Ai首先通过Li1、Li2分别合成L1和L2:L1kiQB*;然后Ai随机选取一个整数li∈Zq*,并计算Mi=liP,M=,最后分别计算部分签名并将部分签名σ1=(c,r,r1,si,Mi)发送给签密合成者C。

3)签密合成者C收到部分签名σ1=(c,r,r1,si,Mi)后,利用AT中每个成员Ai的公钥Qi验证部分签名的有效性,其验证等式为

若等式成立,则部分签名有效。如果所有的部分签名σi都有效,C合成群体签名,并可通过下面等式来验证群体签名的有效性

4)签密合成者C将签密σ=(c,r,r1,s,M)通过公开信道发送给接收组B。

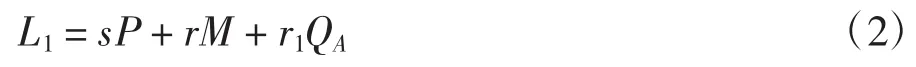

2.4 解签密阶段

接受组B={B1,B2,…,Bm}收到签密σ=(c,r,r1,s,M)后,B中的w个或者多于w个接受组成员相互协作恢复消息m并进行验证,不妨记BW={B1,B2,…,Bw}是完成解签密阶段的w个接收组成员,并记D为BW中解签密阶段的合成者。

1)BW中每个成员Bj计算

然后将Li2发送给解签密的合成者D。

2)D首先计算

然后验证等式r*=r和r1*=r1是否同时成立。若成立,则签密方案通过验证且消息m得到恢复,否则拒绝接收签密的消息并输出符号⊥。

3 方案有效性证明

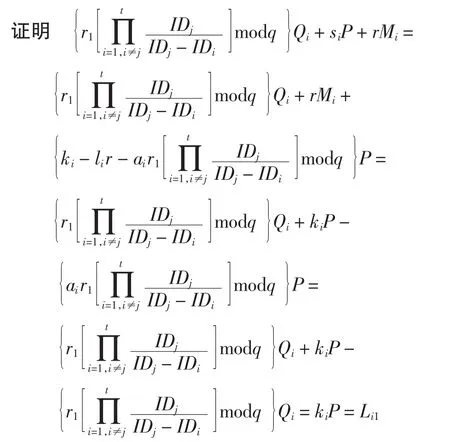

定理1 在签密阶段中的部分签名si的有效性可以通过式(1)进行验证。

即Li1=等式成立。证毕。

定理2 如果AT中签密组成员都能正确地实施签密步骤,则生成的签密σ=(c,r,r1,s,M)就能在解签密阶段得到有效性验证,BW中的接收组成员也能正确恢复消息m。

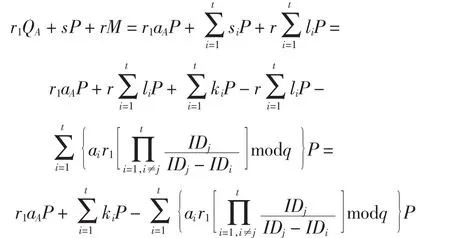

证明 如果AT中签密组成员都能正确地实施签密步骤,则有

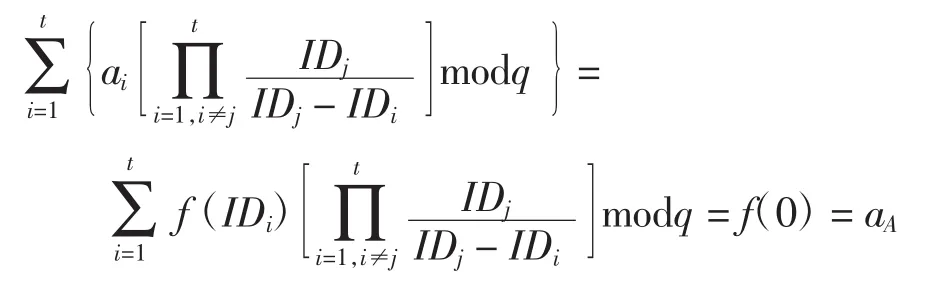

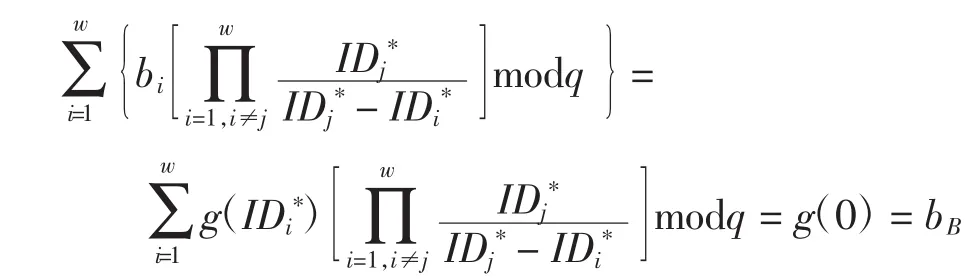

又由Lagrange插值多项式的性质可知

综上所述,BW中的接收组成员可以正确求出L1和L2,从而可以通过计算k*=H2(L2)正确求出m= Dk*(c),并通过计算r*=H1(m)、r1*=H2(QB*,L1,L2)来验证等式r*=r和r1*=r1是否同时成立。若等式成立,则签密方案通过验证且消息m得到恢复,否则拒绝接收签密的消息并输出符号⊥。证毕。

4 方案的安全性分析

4.1 认证性

由定理1和定理2证明可知,如果AT中签密组成员能正确地实施签密步骤,方案中的式(1)和式(2)都能成立,则部分签名σi及群体签名σ都是有效的,并能被接收组得到有效地验证。

4.2 保密性

方案中使用对称加密和解密算法分别对传送的消息进行加密和恢复,任何第三方攻击者要想获得传送的消息必须要计算密钥k*。攻击者计算密钥k*就必须要正确计算出kiQB*,再通过计算k*=H2(L2)获得;然而要想计算出L2,就需要利用方案中公开的信息Li1=kiP、Li2=kiQB*计算求出ki,但这是不可能的,因为有限域上椭圆曲线离散对数问题是难解的。由定理2可知,本文构造的方案能保证接收组通过合理的步骤恢复出消息。

4.3 数据完整性

安全的hash函数能保证数据完整性。假如传送的消息被第三方攻击者所篡改,则可通过消息m计算出的H1(m)与r进行比较来判断。如果H1(m)=r,则说明接收组恢复出的消息m是完整的,没有被攻击者所篡改;否则,说明接收组恢复出的消息m不是完整的,且已被第三方攻击者所篡改。

4.4 不可伪造性

任何第三方攻击者要想伪造部分签名σi及群体签名σ都是不可能的。攻击者要想伪造一个签名,就需要知道保密的参数ki、li及签名者的私钥ai,然而由于有限域上椭圆曲线离散对数问题是难解的,所以攻击者不可能通过方案中公开的信息计算出上述保密的参数并伪造签名。除此之外,由于上述的保密参数是基于大素数q形成的有限域Zq*中选取的,所以攻击者也不可能在有限域Zq*中通过随机选取上述参数进行伪造签名。

4.5 不可否认性

由4.4的分析可知,由于方案具有不可伪造性,所以签名者要想否认自己签名的消息也是不可能的。

5 结语

现有的基于身份的签密方案基本上都是在随机预言模型下基于双线性对构造的,本文利用基于身份的密码体制和有限域上椭圆曲线离散对数问题提出了一种新的基于身份的群体签密方案。该方案能够解决通信系统中由于个体的权限过于集中而引起的安全问题;通过对方案的有效性和安全性进行分析,本文所提出的方案是有效的、安全的,能够保证在公开网络环境中实现面向群体的保密通信。

[1] ZHENG YULIANG.Signcryption and its application in efficient public key solutions[C]//LNCS1396,Information Security Workshop(ISW'97). Berlin:Spring-Verlag,1997:291-312.

[2]SHAMIR A.How to share a secret[J].Comm ACM,1979,22(11):612-613.

[3]SHAMIR A.Identity-Based Cryptosystems and Signature Schemes[M]. BLAKLEY G R,CH AUMD.Advances in Cryptology:CRYPTO 1984,Berlin:Spring-verlag,1997:47-53.

[4]JOHN MALONE-LEE.Identity-based signcrypion[R].Cryptology Eprint Archive,Report 2002/098,2002.

[5] 张 波,徐秋亮.基于身份的面向群组签密方案[J].通信学报,2009,30(11):23-28.

[6] 徐吉斌,叶 震.一种可公开验证的基于身份的签密方案[J].计算机应用,2007,27(6):1553-1555.

[7] 李 顺,曾 超,李 军.一种基于身份的签密方案[J].计算机工程,2010,36(8):135-137.

[8]ZHANG XIAOYU,ZHANG RUILING.A New ID-based(t,n)Threshold Signcryption Scheme[C].IEEE,2010:589-592.

(责任编辑:党亚茹)

New ID-based group signcryption scheme

CHEN Shang-di,BIAN Guang-xu

(College of Science,CAUC,Tianjin 300300,China)

When sensitive information is safely transmitted in the public network communication system,the overconcentrated privilege between the communication parties can sometimes cause cheating,but such safety problem can be solved by the group signcryption scheme.Based on the ID-based cryptography and elliptic curve discrete logarithm problem,a new ID-based group signcryption scheme is proposed.In the scheme,any t or more than t signcryption group members collaboratively can generate a valid group signcryption,and less than t can not generate a valid group signcryption;any w or more w receiver group members collaboratively can verify the legitimacy of the group signcryption and recover the encrypted message.Through security analysis of the proposed program,the program has authentication,confidentiality,data integrity,nonrepudiation and unforgeability and other features.

ID-based;threshold scheme;signcryption;elliptic curve discrete logarithm problem

TP309

A

1674-5590(2013)01-0093-04

2012-06-11;

2012-09-12

中央高校基本科研业务费专项(ZXH2012K003);中国民航大学科研基金项目(2012KYM01)

陈尚弟(1964—),男,山西应县人,教授,博士,研究方向为代数、图论、编码与密码.