浅谈如何做好企业数据保护建设*

李铁军, 宋昱石2中国石油集团东南亚管道有限公司北京00028

2中国石油管道学院河北廊坊065000

浅谈如何做好企业数据保护建设*

李铁军1, 宋昱石21中国石油集团东南亚管道有限公司北京100028

2中国石油管道学院河北廊坊065000

本文从信息安全管理和安全技术角度出发,以数据保护目标为驱动,以业务安全评估为方法,对企业数据泄漏的保护建设进行探讨。通过对企业信息安全建设的不同发展阶段总结,提出从企业“盲目自信”到“卓越运营”的不同过程中,数据保护建设可采取的不同目标和可操作的具体措施。最后,通过案例说明数据保护落实过程的经验。

数据保护;数据防泄露;敏感信息保护;隐私保护;数据安全

0 引言

网络信息系统极大的提高了企业单位办事效率和工作效率[1],但是近年频发的各种信息安全事件,个人隐私、敏感用户信息、业务数据非法买卖等不同程度的数据泄露事件再次给各企业敲响警钟,数据安全已危及到企业的生存发展[2]。企业如何做好数据保护工作成为企业信息安全发展道路上一个尖锐的话题。企业的数据保护工作要向何方发展?企业当前的位置处于何处?企业有数据保护建设哪些资源?还有那些差距?该如何减小差距?这些问题成为每个企业在数据保护建设中的重要思考点。

1 企业数据保护目标

要想真正落实好企业的数据保护工作,必须明确数据保护的目标[3]。企业数据保护目标可以从管理角度、技术角度分别识别,同时结合企业不同发展阶段的信息安全需求而定。

1.1 管理角度的数据保护建设目标

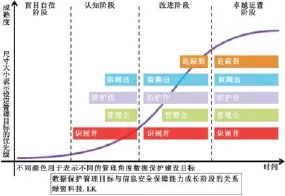

从信息系统运维管理角度,总结出管理层面数据保护建设的基本目标:识别开、管理全、防护住、监测出、追踪到[4],如图1所示:

图1 管理角度的数据保护建设目标

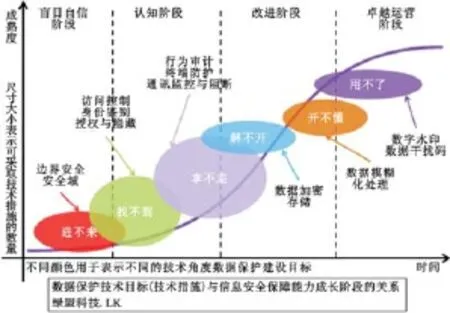

1.2 技术角度的数据保护建设目标

从防范黑客窃密、内部泄密角度,总结出技术层面数据保护建设的基本目标:进不来、找不到、拿不走、解不开、看不懂、用不了,如图2所示:

图2 技术角度的数据保护建设目标

2 企业信息安全建设发展阶段定位

企业的信息安全体系建设是随着企业的发展、业务的壮大,安全理解的深入、安全需求的精细而逐步建立完善起来的[5]。任何企业在信息安全建设过程都必然经过各发展阶段,犹如人类漫漫历史长河一般。数据保护建设作为信息安全体系整体的一部分,只有清楚当前企业所处阶段的定位,才能更准确的落实数据保护建设工作[6]。

2.1 企业信息安全保障能力成长阶段

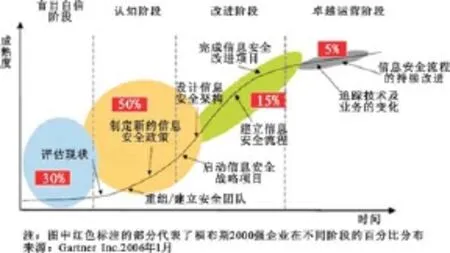

2006年1月Gartner Inc.对福布斯2 000强企业的信息安全保障能力进行调查,总结了企业信息安全保障能力成长一般经历的四个阶段:盲目自信阶段、认知阶段、改进阶段、卓越运营阶段,并对2000强企业在不同阶段的百分比分布进行了分析和发布。如图3所示:

图3 企业信息安全保障能力成长阶段和分析

2.2 数据保护建设定位

在清楚定位企业当前所处的信息安全保障能力成长阶段后,就要根据企业当前的实际情况,选择数据保护建设的最适合途径。企业分别从管理和技术两方面,同时落实数据保护工作。管理方面的落实途径推荐如图4所示:

图4 数据保护管理目标与信息安全保障能力成长阶段的关系

1)盲目自信阶段:尚无开展数据保护相关工作;

2)认知阶段:优先进行数据识别管理,配合技术手段做好基础安全防护管理;

3)改进阶段:深化数据识别管理,基本做到需保护数据全部囊括在内,同时完善防护管理,重点进行安全监测的落实和管理,可适当增加追踪处理的相关管理措施;

4)卓越运营阶段:全面深化各项数据保护管理,落实管理目标。

技术方面的落实途径推荐如图5所示:

图5 数据保护技术目标(技术措施)与信息安全保障能力成长阶段的关系

1)盲目自信阶段:做好基本的边界安全防护,同时划分安全域,采取一般性的访问控制、身份鉴别、授权等技术措施;

2)认知阶段:深化安全域策略,同时加强访问控制、身份鉴别、授权、隐藏等技术手段;增加监控能力,落实行为审计、终端防护(DLP)、通讯监控与阻断、加密存储等措施,实现综合防范;

3)改进阶段:不断完善上述基本安全防范措施,引入专业的数据加密存储系统和部署全局的数据模糊化处理系统,实现由基本数据保护转向专业数据保护的里程碑;

4)卓越运营阶段:完善基本安全防范措施,继续深化专业数据保护,采用数据水印、数据干扰码等前沿技术落实技术目标。

3 数据保护的资源条件和差距规划

企业决心进行数据保护建设,在树立明确的目标、清楚的定位了落实途径后,还需要了解当前自身具备的条件和树立目标与当前的差距在哪里。

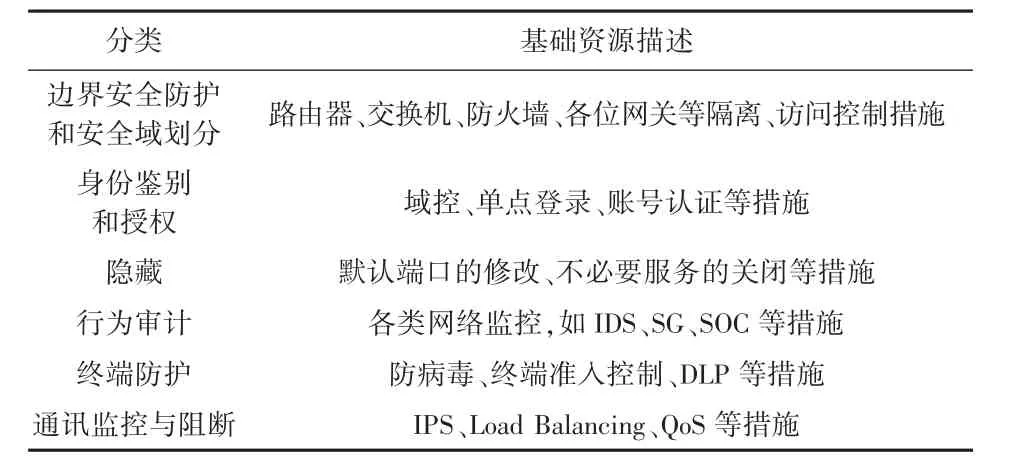

3.1 当前具备的资源条件

对于一般的企业,在企业信息安全建设过程中,或多或少都会采取一些安全防护措施,例如:交换、路由的区域隔离、防火墙的访问控制、内部系统的账号管理、终端的防病毒管理等。数据保护建设依然要从这些基础措施做起,充分利用这些现有的安全防护措施,最大化的减少成本的投入,才是最佳的建设思路。

企业可以利用的常见数据保护建设的资源,如表1所示:

表1 企业可利用的常见数据保护建设资源

3.2 当前条件与目标的差距规划

数据保护建设是任重道远的一项艰巨工作,需要逐步完善和实现最终的目标。因此,企业必须制定切实可行的行动规划,按照管理和技术两方面的落实途径,逐步开展。目标的差距规划可以参考图1.4数据保护管理目标与信息安全保障能力成长阶段的关系和图1.5数据保护技术目标(技术措施)与信息安全保障能力成长阶段的关系。

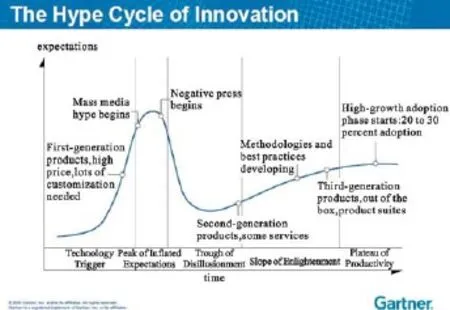

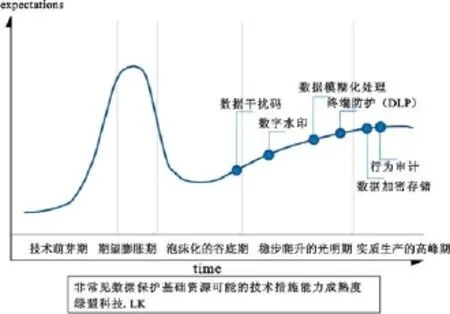

需要注思的是企业在差距规划中,结合自身情况综合衡量成本投入的同时,还要考虑各种数据保护技术的成熟度。2012年9月,Gartner Inc.发布《2012-2013年技术曲线成熟度报告》中,将技术转化为生产力的能力成熟曲线分为五大阶段,分别为技术萌芽期、期望膨胀期、泡沫化的谷底期、稳步爬升的光明期、实质生产的高峰期。如图6所示:

图6 The Hype Cycle of Innovation

我们借助该成熟曲线,将本文中提及的非常见数据保护基础资源可能采用的技术措施进行对应,主要包括行为审计、终端防护(DLP)、数据加密存储、数据模糊化处理、数字水印、数据干扰码等,以帮助企业抉择该如何选择成熟的技术措施。如图7所示:

图7 数据保护建设中部分措施的技术能力成熟度

4 数据保护建设方法实践

对于新建系统,除考虑基础数据保护措施外,应偏重采用威胁建模的方式分析数据泄露的风险可能性,以此来制定最佳的解决方案;对于现有系统,则应偏重使用基于数据流程分析的数据泄露风险评估方法,以此来制定最佳的解决方案。

下面我们对第二种情况进行详细阐述。图8是对现有信息系统进行数据保护建设的一般性实践思路。

图8 数据泄露风险评估制定解决方案的实践思路

从上图可知,对现有系统的数据保护建设,大致可以分为数据的分级分类、数据生命周期的流程梳理、数据泄露的风险评估、数据保护解决方案的提出,到最后数据保护措施的逐步改进、优化五个过程。

4.1 数据的分级分类

首先,需要对现有系统内数据信息进行分级分类,明确要保护的数据对象,并非所有的数据都是要保护的。数据的分级分类可以结合自身业务从“数据价值”和“敏感程度”两个角度思考。数据价值一般需要考虑业务关联性和业务收益影响;敏感程度一般需要考虑内部保密要求和数据泄露对客户造成的影响。

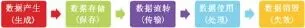

4.2 数据生命周期的流程梳理

其次,需要进行数据生命周期的流程梳理,明确在现有系统内外,数据产生到最终销毁的全过程中,数据操作的交互活动和数据的存在状态。数据操作的交互活动一般会包括创建、读取、修改和删除;数据的存在状态一般会包括使用、传输和存储[7]。通过分析数据生命周期的各流程数据操作交互活动和数据存在状态,能够更准确的识别数据的每个细节,如图9所示。

图9 数据信息的一般性生命周期

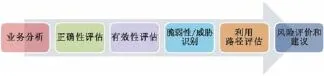

4.3 数据泄露的风险评估

再次,在清楚数据的每个细节后,既要对每个流程活动进行数据泄露的风险评估工作。通过评估的方法能够更全面、客观、准确的找到风险点,为提出解决方案奠定理论基础。数据泄露的风险评估我们可以从正确性评估、有效性评估、脆弱性/威胁识别、利用路径评估四个主要过程实现。如图10所示:

图10 数据泄露的风险评估流程

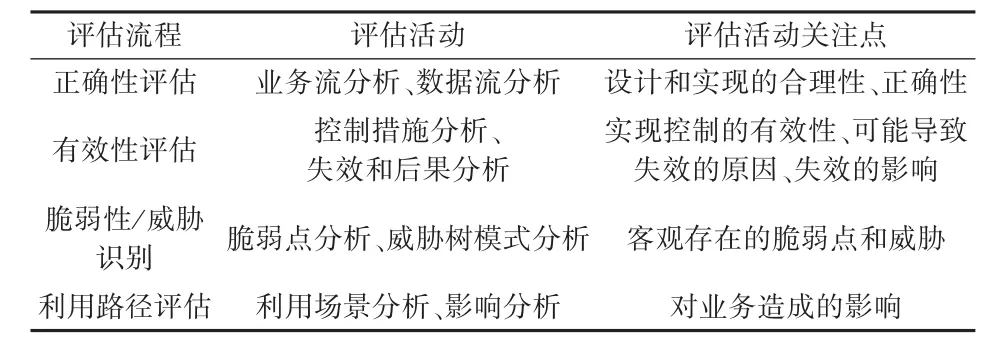

表2是对四个主要过程实现的具体活动关链点说明:

表2 数据泄露风险评估主要过程的具体活动和关注点

4.4 数据保护解决方案的提出与改进

最后,根据数据泄露风险评估的结果,对可接受和转移的风险,可以不采更多的数据保护措施;而对于需要规避和减低的风险,则要更加重视,提出详细的解决方案,指导数据保护建设工作。同时,在数据保护建设长期工作中,还要进行定期的类似评估,使得这项工作不断的开展下去。

5 结语

企业的数据保护建设是企业生产与发展的安全护盾,随着信息技术的发展,安全攻击也随之多样化,数据保护的工作不是一蹴而就,企业需要做好自身的定位,把这项工作提高到很高的战略层面,进行长期规划并循序渐进的开展实施,同时不断的学习最新技术成果,加强企业自身的信息安全体系建设。本文从建设理论到最佳实践为企业数据保护工作提供了参考和建议,希望企业自身更加重视数据保护工作的落地,推进企业信息安全体系的不断发展和完善,不要让数据泄露事件成为企业光辉形象的一个污点。

[1]赵尹琛,马加华.企业信息安全防护策略的研究[J].电脑知识与技术,2011(8):5346-5347.

[2]韩荣杰.企业信息安全防护策略的研究[D].浙江:浙江工业大学,2010.

[3]吴泽君.利用数据泄漏防护保护企业数据安全[J].计算机安全,2010(1):81-82.

[4]王站.基于移动Agent的入侵检测系统研究[D].广东:广东工业大学,2004.

[5]赵晓.企业信息安全防护体系建设[J].科技创新导报,2010 (34):255-255.

[6]苏雅娜.企业信息化管理控制体系研究[J].甘肃科技,2001 (24):112-128.

[7]潘美莲.浅谈数据存储技术及应用[J].科技资讯,2010 (36):25.

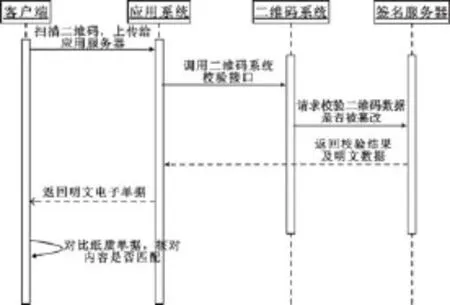

图4 校验二维码

3)票据查询

缴款人通过手机APP扫描票据上的二维码信息,之后将扫描信息发送给二维码服务器进行解析。解析完成后,将信息与票据管理系统中该票据的详细信息进行比对,并将比对结果返回手机APP。

3 建设效果

安全问题的解决是业务信息化的前提。本系统的关链在于,借助二维码技术实现了数字签名技术在票据流转中的应用,使得票据流转过程中的安全得到充分保障,进而使得对票据管理业务全程的信息化改造成为可能。该系统建设完成之后,形成全程信息化处理的可信、可控的财政票据管理体系,为财政票据管理业务带来的具体效果分析如下:

1)在票据录入后的出票阶段,使用数字证书对票据进行数字签名,保障了票据的完整性,票据流转后银行端对数字签名进行验签,即可识别出票据流转过程中的篡改,达到了传统票据不能实现的防伪效果。

2)单位用户经过数字证书认证登录应用系统,相比于用户名口令认证方式,应用系统的安全性得到了极大提高。

3)在数字签名已经保障票据真实、可信的基础上,对票据信息采用电子化录入方式,大幅减少了录入时间成本,提升了业务效率。

4 结语

文章提出了一种票据管理系统的安全性设计模式。通过数字证书和二维码技术结合,提高了票据管理的安全性,减少了票据征收过程中的人为差错,提高了征管效率。该安全模式具有普适性,除票据管理系统外,还可广泛应用于集中支付等系统。

参考文献:

[1]杜心宇.财政票据管理存在的问题及对策〔J〕.财会月刊,2011(21):55-56.

[2]李东.基于加密和解密的二维条形码的实现〔J〕.科技传播,2010(7):132-133.

作者简介:

刘 伟(1984—),男,硕士研究生,主任科员,主要研究方向为网络安全体系建设。■

Enterprises'Data Protection

LI Tie-jun,SONG Yu-shi

(1CNPC South-East Asia Pipeline Co.Ltd.,Beijing 100028,China

2China Petrolean Pipeline College,Langfang 065000,China)

From the angle of information security management and security technology,and with data protection as the drive and business security evaluation as the method,the protection construction of corporate data is explored and discussed.By summarizing different development stages of corporate information security construction,different targets and detailed practical measures are proposed for data security construction in different corporate stages of from"blind confidence"to"excellent operation".Finally,with relevant examples,some experience in implementation of data protection process is discussed.

data protection;data-leak proof;sensitive content protection;privacy protection;data security

TP393.1

A

1009-8054(2015)09-0117-04

李铁军(1974—),男,学士,工程师,主要研究方向为通信网络及信息安全。

宋昱石(1975—),女,学士,讲师,主要研究方向为机电工程。■

2015-04-12

——戴尔易安信数据保护解决方案

- 信息安全与通信保密的其它文章

- 图说

- 数读

- 基于数字证书与二维码技术的财政票据管理系统研究*

- 六大举措推进媒体融合

- 头条

- 国内