一种基于身份的密码体制的保密电话方案

周绍午

(广州杰赛科技股份有限公司,广东 广州 510310)

一种基于身份的密码体制的保密电话方案

周绍午

(广州杰赛科技股份有限公司,广东 广州 510310)

针对有线和无线通信中话音保密技术实现及应用困难的问题,采用基于身份的密码体制(IBE)的信息安全技术构建保密电话系统。通过对保密电话现状及应用需求的分析,结合IBE的特点对保密电话总体方案进行设计。针对系统中涉及的密码算法进行比较和选取,对实际应用管理综合考虑和系统设计,实现一套具有系统架构简单、通信网络适应性强、应用管理灵活、安全性高的保密电话系统方案。

基于身份的密码体制保密电话密钥管理分组加密

1 问题的提出

在传统的有线和无线语音通信系统中,话音保密的实现和应用的复杂性市场的持续需求的矛盾,一直以来都是亟待解决的问题。从国内到国外,话音泄密事件层出不穷。有线电话、移动电话、集群对讲机等系统都非常容易被使用各种手段进行窃听,普通有线电话通过在电话网络,通常为PSTN(Public Switched Telephone Network,公用电话交换网)的任何环节搭线即可实现窃听;对于未加密的无线专网通信(如短波、超短波)的窃听,只要打听或者扫描到使用的频点加上几种有限的调制方式的设置即可进行窃听[1]。即使是目前全球移动通信网络覆盖最广泛的GSM移动通信网络,也不是一套能够保障信息安全的通信系统。GSM协议的空中接口加密算法是不安全的,同时GSM语音进入交换网后更是以透明方式进行传输。以至于国家安全部门针对手机通信的安全隐患制定了许多的制度和措施,但仍然不能彻底解决手机泄密的问题。

在实际的应用中,对于环境保护执法、质量技术监督、三防决策指挥、水电气供应、消防公安交通、海关缉私缉毒等涉及行政执法和公众利益相关领域的话音及数据通信,都有话音和数据安全保护的迫切需求。话音和数据的嗅探、截获、篡改、伪造等信息安全威胁,可能导致执法行动的失败、商业秘密的泄露、重要的调度和指挥命令信息泄露或错误,从而导致威胁国家公共安全、公众利益和经济政治稳定的事故发生,造成的损失将无法估量。

由于加密导致的系统和应用复杂性增加、效率降低,使得各种保密系统的应用变得步履维艰。如何建设一套使用方便、维护方便、成本相对较低且同时安全等级较高的保密通话系统,成为本文主要的考虑方向。

2 保密电话的现状

在数据的信息安全方面,各种加密技术相对较多。而对于语音加密方面,之前由于数据带宽的限制,一直没有较好的解决方案。多数话音方案停留在模拟语音的加密上。从专利检索的信息看,成都三零瑞通公司的《一种基于GSM语音通道传输加密话音的方法》(公开号:CN101765106A)、《一种基于GSM发送加密话音的装置》(公开号:CN201663696U)、《一种基于PSTN接入的传送IP保密话音的方法及装置》(公开号:CN102523228A)和中兴通讯公司的《CDMA系统中加密话音数据的传输方法》(公开号:CN1567792A)等专利,主要采用在GSM音频编码过程进行插入和修改,在保证编码效率的同时加入了对模拟语音的加密编码,按原有的GSM话音方式(CSV)进行传输。国外对通过语音通道实现GSM的话音保密通信也有相应的研究,如英国萨里大学(University of Surrey)针对GSM声码器增强型全速率(EFR)编码实现了1 200~1 700bps的保密电话通信,东南大学针对GSM声码器全速率(FR)编码实现了2 400bps的保密话音通信。这些方案的设计方向也主要是进行模拟语音的加密后传输。

在基于数字的加密方面,目前的研究以使用标准的PKI(Public Key Infrastructure,公钥基础设施)建立身份认证和数据安全传输的方案居多,如航天科工信息技术研究院的《基于GSM网络实现无线身份认证和数据安全传输的方法》(公开号:CN1688176A)。在传统的公钥基础设施中,信息安全体系的安全保障是通过数字证书来体现的。数字证书的本质是用权威机构来为用户进行数字签名,且该签名是无法进行伪造[2]。这种信息安全管理体制存在许多与数字证书的管理相关的问题,如证书撤销、证书存储和分配、用户证书的认证核查等。这些操作需要占用大量的处理资源、带宽资源和管理资源[3],从而使得基于这类PKI体系的应用系统存在着设备造价高、资源需求大和维护管理困难等问题。

3 基于身份的密码体制

基于身份的密码体制(IBE)是一种新的并正在发展中的公钥密码算法,其设计思想最初由以色列密码学家Adi Shamir提出。普通的公钥体制中的公钥(即公共密钥)由公钥算法与私钥(即私有密钥)成对产生,而基于身份的密码体制的公钥可以直接使用身份的信息,如IP地址、电话号码、身份证号码、电子邮箱地址或其组合等。其对应的私钥由一个可信中心的PKG(Private Key Generator,私钥生成器)根据公钥产生。

第一个使用基于身份的加密方案是2001年由美国密码学家Boneh和Franklin利用椭圆曲线的双线性映射Weil配对原理设计的,此后基于身份的密码体制得到了广泛的发展和应用。2002年,Gentry等人提出了一个安全实用的分层IBE方案,Lynn提出了提供不可否认性的可验证的IBE方案[4];2003年,Canetti等人提出了适应性身份选择密文攻击安全模型,并在其IBE方案中提出标准模型下的安全性分析;2005年,Boneh提出了带有关键字检索的IBE方案,Sahai等人提出了允许将生物特征作为公钥,即用户身份与加密的公钥之间可以存在一定误差的模糊IBE方案[4];2006年后,Boyen等人提出了匿名IBE和匿名分层IBE的具体实现方案,并给出了不使用双线性对的IBE方案。

基于身份的密码体制具有以下主要特点:

(1)与基于证书的密码体制有许多共同点:两者都属于公钥密码体制;至少具有公钥和私钥2个密钥,其中公钥可以公开,用于加密或验证,私钥保密存储,用于解密或签名;信息安全系统的安全性依赖于椭圆曲线离散对数求解、离散对数求解和大整数分解等数学难题[5];已知公钥,无法计算出私钥,已知公钥和密文,不能计算出明文等[6]。

(2)用户的身份信息(用户的公钥)可以直接得到,不需要像基于证书的密码体制中需要到CA(Certificate Authorit,电子商务认证授权机构)获取用户公钥并对签名进行验证来确认,使得CA的证书管理得到极大的简化,减轻了CA的系统负担。

(3)用户私钥的生成过程比较简单。在IBE中,用户的私钥可由PKG计算生成,主要输入参数为用户公钥和系统的安全参数。而在基于证书的密码体制中,用户的公钥和私钥是由CA同时成对产生的。

4 保密电话总体方案

4.1系统总体设计

本保密电话方案是基于PSTN有线电话的数据通道或者移动电话的GPRS、EDGE、3G或4G数据通道来实现,相当于是一种加密的VoIP(Voice over IP,IP承载语音)技术。考虑到本方案中数据带宽的要求,根据不同的话音编码方式及协议开销,带宽要求在30~120kbps,有线的ADSL调制解调和各种移动通信的数据通道在正常情况下均能满足要求(此处不考虑移动通信网络在终端数据并发裕量设计不足的情况)。

对于方案中的基于身份的密码体制的算法方案选择,由于系统相对简单和应用专一,对IBE体制中的PKG负荷、分层IBE、匿名IBE等特性没有要求,因此考虑直接选用经典的且已被大量使用的Boneh-Franklin方案[4]来实现本方案设计。

对于话音流的加密,本方案采用成熟的对称加密方法AES(Advanced Encryption Standard,高级加密标准)进行加解密。加解密的密钥来自于基于IBE体制的相互认证和密钥协商过程,从而解决加解密速度和系统硬件开销的问题。

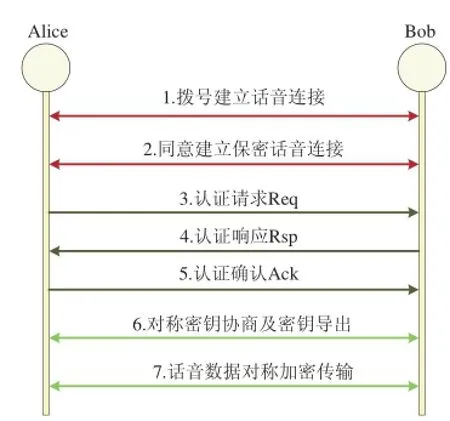

系统终端的主要握手过程如图1所示:

图1 系统终端的握手过程

4.2主要功能特点

系统主要功能特点如下:

(1)采用基于身份的密码体制,有效地避免了传统公钥体系中复杂的证书管理过程。在基于身份的密码体制中直接以用户的身份信息作为公钥,系统中不需要有CA,在达到相同级别的信息安全保障能力的同时简化了证书管理等处理过程,很大程度上降低了系统的整体开销,避免了传统PKI在实施过程中的复杂性。

(2)解决电话被叫方的认证问题。本方案由主叫方采用被叫方的公共信息对数据进行加密后,发送给被叫方进行临时通话密钥的生成,加密的信息需要被叫方拥有对应的私钥(合法的被叫方)才能解密信息和进行握手。

(3)由用户进行根密钥信息的生成、更新、保存和管理工作,用户自己进行证书的生成和分发工作,与保密设备生产厂商无关,与提供链路的运营商无关,保证了密钥的高度安全性。

(4)可实现一台保密电话同时加入两个或者多个保密电话网络分组,在不同保密电话网中使用,并实现各安全电话分组间相互隔离,适用于身兼多职、隶属于多个部门管理系统中的保密电话应用。

4.3密码体系的设计

(1)基于身份的签名和验证

最早在1984年,Shamir给出了第一个IBS(Identity-Based Signatures,基于身份的签名)方案,之后2002年Paterson提出了在椭圆曲线配对下的IBS方案,2003年Cha和Cheon在Boneh-Franklin的方案基础上给出证明在ROM(Random Oracle Model,随机预言模型)下的安全性的签名方案,直到2008年Narayan和Parampalli简化了公共参数后提出标准模型下的IBS方案SS(Standard Signature,标准签名)。大多数基于身份的签名方案在随机预言模型下都被证明是安全的[7]。

本方案采用CC-IBS签名方案实现认证过程的签名和验证,CC-IBS即Cha和Cheon设计的实用的基于身份的签名方案,该方案已经有许多文献[8]进行了论述,本文不再赘述。

(2)基于身份的加解密

数据加密算法选用Boneh-Franklin方案来实现。算法中主要包括:系统初始化算法Setup、用户私钥生成算法PKG、加密算法Encrypt和解密算法Decrypt。

◆初始化

输入:安全参数t;输出:系统参数params,主密钥master-key。

◆用户私钥生成

输入:系统参数params,主密钥master-key,用户身份ID∈{0,1}*;输出:用户私钥dID。

◆加密

输入:系统参数params,明文M∈m,明文接收者公钥(即身份)ID∈{0,1}*;输出:密文C。

◆解密

输入:系统参数params,密文C∈c,接收者私钥dID;输出:明文M。

系统参数params包括:随机数s、素数q及对应的循环群G1、G2、素数q对应的双线性映射e、G1上的生成元g等参数,还包括下文选用的hash函数。

(3)密钥协商及密钥导出

密钥协商及密钥导出是通过一系列的握手和数据交换,使通信双方可安全地获得同一个根密钥并导出多个密钥的过程,通信双方以外的任何机构即使获得全部握手信息也无法导出根密钥。本方案的密钥协商算法采用ECDH算法,该算法具体可参照ISO/IEC 15946标准。ECDH是基于椭圆曲线密码实现的Diffie-Hellman密钥交换协议,其安全性基于椭圆曲线离散对数的困难性。

通信双方通过三次握手协议帧的传输和计算即可完成签名认证和密钥协商。根密钥通过密钥导出可生成加密密钥、完整性校验密钥、密钥更新种子等派生密钥。

本方案中密钥导出采用的散列算法为SHA-256,是美国国家标准与技术研究院(NIST)2002年发布的SHA系列散列算法之一。SHA-256采用256位的消息摘要长度,是一种迭代hash函数。迭代hash函数可以方便地实现和直接处理可变长度的输入,同时可在通信系统传输时从接收数据的第一个块就开始计算,以节约数据存储空间和缩短计算延迟。

(4)数据对称分组加密

本方案选择128bit的AES算法的CCM模式作为对称分组加密算法。AES的CCM模式既具有保密又具有认证功能。其数据完整性校验采用的CBC-MAC(Cipher Block Chaining-Message Authentication Code,密码本反馈链接模式)在密码学上已经是较成熟的模式[9]。CBC-MAC的保护范围包括全部的MPDU(MAC层协议数据单元)和部分MAC(媒体接入控制)的帧头信息。AES的加密部分使用计数器的运行模式,即AES-CTR。AES-CTR主要用准计数器产生一系列分组作为AES的明文输入,由AES加密后输出密文生成定长的密钥流,再与要加密的明文数据异或产生对应的密文[9]。

AES输入的数据块为128bit,密钥长度也是128位。理论上说,要求有nbit的安全水平,所有的密码值至少应为2nbit[10]。因此,128bit的密钥长度只能提供64bit的安全水平。考虑到在本保密电话方案中,密钥协商在每次通话时都会进行重新生成密钥和每次通话产生的数据量非常有限,128位的AES已经能够提供足够的安全水平。

4.4应用及管理设计

(1)密钥分发及管理

近代密码学对于密码系统安全的观点认为:密码系统的安全应完全取决于密钥的安全(不被非法获得),而不是取决于密钥算法、安全协议、保密装置本身的保密,即保密算法、安全协议是可以公开的。因此,信息安全系统的密钥管理在整个系统中变得非常重要。密钥管理首先是个技术问题,又同时涉及人员管理、行政管理、流程管理的问题,密钥管理包括了密钥的产生、存储、分配、使用、更新、销毁等。综合考虑到保密电话的使用和管理的情况,本方案的使用管理和密钥管理方式如下:

◆管理部门的计算机软件生成根密钥及安全参数,存储到IC卡上;

◆将IC卡插到保密电话上,由保密电话分布式生成各自的用户证书,并存储到本机上;

◆完成证书生成工作后,IC卡拔出收回。

该方案无需考虑PKG和用户之间私钥传输安全通道的问题,规避了使用计算机应用软件作为主体生成和下载、转存证书的使用复杂性,在降低密钥管理难度的同时提高了批量装机配置的效率,较适合大型及中小型的保密电话网络的建设和管理。

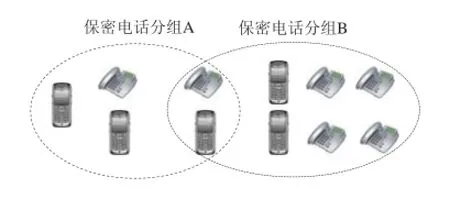

(2)电话分组及应用

在实际的使用场景中,人员多重职务和单位多重职能是不可避免的。本方案中,用户可以不必为多个保密电话系统设置多台保密电话,使用中只要将存储不同的根证书和安全参数的IC卡连接到保密电话上,保密电话即可生成归属于多个保密电话网络的用户私钥,并且多个保密电话网络之间相互隔离,同时每套保密电话分组可自行进行密钥管理且互不影响,如图2所示:

图2 保密电话网络分组示意图

5 结束语

本方案已经申请了国家发明专利,专利名称为:《一种语音数据的通信方法及其装置》(专利号:2008102199175)[1]。应用本方案可以方便地实现安全等级高且应用和管理方便的保密语音电话系统,为政府、公共服务、金融、企事业等单位的保密语音应用提供很好的选择和高强度的安全保障。

[1] 周绍午,吴月辉. 一种语音数据的通信方法及其装置:中国, 2008102199175[P/OL]. 2008-12-12[2011-02-02]. http://www.pss-system.gov.cn/sipopublicsearch/search/ searchHome-searchIndex.shtml.

[2] 胡亮,赵阔,袁巍,等. 基于身份的密码学[M]. 北京: 高等教育出版社, 2011.

[3] 李巍. 代理环签名体制研究[D]. 西安: 西安电子科技大学, 2011.

[4] 曾梦岐,卿昱,谭平璋,等. 基于身份的加密体制研究综述[J]. 计算机应用研究, 2010,27(1): 27-31.

[5] 张新方. 基于身份密码体制的研究[D]. 济南: 山东大学, 2008.

[6] 李海峰,马海云,徐燕文. 现代密码学原理及应用[M]. 北京: 国防工业出版社, 2013.

[7] 任锡沣. 几类特殊的代理签名方案研究[D]. 杭州: 杭州电子科技大学, 2012.

[8] 徐丽娟. 基于身份密码体制的研究及应用[D]. 济南: 山东大学, 2007.

[9] 田海博,彭志威,王育民. WLAN的安全实现机制[J]. 中兴通讯技术, 2003(2): 23-25.

[10] 庞辽军,王育民. WiMAX安全机制研究[J]. 中兴通讯技术, 2005,11(2): 27-29.★

周绍午:工程师,学士毕业于武汉水利电力大学,硕士毕业于中山大学电子与通信工程专业,现任广州杰赛科技股份有限公司电子信息系统工程分公司技术总监,主要研究方向为信息安全技术、无线宽带接入技术、物联网技术。

An Identity-Based Encryption Secure Telephone Solution

ZHOU Shao-wu

(GCI Science & Technology Co., Ltd., Guangzhou 510310, China)

According to diffi culties in voice encryption technology implementation and its applications, a secure telephone system was constructed by identity-based encryption (IBE) information security technology. In the light of status and application demand of secure telephone, overall solution of secure telephone was designed according to features of IBE. Cryptographic algorithms relevant to the system were compared and selected, and then the actual application management was considered and designed to implement a secure telephone solution with simple system architecture, strong communication network adaptability, fl exible application management and high security.

Identity-Based Encryption (IBE)secure telephonekey managementblock cipher

10.3969/j.issn.1006-1010.2015.16.015+3

A

1006-1010(2015)16-0077-05

TN918.7

2015-06-30

责任编辑:袁婷yuanting@mbcom.cn

引用格式:周绍午. 一种基于身份的密码体制的保密电话方案[J]. 移动通信, 2015,39(16): 77-81.