一种基于SMS的移动僵尸网络的设计及分析

徐 建

(南京邮电大学 计算机学院,江苏 南京 210023)

一种基于SMS的移动僵尸网络的设计及分析

徐 建

(南京邮电大学 计算机学院,江苏 南京 210023)

僵尸网络是计算机重要的安全威胁。随着智能手机的发展,这一安全威胁出现在智能手机上。现在手机中毒已成为普遍现象,在研究了手机传播病毒方式的基础上,对移动僵尸网络的传播、命令控制机制以及控制协议进行了深入研究,分别分析了结构化和非结构化的拓扑结构,用示例来描述如何将SMS信息的C&C通道与P2P的拓扑结构相结合,对基于SMS的移动僵尸网络进行设计和分析。对于移动僵尸网络这种新型的手机病毒攻击模式将会严重影响人们的生活,因此必须不断地研究、发现各种威胁手机的行为。

移动僵尸网络;命令控制;P2P;拓扑结构

0 引 言

僵尸网络的建立和防御一直是很多研究人员关注的热点问题,它是网络中最严重的安全威胁之一。僵尸网络是攻击者所掌握的一种攻击平台,攻击者利用各种手段传播僵尸程序,将大量主机感染成僵尸机,并通过命令与控制信道操纵这些僵尸机,实施分布式拒绝服务攻击、垃圾邮件发送以及敏感信息窃取等恶意行为[1]。虽然它们在现实中没有造成大面积的爆发,但近年来攻击蜂窝网络设备的数量在不断增长并逐渐成熟。随着智能手机的发展,例如:Iphone、安装了安卓系统的手机等,它们下载和共享的第三方应用程序及用户生成的内容急剧增加,使得智能手机很容易受到各种类型恶意软件的破坏。大多数智能手机上都安装了具有多功能的操作系统,比如Linux,Windows Mobile,IOS,Android以及Symbian OS等。安装了系统的智能手机在运行环境中越来越近似于PC机,但安全保护却远远比不上PC机,这也诱导了犯罪。在安卓市场已有许多有关恶意应用程序的报道[2]。由于安卓平台的策略是要求开发者自己签署自己的应用程序,因此攻击者很容易将恶意软件放入市场中。而苹果应用商店控制它的应用就很严格,但不包含已“越狱”的苹果产品,它可以安装任何应用,并在后台运行进程。

现在科研人员针对传统僵尸网络的研究已比较全面,如僵尸网络威胁[3]、僵尸网络分类[4]、僵尸网络模型[5]、僵尸网络控制策略[6]和僵尸网络检测[7]等。然而针对智能手机的移动僵尸网络的研究才刚起步,如基于SMS短信信道建立的移动僵尸网络[8]、基于蓝牙通信建立的移动僵尸网络[9]、基于无线网络的移动僵尸网络[10]等。

早期的僵尸网络主要是利用IRC协议、HTTP协议来建立,比如Rbot和Zeus[11]等,僵尸机与僵尸主控机之间主要是C/S结构。现在看来这种经典的结构存在两个致命的弱点:很容易产生单点失效的问题;僵尸主控机很容易被发现,而且一旦发现,整个网络都将瘫痪。

随着网络的不断发展,P2P技术的出现,基于P2P技术的僵尸网络也应运而生。因此文中从P2P技术出发,比较了几种P2P的拓扑结构,建立基于SMS控制的移动僵尸网络模型。

1 移动僵尸网络的研究

主要是由攻击者通过感染大量的移动智能终端(多指手机),利用移动互联网平台搭建命令控制信道,进行远程控制使其进入特定受控状态的移动智能终端群,称之为移动僵尸网络,又名手机僵尸网络[12]。在移动互联网中,移动智能终端是主要的消息传输介质,版本多、操作系统多样、支持业务种类多,因此僵尸网络在移动互联网上的传播具有多样性并很难统一控制,安全事件的检测与追踪比互联网更加困难。由于移动网络升级很快,GSM、3G、LTE的网络制式不仅在迅速升级,同时还存在着不同制式的网络并网的问题。因此,移动智能终端必须支持多种网络制式的协议。智能终端操作系统频繁更新,产品的硬件环境同样更新频繁。移动终端用户群具有业务迁移迅速和多变等特性。但这里所谈的移动智能终端主要是以智能手机为主,而智能手机的操作系统是以Android和IOS最常见。由于苹果公司的产品并没有完全开源,因此文中研究主要是基于Android系统。从传播、C&C的通道、拓扑结构三个方面来研究移动僵尸网络。

1.1 移动僵尸网络的传播

移动僵尸网络传播的目的是为了不断增加感染手机的数量,构建更大的僵尸网络,而且所有的传播机制都是在用户不知情的情况下完成的,并带有一定的攻击性的行为。现在所使用的智能手机频繁访问互联网,成为恶意攻击的目标。因此垃圾邮件和SMS/MMS消息的恶意附件,或指向恶意网站的网址,可以方便地找到并进入手机的收件箱。用户有意无意会打开附件或点击这些网址下载恶意程序。攻击者侵入了用户的手机就可以获得大量的电话号码,而一般使用的电话号码与个人信息都是紧密相连的,这样将会泄露大量的个人信息。据2013年6月卡巴斯基实验室的最新报告显示,其“首次发现了黑客通过使用不同的移动恶意软件来创建僵尸网络并以此来传播恶意软件的案例”。该僵尸网络由Obad.a和Opfake.a程序搭配组成,用户一旦安装了该程序后将导致Android设备受感染并使得恶意软件得到大面积的传播。卡巴斯基称,Android木马程序Backdoor.AndroidOS.Obad.a是恶意软件的罪魁祸首。一位名为Roman Unuchek的卡巴斯基实验室专家写道,Obad.a采用了入侵Android常用的方式,如短消息服务(即短信)、垃圾信息、假冒Google Play商店,以及被黑掉的或不可信的Android软件下载站点等,其最新的伎俩则使得该木马比普通的Android木马更具传染性。在实际情况中,Obad.a是与另一个手机木马SMS.AndroidOS.Opfake.a一起传播的。这个木马使用了入侵Android的常用方式并伪装为一个用户想要下载的应用程序。一旦用户被种下该木马病毒,Opfake.a就会利用Google云消息服务(GCM)给用户发送一条短信,短信内容如下:彩信已发送成功,请点击www.otkroi.com下载。如果用户点击了这个链接,一个名为mms.apk的文件就会自动下载到用户的智能手机或平板电脑上,该文件中包含有Opfake.a程序。而后,用户如果选择运行这个应用程序,那么僵尸网络的命令和控制服务器就能够给该木马发送指令,向用户设备上的所有联系人发送以下消息:您有一条新彩信,请点击http://otkroi.net/12下载。一旦用户点击这个链接并下载彩信,那么Obad.a就会被自动加载到mms.apk或mmska.apk的文件名下。用户如果运行了这些程序,其就将成为Obad.a的一个传播网络。据Unuchek介绍,一家俄罗斯大型移动运营商的统计数据表明,“在短短5个小时内,就有600条带有Trojan-SMS.AndroidOS.Opfake.a木马的短消息被成功发送。多数情况下这些短消息都由受感染的移动设备发出,而此前黑客就曾利用短信网关做了几次类似的病毒传播。另一方面,目前只有少数设备受到Opfake.a的感染,Opfake.a会通过发送链接让用户下载Obad.a程序,因此可以得出一个结论,即该恶意木马的创建者是通过租用部分移动僵尸网络来实现对恶意软件的传播。而这导致的最终结果,就是使得该僵尸网络能够迅速传播Opfake.a和Obad.a程序[13]。另一种传播方式可以利用蓝牙功能,移动手机用户通过蓝牙搜索配对附近的设备,在连接成功后传播恶意软件。还有可能通过与PC机连接感染恶意软件,在自己安装手机系统时被感染。恶意软件的传播是无孔不入的,但最主要的感染方式大都是通过系统的漏洞进行传播。

1.2 命令与控制

当前主要使用的僵尸网络命令与控制机制包括:基于IRC协议的命令与控制机制、基于HTTP协议的命令与控制机制,以及基于P2P协议的命令与控制机制[14]。

1.2.1 基于IRC协议的命令与控制机制

IRC协议是早期因特网广泛使用的一种基于C/S模式的实时网络聊天协议,用户通过客户端连接到服务器上,服务器可以连接多个客户端,所有客户端通过服务器互相连接构成庞大的IRC聊天网络,可以将用户的消息通过聊天网络发送到目标用户或用户群。用户可以选择加入自己感兴趣的频道,在同一频道中,用户可以向所有其他用户发送消息,也可以单独给某一个用户发送。攻击者正是利用了IRC协议的简单、低延迟、匿名的实时通信方式,设计了基于IRC协议的命令与控制机制。攻击者可以通过IRC服务器向僵尸机发送各种命令,其中比较经典的两条命令是advscan lsass 20050-r-s和http.update http:/server/rBot.exe c: Bot.exe 1。主要目的是利用lsass漏洞,开始随机扫描;后一个是下载rBot.exe文件到C盘并执行。

1.2.2 基于HTTP协议的命令与控制机制

基于HTTP协议的命令与控制机制是近年来另外一种流行的基于C/S架构的僵尸网络控制机制。攻击者通过HTTP网站,发布命令脚本,僵尸机通过HTTP协议访问该网站的网页,然后根据该脚本进行相应的操作。它的使用具有两个方面的优势:首先,隐蔽性好,在大量的互联网Web流量中,它的活动很难被检测;其次,HTTP协议的控制和通信流量能轻易地穿越防火墙,而IRC协议所使用的端口就比较容易被过滤。这种方式也有它的缺点,只有当僵尸机访问服务器网页时,才能获得控制者发布的命令,因此在实时控制方面比较弱。

目前,比较典型的HTTP协议构建命令与控制机制的僵尸程序有Bobax、Rustock、Clickbot等。如Bobax僵尸程序,被植入僵尸程序的主机会伪装成浏览器来访问指定服务器上的某个网页,类似于“http://hostname/reg?u=[8-digit host id]&v=114”的一个URL,如果连接成功,则僵尸网络控制器将反馈这个请求,并在返回内容中包含攻击者发出的控制命令,Bobax僵尸程序就会从返回信息中解析出命令并执行,Bobax僵尸程序接收的命令包括:下载更新程序(upd)、执行程序(exe)、扫描主机(scn)、停止扩散扫描(scs)、发送垃圾邮件(prj)、报告网络连接速度(spd)等。

1.2.3 基于P2P协议的命令与控制机制

基于IRC协议和HTTP协议的命令与控制机制都是建立在C/S架构下的,都是通过中心服务器来控制的,这样的结构一旦防御者获得僵尸程序,它们就能很容易地找到中心服务器的位置,将给整个僵尸网络带来毁灭性的破坏。为了增加僵尸网络的韧性和隐蔽性,许多僵尸程序采用了P2P协议构建其命令与控制机制。在基于P2P协议的僵尸网络中,没有中心控制点,攻击者只需向一台僵尸机发布命令,在僵尸网络中的机器将会相互发布并执行。常见的有Sinit、Phatbot、SpamThru、Nugeche、Peacomm等。这种命令与控制机制即使有部分僵尸机被破坏,也不会对整个网络造成严重的影响,因此对于建立的移动僵尸网络而言,更需要采用P2P协议的命令控制机制。由此,文中提出了利用SMS通信与P2P技术相结合的移动僵尸网络模型。

2 基于SMS控制的移动僵尸网络模型

2.1 SMS命令控制机制

SMS(短信服务)是一种存储、转发服务。也就是说,发送人始终是通过SMSC(短信服务中心)转发到接收人的。如果接收人处于未连接状态(可能电话已关闭),则信息将暂存在SMSC,当接收人再次连接时,再次发送。文中就是利用SMS作为命令控制信道建立移动僵尸网络,在感染的僵尸机和僵尸主机之间通过SMS进行通信。在PC机中,僵尸网络的C&C是基于IP来传送,而智能手机与之不同,它很难建立和维护稳定的基于IP的连接。主要原因是它一直处于移动的状态,而且建立一个私有的IP地址连接到网络比较困难。文中选择短信作为C&C通道有它的优势。首先,SMS文本消息在所有应用程序中是应用最广泛的,有超过80%的手机用户发送和接收短信,只要手机一打开,这个应用就会处于活跃状态。其次,如果手机关机或者在信号很弱的地区,SMS通信信息将会被存储在服务中心,一旦开机或者信号强烈时,还可以接收到此信息,因此很容易实现离线的僵尸机。第三,一些恶意的内容很容易隐藏在SMS信息里。在日常生活中,绝大多数的手机都会收到垃圾信息,也许这些信息根本就无关紧要,但在收到信息的同时,控制僵尸机的命令已经到达了你的手机,最理想的状态就是在用户不知情的情况下,让手机安装上设定好的僵尸代码并执行命令。当前有许多种方式来发送和接收免费的短信,因此在不影响短信息的情况下,将命令编码写进短信息里,就可以轻易地在手机后台下载安装控制命令。为了能更好地在手机之间进行控制和通信,每个受控的手机上都会有一个8位的密码,只有通过了密码认证的被控手机才能与其他被控手机进行通信。当手机接收到包含有C&C信息的短信时,它将会搜索其密码和嵌入在信息里的命令。如果发现存在,手机将立即执行此命令。

在移动僵尸网络中,由僵尸主控机分配到每个不同功能的子僵尸网络的密码是不相同的。例如,一个子僵尸网络负责发送垃圾短信,而另一个子僵尸网络专门窃取个人资料,并传递到恶意服务器。在同一个子僵尸网络的所有僵尸机共享相同的密码,这样子僵尸网络中的僵尸机,以及与僵尸主控机的沟通都很方便。当然,若给每个僵尸机分配不同的密码会更安全,但是这样就会增加通信交换的开销,更容易被暴露。在每个SMS通信消息中不仅需要包含一个密码,而且在编码中的命令也不能让用户识别出来。在实际当中,相比安卓系统,其他移动平台大都是闭源的,限制也很多,在用户不知情的情况下,禁止发送和接收SMS信息。即使主要针对安卓系统,也需要对C&C信息进行隐藏,要不很容易被防御者所捕获和操纵。为了逃避防御者的检测,要将命令嵌入在SMS信息里,要让用户看上去更像垃圾信息,这样可以保证能安全地传递C&C。文献[15]中指出,移动运营商不能简单地阻止违法短信,因为发送方支付了信息费用,当这些信息不包含垃圾信息的文件时,运营商担心永久删除了合法的信息。即使运营商过滤了垃圾短信或类似于电子邮件过滤,转储到垃圾邮件文件夹。垃圾短信通过目录仍然可以到达目标手机,再加上用户会忽视垃圾邮件,这样更有助于C&C的隐藏。

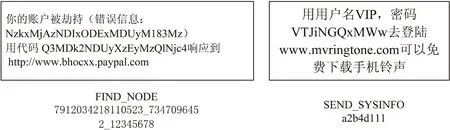

由于每个SMS消息只能包含有160个字符,因此隐藏在SMS信息里的C&C命令一定要简短。比如,“FIND_NODE”指示僵尸机返回特定节点的电话号码;“SEND_SYSINFO”要求僵尸机返回系统信息。为了隐藏消息,每个命令都被映射到一个垃圾邮件模板。额外的信息,如电话号码和前面提到的密码模板变量都是64位编码的[16]。如图1所示,有两个伪装的短信。

图1 伪装的SMS信息

第一个是“FIND_NODE”信息(146个字符),密码是12345678,需要收件人来定位ID是7912034218110523的僵尸机,并将结果返回给号码为(743)7096452的僵尸机。NzkxMjAzNDIxODExMDUyM183Mz和Q3MDk2NDUyXzEyMzQlNjc4,这两个随机字符串合在一起是64位的编码,是由7912034218110523_7347096452_12345678加密形成。整个字符串分为两个部分,一部分伪装成错误信息,另一部分当作类似于垃圾信息的代码。第二个例子是“SEND_SYSINFO”信息(98个字符),密码是a2b4d11l。这个模板与“FIND_NODE”不同。密码也是64位的编码,密码显示在伪装的信息里。每个僵尸机都为解码信息保存着命令模板映射列表。由于在僵尸网络中有数以万计的命令,因此这样的列表不会太长。为了增加检测难度,一个命令消息可以对应不同的垃圾信息模板,而且模板还可以定期更新。显然,一个命令以及相关信息可以很容易地嵌入到SMS信息中,显示给手机用户的是他们熟悉的垃圾信息,因此他们很可能忽视这样的信息,或者打开并浏览。如果用户选择删除这些信息,对整个僵尸网络也没有任何影响,因为命令在信息接收的时候已经执行了。如果没有监视手机的行为或可逆工程,防御者也很难计算出垃圾信息模板和命令之间的映射关系。

用手机发送SMS信息,不仅可以在蜂窝网络实现,还可以通过互联网来发送。通过互联网发送信息可以更好地隐瞒自己的身份,降低成本。因此在移动僵尸网络中,利用短信作为C&C是可行的。

2.2 移动僵尸网络的拓扑结构

前面主要描述了利用SMS来建立C&C的通道,还需要创建僵尸主控机与僵尸机之间的组织结构。在研究现有的P2P拓扑结构的基础上,稍作修改来满足移动僵尸网络的构建。它与PC机的僵尸网络类似,无论是传统的集中方法,还是在分散的P2P方法,都可以建立移动僵尸网络。在集中式的方法中,僵尸主控机直接将可执行的代码硬编码到每个僵尸机,直接受它的控制。当一个手机被感染成僵尸机时,就可以通过那些硬编码接收和等待僵尸主控机的命令。像这种集中式的移动僵尸网络很容易实现,也很容易被破坏,一旦防御者获得这个代码,就可以追踪到僵尸主控机,并禁用僵尸网络。因此为了提高移动僵尸网络的鲁棒性,采用了P2P的结构。目前P2P的网络结构可以分为四类:中心化拓扑结构、全分布式非结构化拓扑结构、全分布式结构化拓扑结构、半分布式拓扑结构。

第一类,中心化拓扑结构维护简单,发现资源效率高,但是它依赖中心化的目录系统,与传统的C/S结构类似,很容易造成单点失效。使用此种结构比较经典的是Napster软件。

第二类,全分布式非结构化拓扑结构是在重叠网络(Overlay Network)采用随机图的组织方式,节点度数服从Power-law规律(幂次法则),能够很快发现目的节点,容错能力强,具有较好的可用性。一个典型的实现是Gnutella,它不是指一个软件,而是遵守Gnutella协议的网络和软件的统称。

第三类,全分布式结构化拓扑结构主要是采用分布式散列表(Distributed Hash Table,DHT)技术来组织网络中的节点。DHT能够自适应节点的动态加入/退出,具有比较好的鲁棒性和可扩展性。只要在网络中存在的节点,DHT都可以精确地发现它。

第四类,半分布式拓扑结构也被一些学者称为混杂模式。它吸收了以上一些结构的优点,选择性能较高的节点作为超级节点,在各超级节点上存储系统中其他部分节点的信息,发现算法只在超级节点之间转发,超级节点再将查询请求转发到适当的叶子节点,这种转发方式就是一种层次结构,是建立在超级节点与普通节点之间构成的若干层次。

为了能适应移动僵尸网络的需要,可以将结构化的和非结构化的P2P结构进行修改。由于智能手机与电脑的差异,而且手机采用的是短信C&C通道,因此对全分布式结构化拓扑结构的Kademlia进行一些修改。

首先不使用PING消息来查询节点,因为短信的传输是肯定可以达到的,而且还可以减少C&C的流量,从而减少被手机用户和防御者发现;其次,节点ID是由散列电话号码构成的,而不是随机生成的;最后使用公钥算法来确保命令的内容。在发布命令时,僵尸主控机给命令附加一个数字签名,这个签名是僵尸主控机的私钥,它是命令的散列值,其相应的公钥被硬编码到每个僵尸机的二进制码中,这样僵尸机在存储命令时可以检查是否真的来自于僵尸主控机。而对于非结构化拓扑结构,为了减少短信的信息量,去除了单跳重复的方法。那是由于在短时间里频繁接收/发送大量的短信,很容易被用户发现。

2.3 SMS的C&C通道与P2P拓扑结构的结合

如何能够清楚地认识到利用SMS传播C&C消息与结构化的P2P拓扑结构的结合来适应移动僵尸网络。美国密歇根大学的Zeng博士用了一个简单的例子来说明命令发布和搜索的过程[16]。

如图2所示,为了方便演示,节点ID和数据项的键长都是四位的,发送的SMS信息没有伪装成垃圾邮件。在图中,节点1111要输入键0111。在Kademlia中,数据项存储的节点ID接近于数据项的键。为了定位这些节点,节点1111先发送SMS信息到节点,这些节点在它的硬编码节点列表上;这些节点帮助获取在节点列表附近的节点。这个过程一直继续,直到没有节点能找到(这个过程图中省略了)。最后,节点1111找到了最接近的节点0110(0110⊕0111=0001),接着发布包含命令键(0111)的消息,将加密命令(XXXX)与密码(8888)一起发送到节点0110。验证了预定义的密码和命令之后,节点0110存储这些信息,以便以后任何节点需要请求与0111键相关的命令,它能够返回这些命令。至于搜索过程,它类似于信息发布过程的描述。节点0000查找与0111键相关的命令,一定会找到一个节点,它的ID接近这个键。节点0000首先查找0010节点;节点0010指向节点0100;节点0100提供了最近的节点0110。节点0000联系节点0110去请求命令。

图2 发布与搜索

从这个例子可以很直观地发现SMS的C&C通道与P2P拓扑结构的结合,以及在移动僵尸网络中的应用。但这只是冰山一角,还有许多更深层次的应用有待研究。

3 结束语

随着智能手机的飞速发展,在潜在利益的驱使下,它们成为僵尸网络攻击的目标。文中提出了一种SMS信息的C&C通道与P2P拓扑结构相结合的移动僵尸网络模型。攻击者利用手机短信传播C&C信息,以P2P结构作为它的拓扑结构。分别对结构化和非结构化的拓扑结构进行了分析,发现修改的Kademlia很适合在移动僵尸网络中应用。今后对移动僵尸网络的研究要更加详细和具体,不仅是如何建立,还要研究如何检测、防御和破坏。

[1] 王海龙,唐 勇,龚正虎.僵尸网络命令与控制信道的特征提取模型研究[J].计算机工程与科学,2013,35(2):62-67.

[2] Google yanks over 50 infected apps from android market[EB/OL].2011-03-02.http://www.computerworld.com/article/2506378/security0/google-yanks-over-50-infected-apps-from-android-market.html.

[3] Geer D.Malicious bots threaten network security[J].Computer,2005,38(1):18-20.

[4] 方滨兴,崔 翔,王 威.僵尸网络综述[J].计算机研究与发展,2011,48(8):1315-1331.

[5] Song Lipeng,Jin Zhen,Sun Guiquan.Modeling and analyzing of botnet interactions[J].Physica A,2011,390(2):347-358.

[6]SongLipeng,JinZhen,SunGuiquan.Influenceofremovabledevicesoncomputerworms:dynamicanalysisandcontrolstrategies[J].ComputersandMathematicswithApplications,2011,61(7):1823-1829.

[7]FeilyM,ShahrestaniA,RamadassS.Asurveyofbotnetandbotnetdetection[C]//Proceedingsofthe3rdinternationalconferenceondigitalobjectidentifier.Athens/Glyfada,Greece:IEEE,2009:268-273.

[8]HuaJingyu,SakuraiK.ASMS-basedmobilebotnetusingfloodingalgorithm[C]//Procofthe5thworkshopininformationsecurityandprivacy.Berlin:Springer,2011:264-279.

[9]SinghK,SangalS,JainN,etal.Evaluatingbluetoothasamediumforbotnetcommandandcontrol[C]//Procofthe7thinternationalconfondetectionofintrusionsandmalware,andvulnerabilityassessment.Berlin:Springer,2010:61-80.

[10]KnyszM,HuXin,ZengYuanyuan,etal.OpenWiFinetworks:lethalweaponsforbotnets?[C]//Procofthe31stannualIEEEinternationalconferenceoncomputercommunications.[s.l.]:IEEE,2012:2631-2635.

[11]BinsalleehH,OrmerodT,BoukhtoutaA,etal.OntheanalysisoftheZeusbotnetcrimewaretoolkit[C]//Procof2010 8thannualinternationalconferenceonprivacysecurityandtrust.Ottawa:[s.n.],2010:31-38.

[12] 李 跃.面向移动网络的僵尸网络关键技术研究[D].成都:西南交通大学,2013.

[13] 银河网安官网.通过移动僵尸网络传播惊现Android木马病毒[EB/OL].2013-09-11.http://netsecurity.51cto.com/art/201309/410283.htm.

[14] 诸葛建伟,韩心慧,周勇林,等.僵尸网络研究[J].软件学报,2008,19(3):702-715.

[15]Gsmalaunchessmsspamreportingservice[EB/OL].2010-03-25.http://www.pcworld.com/businesscenter/article/192469/gsmaJaunchesj3ms_spam_reporting_service.html.

[16]ZengY.Ondetectionofcurrentandnext-generationbotnets[D].Michigan:UniversityofMichigan,2012.

Design and Analysis of a SMS-based Mobile Botnet

XU Jian

(College of Computer Science,Nanjing University of Post and Telecommunications,Nanjing 210023,China)

Botnet is an important threat on computer security.As the development of smart phones,the security threats appeared on the smart phones.Now mobile phone infected virus has become a common phenomenon.Based on the research of mobile phone virus spreading on the way,the spread,command and control mechanisms,and control protocol of mobile botnet are studied in-depth,respectively analyzing the topology of structured and unstructured.Use example to describe how to combine SMS C&C and P2P structure.Based on the SMS mobile botnet,carry on the design and analysis.For mobile botnet,a new type of virus attack mode for mobile phone,will seriously affect people’s life,so the continuous study is done and the behavior of the various threats to mobile phones is found.

mobile botnet;C&C;P2P;topology

2015-01-27

2015-06-10

时间:2016-01-04

国家自然科学基金资助项目(61202353);江苏省高校自然科学研究资助项目(12KJB520008);南京邮电大学实验室工作研究课题(2015XSG05)

徐 建(1980-),男,硕士,工程师,研究方向为信息安全、人工智能。

http://www.cnki.net/kcms/detail/61.1450.TP.20160104.1453.002.html

TP309

A

1673-629X(2016)01-0106-05

10.3969/j.issn.1673-629X.2016.01.022