恐怖组织如何编制网络

李本先,凌云翔1,方锦清,梅建明

(1.武警警官学院管理科学与工程系,成都 610213;2.国防科学技术大学信息系统与管理学院军信系,长沙 410073;3.中国科学院原子能研究所,北京 102413;4.中国人民公安大学,北京 100038)

恐怖组织如何编制网络

李本先,2,凌云翔1,2,方锦清3,梅建明4

(1.武警警官学院管理科学与工程系,成都 610213;2.国防科学技术大学信息系统与管理学院军信系,长沙 410073;3.中国科学院原子能研究所,北京 102413;4.中国人民公安大学,北京 100038)

摘要:首先分析了恐怖组织从个体到群体、群体到网络的发展过程;提出和构建了一个恐怖组织群体网络的模型;对其网络演化过程进行了分析,并初探了其中一个最简单模型的动力学方程及其特性;最后,提出和简评对网络恐怖组织的控制方法。

关键词:恐怖组织;网络编制;个体;群体;编制法则

0引言

随着信息技术的发展,网络成了人们生活的必需品,我们生活在一个网络的世界,网络可以把分散在全球各地的相识不相识的人联系起来。与一个陌生的人产生联系,也许只需要六步便可以了解对方。网络联系是如此的便捷,更为重要是网络的虚拟性。在这个虚拟的世界里,人们可以很好地隐藏自己。在网络的世界活跃着这样一个群体,他们利用网络的便利发布各种恐怖信息,暗中筹集资金,策划各种恐怖活动,实现了网络与恐怖主义的结合。利用网络的便捷性、虚拟性、隐蔽性等特点,恐怖组织正积极进行各类活动,发布各类暴恐视频,散布恐怖信息、组织恐怖活动,发布各类招募信息。借助虚拟网络,恐怖主义不断地将分散在世界各地的恐怖个人、群体、组织联系在一起。如基地组织利用网络在全世界建立多个网络,形成一个具有一定规模的恐怖组织网络。一种新型的恐怖主义类型——网络恐怖主义产生了,此概念最早由美国学者Baryy C.Collin[1]提出。2001年,美国颁布的《爱国者法》(USA patriot ACT),将网络恐怖主义列为正式的法律术语[2]。Jonh Arquilla等[3]提出应用社会网络分析法来研究恐怖组织网络, 以警惕其在未来利用网络发动恐怖袭击。随着信息技术的发展,网络恐怖主义已经引起人们的广泛关注。ISIS恐怖组织正沿袭基地组织“像蜘蛛般结构”的特点,采用实体与虚拟战场相结合的多层次恐怖主义网络战,发动“网络圣战”。借助网络他们把分布在世界各地的乌合之众集合在一起,构建了对人类更具威胁的恐怖组织网络。Barabási A L认为[4]:恐怖组织的网络更是一种含有独立智能体的网络, 具有“ 蜂群一样的功能”, 拿掉任何一个节点都不会导致网络的坍塌,恐怖组织网络是一种没有蜘蛛的网络。

那么,恐怖组织是如何利用网络来编制其网络的呢?其网络的动态发展过程具备那些特点?这是网络科学值得关注的一个问题。本文应用网络科学的有关原理及方法,结合其他相关学科,对恐怖组织是如何构建网络的问题进行了探索研究,构建了相关的网络模型,试图去理解恐怖组织编制网络的过程、特点和某些规律。

1恐怖组织的概念

通俗说,恐怖组织网络是以恐怖分子为节点,以特定关系链接在一起的一种特殊网络。这些组织通常分布在世界各地,透过各种极端的行为与手段(例如暗杀、爆炸等)来发泄,通常恐怖行为是有目的有计划地使用暴力来威胁它来对抗普通平民,以达到宣扬其特定的政治或宗教目的,企图引起社会关注或强迫他人接受他们的主张。在《恐怖主义·邪教·黑社会》一书中恐怖主义的定义为任何个人、团体或国家,使用暴力或其他毁灭性手段,残害无辜,制造恐怖,以达到某种政治目的。当然组织和实施这类恐怖活动的组织就是恐怖组织网络。

人类社会各种各样组织是一个复杂的开放系统。即组织是拥有对具体目标追求的集体,还是一种相对而言高度正式化的群体。环境决定、支撑和渗透着组织,其行动依赖于同外界的人员、资源和信息的交流。恐怖组织是恐怖主义的主体,恐怖组织的认定无疑是反恐工作中重要的一个环节,对恐怖组织作出一个科学的界定是预防与打击恐怖主义和恐怖组织的前提,也是进行反恐立法和开展国际反恐合作的基础。

从现实情况来看,当代恐怖主义,主要是由恐怖组织来实行,与之相对应的另一个概念为恐怖主义,但恐怖主义的定义并没有取得各个国家的认可,并且恐怖组织与恐怖主义是两个紧密相关的概念。主要原因在于主义是一个抽象的名词,恐怖主义尤其如此,反映一种理念或信仰;而恐怖组织是一个更加具体的实体概念,即他们是抽象与具体的关系。在现有的研究资料来看,有的国家称之为恐怖主义,而有的则直接定义为恐怖组织。现有的许多定义并不直接提恐怖主义这个抽象模糊的概念,而是用更具体的概念:恐怖组织来下定义。如联合国章程的定义为:恐怖组织是“对非战斗目标发起有预谋的、有政治目的的,通常故意影响视听的暴力行为”的“亚国家组织或秘密团体”[5]。美国兰德公司的定义:“个人或团体为达到政治目的而使用国际暴力”[6]。Lester A Sobel认为恐怖组织是“地下秘密组织为了政治目的而从事的几乎所有非法暴力活动”。美国在《2009年的反恐报告》中定义为:恐怖组织是指以非武装人员为目标进行的有预谋的、带有政治动机的暴力犯罪组织,其活动范围可能遍及多个国家[7]。

国内的一些学者也对恐怖组织的定义也进行了界定,文献[8]认为恐怖组织是指“一个武装组织以恐怖暴力或威胁使用恐怖暴力为其实现目标的主要手段,或者是一个主要分支或主要部分以恐怖主义为主要行为方式的组织。不管组织结构如何松散,恐怖组织必须包括一定的指挥、领导或控制机构”。高铭暄教授[9]则认为:恐怖组织是指3人以上以长期实施一种或多种恐怖犯罪活动为目的的犯罪组织。何秉松教授[10]定义为:恐怖组织是指3人以上组成的、以恐怖主义手段实现某种政治目的、有一定组织结构的暴力集团。文献[11]认为恐怖组织是指为了达到一定的政治目的,有组织、有计划地采用暴力手段进行不分青红皂白的恐怖袭击的行为体,其中包括极端民族主义恐怖主义组织、极端宗教主义型恐怖主义组织。针对恐怖组织问题,2011年中国以法律的形式确定了恐怖组织的定义:“恐怖活动组织是指为实施恐怖活动而组成的犯罪集团”。

2模型来源及构建

没有谁生来就是恐怖分子,其转化为恐怖分子是多种因素的综合体,除了其心理因素之外[12],其网络的构建也与一般的社会动力学具有相同点,因此,恐怖分子在构建网络时,也离不开这些组织行为中的家庭、群体、社区。

2.1现实网络的构建过程

2.1.1个体到群体

Scarr认为:个体的成长是遗传与环境相互作用的结果(genotype→environment)。环境对恐怖分子的行为具有重要的影响,环境因素中,家庭是维持社会系统运转的最基本的单元细胞。个人的人格及社会技能的掌握主要在家庭之中完成。第一个个体从出生开始,人就在家庭这个组织单元里成长,并渴望与亲人在一起。恐怖分子并不例外。家庭的成长对个人是否成长为恐怖分子具有直接的重要的影响作用。

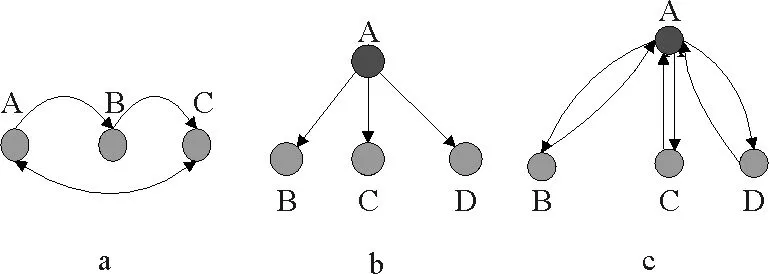

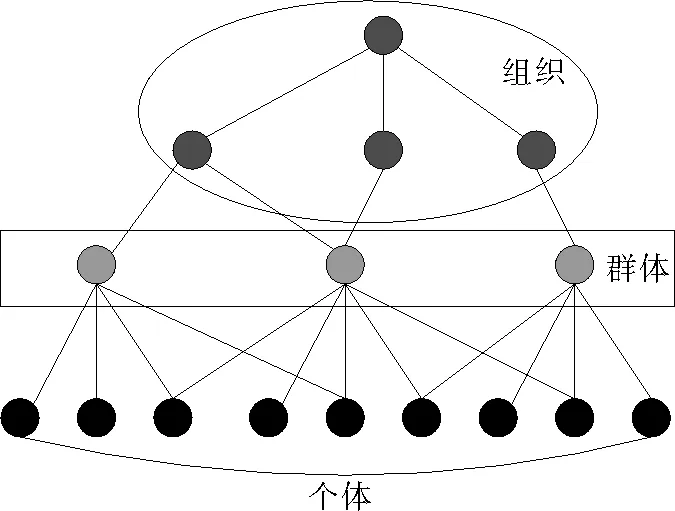

图1 恐怖分子个体之间建网过程

图2 恐怖分子从个体到群体的构建过程之一

图1中,假设有A,B,C,D 4个恐怖分子,在构建网络时,至少可以采用4种方式,图1a中,只用前3个恐怖分子来描述其建网过程,这三者之间相互联系, A→B→C,A↔C,在这种情况下,B在网络中起到了中介的作用,当然A也可以直接与C联系。这种模式可以用来解释恐怖分子利用朋友的朋友或亲人的亲人来构建自己的网络。图1b中以家庭中某一核心成员为主,发展下线。其运动过程为:A→B,A→C,A→D,这一建网过程中,A为核心人物,其他人员只与其单线联系。如拉登,把他的儿子都全部拉入恐怖组织中。图1c中,A为核心人物,发展新的恐怖分子,并且与下线的恐怖分子联系较为紧密,实现信息的双向传递。其运动过程为:A↔B,A↔C,A↔D。图1b与图1c相比,图1c的信息流动更快,但从恐怖组织群体的隐蔽性角度来讲,图1b的安全性更高,网络更不容易被识别和破坏。

图3 恐怖分子个体到群体的构建过程之二

图4 恐怖分子从个体到群体的构建过程之三

2.1.2恐怖分子的群体网络构建模型

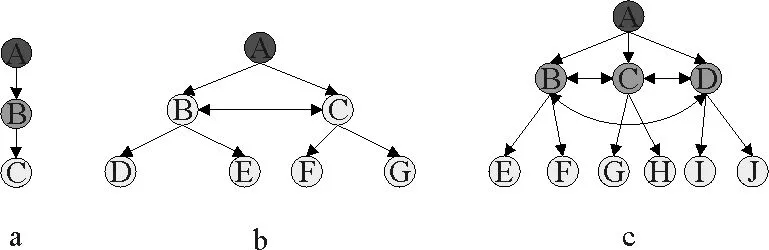

当孩子成长到一定阶段后,他们离开家庭,开始与外界接触,同伴是他们最先遇到的一起玩的人。特别是在学校这个群体中,孩子们的思想、信仰和人生观的形成都受到老师或同伴的影响,随着人际交往的扩大,他们又认识一些新的朋友,形成了朋友的朋友也许是朋友的人际网络。在这一过程中,其网络的构建可以用图3中的3种模式来刻画恐怖分子构建网络的过程。

在图3中,恐怖分子的核心人物A在网络构建中起到了关键性的作用,在构建网络过程中,通过图中虚线部分的弱连接与实线部分的强连接来完成,最后构建了组织网络。其详细的构建过程如图4所示。

在图4中,在某一个分散的社区或群体中,出现了部分恐怖分子,如图4所示,然后以某一个恐怖分子为中心,不断编制网络,绘制网络的法则主要通过链式、星形或全智能化方式来完成,经过一段时间的运动后,各个小群体之间有了联系,最后联结成一个新的恐怖组织网络。

2.1.3恐怖组织从群体到组织的构建模型

从上述的分析可以看出,恐怖组织网络的构建过程是个体、群体、群体的社会运动过程,整体运动过程,如图5所示,首先恐怖分子个体之间通过不同的方式构建自己的网络,在各种外部因素的影响下,构建起新的群体。在这一过程中,从社会学的角度讲,个体在群体中寻找归属感及存在感。在群体组织中,群体与个体,个体与群体之间相互影响,并在群体中产生极化现象,群体与群体之间的联系加强,最后形成了整个组织。在恐怖组织中,通过不同的分工,建立起新的网络结构,如等级、全智能化、混合结构。在整个过程中,组织的目标是引导恐怖分子或恐怖群体运动的关键性推动因素,即恐怖组织都有其特定的政治、经济目标,这一目标是吸引其他恐怖分子或恐怖群体为之奋斗的关键性动力。

图5 个体到组织的形成过程

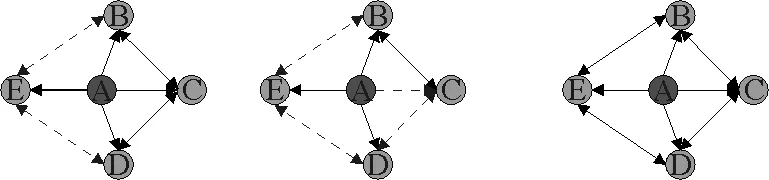

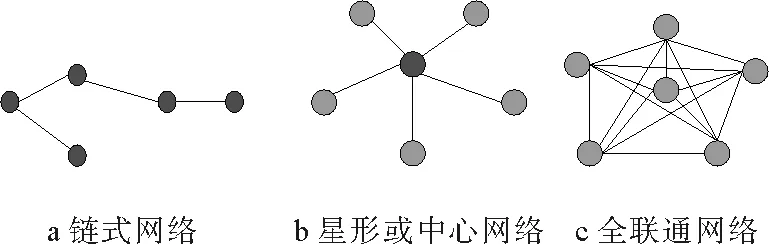

图6 虚拟网络中3种基本的网络结构模式(类型)

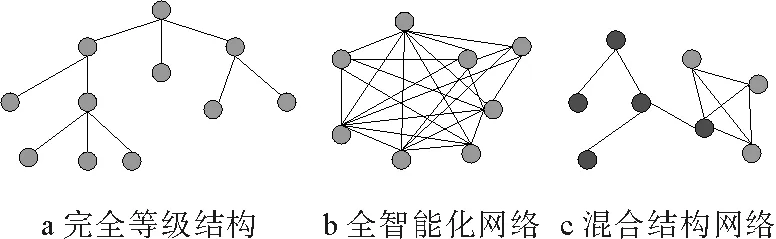

图7 3种典型的恐怖组织网络结构模式(类型)

2.2虚拟世界的恐怖组织网络构建过程

2.2.1虚拟网络世界的3种基本模式

一般来说,网络的结构主要有3种模式(类型),分别是链条式、星形、全连通网络,如图6所示。在链式结构中,节点的信息只能通过其邻近节点才能传送到其他节点,网络中任一节点的断裂都会导致网络的断裂;星形网络中,边缘结点与中心节点相连接,中心节点在网络中占据了重要位置,此节点的消失,将会导致整个网络的坍塌;全连通网络中,各节点之间均存在联系,任何一个节点的断裂只会导致局部网络的坍塌。

试验结果数据以平均数±标准差(±s)的形式给出,采用SPSS 13.0统计软件进行试验的数据统计分析。其中小鼠骨髓细胞微核试验采用双侧t检验、小鼠骨髓细胞微核试验采用Wilcoxon秩和检验、90 d喂养试验采用单因素方差分析进行统计处理。

这3种网络模式构成了恐怖组织的基本网络结构,形成了最具代表性的3种恐怖组织网络。

2.2.2恐怖组织在虚拟网络中的建网模式

在虚拟的网络世界,恐怖分子构建其网络也采用以上3种基本网络的构建方式,形成最具代表性的网络结构:完全等级结构,等级与网络相混合的结构,全智能化网络结构。如图7所示。

1)完全等级结构。在虚拟网络世界中,这种建网模式被恐怖组织有效地应用,在建网过程中,应用朋友的朋友关系来构建网络。即在网络上建立一个虚拟的群,然后通过查找功能,分析一些潜在的对象,然后吸引他们加入到群体中,以一种推荐方式完成网络的构建。这种网络结构具有清晰的指挥与控制结构,形似金字塔或树状结构,网络结构内部具有明确的上下级关系,分工较为明确,可以较好地对组织成员进行控制,控制人员较为隐蔽,在整体行动中具有明显的优势。但是这一网络结构的缺点也较为明显,效率较低,指挥链较长,中下层结构人员容易暴露。

2)全智能化网络。这种网络结构具有自组织性,其隐蔽性更强,网络中存在多条指挥链,指挥机构、组织成员较为分散,安全性、隐蔽性较高,对环境的适应能力较强,各小组可以独立自主地实施行动,形成扁平化的组织指挥体系。如基地组织晚期的网络结构便是如此。

3)混合结构。此种网络结构介于等级与全智能结构之间,在网络中,指挥的效率较高,网络的信息通信能力较强,组织行动灵活,生存能力更强。如全球Salafi恐怖组织的网络结构。

2.2.3虚拟网络状态下的网络恐怖构建的基本过程分析

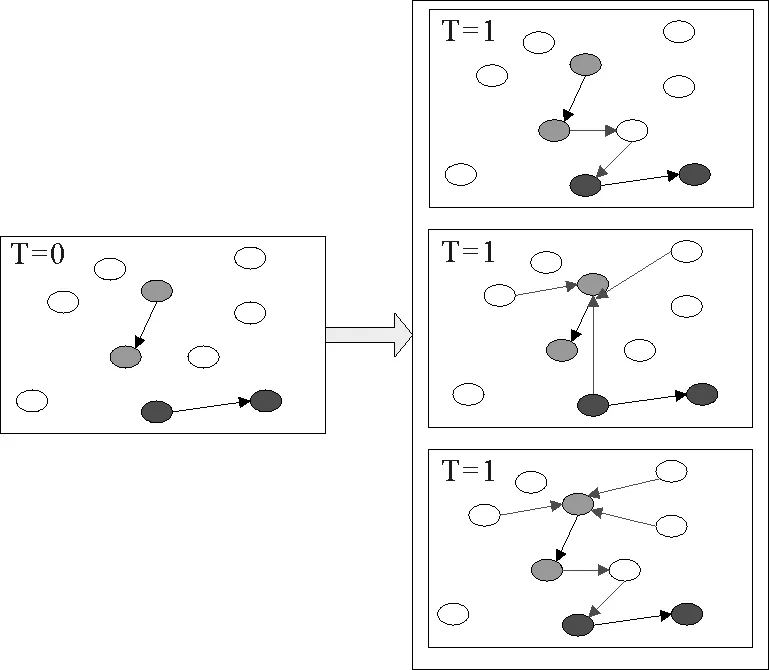

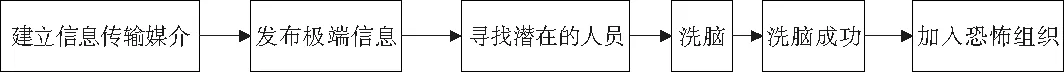

在虚拟的网络世界里,恐怖组织在网络上建立各种网站、QQ群、微信群、论坛,借助网络传播各种极端思想,网络中具有共同信仰或意识形态的个体、群体、组织会与网络中活跃中人员进行接触,产生传染效应,进而吸引具有共同思想、行为的人加入他们的群体,构建其网络,其网络构建过程如图8所示。

图8虚拟网络人员招募过程

Fig.8Personnel recruitment process in virtual network

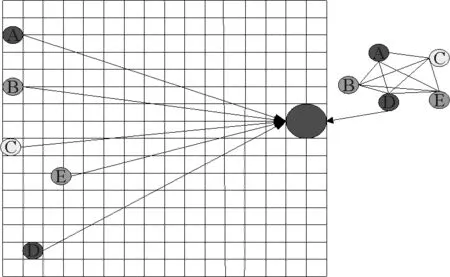

图8描述了恐怖组织在网络招募人员的过程,从图8中可看出,恐怖分子利用网络平台发布各种极端信息,然后吸引具有共同信仰的人加入群体,以构建自己的网络。而网络的构建过程是一个聚集过程,如图9所示,在某一个社区网络平台中,分散在不同地区的A,B,C,D,E 5位网民,他们通过网络知道了某一恐怖组织,如图9中最大的圆圈所示。分布在网络不同节点上的恐怖分子,以一定的概率被特定的恐怖组织目标所吸引,最后被发展为恐怖分子,加入恐怖组织,成为恐怖网络的一个新节点。如此随着时间推移,新节点不断增加,形成一定规模的网络,一旦时机成熟,恐怖组织网络可能实施恐怖计划。

图9 虚拟网络构建过程

图10 最简单的形成恐怖网络的示意图

3一个典型模型动力学方程的例子分析

上述提出的恐怖组织网络形成的多种模式,原则上,都可以建立各自的动力学演化方程组,分别进行理论分析和模拟探索工作,这里无疑有大量的理论、分析与数值模拟工作。我们认为,这方面的课题类似于以往对于流行病传播动力学进行的研究那样,尽管恐怖组织网络情况更加错综复杂,但还是可以借鉴网络上传播动力学的研究思路和理论方法[13]。作为最简单的一个典型模型,我们考虑图1a中的A与C不发生相互作用的情况,其简化的示意图如10所示。D(t)代表可能被发展为恐怖分子的概率密度 ,简称为D态;T代表被变成恐怖分子,简称为T 态,用ρ(t)表示T态在t时刻的概率密度;前二者的转变概率分别为λ,μ。R表示T态被感化后恢复成为正常态的概率密度, 简称为R 态。

根据上述模型的物理图象,类似于流行病传播模型SIR,利用平均场理论方法,我们不难建立最简单的恐怖组织网络演化的微分方程组:

(1)

(2)

(3)

D(t)+ρ(t)+R(t)=1

(4)

方程(1)表示D态节点密度被减少的变化率,λ表示D态节点被拉进恐怖组织成为T 态恐怖分子的转变概率,其中〈k〉为邻居节点的平均度;其邻居节点在t时刻变成恐怖分子的概率密度为ρ(t),利用平均场其处于T态的邻居平均为〈k〉ρ(t)。方程(2)由两部分组成, 表示处于恐怖分子态的节点密度的变化律,即表示t时刻处于T态节点密度变化的概率,包括原来处于D态被拉进充当新恐怖分子增加的个数,及扣除由T态以概率μ恢复成为R正常态被减少的个体。方程(3)则表示恢复正常人的R态在t时刻的变化率,它只能由T态节点转变而来,所以仅有一项。方程(4)表示3者转变的总概率为1。

值得指出的是,上述模型的物理图象类似于流行病SIR模型,我们应用平均场理论分析,可以得到爆发传播的阈值为λc=1/〈k〉,这里就是恐怖组织网络形成爆发的阈值。理论上已经研究表明,可以得到更精确的理论阈值解:λc=〈k〉/〈k〉。从2个公式知道,〈k〉越小,爆发阈值就越大,恐怖组织就难以形成。如果被转变为恐怖分子的概率λ>λc(阈值),则表明恐怖组织网络已经形成,并将产生爆发态,意味着他们可能实施恐怖行动的危险性剧增了。因此,如何控制D态转变为T态的概率λ将是关键之一,也是反恐的重点工作之一。这个容易理解,因为减少转变为恐怖分子的概率,自然就可以阻止整个恐怖网络的形成和爆发。另外,〈k〉越小就是说,周围邻居节点的平均度越小,即与恐怖分子联系的其他节点尽可能少,由方程(1)可知其变成恐怖分子的可能性越小。一般地说,与网络传播类似,可以从理论上对于反恐工作进行更多的分析和判断。

从上可见:仅仅对于形成恐怖网络组织一个最简单的模型与流行病传播的SIR模型进行类比,已经能够显示理论分析的一些重要结果。 本文提出的一些探讨恐怖组织形成的其他模型,更具有复杂性和多样性,因此,目前这个课题的研究工作国内外研究还远远不能适应全球面临的反恐组织的严峻挑战,今后需要各国加强合作,进一步深入进行理论探讨,以便为反恐整个工作提供决策时参考。

4恐怖组织网络的控制

从上述的分析中可以看出:恐怖组织的建网过程一般有现实与虚拟状态下的两大形式和多种形成模式。针对上述的分析,反恐方可以从以下几个方面对恐怖组织网络进行控制:1)对现实网络,反恐方必须注重对家庭成员的教育,强化社区宣传,尽量减少与恐怖分子邻居的联系,预防和减少家庭成员加入恐怖分子群体的概率。2)对虚拟网络来说,必须加强网络的监控,特别是对于关键性人物的监测,建立恐怖信息举报制度,切断恐怖分子的信息、资金传输渠道,从源头上控制网络中的信息传播和联系渠道。3)切断网络增长的动力及其产生机制。恐怖组织网络增长背后的动力是恐怖迅速扩大的重要原因,其增长的动力有心理、资金、信息等方面的动力学因素,对这些因素及产生机制的控制需要综合治理,去除极端化,加强文化反恐。4)今后进一步通过对于上述提出的具有实际代表性的若干模型进行深入的理论分析和详细模拟,从而提出切实有效的控制策略和措施。

5结论

本文对恐怖组织网络的构建过程进行了初步研究,探讨与分析了恐怖组织在现实及虚拟网络中的建网过程及其主要特点,提出了若干有一定代表性的理论模型,并以一个最简单的模型为例进行了讨论。从分析的结果来看,恐怖组织网络的发展受到个体、邻居、群体的影响,构建网络过程中,工作关系及社会关系是网络形成和发展运动的基础。在网络构建过程中,个体、群体、组织之间通过多种方式来完成网络的构建和发展。根据这些网络构建的基本模式,我们可以进行多种理论分析和模拟研究,以便从源头控制、消除动力学等方面对恐怖组织网络进行有效的控制。今后我们可以根据本文提出的一些理论模式作为一种总体框架,利用多种理论方法,结合Agent技术,对网络进一步深入的理论分析、模拟与仿真,应用实际的恐怖组织网络进行验证,并对其网络的控制进行研究,以期为中国的反恐工作提供一定的理论支撑。

参考文献:

[1]Collin B C. The future of cyberterrorism: where the physical and virtual worlds converge[J]. Crime and Justice International,1997,13(2):14-18.

[2]Uniting and strengthening America by providling appropriate tools required to intercept and obstruct terrorism (USA PATRIOT ACT) act of 2001 [DB/OL].[2015-01-30]. http://www.gpo.gov/fdsys/ pkg/PLAW-107publ56/content-detail.html.

[3]Arquilla J, Ronfeldt D. Networks and Netwars: the Future of Terror, Crime, and Militancy[M]. Santa Monica, Calif: RAND Corporation,2001:20-24.

[4]Barabási A L, Frangos J. Linked: the New Science of Networks Science of Networks[M]. New York: Basic Books,2002.

[5]Draft comprehensive convention against international terrorism [R]. United Nations General Assembly, A/59/894, 2005:1-15.

[6]Henry H W, Andrew R M, Terrence K K, et al. Estimating Terrorism Risk [M]. USA:RAND Corporation, 2005:1-150.

[7]2008 report on terrorism [R].USA: the National Counterterroirsm Center, 2009.

[8]张家栋.全球化时代的恐怖主义及其治理[M]. 上海:上海三联书店,2007.

[9]高铭暄,王俊平.恐怖组织界定[J]. 国家检察官学院学报,2006,14(2):86-89.

Gao Mingxuan, Wang Junping. On the definition of terroristic organization[J]. Journal of National Procurators College,2006:14(2):86-89.

[10] 何秉松.后拉登时代国际反恐斗争的基本态势和战略[M]. 北京:法律出版社,2012.

[11] 邓碧波.恐怖主义组织的要素、活动及其预防[J].南京政治学院学报,2009,25(5):78.

Deng Bibo. Feather, activity, preventation of terrorism group[J]. Journal of PLA Nanjing Institute of Politics,2009,25(5):78.

[12] 李本先,方锦清,江成俊,等.恐怖组织网络的心理学与动力学分析:从个体到群体[J].复杂系统与复杂性科学,2014,11(2):87-92.

Li Benxian, Fang Jinqing, Jiang Chengjun, et al. Psychology and dynamical analysis of terrorism organization: from individual to group[J]. Complex Systems and Complexity Science, 2014,11(2):87-92.

[13] Pastor-Satorras R, Castellano C, Van Mieghem P, et al. Epidemic processes in complex networks[J]. Review of Modern Physics,2014,87(3):120-131.

(责任编辑耿金花)

How to Map the Network of Terrorism Group

LI Benxian1,2,LING Yunxiang1,2,FANG Jinqing3, MEI Jianming4

(1.Department of Mnagement Science and Engineering, Officers College of CAPF, Chendu 610213, China;2.College of Information System and Mangement National University of Defense Technology, Changsha 410073, China;3.Institute of Atomic Energy, Chinese Academy of Sciences, Beijing 102413, China;4.Chinese People’s Public Security University, Beijin 100038, China)

Abstract:This paper first analyzes the terrorist groups from the individual to the group, the development of the group to the network, in secondely, was proposed and constructed a model of a terrorist group network;Third, evolution process of the terrorism group network has analyzed; And the movement of one of the most simple model of dynamic equation and its features. Finally, put forward and the profile of network control method of terrorist organizations.

Key words:terrorism group; network mapping; ivdividual; group; mapping principle

文章编号:16723813(2016)01006806;

DOI:10.13306/j.1672-3813.2016.01.006

收稿日期:2015-06-15

基金项目:国家社科基金(13JDFXB006);国家自然科学基金面上项目(61174151)

作者简介:李本先(1977-),男,云南宣威人,博士后,副教授,主要研究方向社会网络和反恐。

中图分类号:N94

文献标识码:A