校园无线局域网组网及安全运维研究

◆程庆梅

校园无线局域网组网及安全运维研究

◆程庆梅

(北京信息职业技术学院 北京 100015)

本文旨在通过对目前校园无线局域网的组网应用及面临的安全问题进行分析研究,探索校园无线局域网安全应用的新思路和具体防护措施及方案。分析表明,随着社会的进步,无线局域网的普及,面对的用户具有未知性、不可控性,隐含的安全风险变得更大,也更容易受到攻击,也导致了很多运营维护方面的安全问题,如用户投诉无法连接网络、用户投诉无法通过认证、用户投诉上网速度太慢、用户信息泄漏、钓鱼攻击等等。从无线局域网的组网方案中,总结分析无线局域网存在的安全问题,探索可能的防护措施及方案,有效提升校园无线网络的运营效率,给用户带来更好的上网体验。

无线局域网;网络安全;安全运维

0 前言

WLAN(Wireless Local Area Network无线局域网)属于一种短距离无线通信技术。它是以无线信道为传输媒介构成的计算机局域网络,通过无线射频技术(RF)在空气中传输数据、话音和视频信号,实现网络在WLAN系统规划热点的无线延伸。

随着影响无线网络稳定的因素、影响无线终端使用效果的因素、影响无线网络异常的因素,屡见不鲜。从而使得运营的WLAN网络在大多数情况下处于不可用的状态,最终造成WLAN用户对WLAN业务系统的体验性大大下降,造成WLAN用户群体大量流失。同时运营者没有充分意识到安全威胁对正常运营WLAN网络的业务危害。

本文将有效的将业务检测和安全监测进行融合,将传统安全和运营的业务可用性进行紧密的结合,全方位的进行WLAN运维监控。业务监测能够实时的监测核心网络的稳定性和性能;质量检测可以实时检测WLAN网络的传输质量,为运营者提供有效的分析,帮助运营者有针对性的进行网络优化;安全监测和防护能够最大限度的降低非法用户对WLAN网络中设备的安全威胁,从另一个角度提高运营者在WLAN业务上的服务质量,包括WLAN网络用户的信息安全。

1 WLAN组网方案分析

1.1 WLAN的组网

WLAN和局域网网络存在形态类似。安全方面来看,WLAN和局域网有所区别。

1.2 WLAN的组网层次

分析一下当前大多数WLAN设备厂商提供的无线接入点(或称为AP)与无线访问控制器(或称为AC)构成的网络组网如下。

1.2.1 分布式的无线接入

通过无线接入点来完成所需求的任务,使用无线数据的桥接入方式,在硬件上支持无线射频转发到功能上。

1.2.2 数据转发的集中管理

利用无线控制器集中实现与Internet互连的准许。包括对于用户认证,计费等等功能。

1.2.3 网关和AC进行分离

网关和无线控制器隔离,便可更加便利的实施网络的组建,而且有利于无线局域网的组建更有层次。如果在局域网通过虚拟局域网分划的网络拓扑中,在无线局域网中无线控制器需要对所有的无线接入点进行管理和配置,需要使用CAPWAP协议或者其他协议创建隧道通信。会存在如下的问题:

(1)虚拟局域网如何解决

无线接入点和无线控制器隧道创建一对一连接的,虚拟局域网的存在对它来说是没用的,虚拟局域网加入会有影响。无线接入点接入的switch接口是ACCESS口,而无线控制器接入switch的接口是TRUNK口。所以,其中一个到对端有虚拟局域网标识,另外的没有虚拟局域网标识,所以在协议处理层存在不对等问题。

(2)CAPWAP协议处在网络的哪一个位置

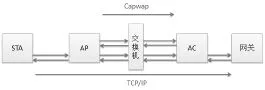

CAPWAP属应用层协议。所以,无线接入点和无线控制器之间的要经过协议栈处理,然后发送到上层进行处理。对于CAPWAP封装的数据转发如如图1所示。

图1 WLAN组网中CAPWAP协议隧道

这里的数据通信分为两个层次:STA对Internet的互连是第一层,是TCP/IP协议。它上传的数据通过bridge的方式由无线接入点到switch。因为虚拟局域网,它上传的数据通过switch之后需添加上虚拟局域网标记来标识,接着传输到无线控制器中,接着通过虚拟局域网的虚拟接口再发送,最终数据发送出去。第二个层次是AP和AC的直连通信。使用无线接入点和无线控制器直接相连,然后创建CAPWAP的协议通道,这样可以方便控制信息的发送。但是这两种网络结构不能够存在一个拓扑中。网络接入点和网络控制器两者信息传输通过switch,所以可以没有虚拟局域网,从无线接入点不带虚拟局域网,经过switch添加上局域网标记,然后便要进行单独的虚拟局域网处理。但是存在两点问题:(1)无线控制器要求一个单独的虚拟接口处理数据;(2)对switch进行配置,但是加上分辨的标签VLAN,网络设备对虚拟局域网加上标识是不好的,其会较大的影响网络的灵活性。

通过上述分析,switch是否对虚拟局域网加上标签,在以上分析中产生了矛盾。在另外一个项目中发现,无线局域网组网是不必对switch配置:(1)对switch虚拟局域网加上标签麻烦。(2)无线接入点数量会比较多,需要划分的虚拟局域网数量非常大。假如从硬件上来完成虚拟局域网的划分,那么会花费很多财力。(3)如果无线控制器和无线接入点加上switch会影响控制。但在STA和Internet通信要虚拟局域网来实现,最后无线接入点各家厂商在无线接入点上完成虚拟局域网加上标识,有无线控制器下发的命令,来或得标识类型。这样交换机上不需要做任何处理,在数据包上它已经是一个虚拟局域网报文了。而且,由于CAPWAP本身封装了层报头,从以太网层封装,所以虚拟局域网数据报文在后面。那么收到报文需要先CAPWAP的解封装,然后再组包上传,方便虚拟局域网数据处理。

1.3 WLAN中存在的安全问题

WLAN中的存在大量的、不固定、未知的用户,从安全角度分析,其可能发生的攻击及存在的安全风险就会较大。在WLAN由于用户的移动性及不确定性,无法像局域网通过对用户、MAC绑定进行认证,一般只能通过账号、密码的Radius方式来认证,由于流程复杂存在很多不确定因素。可能的安全风险如下所示:

(1)用户信息被盗用风险:在一个不设防的WLAN中,由于无线传播的广播特性,sniffer、钓鱼攻击、中间人攻击会变得非常容易,对于AP及用户的攻击不仅会导致用户不能接入网络,而且用户隐私信息都会被盗取,尤其是用户登录网络的用户名、密码等认证信息。包括:无线钓鱼,获取敏感信息;无线sniffer攻击;无线破解攻击:WEP的破解、WPA的破解。

(2)网络不可用风险:ARP攻击、DHCP攻击在WLAN中非常容易实现,攻击效果非常好。

对于AC的攻击,由于无线局域网是通过AC实现对AP的控制,一旦无线控制器被攻破,那么将直接导致所有AP全部掉线。针对AC攻击队网络的威胁非常大。Authentication DoS(DHCP地址耗尽攻击),所有的AP和STA是通过向DHCP服务器申请IP地址。对DHCP的攻击如:DHCP spoof和DHCP欺骗攻击会变得很容易,攻击对整个网络的影响非常大。Deauthentication/Disassociation Amo(指定用户断线攻击)。

(3)流量盗用、业务滥用的风险

风险一:基于session hijacking的盗取服务攻击。风险二:在WLAN系统中,绕过portal认证机制,通过欺骗及非授权攻击,原用户离开后,攻击用户采用修改MAC及IP地址的方法继续访问网络。并伪造DHCP续租盗用上网,免费使用无线局域网流量上网的问题非常严重。风险三:DNS tunnel:有一些用户可以通过类似DNS Tunnel的方式,通过DNS协议完成数据的封装,从而达到免费使用网络的目的。

2 WLAN安全运维分析

通过对WLAN组网方案,我们不难发现,WLAN是传统局域网通过增加AP、AC、认证系统的网络延伸,STA(无线终端工作站,如无线笔记本,PDA等)通过AC提供的认证后,便可进行无线计费上网。在WLAN的安全运行维护中需要考虑网络的各个层次,典型问题有:

2.1 AP及用户安全

对用户信息的窃听、截取和监听;欺骗和非授权访问;网络接管与篡改;拒绝服务攻击等。

2.2 AC的安全

对于AP管理平台的攻击;对于数据转发平台的攻击;安全配置检查。2.3 对于portal/radius攻击

跨站;注入;溢出;Radius协议漏洞;移动集团WLAN Radius规范漏洞。2.4 网络质量

无法连接网络;无法通过认证;上网速度太慢等等。上所述,由于在无线环境下中间人攻击、钓鱼攻击、sniffer会变得更为容易,对于AP及用户的攻击除会造成用户无法接入网络以外,用户的数据也得不到安全保证,特别是用户登录无线网络的认证信息。对于AC的攻击,由于我们的网络是无线的,任何人都可以很轻松的接入网络,一台AC通常管理1000—2000个AP,一旦AC被攻破,那么将直接导致所有AP全部掉线,因此对AC的攻击威胁较大。

在这种情况下如何能够提升网络服务质量,如何监测WLAN网络的业务质量以及WLAN网络的安全事件,已经成为所有网络运营者应该迫切关注的工作。

3 WLAN安全保障方案

针对WLAN业务质量的保障要求,有必要建立一套完整的业务保障系统,以期能达到以下防护目标:

(1)实时进行安全威胁检测,并实时安全预警。

(2)完全模拟用户接入网络流程,自动检测WLAN AP热点的网络层、应用层和业务层的性能指标。

(3)无线信号质量实时监测、当信号质量低于阀值,实时预警。

(4)WLAN业务故障能够在几分钟内发现,而不是等运维人员到现场才能发现。

(5)进行准确的网络评估,以确定网络能够满足所有应用依照流量计划以及指定的网络服务类别正常运行。

(6)准确掌握网络运行状况,获取网络性能数据。

(7)掌握用户在使用网络中,对不同业务的真实感受。

(8)保障业务系统的平稳、有效运行,减轻网络维护人员的工作量。

(9)采用分布式的结构,可对任何规模或形式的WLAN网络进行性能测试。

(10)部署简单、易维护、维护成本低。

4 结束语

建立一种有效的将WLAN网络中业务检测和安全监测进行融合,将传统安全和运营的业务可用性进行紧密的结合,全方位的进行WLAN运维监控的安全防护方案变得异常重要。通过业务监测实时的监测核心网络的稳定性和性能;质量检测可以实时检测WLAN网络的传输质量;安全监测和防护能够最大限度的降低非法用户对WLAN网络中设备的安全威胁;进而从提高WLAN网络服务质量及运营效率,保障WLAN网络用户的信息安全。

[1]IEEE 802.1H-1995,MAC bridging and bridge/tunnel encapsulation.

[2]郑勇,谢永强.无线局域网安全技术及漏洞分析[J].信息安全与通信保密,2007.