认证加密模型JAMBU的新分析

田玉丹,韦永壮

认证加密模型JAMBU的新分析

田玉丹1,韦永壮2

(1. 华东师范大学信息化办公室,上海 200333; 2. 认知无线电与信息处理省部共建教育部重点实验室(桂林电子科技大学),广西桂林 541004)

根据JAMBU模型的结构特点——相关数据和明文可以相互转化,利用伪造攻击等基本思想提出了“随机数重复利用”的分析方法。结果表明,该分析所需数据复杂度为,时间复杂度为。与已有分析结果相比,该分析数据复杂度更低。

JAMBU;伪造攻击;CAESAR;认证加密

1 引言

认证加密算法可以同时实现信息的加解密和完整性检验这2个功能,已被广泛应用于各种网络安全系统中。2013年,世界范围内开启了对认证加密算法的征集活动——CAESAR[1,2];2014年,57个认证加密算法入选一轮候选算法;2015年,共29个认证加密算法入选二轮候选算法;2016年,15个认证加密算法入选三轮候选算法。Wu等基于轻量级认证加密的思想,利用NIST的推荐模型CFB,设计出了JAMBU模型[3]。这一模型具有新颖的结构和设计理念,并且顺利入选CAESAR第三轮候选算法。该模型具有广泛的适用性。例如,将SIMONU[4]和AES-128[5]算法分别嵌入JAMBU模型,可得到相应的认证加密算法SIMON-JAMBU和AES-JAMBU。

2014年,Thomas等在文献[6]中对JAMBU的安全性进行分析:输入2个不同的初始随机向量,会产生不同的内部状态,然后改变输入的明文值,可求得内部状态的差分值,从而达到预测密文的效果。结果表明,该分析所需数据复杂度为个选择明文,时间复杂度为次加密模块访问。

2015年,Di在文献[7]中对AES-JAMBU的安全性进行分析,其主要的分析方法包括:穷密钥搜索攻击、暴力破译MAC攻击、密文组插入攻击、密文组删除攻击、密文修改攻击、选择明文攻击。分析结果显示,以上6种攻击方法攻击复杂度最低为。

本文根据JAMBU的“相关数据处理阶段和明文加密阶段具有类似的结构”这一特点提出“相关数据和明文相互转化”的新分析。研究表明,新分析通过改变相关数据和明文分组的个数,实现相关数据向明文转化的功能,从而预测密文的输出值。该分析所需数据复杂度为个选择明文,时间复杂度为次加密模块访问。因此,新分析过程在保证时间复杂度未变的前提下,降低了数据复杂度。

2 JAMBU算法介绍

JAMBU是一个轻量级认证加密模型[3]。Wu等将JAMBU模型与SIMON算法结合,设计出了认证加密算法SIMON-JAMBU,将JAMBU模型与AES-128算法结合,设计出了认证加密算法AES-JAMBU。JAMBU模型的输入为位密钥,位公共随机数,相关数据和明文,生成与明文相同位长的密文和位标签。

JAMBU模型的基本运算如下。

JAMBU的基本符号与常量介绍如下。

JAMBU模型的认证加密过程共有5个阶段:数据填充、初始化、相关数据处理、明文加密、生成认证标签,如图1所示。

1) 数据填充阶段

2) 初始化阶段

3) 相关数据处理阶段

4) 明文加密阶段

认证标签生成阶段如图1所示,共有两轮状态更新过程,其过程如下。

3 认证加密模型JAMBU的分析过程

(2)

(4)

式(3)输入为1个相关数据分组和2个明文分组,式(4)输入为2个相关数据分组和1个明文分组,设,为步骤1所求得在处所注入的相关数据差分值,根据步骤1可知,该差分可以使两式加密过程中产生差分。由图4可知,图4(b)在处多注入一个1,因此,即。在第3个模块输入端注入差分,当时,、、、、、。因此如果输出密文满足,则有可能。通过次加密和个明文数据即可求出可能的值(证明过程与步骤1相似)。

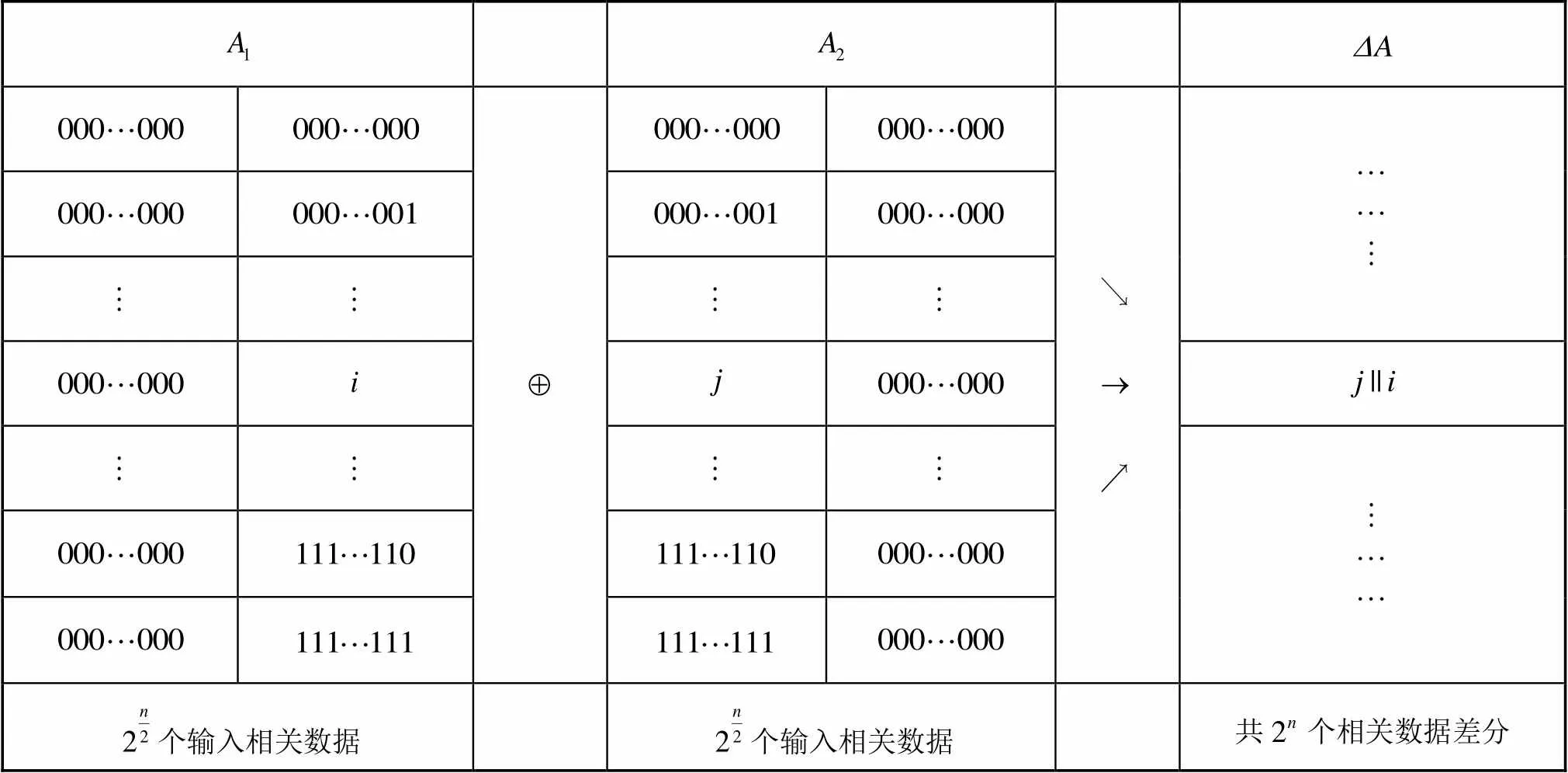

个输入相关数据个输入相关数据共个相关数据差分

表1 JAMBU分析结果对比

4 结束语

表1将文献[5]和本文结果进行对比。由表可知,文献[5]改变初始向量的值,使初始化阶段状态产生差分,然后注入明文差分,抵消初始向量带来的差分,最终内部状态发生碰撞,所需数据复杂度为个选择明文,时间复杂度为次加密模块访问;文献[7]提出针对AES-JAMBU的分析方法,分析结果显示数据复杂度和时间复杂度均为;本文采用相同的初始向量值,通过改变相关数据和明文的界限,注入相关数据差分,使内部状态产生差分,再注入明文差分,最终内部状态发生碰撞,从而预测密文,所需数据复杂度为个选择明文,时间复杂度为次加密模块访问。因此,本文所需数据复杂度要小于文献[5]和文献[7],时间复杂度与文献[5]的复杂度相同并小于文献[7]的复杂度。

[1] DANIEL J. CAESAR-competition for authenticated encryption: security, applicability, and robustness[OE/OL]. http://competitions. cr.yp.to/caesar.html.

[2] FUHR T, LEURENT G, SUDER V. Forgery and key-recovery attacks on caesar candidate marble[J]. Cryptography & Security, 2015.

[3] WU H. HUANG T. JAMBU lightweight authenticated encryption mode and AES-JAMBU (v1)[C]// The CAESAR Competition.2014.

[4] WU W, ZHANG L. LBlock: a lightweight block cipher[C]//Applied Cryptography and Network Security. 2011: 327-344.

[5] DERBEZ P, FOUQU A, JEAN J. Improved key recovery attacks on reduced-round AES in the single-key setting[C]//The 32nd Annual International Conference on the Theory and Applications of Cryptographic Techniques.2013: 371-378.

[6] PEYRIN T, SIM S M, WANG L, et al. Cryptanalysis of JAMBU[J]. Early Symmetric Crypto ESC, 2015: 77.

[7] DI B B.Analysis of one-pass block cipher based authenticated encryption schemes[DB/OL]. http://eprints.qut.edu.au/87437/1/Binbin_ Di_Thesis.pdf.

[8] KAVUN E B, YALCIN T. A lightweight implementation of Keccak Hash function for radio-frequency identification applications[M]// Radio Frequency Identification: Security and Privacy Issues. Berlin: Springer, 2010: 258-269.

[9]刘彦宾, 韦永壮. PMAC 模式的消息伪造攻击[J]. 计算机工程, 2009, 35(22): 150-152.

LIU Y B, WEI Y Z. Message forgery attack of PMAC scheme[J]. Computer Engineering, 2009, 35(22): 150-152.

New cryptanalysis of the authenticated cipher model JAMBU

TIAN Yu-dan1, WEI Yong-zhuang2

(1. Information Technology Services Center, East China Normal University, Shanghai 200333, China; 2. Key Laboratory of Cognitive Radio and Information Processing Ministry of Education, (Guilin University of Electronic Technology), Guilin 541004, China)

Based on the characteristic of JAMBU, a forgery attack by using the principle, where the associated data can be transformed into the plaintext was proposed. It is shown that the attack requires a data complexity of aboutchosen plaintext, and a time complexity of aboutencryptions. Compared with the previous attack, this attack is more favorable.

JAMBU, forgery attack, CAESAR, authenticated encryption

TP309.7

A

10.11959/j.issn.2096-109x.2017.00177

田玉丹(1990-),女,山东菏泽人,华东师范大学初级网络安全工程师,主要研究方向为信息安全。

韦永壮(1976-),男,广西田阳人,博士,桂林电子科技大学教授,主要研究方向为信息安全。

2017-05-12;

2017-06-10。

韦永壮,walker_wei@msn.com

广西无线宽带通信与信号处理重点实验室主任基金资助项目(No.GXKL061510)

Guangxi Wireless Broadband Communication and Signal Processing Laboratory Director of Foundation (No.GXKL061510)