陷阱系统分析与实现

钮永莉

(滁州职业技术学院,安徽 滁州 239000)

陷阱系统分析与实现

钮永莉

(滁州职业技术学院,安徽 滁州 239000)

文章介绍了目前网络安全的现状和有关技术,重点分析了陷阱技术,并提出了一种陷阱系统在网络中的部署方案,讨论了此种结构的优点及其中防火墙、路由器与入侵检测系统发挥的重要作用。

防火墙;入侵检测;陷阱系统

计算机网络的出现为人们提供了各种方便和机会,然而网络带来便利的同时也带来了各种各样的问题,特别是网络安全问题,与人们的生活和工作息息相关。目前网络安全主要技术包括:防火墙、入侵检测、加密技术、漏洞扫描等,但是这些防御措施都是在已发现的各种攻击方式的基础上去推测和防御黑客的攻击,都是被动的;但是,由于黑客采用的技术不断更新变化,我们的应对措施总是滞后于各种攻击模式,这种情况对于网络安全是非常不利的。因此,人们又开始研究一种新型的与传统安全思想完全不同的网络安全技术—陷阱。不同于原有的网络安全策略,陷阱技术是通过模拟真实网络,吸引黑客主动攻击,从而学习了解入侵者的思路、目的和工具[1]。通过这种方式,可以更好地理解网络所遇到的威胁,在学习如何防御这些威胁时也有了更好的依据。

1 陷阱技术

陷阱技术是一种记录黑客攻击过程的技术,它使用各种监控技术来捕获攻击者的行为,其实是用来欺骗攻击者,使他们进入受控环境中,并在此过程中生成对于当前攻击行为、工具、技术的数据,把攻击者引入到并不重要的虚拟环境中,降低黑客攻击重要系统的可能性,从而减少对重要系统和网络的威胁。

陷阱系统是通过陷阱技术实现的一种主机或网络,是预设的环境,它使用相应的技术手段把黑客等侵入系统的一切信息记录下来,包括攻击的过程、使用工具等,可以保护主机的正常运行,更为重要的是,它可以混淆黑客等入侵者的攻击目标,从而保护关键主机。陷阱系统收集的信息可以追踪和查找入侵者的资料;可以作为培训教案提高安全人员防范黑客攻击的能力,还可以作为证据起诉入侵者。陷阱系统实质上是模拟真实系统或网络,但一般不包含有价值的数据和信息,但在攻击者看来要有吸引力,迷惑攻击者,同时不能威胁到重要系统和数据的安全。

当前,实现陷阱的技术主要有两大类:蜜罐技术(Honeypot)和蜜网系统(Honeynet System)。

1.1 蜜罐技术

蜜罐实际上是一种网络资源,它存在的价值就在于被探测和被攻击[2]。所以Honeypot会模拟不同系统或一些常见的漏洞,在某个系统上做相应设置使其诱骗入侵者的攻击,比如Honeyd,BOF和Specter等。蜜罐系统的目的是通过额外开销浪费攻击者的精力和时间,以减少关键系统被攻击的风险,还可以通过记录攻击者的攻击方法和路径,为提高重要系统的安全策略提供依据。

一般来说,Honeypot应通过路由器或防火墙放置在靠近正常服务区的地方以吸引入侵者的注意,这里正常服务区指的是提供服务和存放重要数据的系统或服务器。这时在路由器或防火墙中需要使用端口重定向功能隐藏真正的目标IP,使入侵者感觉是在访问服务区。

另外一种方法是把Honeypot布置在提供服务的系统与系统之间。这种方式更适合于来自网络外部的随机攻击,这是因为大部分情况下外部人员很难知晓内部网络分布的详细情况,发动的攻击也就带有一定的随机性。当入侵者以全网扫描的方式寻找脆弱主机时,就有极大的可能找到Honeypot,因为其本身就被设计为具有一些常见漏洞,以吸引黑客的注意,这样就能大大降低正常系统被攻击的风险[3]。

1.2 蜜网工程

现在有一些安全组织和科研人员正转向研究蜜网工程,蜜网与传统的Honeypot不同,其不但用来对入侵者的行为进行诱骗或报警,更重要的是它是一个学习工具,又称为研究型蜜网。

与Honeypot相比较,Honeynet有所不同,其是一个网络系统而不是某台单一主机。一般来说,Honeynet是隐藏在防火墙后面的,因为防火墙的过滤功能,使得所有进出网络的数据都要通过防火墙的捕获及控制。当获得这些数据后,就可以采用相应的方法加以研究,从而得出入侵者所使用的方法、工具和动机。在Honeynet中,可使用多种不同的操作系统及设备,比如Linux Windows Server,Unix等;还可以在不同的平台上运行不同的服务,如Windows Server的DNS,DHCP,Webserver,FTP 等,这样可以使建立的网络系统看上去更真实,可以更多地学习入侵者所使用的不同工具及策略,揭示出他们的一些习惯和特性。

建立Honeynet的目的是人为地建立一种环境,在这个环境中,入侵者所用的工具以及他们的行为都可以被监控和捕捉。要达到这个要求,信息操控和信息捕获是蜜网的设计者要解决的两个问题。信息操控代表着一种约束规则,即我们必须要确定系统信息包的发送地址,这样才能保证在Honeynet里的Honeypot主机被入侵后,该主机不会被用来攻击在蜜网以外的系统或主机,也就是说,所有进出Honeynet的数据流都必须被控制而不会被入侵者有所察觉。信息捕获则是要通过不同方法获取进出Honeynet的所有信息并记录入侵者的各种行为,通过捕获的数据可以分析了解黑客使用的工具、策略及方法,从而防患于未然。

另外,对于那些在分布式环境中有多个Honeynet系统的研究机构或公司来说,还有第3件事要做,那就是信息收集。在完成信息捕获的任务后,有必要把各个不同蜜网所收集到的信息集中起来,进行汇总分析,这样能够更好地研究黑客,加快安全技术的发展。

2 系统部署

在建立Honeynet的过程中,需要综合应用各种知识、技术及设备,如防火墙、路由器、入侵检测系统等。如果是一个比较大型的网络,则可以专门设置一个完整的陷阱区域,将陷阱系统布置在该区域中。通过这样的布局,不但可以方便陷阱系统的管理,同时还可以有效防止因大规模的入侵者攻击而影响正常系统。陷阱系统看起来就像正常系统一样,其所提供的服务,包括主机、系统软硬件的配置都与正常系统类似,最大的区别只是数据信息的真伪不同。在正常服务区中,还可同时安装提供正常服务的系统和蜜罐主机,这样不但可以提高陷阱成功的可能性,还可以在一定程度上减少防火墙以及IDS系统不能识别的攻击包对正常服务区域进行攻击的危险。

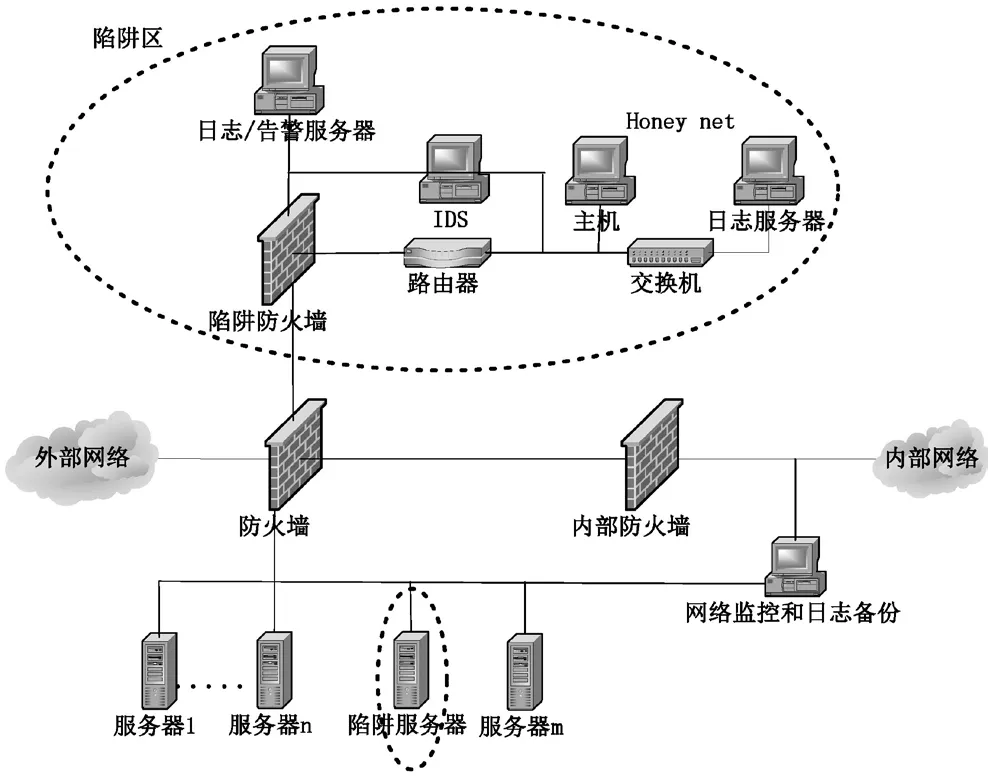

本文提出的一种Honeynet在网络中的部署方案如图1所示,从中可以看出:防火墙、路由器、入侵检测系统(Intrusion Detection System,IDS)各自发挥着不可替代的重要作用。

图1 Honeynet在网络中部署示意

2.1 防火墙的作用

将防火墙放置在Honeynet的前端,最大的好处是所有的信息包都要经过防火墙才能进入系统。当防火墙发现攻击行为时,对于一般的扫描数据包,是直接将这些数据包转发到陷阱区,而不是丢弃这些包;如果是一些破坏性较强的攻击包,如广播攻击、Dos攻击等,就一定要将其阻挡在外。除此之外,该防火墙还要具有追踪功能,对于所有从Honeypot机器往外信息包进行跟踪,当数量超过一定值时,防火墙将会把这些信息包阻塞,禁止发送;只是阻挡而不是直接将包都丢弃的目的是为了不引起入侵者的怀疑,同时也可以避免攻击者利用Honeypot主机对内部系统进行探测和攻击。

2.2 路由器的作用

在防火墙与Honeynet之间放置的路由器,有两个作用:首先,路由器的存在隐藏了防火墙,当Honeypot被攻击时,入侵者从这里察看往外的路由,会感觉更像一个真实的网络环境而不是蜜罐环境;除了这点以外,路由器还限制网络访问,作为防火墙的功能的扩充,做到层层保护,目的是确保Honeypot不会被用来攻击真实服务器或其他系统。

这里有一点要注意,陷阱系统毕竟是为了吸引黑客攻击而开发,为了在不被黑客发现的情况下得到尽可能多的数据信息,有可能需要对系统进行一些必要的修改,尽管这种修改是非常必要的,但是为了不引起入侵者的怀疑,修改要尽可能的少。除此之外,捕获到的数据也要有安全的存放地点,不能存放在Honeypot主机上,因为这样做非常不安全,极有可能会被黑客注意到,从而发现该系统是一个陷阱系统。为避免此种情况发生,我们需要把数据放在远程安全的主机上。

2.3 IDS的作用

IDS主要工作就是对网络中的信息流量进行监控分析和记录,IDS可以捕获系统中的几乎所有举动,在本设计中,IDS的放置方式使得所有机器都可以被监控到。IDS会把信息包中的特征字符串与自身的入侵检测特征库中的某一项进行比较验证,如果相同或相似,它就会发出警告消息。IDS还可有效地保护日志文件。因为对于较高“水平”的黑客来说,在入侵系统后,一般都会删除或修改日志文件,因此有必要对日志文件进行备份,除了在本机上保存日志文件之外,还应该发一份到远程日志服务器上。即便入侵者还想要登录远程服务器,他们也不能对日志产生太大影响,因为这时IDS会继续捕获Honeynet的信息包,检测出入侵者的活动,并写入远程日志系统,保证了日志的完整性。

从另一方面来说,陷阱技术的发展也将促进IDS技术的发展,通过陷阱系统获取黑客的最新入侵方法,可以帮助我们更好地设计IDS的特征数据库,从而提高IDS系统的检测效率。从这一点来说,IDS的发展与陷阱技术的发展是相辅相成的。

3 结语

传统的网络安全技术如防火墙和入侵检测系统等是应用技术手段将攻击者赶走,而隐蔽的陷阱则可以收集攻击者的攻击信息和各种数据包,通过分析其可能的攻击目标和攻击方式,从而达到保护攻击目标的作用,降低正常系统被攻破的危险,是当前网络安全领域加强应用研究的重要方向,对于下阶段进一步研究动态蜜罐技术的广泛应用有积极意义[4]。它克服了传统安全技术的预防能力不够的弱点,除进行入侵监测外,更重要的是可以用来学习了解入侵者的思路、行为和目的,使人们在与入侵者的斗争中获取主动权。

[1]金淦,张晶.蜜罐技术系统在局域网安全中研究与设计[J].信息与电脑(理论版),2010(3):84-86.

[2]刘猛.Honeynet原型系统的研究与设计[J].电脑知识与技术,2006(10):57-58.

[3]魏辰.“蜜罐”技术在校园网络安全中的应用[J].青海师范大学学报(自然科学版),2011(3):66-68.

[4]程静.基于动态蜜罐技术的虚拟网络设计[J].韶关学院学报,2014(4):24-28.

Analysis and realization of Decoy system

Niu YongLi

(Chuzhou Vocational and Technical College, Chuzhou 239000, China)

This paper introduces the present situation of network security and related technologies, analyzes the decoy technology emphatically, puts forward a scheme of Deploy System in network, and discusses the advantages of this kind of structure and its important role in fi rewall, router and intrusion detection system.

fi rewall; IDS; Decoy System

钮永莉(1977— ),女,安徽滁州。