管理边界网络技巧二则

引言:在管理边界网络的时候,我们时常会遇到形形色色、不如人意的事情。但是只要我们善于注重一些管理细项,完全可以避免网络边界问题所带来的麻烦。下面且听笔者细细道来。

提高边界路由安全能力

为了保护好管理密码,一是要定期调整密码,建议密码内容同时包含大小写字母、阿拉伯数字以及特殊符号的密码内容。

二是选择复杂算法。比方说,使用“enable secret”命令设置思科边界路由器后台管理密码,这种命令采用的加密算法比较强,用户输入的密码内容以加密形式存在,不大容易被人破解。此外,为了保护边界路由器配置文件的安全,建议大家同时使用“service passwordencryption”命令,加密保护边界路由器配置文件。

三是对连接端口进行加密保护。直连Consol端口,在操作权限不足的情况下,也能有效控制边界路由器。基于这一点,大家一定要为边界路由器直连Consol连接端口设置保护密码。比方说,在为思科边界路由器设置直连Consol端口密码时,只要在后台系统全局模式下,依次使用“line consol 0”、“password xxxxxx” 命令,就能将保护密码设置为“xxxxxx”了。

四是妥善保管密码内容,主要就是定期修改,将密码内容不要直接写在边界路由器外壳身上,或者其他特别明显的位置。通过强制定期修改密码的方法,能控制登录密码的有效时间,这样即使登录密码被恶意用户偷窥到,也只能在规定的时间段内才会生效。

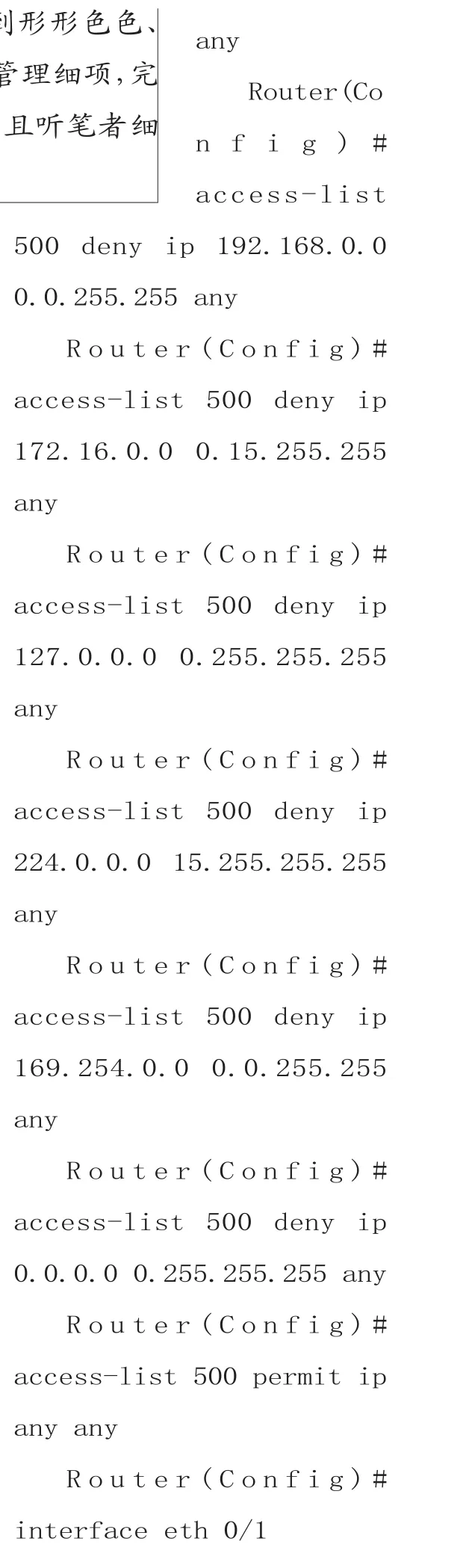

其次控制好网络访问。建议大家合理配置其访问控制列表既能依照实际情况,按需设置基本标准访问列表,也能根据特殊要求,设置高级扩展访问列表。比方说,在思科边界路由器中进行下面一系列配置操作,可以有效改善网络边界访问安全。

上述代码中的第一、二、三行内容是专门过滤RFC1918私有地址的,第四行内容是用来过滤环回地址的,第五行内容是过滤不用的组播地址的,第六行内容是过滤DHCP自定义地址的,第七行内容是过滤全网络地址的。

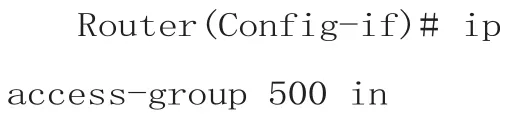

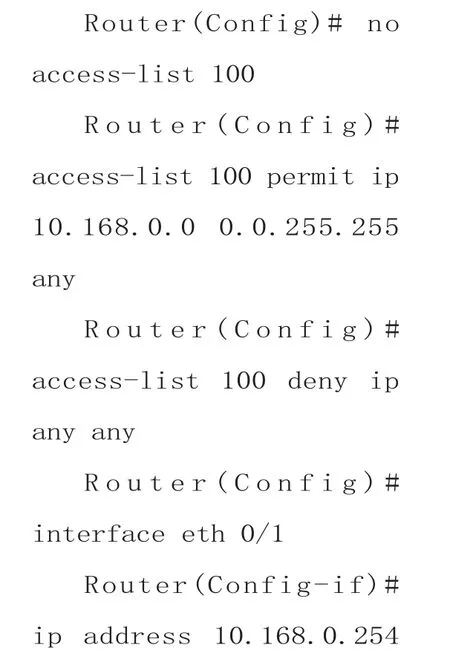

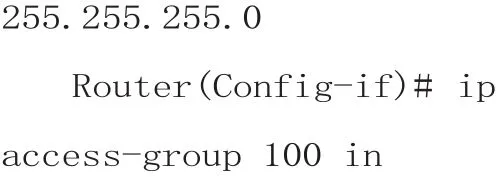

此外,通过访问控制列表的配置,还能控制流出单位内网的数据包地址,必须来自单位内网。比方说,单位内网使用了10.168.0.0这样的网段地址,那通过下面的配置操作就能让边界路由器仅允许来自单位内网的数据流出:

优化边界路由工作性能

一是暂停Http网络服务。对于Cisco边界路由器来说,关闭Http网络服务操作很简单,只要使用“No ip http server”命令即可。

二是停用IP Directed Broadcast服 务。IP Directed Broadcast服务被启动运行后,恶意用户使用欺骗的源地址向内网传输广播帧时,边界路由器会将接受到的数据包自动扩展成MAC层的广播帧,这可能会让内网上的很多主机响应此广播帧。

正常来说,大家只要通过“No ip source-route”命令,就能轻松关闭边界路由器IP Directed Broadcast服务了。

三是停止使用SNMP服务。SNMP服务的开启运行会消耗内存、耗尽堆栈、造成缓冲区溢出,这些现象显然会影响边界路由器的运行效率。为此,关闭边界路由器的SNMP服务,至少能在某种程度上改善边界网络的运行稳定性。对于Cisco型号的边界路由器来说,在关闭其已经启动运行的SNMP服务时,只要在全局配置状态下,执行字符串命令“No Snmp-Server”即可。在SNMP服务非用不可的情况下,我们也能使用SNMP代理功能,借助访问控制列表,拦截那些未经授权的SNMP服务信息,只是该方法也会影响边界网络的传输性能。

四是小心使用Telent服务。该服务可以帮助管理员远程维护边界路由器,有利于提高网络管理效率,但是它的存在,会将密码之类的隐私数据以明文方式传输出去,恶意用户借助外力程序可以很方便地截取该服务对外传输的数据包,很明显这会给边界网络的运行带来安全威胁。

实际上,大家完全可以使用SSH服务替代Telent服务,来对边界网络进行远程管理维护,毕竟前者可以加密待传输的数据,恶意用户即使非法窃取了包含隐私信息的数据包,也无法轻易破解成功,因此,SSH服务服务在远程管理边界路由器时会安全许多。