掌握伪装术 安全有保障

引言:不管处于网络世界还是现实世界,伪装术都值得加以利用,善于使用伪装术,即使不可以无所不作,也能够为自身安全带来一定帮助。现在在日常的网络应用或实践过程中,学会一些伪装术,不但能够保护个人操作安全,而且也能避免系统甚至网络遭遇非法攻击。

在日常的网络应用或实践过程中,学会一些伪装术,不但能够保护个人操作安全,而且也能避免系统甚至网络遭遇非法攻击。

伪装邮件帐号

众所周知,脚本病毒程序破坏能力强、传播速度快,一旦Windows系统意外遭遇脚本病毒攻击时,将很快会工作不正常,从而严重影响上网连接效率。现在,大多数脚本病毒都是通过网页进行传播扩散的,但也有一些会自动扫描Windows系统通讯簿中的邮件帐号,从首个地址合法的邮件帐号开始,逐一给通讯簿中所有邮件帐号发送潜藏有脚本病毒文件的邮件。当我们毫无戒备地接受并打开带有病毒的电子邮件时,脚本病毒邮件就会成功攻击到计算机系统,从而给系统的正常运行带来麻烦。但是仔细分析后发现这类脚本病毒程序发现邮件通讯簿中的首个帐号信息不符合规范时,它会错误认为系统通讯簿中没有正确有效的邮件地址,这时它就会自动停止对邮件通信簿的病毒传播。

为此,在防范这类脚本病毒程序攻击时,只要对系统通讯簿中的首个邮件帐号资料进行巧妙伪装,让其不符合邮件地址规范,就能实现限制借助电子邮件传播脚本病毒的操作了。在对第一个邮件帐号地址进行伪装时,只要先启动Outlook程序之类的通讯簿,再将其中的首个邮件帐号资料填写成无效状态,例如将“姓”或“名”全部输入为“.”,同时将“电子邮件地址”位置处的内容保持为空白,这样第一个邮件帐号地址就算伪装成功了。值得注意的是,脚本病毒程序只会攻击Outlook通讯簿,不会攻击第三方邮件通讯簿,所以也能通过第三方邮件程序进行邮件收发操作,以有效预防脚本病毒程序的恶意攻击。

伪装数据库名

一些网站的数据库仍然在使用mdb格式的文件类型,这种类型的数据库文件名很容易被发现,在操作权限丢失的情况下,网站数据库面临不小的安全风险。为防止他人轻松发现网站数据库,我们不但要将默认的admin、data等文件名称调整为别人不熟悉的名称外,而且要对网站数据库文件名称进行一系列的伪装操作,让其不容易被人猜中,例如尝试将mdb格式的数据库类型名称调整为asa、asp后,既不影响用户正常访问数据库内容,又能避免非法用户通过IE浏览器,直接下载数据库文件。即使有非法用户利用其他途径找到并下载得到数据库文件,也不能轻易打开该文件,因为强行打开时只能发现全是乱码内容,这对于攻击者来说没有一点意义。

当然这种简单的伪装方法对于水平高的恶意用户来说根本算不了什么,即使伪装了数据库扩展名,他们还是有办法获得原始数据库文件,然后采用手工方法将伪装的数据库文件名恢复原样。因此,为了更加有效地保护网站数据库文件,我们还要继续进行伪装。例如,很多恶意用户都喜欢通过FlashGet工具下载获得伪装的数据库文件,在通过这种方法下载文件时,FlashGet工具会智能分析下载链接地址中是否存在Unicode码,要是看到Unicode码存在,将会自动转换,例如“%29”编码会被智能转换为“(”符号。基于此,在对数据库名称进行伪装时,不妨尝试在数据库文件名称中使用一些复杂的Unicode码。例如,网站数据库名称可以伪装为“st%29kfujukuqwre&^6.asp”,这时非法用户日后借助外力工具下载时,就会智能将数据库文件调整为“st(kfujukuqwre&^6.asp” 了,很明显目标网站中并没有这个数据库文件,所以非法用户自然也就无法获得有效的数据库文件。为提升伪装效果,还可以在网站数据库存储路径下,手工创建好名为“st(kfujukuqwre&^6.asp”的数据库文件,让非法用户觉得数据库文件中没有什么东西值得窃取,从而放弃对目标网站的继续攻击。

伪装重要文件

在公共场合下,为了不让重要数据文件被人窃取,很多人可能会开动脑筋,去对其进行伪装隐藏。在没有外力工具的帮助下,可以巧妙使用copy这样的DOS命令,将重要数据文件伪装成图片,以达到保护文件内容不被轻易发现的目的。例如,某个重要文件是txt格式的文本文件,在对它进行伪装之前,先用常见的WinRAR解压缩工具,将其打包成rar格式压缩文件,假设该压缩文件名称为“1.rar”。接着找来一个用来迷惑访问者的图片文件,该文件没有任何特别的要求,假设它的文件名称为“1.jpg”。将“1.rar”、“1.jpg”这两个文件保存到相同目录中,例如将它们都保存在“E:”分区根目录下。

下面打开系统运行对话框,在其中执行“cmd”命令,切换到MS-DOS工作窗口中,在命令提示符状态下,先将当前路径变成“E:”分区根目录下,再输入“copy 1.jpg+ 1.rar 2.jpg”字符串命令并回车,这时在“E:”分区根目录下会生成“2.jpg”这样的图片文件,这个文件其实是“1.rar”、“1.jpg”两个文件合成得到的。打开“2.jpg”图片文件时,不难发现,它的内容与“1.jpg”文件完全相同,那么“1.rar”文件内容究竟躲藏在哪里了呢?这就是伪装文件所能达到的效果,从外表来看,别人是无论如何也看不出图片文件中竟然还潜藏有其他数据内容。要想访问潜藏的重要文件内容时,只要先按下Shift键,同时右击“2.jpg”图片文件,点选右键菜单中的“打开方式“命令,弹出程序列表,选择“WinRAR程序”图标,这样WinRAR程序就能打开伪装在“2.jpg”图片下的重要内容了。

伪装共享目录

为了确保共享访问的安全,很多人都会为共享目录专门指定一个访问账号,并严格设定操作权限,只允许指定账号才能进行共享访问,这样其他用户账号是不能访问到特定共享资源的。当然,倘若仅仅是计算机与计算机之间的共享访问,为进一步改善共享访问安全性,还可以对共享目录名称进行伪装,让局域网中的用户无法通过网上邻居访问到共享资源。例如,可以将特定共享目录的名称修改为“我的电脑.{20D04FE0-3AEA-1069-A2D8-0802B30309D}”,这时特定共享目录在默认状态下打开的是“我的电脑”窗口,而不能访问到其中的共享内容。

接着依次单击“开始”、“程序”、“附件”选项,用鼠标右键单击下级菜单中的“命令提示符”选项,执行右键菜单中的“以管理员身份运行”命令,切换到DOS命令行窗口。在该窗口命令提示符状态下,输入字符串命令“net share aaa=E:我的电脑.{20D04FE0-3AEA-1069-A2D8-0802B30309D}”并回车,将特定共享目录的共享名称指定为“aaa”。如此一来,伪装成功的共享目录在日常的操作中,其他人是无法看到它的具体内容的,这样就可以大大提升共享访问的安全性了。

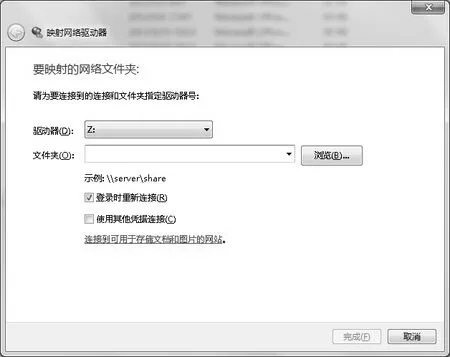

图1 映射网络驱动器

在局域网的其他计算机中,要访问特定共享目录中的内容时,只要先打开网上邻居窗口,双击特定共享目录所在的计算机图标,成功建立共享访问连接之前,选中“记住凭据”选项,下面找到特定共享目录名称,打开其右键菜单,执行“映射网络驱动器”命令,在其后弹出的设置对话框中(如图1所示),输入合适的分区符号,单击“完成”按钮返回。在当前系统的资源管理器窗口中,我们会看到一个新的网络驱动器出现,打开后就能访问到具体的共享内容了。

伪装死机状态

公共场合下总有好事者在别人离开计算机现场后偷偷登录其系统。为防止这些人的暗中破坏,我们可以请外力工具“topON”帮忙,将计算机系统伪装成死机的状态,别人看到不能正常操作,就会自动离开计算机系统。

开启“topON”工具的运行状态后,计算机系统就会强制处于锁屏状态,同时鼠标指针会变成小圆环加上“正忙”的提示状态,整个系统动弹不得,完全和死机状态一样。看到这样的状态,相信多数人都不会花时间,继续去威胁系统安全了。对于计算机主人来说,要将系统恢复到正常工作状态时,只要先按住Ctrl功能键不放,再按下当前系统时钟分钟数上的十位数字键即可(例如,当前系统时间显示为10:40时,我们只要按下“Ctrl+4”组合键),最后按下ESC键关闭“topON”工具的运行状态,就能正常使用计算机系统了。