WPA2被曝存漏洞“在位”期间的局部动荡怎么破?

WPA2被曝存漏洞“在位”期间的局部动荡怎么破?

据外媒Ars Technica 报道,美国时间10月16日,一家安全研究机构指出,用于保护Wi-Fi网络安全的防护机制WPA2出现漏洞,黑客可以利用这一漏洞监听到任何联网设备的通讯内容。谷歌的安卓、苹果的iOS和微软的Windows等操作系统均可能受到影响。

“在位”13年的WPA2是什么?

已经“在位”13年的WPA2,全称为Wi-Fi Protected Access 2,是2004年9月由Wi-Fi 联盟发表的用来支持AES(Advanced Encryption Standard),保护无线网络安全的加密协议。截止到 2006 年3 月,WPA2 已经成为一种强制性的标准。

WPA2的“上一任”是WPA。WPA只是802.11i(无线安全标准,WPA是其子集)的草案,当时,芯片厂商已经迫不及待地需要一种更为安全的算法,并且能够成功兼容之前的硬件。WPA通过简单的固件升级,就能使用在之前的WEP的产品上。WPA采用了TKIP算法、MIC算法来计算校验和。目前为止还没有人能像破解WEP一样“点杀”WPA密码。较之上一任,“继位者”WPA2则采用了更为安全的算法。CCMP取代了WPA的MIC、AES取代了WPA的TKIP。因为算法本身的无懈可击,所以黑客只能采用暴力破解和字典法来破解。暴力破解是“不可能完成的任务”,字典破解猜密码则像买彩票。

WPA2协议为何被攻破

无线安全研究者称WPA2安全协议是迄今为止最强的加密验证标准。但对于被黑客攻破事件,安全研究人员也并非很吃惊,毕竟已经“在位”13年了,黑客早已找到一种操纵该安全协议背后加密要素的途径。

据通用漏洞披露(CVE)所述,该概念验证攻击被称作“KRACK”(Key Reinstallation Attacks),可译做“密钥重装攻击”。这个漏洞早在今年 8 月,就已经在拉斯维加斯的Black Hat Conference上被提出。

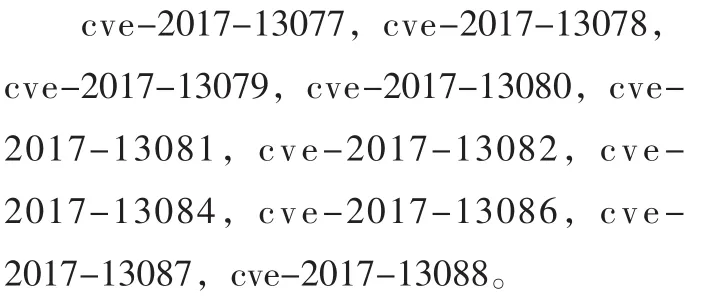

这是研究人员所列出的漏洞索引:

WPA2协议使用所谓的“四路握手”。“握手”的初始动作发生在用户输入正确的密码访问Wi-Fi网络时,第二个动作发生在用来加密后续流量的新加密密钥生成之时。而黑客就是通过KRACK方法,来操纵这一过程。研究人员认为:“这是通过操纵和重播加密握手信息来实现的。”但研究报告也指出,攻击者与受害者之间的距离需要在一定范围内才能实现这种攻击。

WPA2会“让位”吗?不会

“在家上网都不安全了!”是大多国内媒体报道此次事件所使用的标题。理论上讲,任何连接到Wi-Fi网络的设备都可能受到影响。因为漏洞的影响范围包括解密、数据包重播、TCP连接劫持、HTTP内容注入等。只要在 Wi-Fi 物理覆盖范围内,黑客都可以监听用户的网络活动、拦截不安全或未加密的数据流——比如未启用安全超文本传输协议网站的密码,或者家用安防摄像头与云端之间的视频流。

实际上,目前从Android Developer Dashboard来看,有近 50% 的活跃设备受到 WPA2 漏洞的影响。这对于广大普通Wi-Fi 用户来说,意味着即使你不会很快被入侵,也需要时刻关注路由器制造商发布的安全更新,以免自己被黑客攻击。比利时鲁汶大学Mathy Vanhoef表示,目前不需要修改Wi-Fi密码,而是要确保对所有的终端设备和路由器的固件都进行更新。在浏览网站或使用各项服务的时候,要多留意其是否启用了安全超文本传输协议,不然从你手机或电脑中发出的信息都有可能被攻击者给窃取。如有条件,可借助虚拟专用网来加强网络安全。此外,如果家中有许多智能家居设备,也请多关注制造商公布的安全公告,并及时调整配置或打上补丁。同时,一位研究人员表示,目前大公司和政府机构已经有可用的补丁,更新后可大大减少漏洞带来的伤害。

此次事件之后,专业人士表示,WPA2预计还会“在位”。Vanhoef表示,人们应该继续使用WPA2协议。换句话说,这次的攻破事件,只是WPA2在位期间的“局部动乱”。微软回复科技网站The Verge称,它已经发布了一个解决该问题的安全更新程序;谷歌发言人在推特上称,2017年11月6日或之后的安全补丁程序级别的安卓设备会受到保护。苹果公司确认它已经有了修复方法,目前处于测试状态,软件即将推出。

(综合整理自腾讯科技、凤凰科技、Technews、雷锋网等网络资料)