企业安全漏洞管理初探

◆刘海南

企业安全漏洞管理初探

◆刘海南

(广西壮族自治区交通运输信息管理中心 广西 530000)

近年来各种安全漏洞层出不穷,危害程度逐级增加,对于已实现信息电子化的企业而言,无论外网系统或内网系统均面临着严峻的安全威胁。本文重点讲述的是在遵循漏洞生命周期环境下,如何高效地、科学地管理漏洞,将着重从技术和管理两方面进行叙述。

漏洞;生命周期;管理思路

1 背景介绍

在安全漏洞满天下的信息时代,由于互联网的普及,普通人能获取漏洞信息的条件越来越容易,网络攻击也变得似一键触发那样简单。对于企业而言,特别为中小企业,当受到网络攻击时,往往只能寻求专业的安全公司做应急响应,对于漏洞应对措施大体为发现一个修补一个,没有对漏洞进行有效监控和管理,让企业长期处于危险之中。

如何有效地、科学地管理好漏洞,成为众多企业负责网络安全领导特别关心的事,也是传统网络管理人员需要格外学习的方法和技术,不然未来的哪一天,可能就会因为一个安全漏洞导致企业信息泄露。

2 现状

漏洞是客观存在的,是IT系统软件和硬件自身存在的缺陷,黑客能够在非授权的情况下对IT系统的机密性、完整性、可用性造成不同程度的破坏,最终给企业和个人造成无法挽回的损失。传统企业中,诸多网络使用者非专业的IT安全从业者出身,缺乏安全意识,对企业信息安全并不关心,对安全问题也不重视。即便关心也无处下手,常用的应对措施如前文提到的那样,发现一个漏洞修补一个漏洞,并没有对漏洞进行科学有效管理。

3 信息资产

概念及意义:

信息资产是一个知识体系,作为一个单一的实体来组织和管理,本文中指的信息资产是狭义的,所指的是人员、文档、办公终端、服务器、门户网站等。

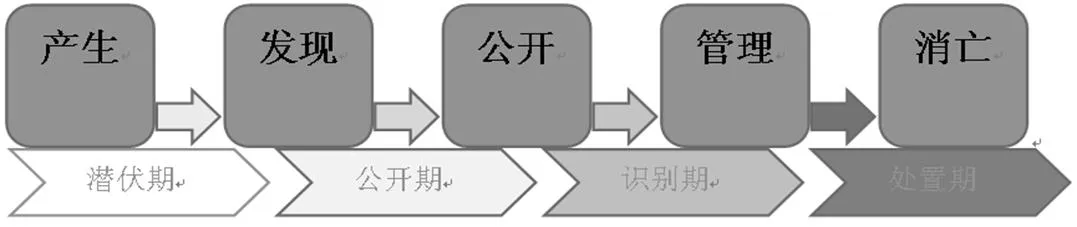

在漏洞管理中,我们引入生命周期,漏洞的生命周期如图1:

图1 安全漏洞生命周期

生命周期指一个对象的出现到消亡。本文中漏洞的生命周期从产生→发现→公开→管理→消亡,经过了漏洞潜伏期、漏洞公开期、漏洞识别期、漏洞处置期四个阶段。

在漏洞管理中,信息资产的完整性收集是整个漏洞管理的第一步。古话说知己知彼,方能百战不殆,若企业连自己有几台服务器等信息资产都不清楚,那从何谈起还要维护它的安全。

4 资产收集

4.1人工梳理

网络管理员都会有一份资产清单,详细记录了资产的设备名称、IP地址、物理地址、端口及服务、系统及应用的版本信息和管理员联系方式等,甚至还有一份写有设备登录账号口令的清单。这些资产信息是在系统建设初期和长期维中逐渐形成的,信息安全人员若要对企业资产进行梳理,只需问网络管理员提供即可。

当然也会存在有企业的资产清单中信息不齐全的情况,有些只记录了IP地址和物理地址等简单信息,网络拓扑等信息都是很久之前老的版本。因此,我们需要采用工具来解决这个问题。

4.2工具收集

工具收集是辅助人工梳理资产的手段之一,本文推荐一款开源免费的网络扫描和主机检测的工具,可以在百度中搜索“Nmap”就能下载到,也有很多详细的使用教程,本文则简单举例:

(1) 主机发现,意义在于检测网络中主机的存活,可在WINDOWS下用CMD命令Nmap –A 192.168.1.0/24检测该C网段;

(2) 端口发现,意义在于检测目标主机开放了哪些服务端口,可用CMD命令Nmap –p 1-65535 –Pn 192.168.10.1来实现(1和2可写成一条命令)。

服务器版本探测,若不想登录到服务器上查看版本。可用类似whatweb或Nmap这样开源的Web应用程序指纹识别工具来探测,简单举例:

(1) 服务器版本探测,可用Nmap来实现,Nmap –sV –p 1-65535 10.0.10.1或者指定端口、添加IP段或列表;

(2) 网站中间件的探测,可用whatweb来探测,命令whatweb www.123.com或者跟着检测列表。

4.3比对整合

前文列举的人工梳理和工具协助收集的办法,将两个途径获取的信息进行比对,信息不一致找系统管理员确认,如此方法一般就能基本摸清楚企业资产的信息。若有条件,大可以用python等主流的语言编写一些探测工具,将这些方法固化下来。

比对完成之后将全新的资产进行整合,一般用Excel表格记录即可,也可以采用宏命令来实现对资产的整合。当然,若有资产管理平台是最好的。

5 漏洞管理

5.1潜伏期

安全漏洞的存在是信息系统在被开发时就存在,只是还未被安全人员发现。同时官方发布的新系统版本也会引入一些新的漏洞,所以漏洞是一直潜伏着,等着被发觉。

5.2公开期

漏洞被发现后,很快就会在官方或者权威的漏洞发布平台公布出来。漏洞依据危害程度和被利用的难度可分为:危险、高危、中危、低危等级别。漏洞的修复一般是整改、规避或者是接受,应考虑到加固成本,业务影响等因素。

5.3识别期

漏洞识别是漏洞管理的重要一步,安全漏洞识别频率最好为至少每季度开展一次,通过漏洞扫描工具或渗透测试,分别对服务器、前端Web等信息资产进行漏洞识别。

漏洞扫描工具的漏洞库应更新为最新版本,根据漏洞库与设备所开放的端口服务版本及指纹进行匹配;渗透测试过程中可在安全网站上找到新出漏洞的利用代码,或漏洞poc工具进行检查。另外一种方式为代码审计,通过对系统或应用源代码安全检测,发现漏洞;最后一个当然是高级安全人员的手工测试。

漏洞识别之后是整理这些安全漏洞,结合信息安全资产进行一对多或多对多等方式进行关联,将漏洞扫描(识别)报告交给系统管理员处置。

5.4处置期

安全漏洞的处置,第一步是将发现的漏洞进行归档管理,从扫描器中导出漏洞报表,因漏洞识别工具的差异性,会存在如.doc、.csv和.html等形式的报告,有些扫描报告不方便直观阅读,如采用国外的扫描器,漏洞报告是全英文,还需要人工翻译成中文,对于漏洞批量管理会存在一定局限性,目前也没有一个漏洞扫描工具是可关联前一次的扫描结果。

漏洞扫描结果需要和信息资产进行关联,所以需要转化成符合企业实际漏洞管理需要的文档格式。一般情况下企业采用Excel表格进行储存和管理,那么需要将各种格式的转化成一个标准的格式,采用工具或脚本自动化生成就很有必要了。推荐一个好的方法,写一个宏脚本,根据企业用的扫描工具的报告格式生成一个通用的Excel表。

下面介绍下漏洞管理和漏洞跟踪:

(1)应用主机漏洞跟踪管理

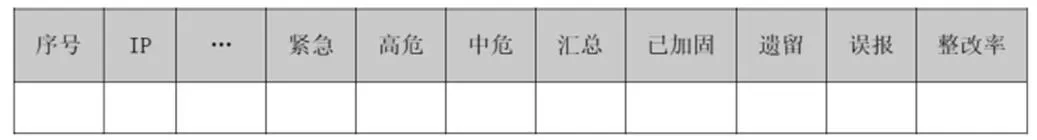

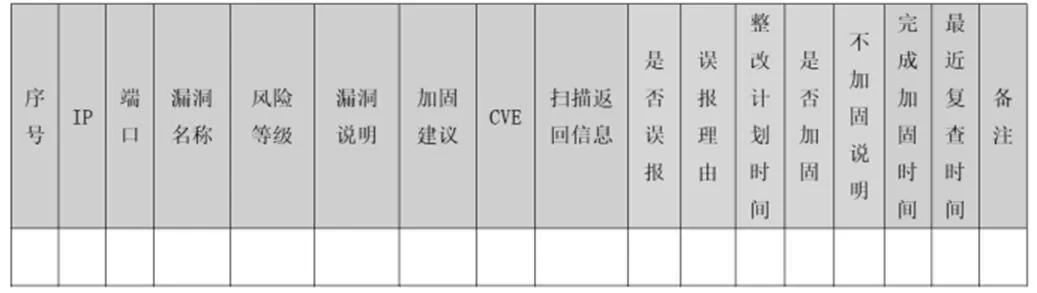

图2为漏洞信息汇总表,该表中应包括资产名称、IP地址、漏洞信息等等,漏洞处置跟踪表包括但不限于IP、端口、漏洞等,如图2与图3适用于应用主机漏洞管理。

图2 安全漏洞信息汇总表

图3 安全漏洞跟踪表

(2)Web漏洞跟踪管理

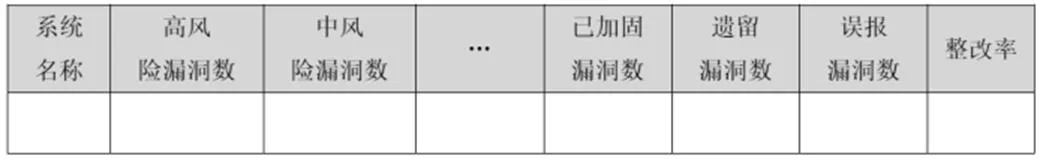

Web漏洞的方式类似于应用主机漏洞跟踪表,图4上的字段仅提供了一个参考,表头的内容根据实际需要而定,统计表的好处在于方便维护,另外一个是方便生成数据透视图或饼图、条形图等。

图4 Web安全漏洞跟踪表

最后一步分为三小步来完成,一则为将漏洞发给系统维护人员去修复;二是将反馈的漏洞整改的信息填入表内;三为定期或定量开展复查,确保漏洞已被修复。

5.5人才培养

本文中提到的人才培养,指的是专职安全人员培养和企业内其他员工安全意识的培养。安全是个动态的过程,管理和技术作为有效实现手段,事前有预防、事中有策略、事后可溯源。

作为企业专职安全人员能清楚的分辨漏洞的危害性,对漏洞的处置优先级较为明确,对漏洞管理办法和一些安全管理的制度建设起到重要作用。加强普通员工的安全意识,避免企业因为安全意识疏忽给系统引入了其他安全漏洞。

5.6管理差距优化

罗马非一日建成的,企业漏洞管理也是一个从无到有的过程。所以本文的主导思想在于,呼吁企业高层领导重视信息安全,不要忽略一个小的安全漏洞,因为一个小漏洞在适合的场景下有可能演变为一个严重的漏洞,科学高效地开展漏洞管理才是硬道理。

对于安全漏洞管理,借助漏洞生命周期和管理的经验,可以写成一个漏洞管理系统,系统包括信息资产,漏洞信息等,对已经修复的漏洞、整改超时的漏洞、紧急的漏洞分别进行标记和提醒,漏洞管理系统的字段可参见我们前边漏出处置的表字段,可采取多线程模式,支持多人同时登录管理,漏洞信息关联等等。当企业漏洞管理初见成效时,应及时制定漏洞管理办法,建立问责机制。

6 结束语

本文重点讲述的是漏洞的管理,力求将管理的方法分享给大家,希望对一些还未建立漏洞管理的企业起到抛砖引玉的作用。

最后对如何有效地进行漏洞管理总结如下:

(1) 明确信息资产;

(2) 对漏洞进行跟踪管理;

(3) 信息安全人才培养,信息安全意识宣贯;

(4) 优化漏洞管理方法、制定安全管理制度。

[1]付俊,冯运波 ,杨光华 ,张峰,粟栗.信息安全漏洞全生命周期管理[J].电信工程技术与标准化,2012.

[2]吴世忠.信息安全漏洞分析回顾与展望[J].清华大学学报(自然科学版),2009.

[3]蒋诚.信息安全漏洞等级定义标准及应用[J].信息安全与通信保密,2007.