大规模MIMO多用户双向中继系统的物理层安全性能分析

王娟兵,雷维嘉

(重庆邮电大学 移动通信技术重庆市重点实验室,重庆 400065)

0 引 言

中继通信是无线通信系统中的关键技术之一。采用中继技术可减少功率消耗,扩大无线网络覆盖区域,提高信息传输的可靠性。根据网络中存在的信息流的数量和方向,无线中继传输模式又可分为单向中继传输模式和双向中继传输模式。单向中继传输模式下只同时存在一个方向信息流的传输;双向中继传输模式下同时存在2个方向的信息流,即2个节点可同时通过中继交互信息。当所有节点工作于半双工模式时,在单向中继传输模式下,一次信息传输需要2次占用信道资源,降低了频谱效率;而一次双向的信息传输,则需要4次占用信道资源。为了改善频谱效率,Rankov等[1]提出了双向中继模式,并采用基于分布式迫零准则的信号处理方法来实现双向信息传输正交化。Oechtering等[2]提出采用网络编码技术实现双向中继。而当中继装备多天线时,则可采用波束赋形技术实现双向中继[3]。当中继配备多天线阵列时,还可以实现多用户对的双向中继传输,在2个时隙内完成多对用户之间的信息交换。如何有效控制用户对之间干扰是多用户对双向中继系统中的关键问题。文献[4]研究了利用双向中继实现多用户对通信时的用户间干扰问题,并基于最小均方误差准则,通过在传输矩阵和接收矩阵之间进行迭代优化,设计双向中继波束成形矩阵,最小化用户间的干扰。

多输入多输出(multiple-input multiple-output, MIMO)系统中当天线数增加到一定程度时,如达到几百上千根时,收发天线间信道的小尺度衰落会呈现出渐进正交的特性[5]。天线数达到一定规模的系统被称为大规模MIMO(massive MIMO)系统。由于大规模MIMO系统中收发天线间信道的渐进正交特性,即使采用简单的处理算法,如迫零算法、匹配滤波算法、最大比传输/最大比合并算法,也能够实现在相同的频率、时间资源上建立多个并行的数据传输通道,显著提升系统的频谱效率[6]。

最近,有学者研究了在中继节点处采用大规模MIMO技术实现多用户间同时同频通信的问题。文献[7]研究了通过大规模MIMO单向中继实现多用户对通信时的性能,并提出一种高效的功率分配算法。而文献[8]则研究了多用户对通过大规模MIMO中继实现双向通信时的遍历和速率与频谱效率。文献[9]讨论了多用户大规模MIMO双向中继系统的频谱效率和能量效率,证明中继天线数无限增长时用户对间的干扰可以消除。这些文献的研究都表明,中继配备大规模天线阵列时,利用其提供的巨大空间自由度,可在占用相同的时间和频率资源下,实现多用户对间的双向通信,能够显著提高系统的频谱效率和能量效率。

信息传输的安全性是通信中的重要问题,传统上通信安全是通过上层加密编码实现的,是计算复杂度意义上的安全。基于信息论安全的物理层安全技术[10]是另一种解决信息安全的途径。物理层安全技术利用无线信道的随机性、唯一性,通过安全信道编码、信号处理等技术,实现信息的安全传输。Wyner首次提出了窃听信道模型[11],开启了物理层安全的大门,此后有不少学者对物理层安全技术进行了深入的研究。Cover等[12]分析了信息通过中继转发时系统的保密容量,证明通过引入协作中继能够有效提升系统保密性能。文献[13]研究了解码转发中继系统中存在窃听者时的协作转发和协作干扰方案,对不同的协作干扰和协作转发机制进行了优化和比较。由于大规模MIMO中继系统具有丰富的空间自由度,利用其实现物理层安全传输具有很大的潜力,目前已有一些文献对此进行了研究,但主要针对单向传输的场景。如文献[14]研究了大规模MIMO单向中继系统中,大规模MIMO中继采用随机矩阵作为人工噪声波束赋形矩阵的方案;文献[15]比较了大规模MIMO单向中继系统采用放大转发和解码转发2种转发模式下的物理层安全性能;文献[16]则研究了多用户大规模MIMO单向中继系统的物理层安全问题,分别讨论中继功率较低和较高2种情况下的信干噪比,分析中继天线数无线增长时系统的渐近保密性能。而在双向MIMO中继系统中信息安全传输的研究目前主要针对小规模MIMO中继系统。如文献[17]研究了MIMO双向中继网络的安全传输方案,优化中继波束赋形矩阵最大化传输速率;文献[18]则讨论MIMO中继为不可信中继时,双向中继的波束赋形矩阵的设计问题,以实现保密速率最大化。大规模MIMO双向中继系统中的物理层安全问题的相关文献还较少,如文献[19]针对多用户大规模MIMO双向放大转发中继网络的安全问题,提出了源端和中继功率的分配方案,最大化保密和速率。

本文通过大规模MIMO中继对多个用户对实现双向传输、同时存在窃听节点时的物理层安全性能进行分析。系统模型中,中继为大规模MIMO中继节点,在占用相同的时频资源下,通过两跳传输实现多用户对间的双向通信。假设窃听节点可以接收到第一跳用户和第二跳中继发送的信号。中继节点采用低复杂度的最大比合并和最大比传输算法。对系统的保密速率进行分析,并推导出中继天线数增长时的渐近保密速率。理论分析和仿真的结果表明,大规模MIMO双向中继系统中,即使不采用特别的物理层安全传输策略,在仅采用低复杂度的发送和接收算法也能获得可观的保密传输速率,具有较好的物理层安全性能。

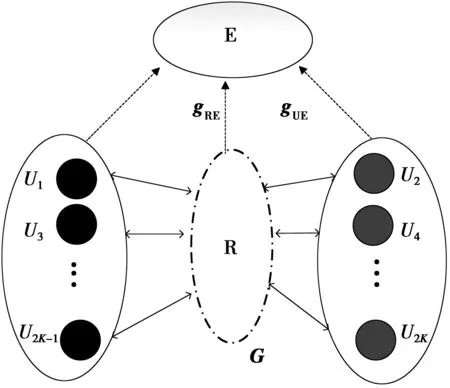

1 系统模型

K对单天线用户节点(user,U)通过一个装备N(N≫2K)根天线的大规模MIMO中继节点(relay,R)进行双向通信,同时存在单天线的窃听节点(eavesdropper,E),如图1所示。用户间无直接链路,而窃听节点与用户节点和中继节点间都存在链路。假设所有节点每根天线处的信道噪声均是均值为0、方差为σ2的复高斯白噪声。

图1 系统模型Fig.1 System model

记中继与2K个用户间的信道矩阵为G=HD1/2∈CN×2K,其中,H∈CN×2K为小尺度衰落,其元素为独立同分布的随机变量,均服从均值为0、方差为1的复高斯分布;C为集合;D∈C2K×2K是实对角矩阵,表示大尺度衰落,对角线上的元素[D]kk=ηk为第k个用户到中继的大尺度衰落。

采用放大转发方式的两跳传输方案,中继采用时分双工模式。第1跳,2K个用户节点发送信号到中继,中继节点接收到的信号yR为

(1)

(1)式中:PU是每个用户发送信号的功率,发送信号构成矢量x=[x1,x2,…,x2K]T,满足E[|xk|2]=1,i=1,2,…,2K;nR~CN(0,σ2IN)是中继节点处的复加性高斯白噪声矢量。

第2跳,中继对接收信号进行放大并转发,转发信号为

xR=αFyR

(2)

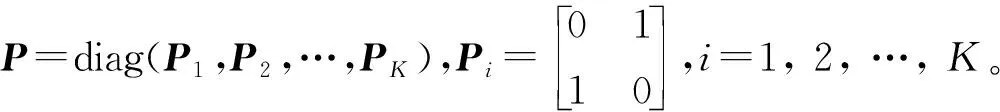

(2)式中:α为中继放大转发系数,其表达式在下一节中给出;F为中继波束赋形矩阵[20],包括接收时的最大比合并(maximum ratio combining,MRC)处理和转发时的最大比传输(maximum ratio transmitting,MRT)预编码为

F=G*PGH

(3)

用户接收到的中继转发信号为

yU=GTxR+nU

(4)

(4)式中:nU~CN(0,σ2I2K)为复加性高斯白噪声矢量;上标T表示矩阵或矢量的转置运算。

窃听端第1跳中接收到的信号为

(5)

第2跳中接收到的信号为

(6)

2 保密速率分析

2.1 保密速率分析

将(3)式代入(2)式可得中继放大转发信号为

(7)

设中继节点发送功率为PR,则满足中继发送功率约束的放大转发系数为

(8)

将(7)式代入(4)式,得用户接收信号矢量为

(9)

将(9)式中用户k的接收信号单独拿出,并将信号和干扰分开表示,得到用户k的接收信号为

(10)

用户k和用户k′组成一个用户对,相互间交换信息,用户对序号可以表示为(k,k′)=(2i-1,2i)或(k,k′)=(2i,2i-1),i=1,2,…,2K。gi是G的第i列向量。(10)式等式右边第1项为用户k′发送给用户k的信号,是承载发送给用户k信息的信号;第2项为用户k自己发送的信号和其它用户发送的信号,是干扰;第3项为中继节点转发的信道噪声。用户k的接收信干噪比(signal to interference noise satio, SINR)为

(11)

(11)式中:|·|表示复数的模;‖a‖是向量a的范数。用户k的可达速率为

(12)

这里,产生标量系数1/2的原因是采用中继两跳方式传输。相应的,2K个用户可达和速率为

(13)

将(7)式代入(6)式可得窃听节点第2跳接收信号

(14)

当窃听节点窃听目标是用户k′发送给用户k的信息时,为便于分析信干噪比,在(5)式和(14)式中,将承载用户k信息的信号和用户间的干扰信号(即其他用户发送的信号)分开表示,把其在两跳中的接收信号改写为

窃听节点对多个用户信息的处理分2种情况进行讨论:①假设窃听节点没有用户间干扰消除的能力,也即其在窃听1个用户的信息时,其他用户的信号都是干扰信号,这对单天线的窃听节点而言是比较现实的一种情况;②假设窃听节点具有用户间干扰消除的能力,即窃听者在窃听一个用户的信息时,其他用户的信号其可采用干扰消除技术完全消除,这对窃听节点而言是最理想的情况,也是对信息的保密传输最不利的一种情况。在下面的讨论中,将第1种情况用符号上标NIC标记,第2种情况用IC标记。

第1种情况,窃听节点获取用户k的信息时,两跳的接收信干噪比分别为

(17)

(18)

窃听节点对两跳接收的信号在采用最大比合并后的信干噪比为[21]

(19)

窃听节点窃听用户k信息的速率为

(20)

用户k保密速率为

(21)

(21)式中,[λ]+=max(0,λ)。系统保密和速率为

(22)

第2种情况,窃听节点窃听用户k′发送给用户k的信息时,两跳的接收信号中的干扰部分被消除,信干噪比分别为

(23)

(24)

窃听节点最大比合并两跳信号后的信干噪比为

(25)

窃听节点窃听用户k信息的速率为

(26)

用户k的保密速率为

(27)

系统保密和速率为

(28)

2.2 中继天线数无限增长时系统渐近保密速率分析

假设中继节点发送信号总功率PR不变,每个用户发送功率PU满足NPU=PUT。在发送天线数为Nt,接收天线数为Nr的大规模MIMO系统中,记其信道矩阵中的小尺度衰落因子为H∈CNr×Nt,在瑞利衰落条件下,其元素为独立同分布的随机变量,服从均值为0、方差为1的复高斯分布。当接收天线数量远大于发射天线数量时(即Nr≫Nt),信道矩阵的列向量是正交的[5],即有

(29)

而在发送天线数量远大于接收天线数量时(即Nt≫Nr),信道矩阵的行向量是正交的,即有

(30)

在本文的系统模型中,当中继天线数N→时,N≫2K,第1跳时中继接收,根据(29)式,用户到中继间的信道矩阵G有以下逼近准则

(31)

同理,第2跳是中继发送,根据(30)式可得

(32)

进一步得

(33)

(34)

(35)

(34)—(35)式中,wk为1×2K的矢量,只有第k个元素为1,其他元素均为0;ηk为矩阵D对角线上第k个元素。

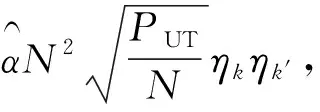

将(8)式中的PU用PUT/N替换,中继放大系数的平方改写为

(36)

根据逼近准则(29),(30)式,N→时α2的极限值为

(37)

进一步得

(38)

用户k接收信号也重新写为

(39)

根据(31)-(35)式的逼近准则,可得N→时有

(40)

根据(31)-(35)式的逼近准则,可得N→时有

(41)

(42)

(39)式第4项(用户k的信道噪声)的极限功率值与中继天线数N无关,为σ2。

根据上述分析,N→时,用户k的信干噪比为

(43)

N→,用户k的速率为

(44)

下面分析窃听节点窃听速率在N→时的渐近值。第1跳中用户发送功率满足PU=PUT/N,将窃听节点第1跳的信干噪比表达(17)式改写为

(45)

由(45)式可知,N→时,窃听节点第1跳的信干噪比极限值为0。

根据(16)式,将窃听节点第2跳的接收信号改写为

(46)

根据块对角矩阵P的性质和逼近准则(33)式,(46)式中等号右边第1项在N→时为

(47)

(46)式中等号右边第3项(中继转发的噪声部分)可表达为

(48)

(46)式等号右边第4项为信道噪声,与N无关,功率为σ2。

根据上述分析,N→时,第一种情况下窃听节点窃听用户k信号时的信干噪比为

(49)

(49)式中,L的值为

N→,窃听节点窃听用户k的速率为

(50)

类似分析可得第2种情况下,N→时,窃听节点窃听用户k信号的信干噪比值为

(51)

N→,窃听节点窃听用户k的速率为

(52)

在上面的分析基础上,可得第1种情况下,N→时,用户k的保密速率为

(53)

N→时,系统保密和速率为

(54)

第2种情况下,N→时,用户k的保密速率为

(55)

N→时,系统保密和速率极限值为

(56)

3 仿 真

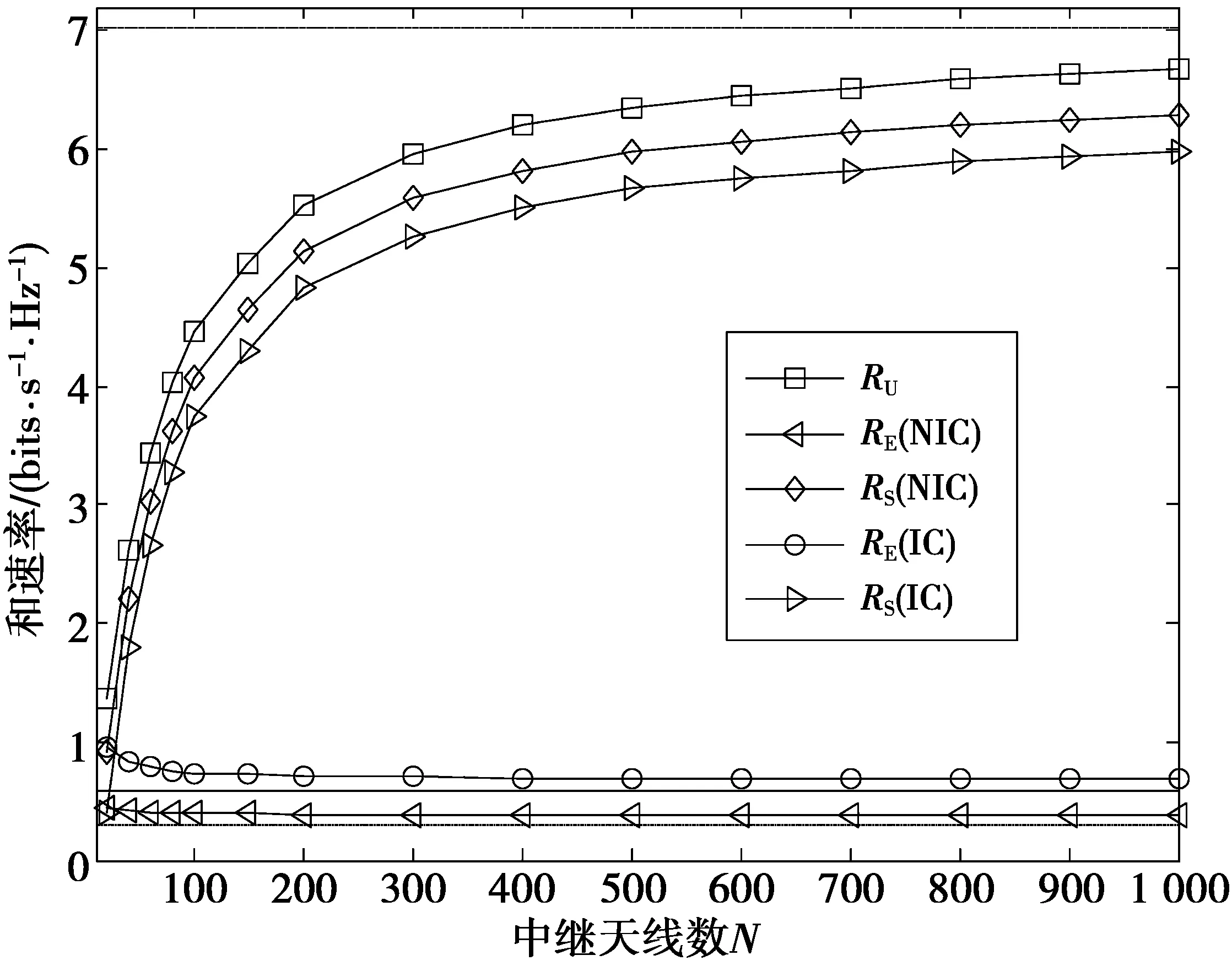

本节对本文模型的保密速率进行仿真。仿真中,所有信道都是瑞利衰落信道,其中,小尺度衰落为均值为0、方差为1的复高斯分布的随机变量,大尺度衰落为η=η0(d/d0)-c,其中,d0为参考距离,d为节点间的距离,η0为参考距离处的损耗,c为路径损耗指数。仿真中设定用户与中继、窃听节点与用户、窃听节点与中继之间的距离分别为dU,R=200 m,dU,E=300 m,dE,R=100 m;参考距离d0=10 m,路径损耗指数c=3,参考距离处损耗为60 dB,即η0=10-6。所有节点的信道噪声功率均为-120 dBW。仿真图中,RU是所有合法用户的和速率,RE(NIC),RE(IC)分别为窃听节点2种干扰处理情况下的窃听和速率,RS(NIC),RS(IC)为2种情况下系统所有用户的可达保密和速率。

图2是用户对数K=6时,几种和速率随中继天线数N变化的曲线。仿真中固定设置用户发送功率满足PUT=NPU=10 mW;中继节点发送功率PR=10 mW。从仿真结果可知,当中继天线数增长时,合法用户和速率逐渐增长最终趋于理论上限值。窃听节点和速率逐渐减小最终趋于理论下限值。仿真的结果显示,即使是在窃听节点能完全消除用户间干扰这样对安全传输最不利的情况下,中继天线数量足够多时也能够获得可观的系统保密速率。实际上,对于单天线的窃听节点而言,很难做到用户间干扰的消除。

图2 中继天线数与系统和速率关系Fig.2 Sum rate versus of the number of relay antennas

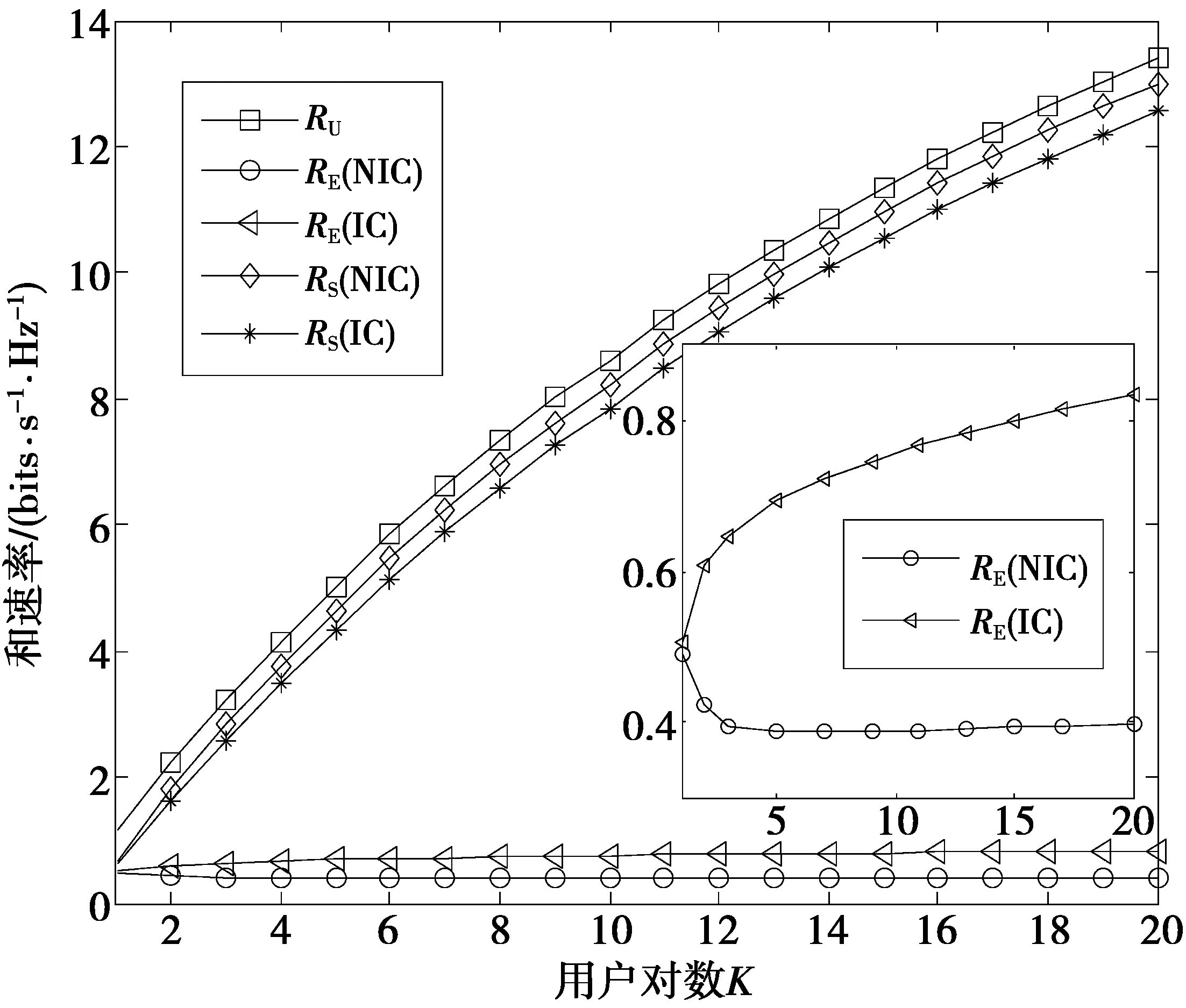

图3是中继天线数N=200时,几种和速率随用户对数K变化的曲线。仿真中固定设置用户发送功率PUT=NPU=10 mW;中继节点发送功率PR=10 mW。从仿真结果可以看到,在用户对数远小于中继天线数的情况下,随着用户对数增长,合法用户的和速率增长速度远高于窃听节点的增长速度,因此,系统的保密和速率相应增长。

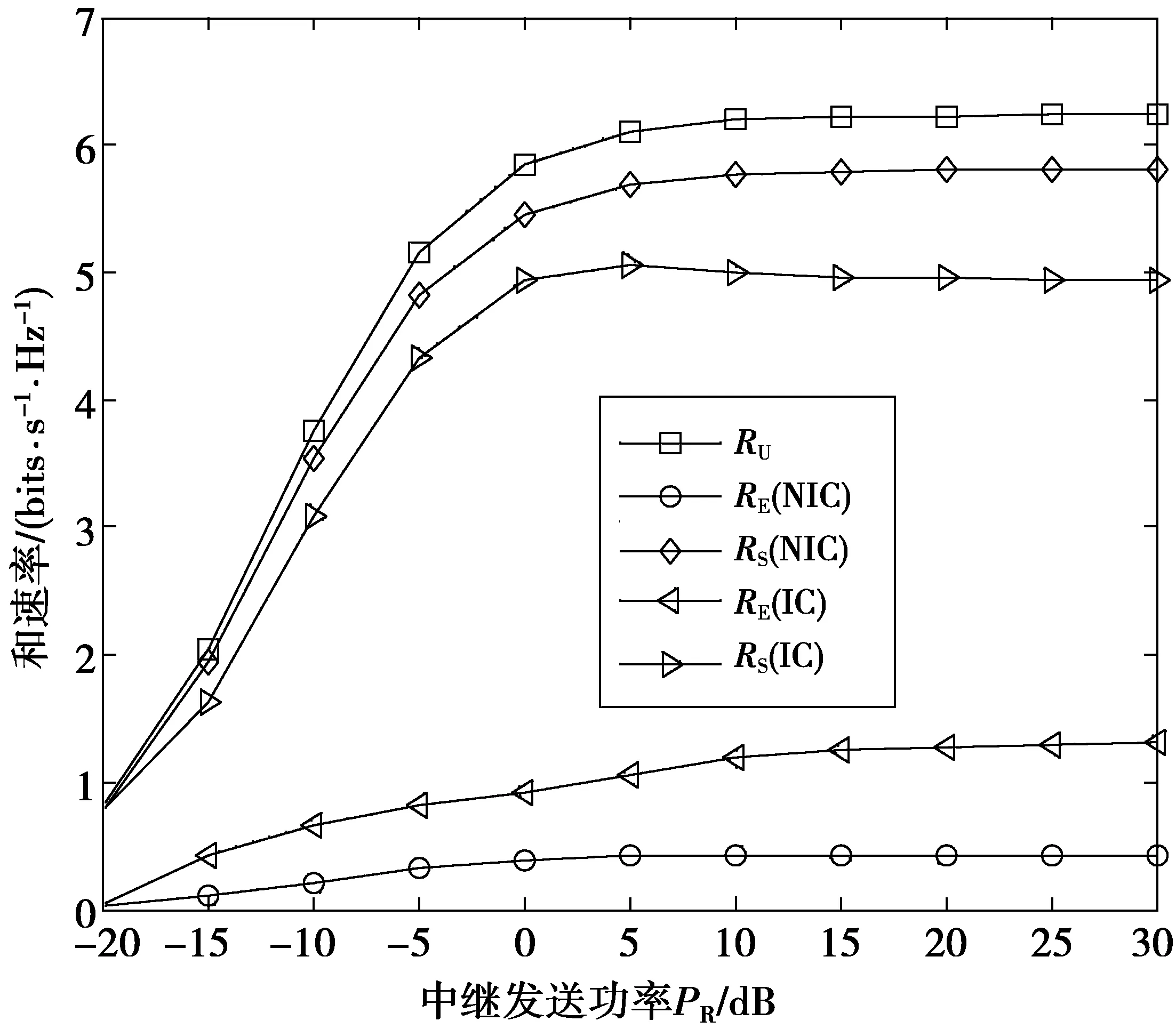

图4是用户对数K=6,中继天线数N=200时,几种和速率随中继发送功率PR变化的曲线。仿真中固定设置用户发送功率PUT=NPU=10 mW。从仿真结果可知,随着中继节点功率的增加,当窃听节点不具备用户间干扰消除能力时,系统的保密和速率先增加后趋于平稳。这是因为中继功率较小时,其增加时,转发用户信号功率增加,相比于窃听节点,由于大规模MIMO的波束指向性使得合法用户信息速率增加速度更快,保密速率增加。而当中继功率增大到一定程度时,由于用户的发送功率固定,限制了第1跳时中继接收信号的信噪比,中继功率的增加也不能进一步提高传输速率。当窃听节点具备用户间干扰消除能力时,系统的保密和速率先增加后下降。这是因为当窃听节点可以在窃取一个用户信号时完全消除其他所有用户的干扰的情况下,中继发送功率的增加能使其第2跳接收信噪比相应增加,当中继功率增加到一定程度后,用户速率并不能随之继续增加,而窃听速率仍然能继续增加,导致系统保密速率有所下降。因此,中继发送功率的设置应与用户的发送功率匹配,过大的中继发送功率并不能带来系统保密性能的提高。

图3 系统用户对数与系统和速率关系Fig.3 Sum rate versus the multi-user number

图4 中继发送功率与系统和速率关系Fig.4 Sum rate versus the transmit power of relay

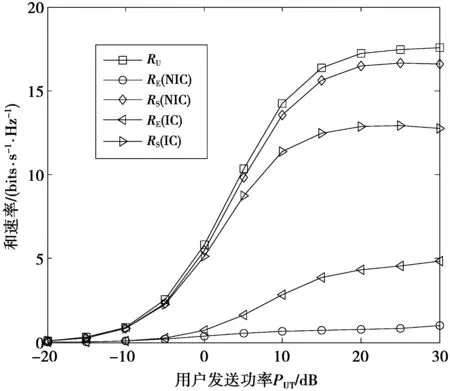

图5是用户对数K=6,中继天线数N=200时,几种和速率随用户发送功率变化的曲线。仿真中固定设置中继发送功率PR=10 mW。从仿真可知,随着用户端发送功率增大,当窃听节点不具备用户间干扰消除能力时,系统的保密和速率先增加后趋于平稳。当窃听节点可以消除多用户间的干扰时,系统的保密和速率先增加后下降。这是因为在用户间干扰可以消除的情况下,用户功率增加时窃听节点在第1跳获取信息的速率也在持续增长,而合法用户则由于中继发送功率限制了第2跳的传输性能,用户速率并不能随用户功率增长而持续增长,导致系统保密速率下降。这进一步说明用户发送功率和中继的发送功率的设置应相互匹配,其中某个发送功率过大并不能带来保密性能的改善,相反还有可能导致保密性能下降。

图5 用户发送功率与系统和速率关系Fig.5 Sum rate versus the transmit power of user

4 总 结

本文分析了大规模MIMO多用户双向中继传输系统,在存在一个单天线的被动窃听者时的物理层安全传输性能。窃听者可以获取用户第1跳发送的信号和中继第2跳转发的信号。对大规模MIMO中继采用低复杂度的最大比传输/最大比合并信号波束赋形、而未采用特别的物理层安全技术时的保密速率进行了分析。在窃听节点是否能消除多用户信号间的相互干扰2种情况下推导了系统的保密速率和中继天线数趋于无穷大时的渐近保密速率,并进行了仿真验证。理论分析和仿真的结果表明,通过合理地设置用户和中继的发送功率,即使是在窃听节点具备多用户信号间干扰消除能力的情况下,在不采用针对性的物理层技术时,大规模MIMO中继系统也能获得可观的保密速率。而如果窃听节点不具备多用户间相互干扰的消除能力时,用户间的信号还能相互保护,能获得更高的保密速率。因此,大规模MIMO多用户双向中继传输系统具有天然的抗窃听保密传输能力,如果进一步引入适当的物理层安全技术,能获得更好的安全传输性能。