黑客的滑铁卢

史中

幽灵的审判

这是真实攻击,这不是演习!

2016年11月27日,深秋的德国突然响起“空袭警报”,一场针对全境的地毯式轰炸随之而来。没错,是全境。西起科隆东至柏林,北抵汉堡南达康斯坦茨,整个版图一片猩红,像一辆燃烧的战车。

自1945年二战结束之后,无人能够在真实世界空袭德国。但在赛博世界,并没有雅尔塔会议,也从没人发表过波茨坦公告,从没有人宣战,更没有人停战。过去这里是一片黑暗森林,未来,这里仍将是一片黑暗森林。

这次“空袭”针对的不是军方,不是政府,而是针对每一个手无寸铁的德国平民,针对他们家庭客厅里一个安静闪烁的小盒子——路由器。

德国总共有8000万人口,4000万个家庭。就在那次袭击中,德国电信(Telekom)旗下2000万台家庭路由器遭到黑客攻击,其中很多被黑客控制,90万台服务器直接宕机,互联网的光芒像被榴弹击碎的灯火,在这些家庭的窗口黯然熄灭。

暗夜里,德国沉入大西洋。

屠杀持续了三天。情状之惨烈,堪比1939年纳粹德国闪击波兰,只不过这次历史调皮地调换了主角。

黑客使用的病毒,不是一般的病毒,而是会自己传播的“蠕虫”。如果你想象的话,它就像保护伞公司制造的“僵尸病毒”。

一旦某个路由器被感染,就会立刻调转枪头,加入僵尸大军,一起去“撕咬”其他路由器。直到这个世界上所有可以被感染的路由器走向两个结局:

第一,被黑客控制组成“僵尸网络”;

第二,因为程序错乱而“突然死亡”。

一场国家级别的网络战争,降临在德国电信这样一家商业公司头顶,堪称史无前例。

第一天,面对汹涌的进攻,技术人员只能紧急关闭路由器上被攻击的端口,就像焊死一幢幢大楼的入口大门。为了让僵尸进不去,索性把援军也封锁在外。魑魅魍魉,百鬼夜行。

第二天,技术人员开始组织反击。一点点打开端口,在病毒进攻的洪流中,从“门缝”里争分夺秒地向所有路由器强行下发疫苗——修复漏洞的补丁,跟黑客手中的病毒争夺路由器控制权。街头巷战,血肉模糊。

第三天,局势逐渐得到控制,补丁才有机会大规模进入路由器。然而此刻,这轮屠杀已经结束,黑客像幽灵般悄然退去,战场狼藉,白骨遍地。

“路由器激战”的这三天时间里,双方打得昏天黑地,用户想正常上网简直就是痴人说梦。德国电信只得宣布,因故不能上宽带网的家庭,可以免费获得一张4G网卡免费券,临时用手机网络“续命”。

同年11月29日,事态被初步控制,德国电信才腾出手来发表“重要声明”,向用户和全世界解释了过去三天发生的事情。然而所有人都清楚,这远不是战争的结束,而只是“期限不明的休战”。

因为,整件事情的幕后黑手,竟然没有一丝一毫浮出水面。他猛然发起攻击,又突然抽手离开,留給世界一个骇人的暗影。人们望向天空,不知道“幽灵的审判”何时会再度降临。

时光荏苒,岁月封尘。

2019年春天,中哥约一位网络安全大神朋友吃饭。席间,这番欧洲往事再度钩沉,如一条命运的大河娓娓流淌。我猛然发现,面前的这个人,不仅是“德国大断网”的目击者,更可能是改写了故事结局的人。

网络世界的蝙蝠侠

中哥一直以为,蝙蝠侠这种设定,只是漫画电影里骗人的把戏。直到我认识了李丰沛。

李丰沛是个冷静而沉默的人。虽然他自嘲是个中年胖子,但比起死肥宅,他的形象显然更像个老辣的工程师。

乍一看上去,他闷骚的表情中藏了很多不能说的故事。

要想真正认识丰沛,我们不如先来回忆另一段往事:

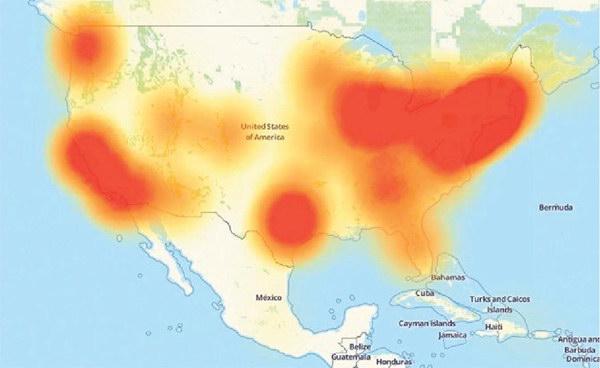

2016年10月21日,美国东西海岸主要城市网络突然遭到袭击,包括Twitter、Airbnb、Github、Reddit、Paypal在内的诸多网站访问陷入瘫痪。这场史无前例的“美国大断网”,被称为网络世界的“9·11”。

尘埃落定,所有的证据都指向一个名为“Mirai”的病毒和它背后的黑客组织。只是,这个黑客组织非常隐秘,它的领头人自称“安娜前辈”。当时人们对TA几乎一无所知。

经过一年在公众视野的销声匿迹,人们对这件悬案已经逐渐淡忘之时,2017年底,FBI突然猝不及防地在Twitter上宣布,Mirai病毒的作者——三个美国的年轻黑客已经被绳之以法!随之附赠的,是详细的案件卷宗。

案件详情我们等下再说。

一个有意思的地方在于:除了判决链接,这条Twitter还专门附了一则致谢,感谢了在抓捕Mirai作者过程中提供关键技术协助的商业公司。其中,中国公司360赫然位列其中。

2016年10月21日,美国大断网受袭击最严重的地区图。

其实在这次事件中,FBI主要致谢的,是360公司中一个特殊而神秘的部门:360网络安全研究院。

你可不要被这个平淡的名字骗了。如果让我给这个部门起名字,我会把它称为:全球网络事务调查局。因为这个神秘的机构有一个职责——调查世界上重要安全事件的脉络和动向。

这个调查局的“局长”是大名鼎鼎的网络安全大神宫一鸣,调查局的“副局长”,正是坐在我面前的李丰沛。

此刻,李丰沛正在大口把一只虾塞进嘴里。我们旁边的那一桌闺蜜,决计想不到距离她们五米开外,就坐着一个镇守网络世界的“蝙蝠侠”。

很多人可能之前根本没听过神马“360网络安全研究院”,也不记得他们做过什么惊天伟业。但是,这恰如蝙蝠侠的剧情。哥谭市的人们也不是每天早晨能看到蝙蝠侠在早餐摊排队吃豆浆油条,然而蝙蝠侠却总能在人们遇到危险的时候,出手维护这个世界最后的正义,然后事了拂衣去,深藏功与名。

实际上,就在“美国大断网”发生之前,研究院的“探员们”已经捕捉到了黑客的动向,并且向全世界发出了预警。只是谁都没想到,这次攻击来得这么生猛、这么挑衅、这么无所顾忌。

而在“美国大断网”发生之后,探员们通过对数据进行分析,得出了重要的证据,和FBI、其他安全公司以及一位独立调查记者克雷布斯一起最终定位了黑客“安娜前辈”的真身和藏身之处。

站在天空俯瞰人间的时间轴,核爆一般的美国大断网,正发生在今天的主线故事“德国电信遭受闪击”之前一个月。这两起赛博世界的“恐怖事件”深深动摇了西方世界网络空间的信心。更可怕的是,彼时两起攻击的始作俑者都未浮出水面。

这次德国大断网,它完全无迹可寻吗?至少李丰沛和他所在的“网络事务调查局”不这样觉得。

蛛丝马迹

凡事皆有因果。

2016年11月7日,德国电信被攻击前三周,赛博空间里发生了一件“小事”。

那一天,独立安全研究员Kenzo突然在自己的博客上发出了一条“怒帖”,披露了一个爱尔兰电信给用户使用的路由器中存在一个大漏洞。这个漏洞可以通过7547端口让黑客远程控制一台路由器。(记住这个数字,7547,等会儿有用。)

公平来讲,这个漏洞的威力相当之大,如果心怀不轨的黑客看到这个漏洞详情,就有可能利用它来制作病毒,控制相应型号的路由器。

那么,这个漏洞主要可以控制哪个品牌的路由器呢?是一家台湾企业合勤生产的路由器。而这个路由器最大的采购商之一,正是德国电信。

说到这,你可能会有一个大疑问:为什么安全研究员发现漏洞之后,没有向路由器生产厂家反馈,而是直接公布了出来呢?这岂不是太不负责任了吗?

李丰沛猜测,很可能Kenzo确实联系了路由器的购买者爱尔兰电信,甚至联系了路由器原始厂家合勤,但是,并没有获得积极的反馈,一怒之下他才选择将漏洞公之于众。

从他的“怒帖”中可以看到这样一句话:我认为应该有漏洞奖励机制,可以让安全研究员更有动力去寻找爱尔兰电信路由器的漏洞。

Kenzo的本意是督促路由器厂商快速修复漏洞,他似乎没有预料到,自己将成为历史爆炸的引信。

此事先按下不表。

2016年9月30日,德国电信被攻击前两个月,赛博空间还发生了另一件事。

那就是,彼时还逍遥法外的大黑客“安娜前辈”为了混淆视听,在发动“美国大断网”之前,把臭名昭著的Mirai病毒源代码公开了。

Mirai并不是你想象中的“计算机病毒”,而是专门攻击你的摄像头、路由器这类智能硬件的“物联网病毒”。

它的工作原理是:通過漏洞感染成千上万台摄像头和路由器,黑客会把被感染的设备组成“僵尸网络”,听他调遣。

Mirai病毒源码被公布之后,引发了一场赛博空间的地震。

李丰沛和他的“探员”们在短时间内检测到了几十种Mirai的变种,它们都是各路黑客根据那份公开代码改写而成的,各自具有不同的攻击能力,就好像一把AK47,换上了不同特性的子弹。这种裂变的速度,堪比人类实验室里最危险的“超级细菌”。

事态由此开始失控。

2016年11月27日,美国大断网发生一个月之后,李丰沛和团队突然监控到一个Mirai变种迅速崛起,它在疯狂地扫描所有设备的7547端口,试图把全世界的合勤家用路由器(以及少量受影响的其他品牌)都变成自己僵尸网络的一部分。

当时我们通过散布在全网的探测器看到,全球一天新增了16000次7547端口扫描。这正说明一个问题——很多路由器都已经被感染,加入“僵尸大军”和他们一起开始对外扫描。“这个数字,已经占到了当天全球端口扫描的Top5,我们不可能注意不到了。”李丰沛说。

“7547”这个数字,李丰沛再熟悉不过了。结论很明显:之前Kenzo公布的漏洞,已经被黑客当作子弹安装在了Mirai这把枪上,开始疯狂屠杀手无寸铁的路由器。黑客最终会做出什么,谁都无法预料。李丰沛和团队马上撰写报告,准备对全世界发出预警。

花了三天时间收集信息,撰写报告。报告发出时已经到了北京时间11月29日。看到报告,其他部门的同事找到李丰沛:“你们写的这个病毒,就是造成德国大断网的病毒吗?”

“什么?德国大断网?”

他这才发现,过去一天自己团队沉迷于撰写报告,忽略了查看最新新闻。原来,就在20个小时以前,自己监视的病毒都没来得及形成僵尸网络进行对外攻击,在传染的过程中就已经造成了不可挽回的后果——德国大断网。

BestBuy浮出水面

卡塔林是一位专门追踪黑客的记者。

2018年以前,他曾经供职于科技网站BleepingComputer,2018年之后,他转战另一家科技网站ZDNet。

2016年11月,他在网上看到了一个奇异的帖子:我们现在出租有400000个节点的僵尸网络,可以帮助你攻击任何人,价格虽然不便宜,但是绝对物超所值!

四十万个节点的僵尸网络意味着什么呢?意味着只要黑客一声令下,散落在全球的四十万个摄像头和路由器就会同时向一个点发起流量攻击。如果对方没有撒谎,那么这支僵尸大军几乎可以击垮任何一个小国家的主干网络通路。这是一个危险的核武器。

卡塔林壮着胆子,联系到了僵尸网络的卖家。收到邮件回复的一瞬间,他看到了对方的落款——黑客圈赫赫有名的大黑客BestBuy。

没人知道BestBuy究竟是谁,人们只知道他经常活跃在黑客圈,制作一些精良的攻击工具。例如,2015年网络上曾经“热卖”一款针对美国军方和企业的恶意软件GovRAT,让美国人焦头烂额,它的作者正是BestBuy。

应该这样说,BestBuy在地下黑客圈子的信誉相当好,主顾对他的评价一贯是:你办事,我放心。

卡塔林试着套出BestBuy的一些信息,但是Bestbuy摆出一副傲娇的语气:“如果你买50000个节点的僵尸网络,每天攻击一小时,两个礼拜的价格大概两三干美金。什么?想试用,那不可能。买得起就买,买不起就滚。”

卡塔林滚了,然后把所有得到的信息,写成一篇文章《天了噜,现在你TM能租到四十万节点的僵尸网络啦》的文章发到网上。

对于BestBuy来说,记者纯粹是去添乱的,但是这件事的升温,让真正的主顾同样看到了这个广告。

生意来得如此之快。把地球仪轻轻向下拨动几十个经度,欧洲以南,你可以从西非海岸找到一个小国利比里亚。

2016年11月到12月,利比里亚电信运营商Lonestar突然遭受来路不明的巨大流量攻击。每天一小时,持续两个月,比上班都准时。

利比里亚是个人口不到北京四分之一的小国,他们哪里见过这种阵仗。运营商累计花了六十万美元,才勉强让自己的网络苟延残喘地提供服务。

而就在这一切发生的时候,远在中国,李丰沛和团队正紧急在僵尸网络里布置“无间道节点”,默默为这个僵尸网络的动向“悬丝诊脉”。

“当时,我们用一些特殊设备伪装成僵尸,于是就打入了敌人内部,拿到了非常珍贵的攻击数据。我们证明了一个事实:这次持续将近两个月的攻击,就是BestBuy的所作所为。”李丰沛斩钉截铁地说。

几乎同时,德国大断网爆发。

李丰沛和团队分析了BestBuy用来攻击德国和利比里亚的病毒。他们终于确认,这是Mirai病毒最重要的变种之一。

如果说技术无罪的话,Mirai病毒的代码可以说相当精巧,可以到达“工艺品”的程度。而它的諸多变种中,只有BestBuy写的这个能够达到原著的水准。

一个疑问在李丰沛心中升起。

由于Mirai的作者“安娜前辈”已经把源代码公布在网络上,那么,BestBuy难道就是Mirai的原作者“安娜前辈”的另一个名字吗?还是说“BestBuy”和“安娜前辈”是独立的两个人呢?

当年12月,李丰沛在清华大学的—次演讲中提到了自己的困惑,并且给出了自己的判断:“我怀疑,BestBuy就是Mirai的原作者。”

但事实如李丰沛猜想的那样么?

在BestBuy通过Mirai变种制作的僵尸网络活跃期间,360网络安全研究院又分析出了它的一个“精妙之处”:

一般的僵尸网络,黑客用来控制它的“主控域名”都是固定的,而BestBuy这个,“主控域名”是动态的,也就是说,即使安全人员追踪到主控域名,第二天,这个域名又发生了变化。用狡兔三窟来形容BestBuy,应该不为过。

但是,BestBuy 犯了一个特别小的错误,在一个随机数的位置,本该把下载的源码改成自己设置的密文,结果他忘记修改,这会导致病毒作者的隐匿程度大大减少,360的侦探们正是通过这个小Bug,追踪到了更多蛛丝马迹。

侦探们把这个发现紧急写成报告,发布在自己的博客上,本来只是想提醒全球网络安全社区注意到这个重要细节,然而,意想不到的事情发生了。

就在博客发出四个小时后,李丰沛在网络中看到作者放出了自己病毒的最新版,在360指出的随机数错误位置,BestBuy把密文修改成了“iloveuthreesixty”(我爱你360)。

2016年11月到12月,利比里亚电信运营商Lonestar突然遭受来路不明的巨大流量攻击。

看到这段代码,李丰沛忍不住笑了,这是一种技术大牛之间的“眉来眼去”。对方显然知道李丰沛和团队能够看到这段代码,高手过招,惺惺相惜。至此,双方虽然没有正面交锋,但彼此都已经确认了眼神,网线那端是个难缠的对手。

全球安全人员围追堵截,BestBuy在夹缝中全力隐匿。

看到这里,你可能会问:几个月来,为什么一直是商业公司在追查黑客的动向,最该追踪黑客肉身的警方在做什么呢?别急,重磅大咖马上登场。

围剿!围剿!

在前面,中哥曾经提到过“全球网络安全社区”。

实际上,这不是一个政治正确的泛指,而是在这个世界上,真有一个“安全社区”,它的名字恕中哥不便透露,但是它的组成人员却是供职在FBI、各国政府情报部门、全球顶尖公司的几百位安全大神。

这个组织采用的是邀请制,只有“长老会”一致同意,才能吸纳新成员进入。

如你所想,没有成员会从“安全社区”中盈利。他们要的,仅仅是一个安定平和的网络世界。

2016年12月,“安全社区”的某位成员联系到360网络安全研究院,要走了一个关键资料——BestBuy僵尸网络攻击利比里亚的证据。至于对方要这个资料用于什么用途,按照惯例,李丰沛不便多问。

然而,从网络空间的“脉象”来看,自利比里亚一役之后,BestBuy似乎开始收手。与此同时,时间迈进到2017年,另一个Mirai的新变种——Satori——开始异军突起。李丰沛和他的探员们又紧急把研究重心放在Satori身上。

就在Satori刚开始肆虐的2017年8月,英国警方猝不及防地发布公告:著名大黑客BestBuy落网!

各大网络安全新闻网站沸腾,全世界的聚光灯瞬间射向伦敦。

根据庭审记录,BestBuy是英国人,他的原名叫做丹尼·尔凯(Daneil Kaye)。是日,他刚刚从利比里亚飞往英国的飞机中走出来,直接在机场被NCA(国家犯罪局,英国版的FBI)按倒在地。彼时,他的手提行李箱里装着一万美金。

经过一年的淡忘,德国民众早就不关心那个当年造成自己断网的罪魁祸首了。他们更关心真实世界汽油涨价,难民风潮,英国脱欧。听到这个消息,最振奋的人反而是李丰沛。

“前一段时间,我特别悲观。我是个做网络安全防御的人,我知道全世界的网络安全防御工事的坚固程度。在我把玩Mirai病毒的时候,我比谁都清楚,这个恶魔稍加调教,就可以不费吹灰之力攻下世界上任何一个网站,任何一个。这样危险的病毒,居然被邪恶的黑客公布在了网络上。我们虽然尽力把证据提交给了‘全球网络安全社区,但是病毒原作者,甚至连所有改写这个病毒用来作恶的人,居然很长时间无一落网。我总是在想,难道这个世界已经是正不胜邪了吗?自从BestBuy在机场被捕的一瞬间,我的信心就开始重建。这对于全世界的网络安全人来说,是巨大的鼓舞。它标志着我们在邪恶面前,并不是束手无策。”

他看着我,一字一顿地说。

BestBuy在英国被捕之后,马上被引渡到德国,他被指控非法控制他人设备,攻击德国电信旗下的路由器,同时,他也承认了自己拿了利比里亚一家运营商的黑钱,攻击其竞争对手Lonestar的事实。

在德国,他被判处18个月缓刑,之后,他又被火速拉回英国,开始了在英国的审判。

就在BestBuy等待本国审判结果之时,2017年12月,美国司法部又传来捷报,Mirai的原始作者在美国落网,并且公布了Mirai作者制作病毒前后详实的卷宗。

原来,Mirai的三个作者都是毕业于罗格斯大学。他们热爱安全技术,毕业之后共同成立了一家网络安全公司,为客户提供“抵御网络攻击”的服务。这本来应该是个大学生创业的励志故事,没想到三位大学生创业中途开始跑偏了。

心生歹念的他们开发了Mirai病毒,组建自己的僵尸网络,暗地里攻击自己的母校,然后再把抵御攻击的服务卖给母校,可谓“两手都要抓,两手都要硬”,生意是相当的火爆。

因为所犯罪行,三名主犯杰哈(Paras Jha)、怀特(Josiah White)和诺曼(Dalton Norman)分別被判五年缓刑、2500小时的社区服务、被责令归还12.7万美元非法所得。

2019年1月13日,经过了一年多的审判,英国国家犯罪局终于对外发布了BestBuy的判决结果。

这位名为Daniel Kaye的30岁小伙,因为网络犯罪被判处两年零八个月监禁,加上他之前已经被羁押的一年多时光,他将总共为自己的犯罪付出四年牢狱时光。

BestBuy和Mirai原作者的相继落网,让李丰沛明确了三件事。

第一,BestBuy和Mirai原作者是两拨人,这证实了他之前的猜想是错误的,也证明了在网络世界,想要从中攫取非法利益的人并不少。

第二,无论是一拨人还是两拨人,只要网络世界出现逆流,那些最顶尖的有识之士都会不计回报,齐心协力保卫这个世界。

第三,纵然网络世界无远弗届,缥缈无形,但只要有人胆敢作大恶,无论天涯海角,他必将服法。

万物显形

有件事,你可能没意识到。

自从Mirai病毒被作者公布在网上,一个潘多拉魔盒就被打开了。现在Mirai的变种已经不计其数。这是一场发生在网络空间里真正的“生化危机”。

“如今,给Mirai病毒的变种分类,都成为了一个专门的学科,可见它有多可怕。”李丰沛吐槽。

回望过去,在多如牛毛的变种中,尤以三个破坏力最甚:安娜前辈”和他的两个朋友所写的原版Mirai、BestBuy用来攻击德国电信和利比里亚电信公司的变种Mirai、某个美国黑客编写的极具杀伤力的Mirai变种Satori。

如今,前两组黑客悉数伏法,只剩下Satori的作者。2018年8月,联邦调查局又传来喜讯,一个代号为Nexus Zeta的黑客因为涉嫌制造Satori病毒而被起诉。

虽然目前FBI尚未公布任何证据和庭审结果,但是李丰沛相信,三大Mirai变种作者最终的全军覆没,就在眼前。

这是正义世界的一场完胜,纵然它有些迟到,但谢天谢地它没缺席。

“你怎么评价你的对手BestBuy,也就是Daniel Kaye?”我突然好奇,问李丰沛。

“聪明、勤奋,有幽默感。”他说。

“这是一个相当高的评价。”出乎我的意料。

“在我们报告发出仅仅四个小时,他就能更新一版病毒出来,说明他时时刻刻在监视着对手的动态,而且我们是一个团队十几个人,而他只有孤军奋战的一个人。既要读新闻,又要写代码,还要在代码里写上‘iloveuthreesixty和我们眉来眼去。我知道这话有点老套,但我还是想说,这个人可惜了。”李丰沛说。

“也许这些作恶的黑客都是聪明又勤奋的。”我说。

“没错,我见到的很多中国小黑客也是这样。他们有很好的天赋,有能力在阳光下赚钱。不幸的是,在这之前,黑道找到了他们。他们尝过了赚‘快钱的滋味,就再也回不来了。”他说。

“也许在赚‘决钱的诱惑面前,根本没有人能守住自己。”我叹气。

“人性本善,只要有机会养活自己,大多数人会选择做一个好人。几十年我的所见,让我相信这一点。”他说。

“在中国,很多天才黑客往往生长在小镇,就算性本善良,他们真的有机会遇到赚钱的正道吗?”我想起了不久前,刚刚在国内掀起巨大波澜,又瞬间被警方逮捕的“微信勒索病毒”作者,26岁的年轻黑客。

“我们并不是全无机会。当年的补天、乌云这些漏洞平台都在尝试做这件事。他们试着告诉所有的网络安全爱好者,每个人都有平等的机会,也值得去拿阳光下的钱。至于最终黑客们做什么选择,那是他们自己的事,我们要做的,至少是告诉他们有选择的可能。这很重要。”他说。

“德国大断网”的故事走到了封底,成为了维基百科的一个词条。所有与之相关的凄厉和恐惧,都被封存进了历史档案。

所有曾在风浪中为人类互联网扶稳航向的安全大神,如以往一样,沉默在暖阳中,无人相识。

直到下一次危机出现,我们才能看到他们的身影。

鲁迅说,真的勇士,敢于正视淋漓的鲜血。

那些黑客们并不是勇士。当鲜血只存在于你的想象中,你会无所畏惧。当你正视着鲜血从自己身体里迸溅出来,最深的恐惧才会袭来。

但生活正是如此,无论你是否相信,总有那么一刻,阳光刚猛,万物显形。猛回头,来路已成深渊。

关于BestBuy,我记得BBC报道中的一个细节:

在被送进监狱时,这位冷酷的黑客突然哭了起来。 (来源:浅黑科技)