物联网关键技术分析及安全策略

◆吴洪亮 林 郁

物联网关键技术分析及安全策略

◆吴洪亮 林 郁通讯作者

(龙岩烟草工业有限责任公司 福建 364000)

本文对物联网的发展现状进行了调研,分析了物联网的相关技术:射频识别、传感器技术、智能嵌入式,并着重分析了物联网未来发展的关键技术:小型化和纳米技术,进而总结了物联网所面临的安全问题并给出了模块化的硬件和软件组件、带宽提速、充分的漏洞管理、预防服务中断、防御系统不断更新等的应对策略。

物联网;物联网安全;安全策略

越来越多的“事物”连接到互联网,从汽车到智能电视和智能手机,再到无人操控的IP支持的设备,如传感器,显示器和控制设备。这些“事物”利用无线通信、网络、设备小型化、电池技术、大数据分析和应用创新的进步,称为物联网(IoT:Internet of Things)的新型数字工业革命。物联网[1]被认为是在现代无线电通信世界中引起巨大轰动的新革命。

高德纳咨询公司(Gartner)预测,2017年有84亿物联网设备在世界范围内使用,相比2016年增长31%,并且这个数量在2020年将达到204亿。从区域划分,中国,北美和西欧在推动互联互通中起着主导的作用,三个地区的总和占2017年物联网(IoT)装机容量的67%[2]。

如表1所示,为高德纳咨询公司(Gartner)2017年所做的统计和预测,按类别安装的物联网设备数量(百万台)[2]:

表1 物联网设备数量统计

然而,任何可以连接到互联网的设备都会在其固件中部署一个嵌入式操作系统。由于嵌入式操作系统通常不会将安全性设计为主要考虑因素,因此几乎所有这些都存在漏洞。只需查看目前基于Android设备的恶意软件的数量,不难发现随着物联网设备数量增加类似威胁也会增加。到2018年有三分之二的企业将会遭遇物联网安全漏洞问题[3-4]。媒体上有很多报道称,在用户家中部署的物联网设备存在安全漏洞[5-6]。

物联网一定会带来一系列缺陷,威胁和相关的安全挑战。而且不仅仅是经济损失,还可能让企业遭受专有信息被泄露或被盗、服务被中断、客户丢失、敲诈勒索等。安全性被认为是物联网设计的核心原则之一[8]。物联网生态系统中已知的挑战包括:识别或验证物联网节点的地址,选择正确的连接技术,维护网络和安全性方面的数据合规性[9]。完整的物联网生态系统由传感器、执行器、具有处理和连接能力的微控制器、网关和云计算组成。针对各个组成部分的安全已经进行了一系列的研究[10-12]。

1 物联网技术

1.1 物联网定义

物联网可以定义为:物联网是一个架构框架,它允许在现有的网络基础设施之间的物理世界和计算机系统的集成和数据交换。对物联网的简单定义是由能够相互通信的各种网络连接设备组成的系统。

1.2 物联网的架构

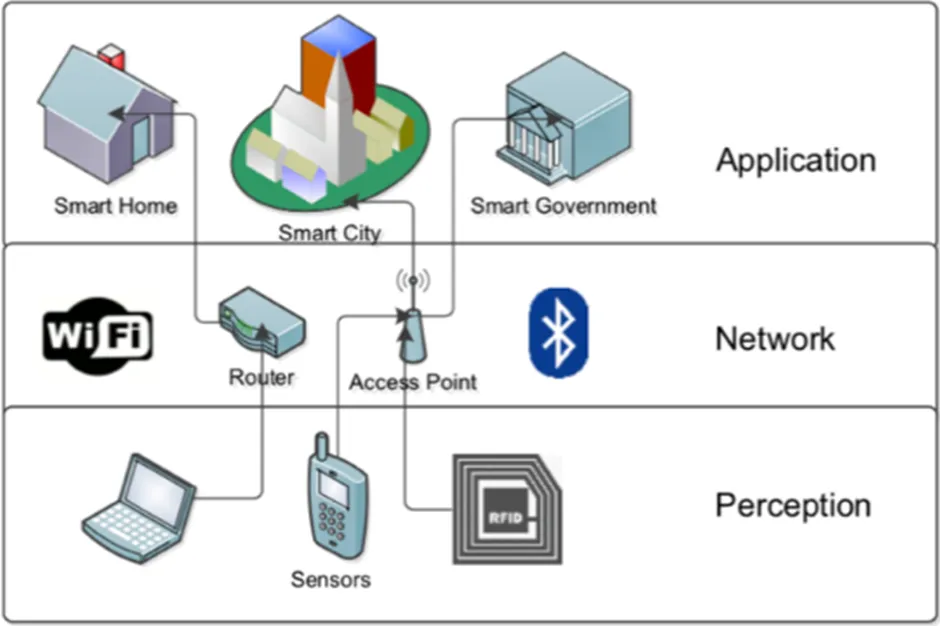

根据国际电信联盟(ITU)的建议,物联网体系结构包括:感知层、接入层、网络层、中间件层、应用层。物联网体系结构主要包括三层[11-15]:感知层,网络层和应用层,如图1所示。

1.3 物联网的关键技术

(1)射频识别(RFID)

射频识别(RFID)是一种使用无线电波以序列号形式无线传输对象或个人身份的系统[11-15]。为了将日常物品和设备连接到大型数据库和网络,以及连接到网络(互联网)的网络,一个简单且具有成本效益的物品识别系统至关重要。可以收集和处理关于事物的数据。

(2)传感器技术(sensor technologies)

传感器是收集信息的关键。软件是IoT的大脑,传感器是收集连续数据流以处理的神经系统。除了RFID之外,检测事物的物理状态变化的能力也是记录环境变化的关键。传感器从它们的环境中收集数据,产生信息并提高对环境的认识。

图1 IoT 架构

(3)智能嵌入式(Embedded intelligence)

事物本身的智能嵌入式将处理能力分配到网络的边缘,为数据处理提供更大的可能性,并增加网络的弹性。这意味着网络边缘的事物和设备具有独立决定的能力,并具有一定的处理能力和对外部刺激的反应能力。

(4)小型化和纳米技术(miniaturization and nanotechnology)

小型化和纳米技术的发展意味着越来越小的事物将具有交互和连接的能力。纳米技术[29]为诸如生物技术,生物医学,工业,农业,军事等许多现实应用领域提供了各种高级解决方案,因为它正在开发一到几百纳米的尺寸的器件。

2 物联网安全问题及策略

物联网连接具有不同功能,复杂性和供应商的设备。这些设备甚至具有不同的生产日期和版本,使用不同的技术接口和比特率,并且设计用于完全不同的功能。因此,协议必须设计为在各种设备以及不同情况下工作[30]。目前用于计算机和网络安全的策略已经不能完全适用于物联网。基于以上考虑,提出以下安全策略:

2.1 模块化的硬件和软件组件

应在物联网的各个方面考虑和实施安全策略以更好地控制互联网连接设备的部件和模块。预防攻击者试图破坏物联网设备的供应链,植入恶意代码和其他漏洞,从而在企业环境中部署设备后再利用这些漏洞。

企业应通过将这些设备隔离到自己的网段。诸如微内核或虚拟机管理程序的技术可以与嵌入式系统一起使用,以在发生安全漏洞的情况下隔离系统。

2.2 带宽提速

点对点应用和社交网络的不断发展,网络流量不断激增。随着更多的设备连接到互联网,这个数字将会继续增长。然而,互联网需求的增长可能会增加业务连续性风险。如果关键应用程序不能获得所需的带宽,消费者将会遇到不良的体验,员工的生产力将受到损害,企业的盈利能力将下降。

为了确保其服务的高可用性,企业必须考虑增加带宽并提高流量管理和监控。这不仅可以缓解业务连续性中断风险,还可以预防潜在的损失。另外,从项目规划的角度来看,组织需要进行容量规划,观察网络的增长速度,以满足带宽的需求。

2.3 漏洞管理

物联网环境中的企业面临的另一个重大挑战将是如何快速修补IoT设备漏洞。因为大多数IoT设备需要固件更新才能修补漏洞,因此实时完成任务可能很复杂。例如,如果打印机需要固件升级,则IT部门不太可能像服务器或桌面系统一样快速应用补丁,升级定制固件通常需要额外的时间和精力。

企业的另一个挑战是处理首次使用IoT设备时提供的默认凭据。通常,诸如无线接入点或打印机的设备具有已知的管理员ID和密码。此外,设备可能会提供内置的Web服务器,管理员可以远程连接,登录和管理设备。可以将IoT设备置入攻击者手中。这就要求企业开展严格的调试过程,创建一个开发环境,其中可以对器件的初始配置设置进行测试,扫描以识别他们出现的任何类型的漏洞,验证并在设备移入生产环境之前将其关闭。通过提供在首次使用时提示执行强制密码更改的设备,制造商可以帮助确保默认凭据不会持久存在。这还需要一个合规团队来证明设备已准备好进行生产,定期测试安全控制,并确保对设备的任何更改都受到严密监控和控制,并且找到的任何操作漏洞被及时解决。

2.4 预防服务中断

IoT设备必须既坚固耐用又能抵抗物理篡改。同时,它们需要能够从攻击中恢复,并通过降级到可接受的处理级别来安全地失败,而不需要人为的参与。虽然认知安全解决方案可以处理许多威胁和攻击,但IoT部署的管理员也需要可视化和控制来应对异常情况。

2.5 防御系统不断更新

所有正在使用的软件必须保持更新。当涉及IoT传感器和设备时,修补过程通常发生在非常分散,高度不受控制的环境中并且规模庞大。但是,即使所有已知的漏洞都在第一个版本中被解决,新的漏洞会肯定会不断暴露出来。攻击的风险随设备使用时间的长短而增加。这意味着系统防御将需要重复更新。

3 结论

本文首先研究了物联网的发展现状并预测了物联网的发展趋势,其次,分析了物联网的相关技术并着重分析了物联网未来发展的关键技术:小型化和纳米技术。最后总结了物联网所面临的安全问题及应对策略。企业的挑战在于确定这种新兴互联网连接设备需要什么样的安全控制,然后实施有效的控制。鉴于这些设备之间将存在多样性,企业将需要进行定制的风险评估,通常依靠第三方专业知识来识别风险以及如何最有效地控制风险。无论如何,拥有物联网的企业必须定义自己的信息安全控制,以确保对物联网进化的可接受和充分的保护。

[1]Xia,F.,Yang,L. T.,Wang,L.,& Vinel,A.(2012).Internet of things. International Journal of Communication Systems,25(9):1101.

[2]Egham. Gartner Says 8.4 Billion Connected "Things" Will Be in Use in 2017,Up 31 Percent From 2016[EB/OL].http://www.gartner.com/newsroom/id/3598917,2017-05-07/2017-05-12.

[3]451 Research. Today 65% of Enterprises Already Using Internet of Things; Business Value found in Optimizing Operations and Reducing Risk[EB/OL]. https://451research.com/blog/419-today-65-of-enterprises-already-using-internet-of-things-business-value-found-in-optimizing-operations-and-reducing-risk, 2016-07-29/2017-05-12.

[4]Gens,F. "Webcast:IDC’s global technology predictions for 2016," IDC.2015-11-04.

[5]D. Lodge,Hacking a Wi-Fi coffee machine-part 1, [online] Available:https://www.pentestpartners.com/blog/hacking-a-wi-fi-coffee-machine-2015.

[6]Core Security,AVTECH DVR multiple vulnerabilities,[online] Available:http://www.coresecurity.com/advisories/avtech-dvr-multiple-Aug.2013.

[7]M. Miettinen et al.,"IoT Sentinel: Automated device-type identification for security enforcement in IoT", Proc. 37th IEEE InternationalConference on Distributed ComputingSystems(ICDCS 2017),Jun. 2017.

[8]D. Evans,“The Internet of Things-How the next evolution of the internet is changing everything” Cisco Internet Business Solutions Group-white paper,2011.

[9]J. Lin,W. Yu,N. Zhang,X. Yang,H. Zhang,W. Zhao,“A survey on internet of things:Architecture enabling technologies security and privacy and applications”, IEEE Internet-of-Things Journal 2017.

[10]Fremantle,Paul,and Philip Scott. "A security survey of middleware for the Internet of Things." PeerJ (2015):1-31.

[11]R.Herold,"The Criticality of Security in the Internetof Things",ISACA Journal,vol. 6,pp.18-24,2015.

[12]D. Rotman,"Back to the Future in Device Security:Leveraging FIPPS to proactively Manage IoT Privacy and Security Risk",ISACA Journal,vol. 6,pp.25-32,2015.

[13]AutolD Labs homepage. https://autoidlabs.org/.

[14]International Telecommunication Union,Internet Reports 2005:The Internet of things[R].Geneva:ITU,2005.

[15]J. Gubbia,R. Buyya S.Marusic and M. Palaniswami“Internet of Things(IoT):A vision,architectural elements,and future directions,”Future Generation Computer Systems 29(2013),pp.1645-1660,Elsevier,2013.