校园网Alip攻击原理与防护策略应用

周嘉雯 陈德林 陈利

摘要:ARP本身协议的缺陷,没有相应的安全认证,尤其在广域网防护能力日渐提升的情况下,局域网的攻击逐渐增多,首当其沖就是ARP攻击。该文通过分析ARP协议的原理与其本身的协议漏洞,判断在校园网环境中ARP攻击方式,制定应用相应的防护策略。

关键词:ARP;攻击方式;防护策略

中图分类号:TP393 文献标识码:A

文章编号:1009-3044(2020)15-0067-02

随着每个学校校园网的组建,校园网在给提供教师和学生便利的同时,也给攻击者提供了可乘之机,而其中ARP攻击是网络中最常见的一种攻击方式,它利用ARP协议作用的不可替代性以及本身协议存在的漏洞,已严重影响到学生和老师的正常上网和数据安全。因此掌握ARP工作原理和攻击方式,制定应用相应的防护策略很有必要。

1 ARP攻击

1.1 ARP协议工作原理

ARP协议虽然是TCP/IP协议组的一个子协议,但主要运用在通信的第二层。在局域网络通信中,两台主机之间的通信必须要知道对方的物理地址,即MAC地址,ARP协议则可对目标主机IP(可由DNS获得)进行解析而得到的。

当源主机需要和目标主机通信时,由于不知道对方的MAC地址,会发出ARP请求报文,目标主机收到请求报文后会向源主机发送ARP应答报文,包含目标主机的MAC地址,从而获得目标主机的MAC地址,完成通信。但是在通信中,源主机和交换机在收到ARP报文时不会检测报文的真实性,直接读取其中TP和MAC地址,存人相应的ARP缓存表和MAC地址表中,而这两个表如果遇到同样MAC地址或1P发来的伪ARP报文时采用直接覆盖更新的机制,导致表中IP与MAC地址的映射关系极易被仿冒、篡改。

同时本身主机会每隔固定时间在网络中广播免费ARP报文,包含自己IP和MAC地址,这些报文同样会不加检测的被其他主机获取使自己的缓存表更新,从而导致漏洞的产生。

1.2 ARP攻击方式

从ARP工作原理可以看出,该协议没有任何的安全机制,攻击者可以随意伪造虚假的ARP报文信息在网络中传播。目前在校园网中主要为以盗取数据为目的的ARP欺骗和以破坏为目的的ARP泛洪这两种攻击方式为主。

1.2.1 ARP欺骗

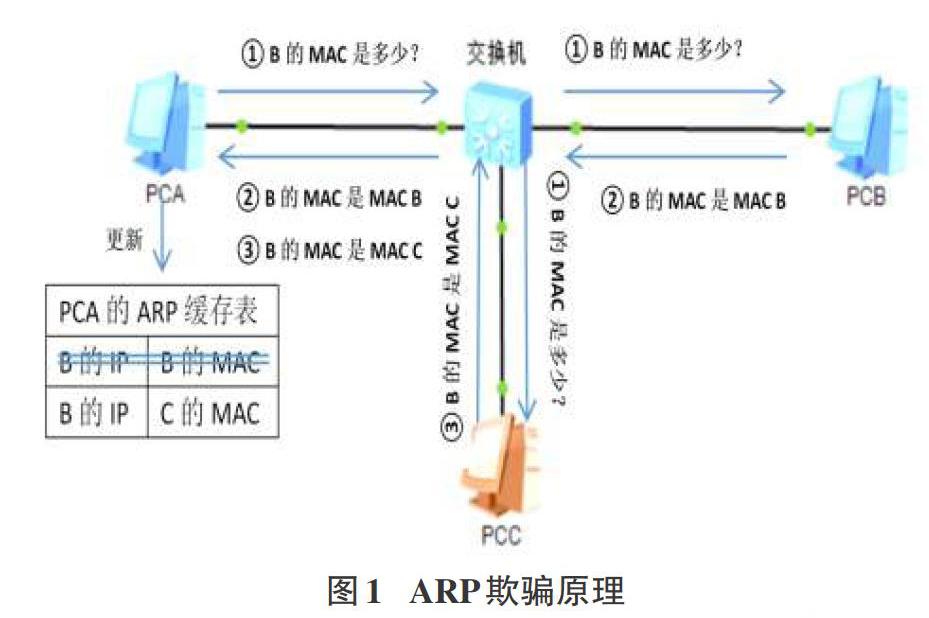

如下图1所示:PCA要与PCB进行通信,PCA首先需要使用ARP协议来查找目的PCB的MAC地址,以广播的形式发送一个ARP请求报文给局域网上的每一台主机,正常情况下只有PCB收到该广播报文后,才会向PCA回复一个包含其MAC地址的报文,但这是PCC利用ARP协议的缓存更新不需要验证的漏洞向PCA和PCB发送一个伪ARP响应,将他们的ARP缓存表中关于PCA、PCB的MAC地址全部“更新”为自己的MAC地址,从而使PCA、PCB主机间的通信必须通过PCC,这时PCC可截获A、B之间通信的所有数据。

PCC还可以在局域网内部发送免费ARP报文,“欺骗”局域网内部的主机网关地址是PCC的ip,由于缺乏验证,其他主机会把自己原来正确的网关地址修改为主机PCC的MAC地址,这样就会导致PCC能截获并篡改内外网之间通信的所有数据,形成网关伪造攻击。

1.2.2 ARP泛洪

ARP泛洪攻击是在校园网中连续大量发送正常ARP请求包,耗费主机带宽,影响交换机和主机对正常ARP报文的学习。这种数据包是属于正常的数据包。不会被ARP防火墙过滤掉,使用泛洪攻击的攻击者,以恶意破坏为目的,造成恶意ARP攻击泛滥。

2 ARP攻击防护策略

针对校园网规模大、交换机品牌繁多的特点,一般二层交换机仅使用其基本功能,如端口隔离等不添加复杂设置,我们需要配置三层交换机来进行ARP攻击防护策略的应用。

2.1固定MAC与主动确认

使用静态绑定的方法把校园网中重要的服务器和网关的IP地址和MAC地址固定,不允许更改;对于一些需要动态获取ip和更新MAC地址映射关系的设备如交换机等,使用主动确认的方式进行验证,即当主机或者设备收到一个涉及需要修改MAC地址的ARP报文时,不会立即更新原ARP缓存表,而是先对原ARP缓存表中与此MAC地址对应的用户发一个单播帧确认,如果在规定时间内收到回复,说明原MAC映射关系仍然存在,则在一段时间内不允许对此该表项进行MAC地址修改,如果未收到回复,那么就对新主机发起一个单播请求报文,收到新主机的响应报文之后才修改MAC地址。

2.2 DAI(Dynamic ARP Inspection)动态ARP监测与网关保护

对于校园局域网搭建交换机设备,可开启DAI功能进行动态ARP检测,DAI开启后交换机上的所有接口都是untrusted接口,其收到ARP报文时,会提取其中的三层或二层地址,与DHCP绑定表中的信息进行对比,查看IP是否合法。如果不合法会丢弃报文,不转发。同时针对单一的ARP欺骗中的伪造网关攻击,目前主流交换机都引入了ARP网关冲突防攻击的功能,原理也是提取源ip信息,查看其ip是否合法。

2.3报文流量限制

针对校园网中ARP泛洪攻击,在一段时间内,如果交换机收到同一源MAC地址发来的ARP报文数目达到预设阈值,则认为使用该用户在进行ARP攻击,则会下发防攻击表项,过滤该MAC地址,使其无法正常进行网络通信。

2.4认证与加密

在校园网和其子网使用过程中,加入认证模块,未认证无法加入校园网,从源头上防范攻击,同时针对敏感数据采用加密或者通过VPN封装进行传输,保证在被攻击情况下无重要信息泄露。并且认证与加密技术可通过应用层处理去实现,无须添加更改下层网络协议。通过此方式实现提高攻击门槛和保证即使信息被窃取但无法解密的功能。

2.5设置防火墙开启arp防攻击

设置防火墙访问控制并开启arp防攻击功能,定位和学习异常端口与异常MAC地址,一旦发现异常情况达到设定的阈值则关闭所有下联端口,防止arp攻击扩散至全网,同时对该端口进行查杀。

3总结

校园网的飞速发展给师生带来便捷高效的学习生活,但由于大学生普遍网络安全意识不高,同时广域网中防护能力的增强,从而导致攻击者将目光转向校园网,尝试ARP攻击,很大可能造成信息泄露或者大面积掉线的威胁。本文根据ARP攻击原理,结合在校园网的实际特征,制定应用相应的防护策略。