有向无线传感器网络入侵轨迹追踪算法设计

郭新明 何旭东

摘 要:针对无线传感器网络中的目标追踪问题,提出了一种基于有向无线传感器网络的入侵轨迹追踪算法。该算法周期性地计算发现入侵者的若干传感器节点的质心,以质心的变化轨迹拟合入侵者的移动轨迹。仿真结果显示,该算法能够有效追踪入侵者穿越监测区域的轨迹,但对高密度入侵行为的轨迹追踪效果不佳,这将是下一步研究的内容。

关键词:无线传感器网络;轨迹追踪;质心定位;节点;拟合;入侵者

0 引 言

随着微系统(MEMS)、无线通信技术(WCT)、片上系统(SoC)以及信息处理手段的不断进步,无线传感器网络(Wireless Sensor Networks,WSN)在技术研究及应用领域均获得了可喜的成绩。入侵轨迹追踪是WSN的一项重要应用技术,它能够记录入侵者进入监测区域的路线,实现对入侵行为的详细描述,比如在军事活动中监测和跟踪敌军运动的轨迹和布防情况,在森林火灾营救过程中获知消防人员的位置和动向等[1]。

利用WSN节点自身定位与移动目标定位跟踪移动目标的轨迹。节点定位方法主要分为基于测距的定位方法和基于非测距的定位方法[2];目标追踪技术分为单目标追踪和多目标追踪[3]。

文献[4]设计并实现了一个无线传感器网络轨迹追踪系统,并分析了具有不同参考节点的定位区域对定位节点的定位精确性和稳定性的影响。文献[5]从入侵者的角度出发,提出一种兼顾安全和时效性能的SS启发式移动轨迹策略,该策略无需全网拓扑结构即可动态反映目标对安全和时效两种性能的不同需求。文献[6]设计了一个基于2阶段聚合的目标定位算法,优化了单个网格内的定位效果,提出了一个基于顺/逆时针机制的最短路径选择算法,保证最小化参与传输节点的数目。文献[7]针对无线传感器网络目标跟踪算法节点负载不均衡的问题,提出了一种基于负载均衡分簇的无线传感器网络目标跟踪算法,该算法均衡了无线传感器网络节点的负载,并提高了目标跟踪的精度和可靠性。文献[8]基于水下环境,提出了两种分别解决能量有限和通信问题的目标跟踪算法,有效提高了量测精度和跟踪性能。上述文献中的WSN目标跟踪研究均是基于全向无线传感器节点进行的,而基于有向无线传感器节点的目标跟踪技术研究却较少见。

针对有向无线传感器网络的入侵轨迹问题,提出了一种基于质心定位的轨迹追踪算法。在不考虑节点能耗、损坏的前提下,该算法能够有效估算入侵者的位置,实现对穿越监测区域目标移动轨迹的实时追踪。

1 网络模型及问题描述

1.1 有向无线传感器网络模型

有向无线传感器网络的仿真环境为一个长L宽W的矩形区域,该矩形区域内随机部署若干同构的有向无线传感器节点,节点一旦部署完成与该矩形区域的几何关系便不再发生变化。

有向无线传感器节点的感知模型通常用一个五元组

1.2 移动目标追踪问题描述

关于移动目标的轨迹追踪问题,WSN将周期性地捕获入侵者的位置信息,然后将捕获的位置信息按照时间次序拟合成入侵轨迹。本文中入侵者的位置信息采用改进的质心定位算法获得,所有传感器节点采用有向无线传感器。

2 有向无线传感器网络入侵轨迹追踪算法

2.1 有向无线传感器质心计算

有向无线传感器节点的传感模型是一个扇形区域,所以求有向无线传感器节点的质心其实就是求扇形的质心。如图2所示,将扇形的圆心置于直角坐标系的原点处,将X轴作为扇形的角平分线,扇形的质心应位于(, 0)处,其中由于有向无线传感器节点为随机部署,为了不失一般性,有向无线传感器节点Pk的质心坐标为(, )。

2.2 入侵者定位算法

有向无线传感器网络的监测区域被部署在其中的若干有向传感节点覆盖,由于是随机部署,因此传感器节点的分布并不均匀。若一个入侵者进入监测区域,但能够感应到入侵者的传感节点个数无法确定。为了方便定位入侵者,现将有向无线传感器网络的定位分为以下4种情况:

(1)若入侵者未被任何传感器节点感知,则WSN不认为存在入侵行为,不会进行定位,如图3(a)所示。

(2)若入侵者被某个传感器节点感知,则WSN判断存在入侵行为,入侵者的位置被估算为该传感器节点感知区域的质心,如图3(b)所示。

(3)若入侵者被2个传感器节点感知,则WSN判断为存在入侵行为,入侵者的位置被估算为2个传感器节点感知范围相交区域的质心,如图3(c)所示。

(4)若入侵者被3个及以上传感器節点感知,则WSN判断为存在入侵行为,入侵者的位置被估算为3个传感器节点(序号最小的3个传感器)感知范围相交区域的质心,如图3(d)所示。

2.3 轨迹追踪算法设计

在实际应用中,轨迹追踪过程会受到天气状况、障碍物遮挡、节点能量等多种因素的影响[10],不确定性因素较多。为方便研究工作,本文作如下假设条件:

条件1:每个传感器均知晓自己的所有信息;

条件2:WSN监测区域的覆盖率达到90%以上。

轨迹追踪算法具体步骤如下:

(1)若监测区域的覆盖率超过90%,则启动计时器,clock=3 000 ms,执行步骤(2),否则执行步骤(5);

(2)若clock的值为0,则扫描全网的传感器节点,判断是否存在入侵者进入网络,若发现入侵者,clock=3 000 ms,执行步骤(3),否则,clock=3 000 ms,执行步骤(2);

(3)依据感应到入侵者节点的几何关系计算入侵者个数,根据质心计算方法,计算每个入侵者的位置并存储到轨迹队列中,同时依据轨迹队列绘制各入侵者的轨迹,执行步骤(4);

(4)若监测区域的覆盖率小于90%,执行步骤(5),否则执行步骤(2);

(5)唤醒部分休眠节点,执行步骤(1)。

3 仿真实验与数据分析

3.1 仿真实验平台的构建

本文采用MyEclipse进行仿真平台的搭建,有向无线传感器网络的监测区域为一个1 000 m×500 m的矩形区域,在其内随机部署若干有向传感器节点[10]。传感器节点的感知范围用扇形表示,仿真平台效果如图4所示。

3.2 有向无线传感器网络入侵轨迹追踪算法实现

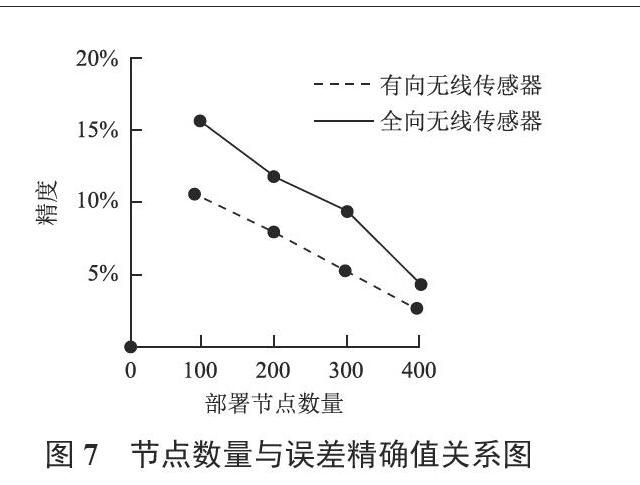

在上述仿真实验平台中进行单目标和多目标轨迹追踪的效果如图5和图6所示,其中细线为入侵轨迹,粗线为追踪轨迹。

3.3 实验结果及分析

为了分析轨迹追踪算法的效果,对轨迹追踪的精度P作如下定义:

式中:A表示测量值,即计算得到入侵者的位置信息;E表示入侵者的真实位置信息。本实验中入侵者的位置信息包括X轴和Y轴信息,在计算X轴精度后计算Y轴精度,最后P取X轴和Y轴精度的均值。显然,P的值越小说明轨迹追踪的效果越好。

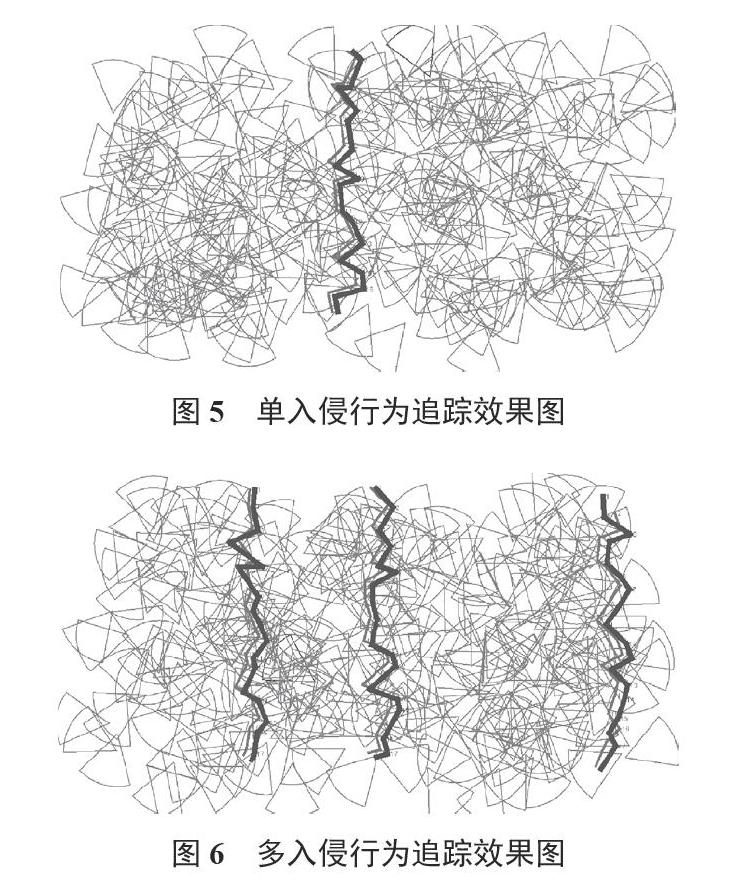

图7所示为在同等条件下,网络分别部署全向无线传感器节点和有向无线传感器节点时入侵轨迹追踪精度的对比情况,很明显,有向无线传感器网络的轨迹追踪效果优于全向无线传感器网络。

4 结 语

本文针对无线传感器网络中的入侵行为追踪问题,提出了一种基于有向无线传感器网络的入侵轨迹追踪算法。该算法根据感应到入侵者的若干有向无线传感器的质心迁移路径来模拟入侵者的移动轨迹。仿真实验结果显示,该算法能够有效追踪入侵者穿越监测区域的轨迹,实现了对入侵行为的甄别,且随着部署节点数量的增多,轨迹追踪的精确度也随之增高。对比实验发现,有向无线传感器网络的轨迹追踪效果明显优于全向无线传感器网络。本文的重点工作是在有向无线传感器网络中追踪入侵者的移动轨迹,并未涉及传感器能耗、节点损坏、密集型入侵行为等方面的研究,这将是后续的研究内容。

参考文献

[1]袁延召.基于无线传感器网络的目标追踪算法研究[D].大连:大连理工大学,2007.

[2]闫雷兵.基于无线传感器网络的目标定位与跟踪技术研究[D].南京:南京邮电大学,2017.

[3]杨斌.基于无线传感器网络的目标发现与跟踪研究[D].重庆:重庆大学,2010.

[4]英男.基于无线传感器网络的移动物体轨迹追踪系统的设计与实现[D].沈阳:东北大学,2010.

[5]秦宁宁,张林,山秀明,等.无线传感器网络启发式移动轨迹策略的研究[J].电子与信息学报,2008,30(3):707-711.

[6]任倩倩,刘红阳,刘勇,等.无线传感器网络基于2阶段聚合的目标跟踪算法[J].计算机研究与发展,2017,54(9):2001-2010.

[7]陶志勇,刘铁生,蒋守凤.基于负载均衡分簇的无线传感器网络目标跟踪算法[J].遼宁工程技术大学学报(自然科学版),2017,36(12):1327-1331.

[8]韩英.基于水下无线传感器网络的目标跟踪算法研究[D].成都:电子科技大学,2019.

[9]同济大学数学系.高等数学(下册)[M].7版.北京:高等教育出版社,2014:172-173.

[10]张楠.无线传感器网络中目标追踪和传感器定位研究[D].北京:华北电力大学,2019.

[11]郭新明,李康,陈伟,等.有向无线传感器网络弱栅栏覆盖构建算法设计[J].咸阳师范学院学报,2018,33(6):53-56.