基于数据挖掘技术的计算机网络病毒防御系统设计

摘要:在计算机网络技术发展过程中,网络安全防御系统发挥着巨大作用,确保了计算机网络的优化升级,保证了网络信息安全。但是,当前计算机网络系统仍旧存在较多的安全问题,现有的计算机网络防御系统仍无法满足网络的安全运行需求,借助数据挖掘技术进行计算机网络病毒防御系统设计具有可行性。现主要阐述了计算机网络病毒的特征和类型,介绍了计算机网络病毒防御系统中应用的数据挖掘技术,分析了基于数据挖掘技术的计算机网络病毒防御系统设计流程与功能模块。

关键词:数据挖掘;计算机网络安全;病毒防御;系统设计

0 引言

在計算机技术发展的同时,计算机网络病毒攻击技术也随之发展,严重威胁着计算机网络系统的安全。为此,人们开始关注如何与时俱进地提升计算机网络病毒防御技术。数据挖掘技术作为一种新型技术,可通过大数据的深入挖掘、分析,了解网络病毒的蔓延规律,为计算机网络病毒防御系统设计提供参考依据。因此,借助数据挖掘技术,进行计算机网络病毒防御系统设计具有可行性。

1 计算机网络病毒的特征

第一,隐蔽性。随着计算机网络安全防护能力的提升,网络病毒也随之升级,如以APT攻击为首的网络病毒类型产生了变性,在计算机网络中的潜伏期也较长。

第二,传播形式多样。计算机网络同网络病毒传播具有密切关系。随着网络传播形式的多样化发展,计算机网络病毒传播形式也更加多样化。例如,病毒可以通过搜索或扫描文件夹进行病毒的复制传播。

2 计算机网络病毒的类型

按照计算机病毒的传播方式,可以将病毒分为驻留型和非驻留型。这两种病毒可以驻留在计算机内存程序中,占领计算机内存程序和系统,一旦计算机启动应用,病毒则被激活,不断侵犯计算机系统,引发信息安全问题。

按照计算机病毒的危害性,可以将其分为无害型病毒和超危险型病毒。前者不会影响计算机程序的正常运行,后者则会严重破坏计算机系统存储的数据,甚至篡改计算机系统数据或文件信息。

伴随性病毒广泛存在于计算机系统中,随着计算机的运行而不断繁衍。此外,还有蠕虫型病毒,可通过网络将一台计算机中的病毒传播到其他计算机系统中。

3 计算机网络病毒防御系统中的数据挖掘技术

当前计算机网络病毒防御系统通过对海量的病毒样本进行分析,及时发现病毒,建立病毒主动防御机制,从而达到病毒防御效果。

3.1 数据采样技术

数据采样是数据挖掘技术应用的基础,其能够从大量的数据源中获取各种数据样本,还能够记录整个计算机运行中任意时间段内的数据包,分析所有数据包中的数据样本具有的分布模式,为后续的数据分析工作奠定基础。

3.2 数据识别技术

数据样本采集分析完毕后,还需要进行全面、细致地分析,才能够确定数据是否遭受病毒攻击。当前采用数据识别技术,可以分析各类数据和字符构成的范围,判断数据的集合模式,从而确定传输中的数据或存储中的数据是否被恶意篡改。

3.3 数据问题查找技术

当明确计算机系统遭受病毒攻击之后,需要明确攻击的具体时间和具体区域。数据挖掘中的问题查找技术可以满足此需求,可分析遭受攻击时程序的存储节点和分布区域。

4 基于数据挖掘技术的计算机网络病毒防御系统设计流程与功能模块

4.1 计算机网络病毒防御系统设计流程

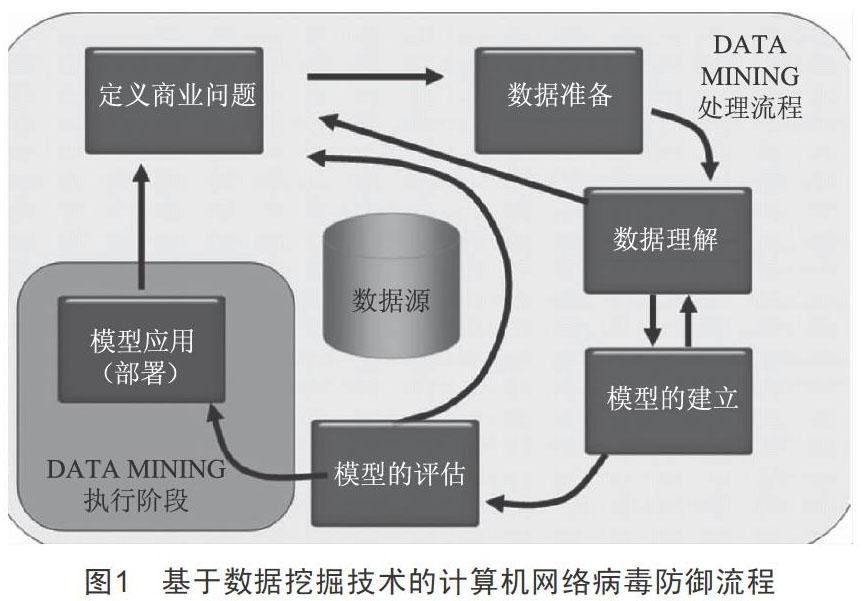

随着计算机网络的快速发展,鉴于计算机病毒传播的多样性等特点,人们要求计算机网络病毒防御系统具有更强的性能。因此,计算机网络病毒防御系统需要具备更快的分析速度。通常情况下,病毒入侵到计算机系统时,其在短时间内就会篡改和破坏计算机系统数据,所以,基于数据挖掘技术的计算机网络病毒防御系统必须提高对网络病毒传播的分析和控制速度。基于数据挖掘技术的计算机网络病毒防御流程如图1所示。

数据挖掘分析流程烦琐,在应用过程中,必须按照既定的步骤流程,完成病毒分析和防御控制。因此,在计算机网络防御系统设计中,需要导入完整的数据挖掘信息内容,确保整个病毒防御系统能够有效发挥作用。

4.2 计算机网络病毒防御系统功能模块

(1)数据源模块设计。该模块中含有抓包程序,该程序能够截取任意向主机系统传输的数据包,通过对数据包中所具有的数据结构进行处理分析,达到病毒防御控制效果。

(2)预处理模块设计。当数据包进入到预处理模块中,该模块会按照一定的规则对数据包进行分类,从而将其转存为系统所能识别的数据源,例如将数据端口信息处理为计算机网络病毒防御系统同等级别的信息。经过预处理的数据,能够减少后续数据分析时间,提高数据辨识度。

(3)规则库模块设计。规则库模块能够在计算机网络系统出现病毒之后,有效分析网络病毒的种类、传染途径等,从而有效达到网络病毒控制效果。

(4)数据挖掘模块设计。数据挖掘是整个计算机网络病毒防御系统的核心模块。该模块主要由数据库和数据挖掘算法两部分组成。数据库主要是对计算机网络数据进行收集、整理和分类;数据挖掘算法则是对这些数据进行高效分析和应用。

计算机网络病毒防御系统通过数据挖掘,对计算机系统内部的病毒数据进行分析,一旦发现网络病毒,则需要立即启动防御机制。因此,在系统框架中,还要设计控制防御模块、后续处理模块。

控制防御模块设计。计算机网络安全系统拥有不同等级的防火墙,这些防火墙带有不同程度的防御功能。比如,有混合式防火墙,能够防御恶意数据入侵,防止计算机数据被篡改。当前的病毒防御系统中,防火墙模块主要可以对非法字符进行控制和对非法IP进行抵制,拦截恶意IP数据。

后续处理模块设计。该模块主要是发挥进一步开展病毒防御处理的效果。当上述病毒防御模块无法发挥作用的时候,需要该模块能够将病毒入侵情况等基本信息及时反馈给管理员,如向对方发送邮件等,由此方便管理员采取进一步处理措施,更新病毒信息库,逐渐提升系统防御效果。

5 结语

综上所述,随着计算机网络在人们日常生产生活中的广泛应用,计算机网络安全问题越来越引起人们的关注。当前,计算机网络病毒呈现出隐蔽性强、传播速度快等特点,计算机网络病毒种类也呈现出多样化、复杂化的发展趋势。数据挖掘技术作为一种新型技术手段,通过数据采样、数据分析以及问题分析等,搭建基于数据挖掘技术的计算机网络病毒防御系统,从而达到抵御网络病毒的效果。

[参考文献]

[1] 孙丽娜.计算机网络病毒防御系统开发中数据挖掘技术应用[J].软件导刊,2019(8):166-169.

[2] 杜婧子,刘烜塨.基于数据挖掘技术的网络病毒防御系统的设计与实现[J].信息与电脑,2018(6):55-57.

[3] 何锐.基于数据挖掘技术的计算机网络病毒防御系统设计[J].电子技术与软件工程,2018(16):202.

[4] 白轶,车宇.数据挖掘在计算机网络病毒防御中的应用[J].电子技术与软件工程,2020(4):250-251.

收稿日期:2020-07-22

作者简介:黄炜(1981—),男,湖北人,讲师,经济师,研究方向:软件工程。