基于信道指纹的无线设备身份异常检测技术研究

陈 冰 宋宇波 施 麟 朱珍超 郑天宇 陈宏远 吴天琦

1(东南大学网络空间安全学院 南京 211189)2(东南大学信息科学与工程学院 南京 211189)3(江苏省计算机网络技术重点实验室 南京 210096)4(紫金山实验室 南京 211111)5(江苏省财政厅信息管理中心 南京 210024)(chenbing9961@163.com)

无线通信技术的发展为社会生产和人们的生活带来了极大的便利.相比于有线网络,无线网络凭借其低成本和便利性有效地解决了互联网中的“最后一百米”问题,在公共服务、商业活动、金融交易、军事、医疗等重要领域得到了充分的应用.但是,恶意攻击者的存在使得无线网络的安全受到威胁.典型的无线网络攻击者利用窃听、拦截等手段获取无线流量,进而破解和获取用户通信内容和隐私[1].在WiFi网络中,攻击者可以利用从通信内容中获得的用户身份信息将自身伪装成合法设备,进而发起假冒攻击欺骗无线接入点(access point, AP),从而接入网络[2],并开展进一步的攻击(如DDoS、漏洞扫描).

假冒攻击的第1步通常为窃听流量并获取合法用户的身份认证凭据,这种凭据通常为IP地址、MAC地址、通信参数(如通信频率)等[3].与使用有线传输的以太网不同的是,无线传输媒介具有共享特性,因此无线流量难以避免被攻击者所窃听,因此无线网络普遍将通信内容加密来确保攻击者无法获取传输的信息[4].用于无线局域网安全的802.11i为用户提供了增强的数据加密和设备认证服务[5],但是也增大了系统生产成本和计算复杂度.同时,不断升级的破解手段也对加密系统带来了全新的挑战[6-7].

本文针对非加密型的无线设备身份异常检测技术开展了研究,并提供了一个基于信道签名的无线设备身份异常检测系统.本系统采用物理层信道指纹对设备进行身份标记和验证,可以检测假冒攻击者的存在并发起异常警告.物理层信道指纹的生成基于802.11设备提供的细粒度信道状态信息(channel state information, CSI),其中CSI表征了收发设备之间的无线信道的频率响应[8-9].这种无线设备独有的物理属性难以被假冒者伪造,因此即使假冒者使用与合法用户完全一致的身份认证凭据,依然无法通过本系统的身份验证.本系统采集合法设备的指纹并保存在本地校验文件.系统借助局部离群因子算法来校验未知指纹集,校验失败则发出异常警告.

使用信道指纹进行设备身份异常检测时必须考虑的问题是:合法设备的信道指纹会由于设备位置的改变而发生变化,因此简单的依靠初始校验文件进行身份验证可能会导致误判.为此,我们提出了一种安全的设备校验文件更新方法.当检测设备(如AP)校验失败后,其首先发起校验文件更新,并根据更新结果重新进行2次校验.考虑迟到假冒者的存在可能会干扰校验文件的更新,因此本系统的更新方法提供了假冒者检测的功能,能够保证系统的安全性.

1 国内外相关研究

近年来,国内外的学者提出了许多基于物理层指纹的无线设备身份异常检测方案.

Wan等人[10]通过提取接收信号强度指示(received signal strength indicator, RSSI)的统计特征来生成物理层指纹,进而标记并检测设备身份.其利用在多个地标设置的多个天线采集RSSI来提高发送器的空间分辨率,进而提高攻击检测的准确率.Mahmood等人[11]提供了一种基于信道冲激响应(channel impulse response, CIR)的分布式无线设备身份验证方法.与Wan等人[10]相似的是,其利用多点感知来提高系统的检测准确率.Yi等人[12]使用射频指纹(radio frequency fingerprint, RFF)为无线设备提供非密码身份验证服务,并创新性地提出了一种基于RFF的轻量级一次性密码认证方案,适用于能量、算力受限的设备.Rahman等人[13]利用设备硬件固有的载波频率偏移特性生成设备硬件指纹并进行身份验证.

RSSI,RSS,CIR能够用来表征无线信道的特性,但是其均只能在单频点上提供有限的信道信息.与此不同的是,CSI包含每个OFDM子载波的幅度和相位,能够提供细粒度的无线信道特征,从而具有更好的身份标识性能.Liao等人[14]提出了一种基于CSI的设备认证方案,并使用CNN作为物理层指纹的识别算法.Shi等人[15]则利用SVM对用户信道指纹进行识别.

以上基于信道指纹的设备身份检测或认证技术均使用固定的用户配置文件或已训练好的识别模型对位置指纹的身份进行验证.但是,考虑到空间的变化或设备位置的改变会使配置文件或识别模型失效,因此以上技术在长期的身份检测或认证工作中将会产生误判.针对此问题,我们提供了一种本地设备校验文件安全更新策略来避免产生身份异常的误报.

2 无线设备身份异常检测系统

2.1 系统概述

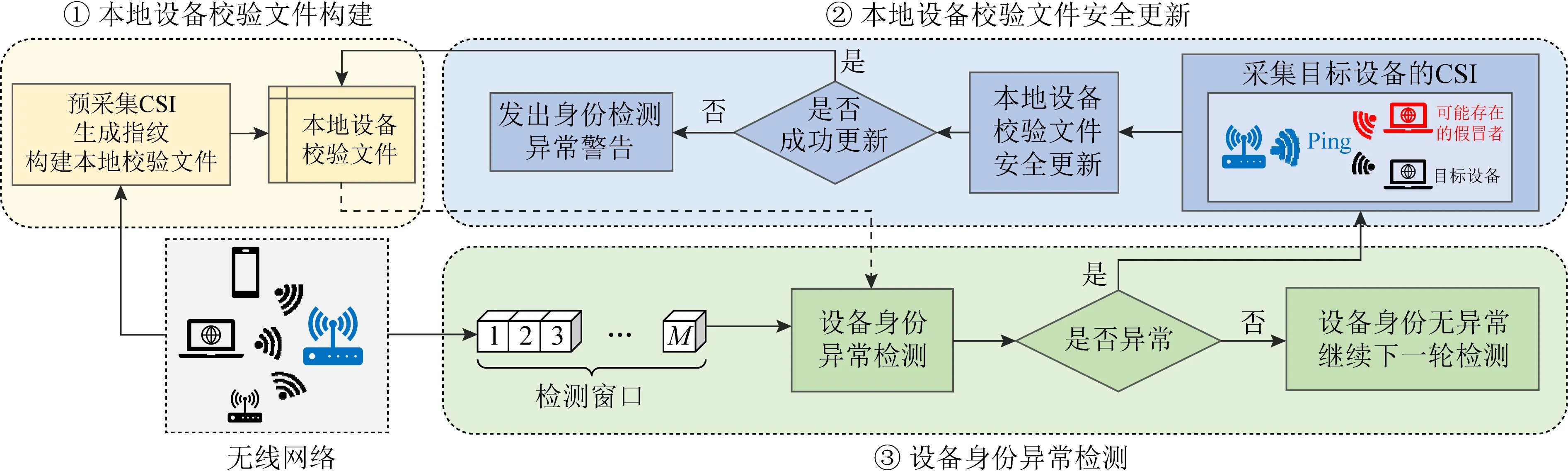

图1显示了无线设备身份异常检测系统的系统模型.其分为3个部分,分别为:①本地设备校验文件构建;②本地设备校验文件安全更新;③设备身份异常检测.

图1 无线设备身份异常检测系统模型

部分①负责采集在线合法设备的CSI并生成信道指纹.该部分假设此时不存在假冒者,因此采集的CSI均属于合法设备.事实上,该部分能够利用2.4节提供的本地设备校验文件安全更新方案来判断CSI样本集是否被假冒者污染.部分②负责判断校验窗口的身份信息是否异常.若判断结果为异常,则需要部分③进行2次检测.2次检测的目的是避免由于合法设备位置改变而造成的误判.

2.2 基于CSI的信道指纹

在本节中,我们将讨论如何生成用于构建本地设备校验文件的无线设备信道指纹.

在使用正交频分复用(orthogonal frequency division multiplexing, OFDM)技术的802.11无线设备中,物理层的比特流通过若干个相互正交的子载波并行传输.CSI表征了收发设备之间的无线信道的频率响应,其包含每个子载波的幅度和相位信息,可以从支持OFDM的802.11无线设备的WiFi模块中直接获取而无需额外的硬件支持.为了简化指纹提取算法和异常检测算法,本系统仅取具有稳定数值特征的CSI幅度值作为指纹生成的数据基础,而不考虑具有更复杂的周期特征的相位信息.

值得注意的是,受发射机、接收机周围环境噪声和人员、物品移动的影响,在前后时刻从同一设备采集到的CSI幅度存在偏差.这种偏差会降低本系统的检测准确率.因此,在生成本地校验文件之前,我们需要对采集到的CSI原始数据进行预处理.

2.2.1 Hampel滤波

2.2.2 时域均值滤波

该部分对每个子载波上的采样值进行时域均值滤波.滤波过程表示为

(1)

其中L为均值滤波窗口的长度.

2.3 基于LOF的设备身份异常检测

在通信过程中,本系统将不断接收携带合法无线设备身份认证凭据的数据包.这些数据包的身份在传统的认证系统中将被判定为合法有效,但是其可能来自身份假冒攻击者.本系统将对这些未知数据包进行身份异常检测.

在实际的身份异常检测时,身份异常检测系统为每一个在线的合法设备设置1个长度为M的检测窗口,其存放从第M个最新接收的来自该合法设备的数据包中提取的M个CSI样本.针对每个样本,本系统借助LOF算法来判断其是否为本地校验文件样本集的离群点.判断方法如下:首先将待检测的CSI样本与本地校验文件中的样本组成样本集H:

(2)

在异常检测前需要对样本进行归一化.本系统利用最大值-最小值归一化法,第i个样本的第k个子载波幅度值的归一化方法如下:

(3)

在样本集H中,将样本Si与样本Sj之间的距离定义为2个样本的欧几里得度量,并用di,j表示.

(4)

其中,j=1,2,…,i-1,i+1,…,N+1.

定义待检测样本SN+1的局部离群因子为

(5)

其中,i=1,2,…,N+1.

设置阈值threshold1作为判断样本是否为离群点的依据,判断方式如下:

(6)

本系统先后对检测窗口M中的每个未知样本进行身份异常检测.系统规定:若检测窗口中超过5%的样本被判定为异常,则将此设备的身份状态标记为异常,并进入本地设备校验文件安全更新阶段.

2.4 本地设备校验文件安全更新

当某个在线设备身份被标记为异常时,检测设备对该设备的身份进行2次检测.2次检测的方式为发起校验文件的更新.检测设备首先向目标设备发送若干次Ping请求,目标设备收到请求后将回复数据包,检测设备则利用这些数据包提取新的CSI样本集.

根据理论分析,此时身份异常的原因可能为:1)合法设备位置改变或周围空间发生变化;2)存在假冒者.为了不造成误判,系统只有在情况2)下才应发出身份异常警告.理论分析可得:在情况1)下新的CSI样本集将表征合法设备的新信道特征,样本具有一致性;情况2)下检测设备将接收到来自合法设备和假冒设备的数据包,此时的CSI样本集不具有一致性.本系统用样本集的标准差来量化这种一致性:

(7)

本系统设置阈值threshold2来判断样本集是否具有一致性.当σ≥threshold2时,判断此时存在假冒者,发出身份异常警告;否则更新校验文件.

3 测试与评估

本节将描述我们实际开展的实验以及测试方法,并利用测试结果对本系统的身份异常检测性能进行评估和分析.

3.1 实验设置与评估指标

我们的实验目的是通过模拟真实的设备工作环境以及假冒攻击来测试系统的异常检测性能.我们在实验室中开展了实验,该实验室内具有若干办公桌、台式机以及智能移动终端.

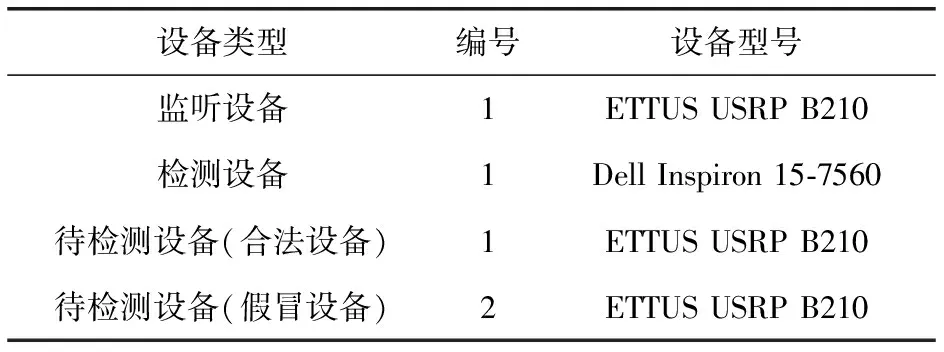

模拟检测系统的测试设备信息如表1所示.其中,所有设备均固定在实验室中不同的位置.所有待检测设备以100 pkts/s的速度发送长度相等的数据包,每个数据包中携带用于区分设备的MAC地址.监听设备负责数据包的接收和CSI的提取,提取出的CSI将被保存在检测设备以供测试.其中,监听设备和待检测设备均使用802.11g,工作频率为2 422 MHz,带宽为20 MHz.我们的测试分布在同一天的不同时间段,共收集到来自2台待检测设备的超过20万组CSI样本.

表1 实验设备

我们选取真正例率(true positive rate)记为TPR和准确度(Accuracy)作为评估系统性能的指标.TPR反映了系统验证合法设备身份的准确率,Accuracy则反映了系统的整体准确率.这2种指标的计算方法如下:

(8)

(9)

其中,TP为真正类数量,FN为假负类数量,TN为真负类数量,FP为假正类数量.

3.2 实验结果分析

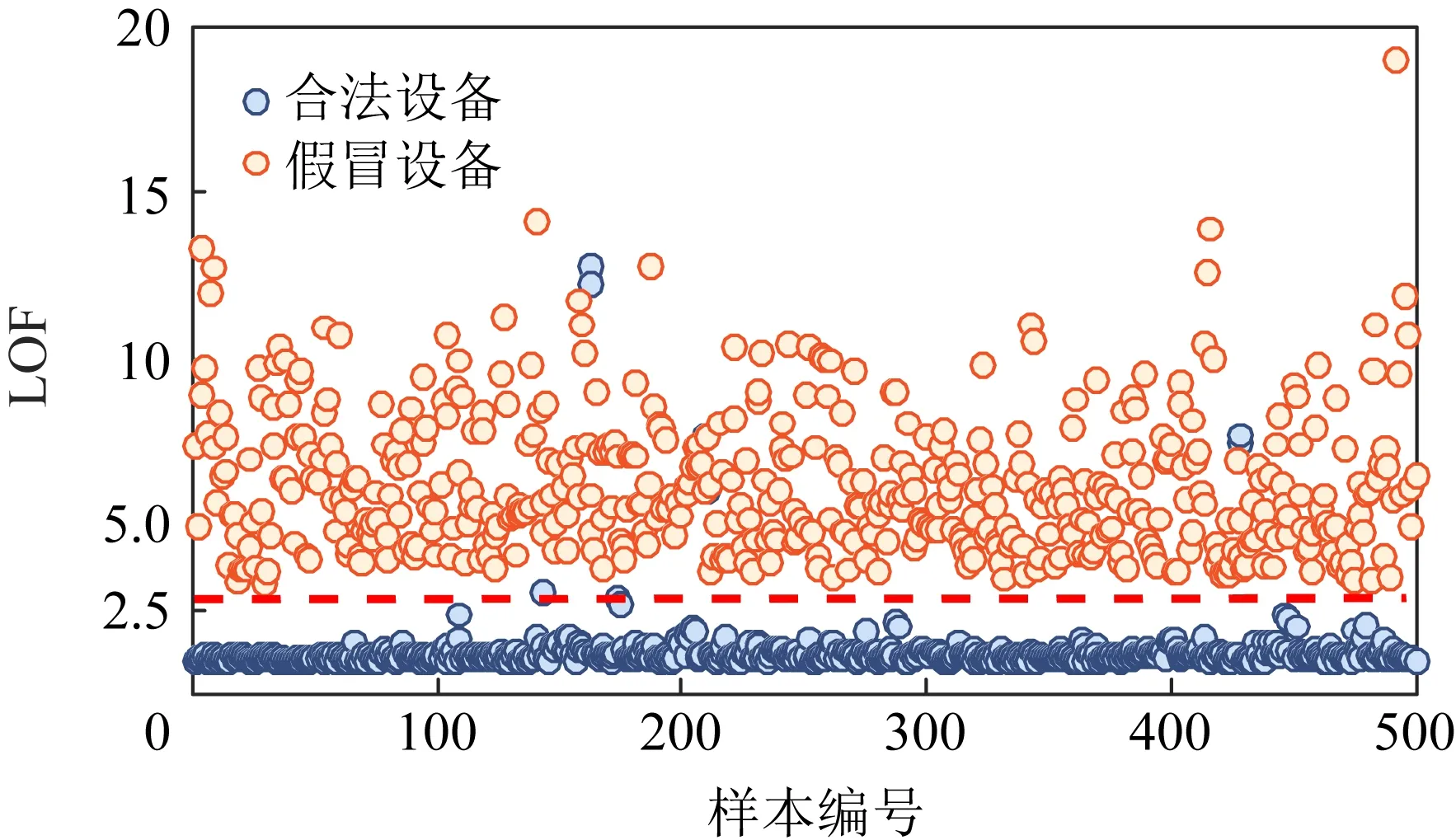

在对系统进行评估之前,我们需要首先选择适当的threshold1.我们截取数据集中的50组连续CSI样本来构建校验文件,并从合法设备和假冒设备各截取500组CSI样本作为测试集.图2显示了测试集的LOF分布状况(取m为经验值6),其中蓝色点代表合法设备,红色点代表假冒设备.图2中红色虚线所标记的阈值为2.6,可以看到所有的假冒设备点均分布在该虚线以上,而绝大多数的合法设备点分布在虚线以下.本系统作为异常检测系统,应以高准确率检测假冒设备为主要目标,而红色虚线所标记的阈值即为能够以高准确率检测异常时的最佳判定阈值,因此在接下来的测试中令threshold1=2.6.

图2 来自合法/假冒设备样本的LOF

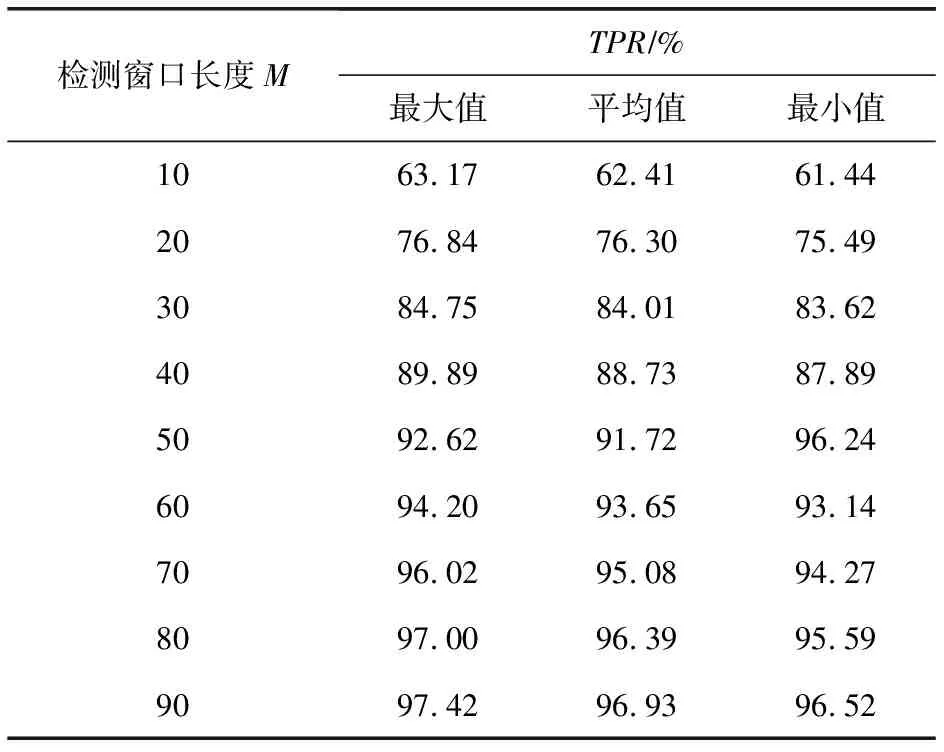

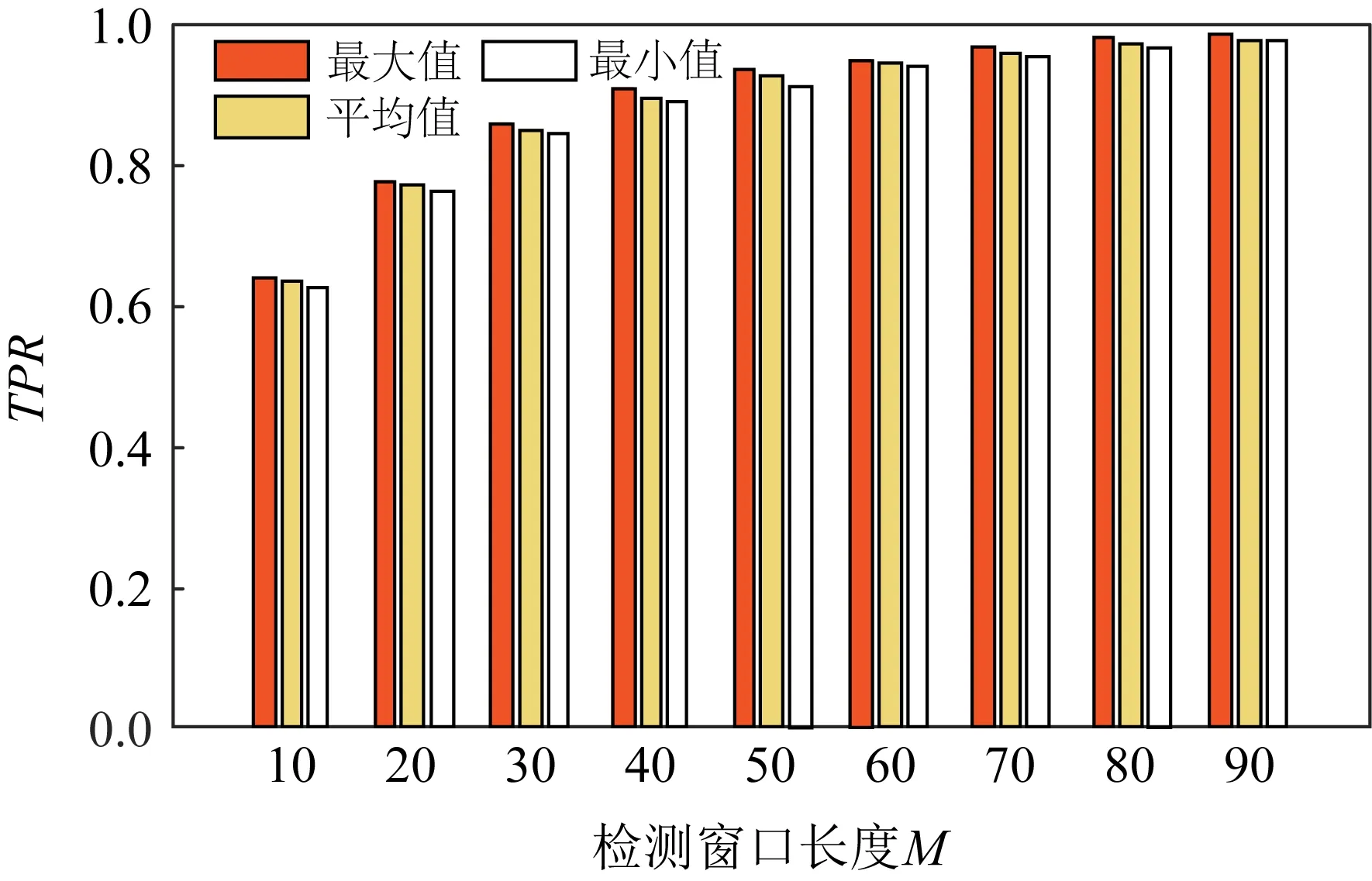

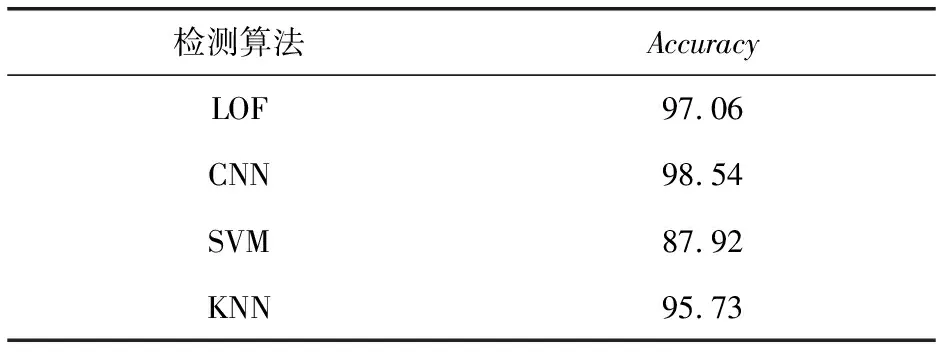

针对不同的测试窗口长度M,我们选取了9个窗口长度测试点,如图3所示.针对每种长度,我们利用不同时间段采集到的多个样本集进行多次测试,并记录TPR的最大值、最小值、平均值.测试时,我们用每个样本集的前50个样本来构建本地设备校验文件,并用剩余的样本进行真正例率测试.表2给出了不同长度的检测窗口下系统的TPR,图3给出了可视化的对比.可以看出,TPR随着检测窗口长度的增大呈对数增长趋势.在实际工作中,窗口长度越大则系统对身份异常设备存在的感知延迟越大(因为只有在接收的数据包填满检测窗口时才开始检测).由表3可得,M≤80时的TPR增长幅度均大于1.3%,而80 表2 不同检测窗口长度下的TPR 图3 不同检测窗口长度下的TPR对比 表3 不同检测算法下的系统准确度 % 为了评估本系统所用的检测算法的优劣,我们分别使用CNN,SVM,KNN进行了测试,并用准确度作为评估标准.测试结果如表3所示,其中CNN算法具有最高的准确度,达到98.54%;SVM算法的检测精准度只有87.92%.在利用CNN进行异常检测时,我们将合法设备和假冒设备的部分样本作为训练集训练分类模型,并对其余的样本进行分类测试.但是在实际工作中,假冒设备是未知的存在,这意味着系统无法提前获取假冒设备的训练样本.因此,虽然本系统的检测准确度相比于CNN低1.48%,但是本系统更具有可实施性. 本文针对无线网络中的假冒攻击问题,提出了一种基于信道指纹的无线设备身份异常检测方法,并设计了用于实际安全防护的无线设备身份异常检测系统.本系统利用无线设备的CSI生成信道指纹,并构成本地设备校验文件.在实时通信中,本系统从待检测设备发来的数据包中捕获CSI样本,并利用LOF算法对该数据包的身份进行异常检测.我们编程实现了该系统,并在实验室中开展了异常检测测试.实验结果表明,本系统的真正例率达到了96.39%,准确度达到了97.06%.但是我们在实验中仅对位置固定的设备进行了测试,因此本系统对移动设备的检测效果是未知的.我们的下一步工作就是研究如何针对移动设备进行身份异常检测.

4 总 结