集群网络密钥管理方案研究综述

刘军,袁霖,冯志尚

集群网络密钥管理方案研究综述

刘军,袁霖,冯志尚

(信息工程大学,河南 郑州 450001)

随着人工智能和通信网络技术快速发展,集群智能越来越受到重视,集群网络作为集群智能重要组成部分,信息安全交互问题备受关注,集群密钥管理成为该领域的研究热点。近年来,研究者对集群密钥管理研究的不断深入,提出了很多集群密钥管理方案,为复杂的集群网络体系进行信息安全交互提供了有效解决思路,但缺乏系统性的概括论述。对现有集群密钥管理方案进行了分析和总结,并探讨了集群密钥管理未来研究方向和应用场景。介绍了包括控制层、簇头层、节点层的典型三层集群网络模型,指出集群网络具有数量规模较大、动态拓扑变化、分层分簇异构的网络特性;根据密钥管理策略和集群网络场景,按照网络部署前和网络部署后归纳了集群密钥管理流程,并从安全性、效率、灵活性3方面分析了密钥管理评价指标;重点论述了预分配管理、愈合管理、动态管理3种密钥管理方案,并分析了不同类型方案的基本思路和优缺点,从技术基础、安全优势、灵活优势、效率优势4方面对不同方案性能进行了对比总结;从跨域异构、集群认证、愈合机制、技术融合4方面对集群密钥管理相关的研究热点进行了展望,并探讨了集群密钥管理在泛在物联、全域作战、智慧城市3个未来应用场景中的重要安全作用。

集群网络;密钥管理;信息安全;集群认证;愈合机制

0 引言

集群智能(swarm intelligence)是指简单个体通过相互协作表现出来集群智能行为,最早源于法国生物学家Grassé对蚁群的出现、调节和控制机制的研究[1],蚁群个体通过相互合作完成复杂工作所表现的行为是集群智能雏形。集群智能系统通常指多个智能体(agent)组建集群网络、进行信息交互,智能完成多样性的复杂任务,具有自组织、无中心、高鲁棒性等特点[2]。集群网络作为集群智能系统的神经中枢,信息交互功能是确保集群协作的前提和基础,集群网络通常采用无线方式进行信息传输,具有与生俱来的广播(组播)通信特性,极易受到攻击者的攻击,信息安全与保密问题日益凸显。

“一切秘密寓于密钥”,在网络安全管理中,密钥是保护网络和信息安全的重要保证,安全作用不言而喻,一般来讲,密钥管理指密钥产生到销毁全过程进行的管理,是网络安全的关键技术,包括在整个生命周期对密钥及其相关信息和活动实施有效影响的所有活动。广义来讲包括行政管理和技术管理,狭义来讲主要指技术管理,包括密钥生成、存储、分配、协商、使用、更新、备份和恢复、撤销和销毁等过程[3]。本文主要从狭义上,也就是技术角度分析密钥管理。一直以来,国内外对密钥管理的技术研究比较重视,在密钥管理方案的研究方面取得了大量成果,He等[4]、Barskar等[5]、Singh等[6]、Yousefpoor等[7]、Parthasarathi等[8]、Nithya等[9]对现有密钥管理方案成果进行了综述。近年来,随着物联网、车联网、无人机集群技术快速发展,集群网络安全问题日益突出,面向集群网络的密钥管理成为研究热点。本文梳理总结了有关集群网络密钥管理研究成果,归纳集群网络模型和网络特性,分析集群网络的密钥管理性能指标、步骤流程,总结对比了不同集群网络密钥管理方案优缺点,结合人工智能、区块链等新兴技术对集群网络密钥管理的应用前景和未来研究方向进行总结展望。

1 集群网络模型

1.1 典型网络

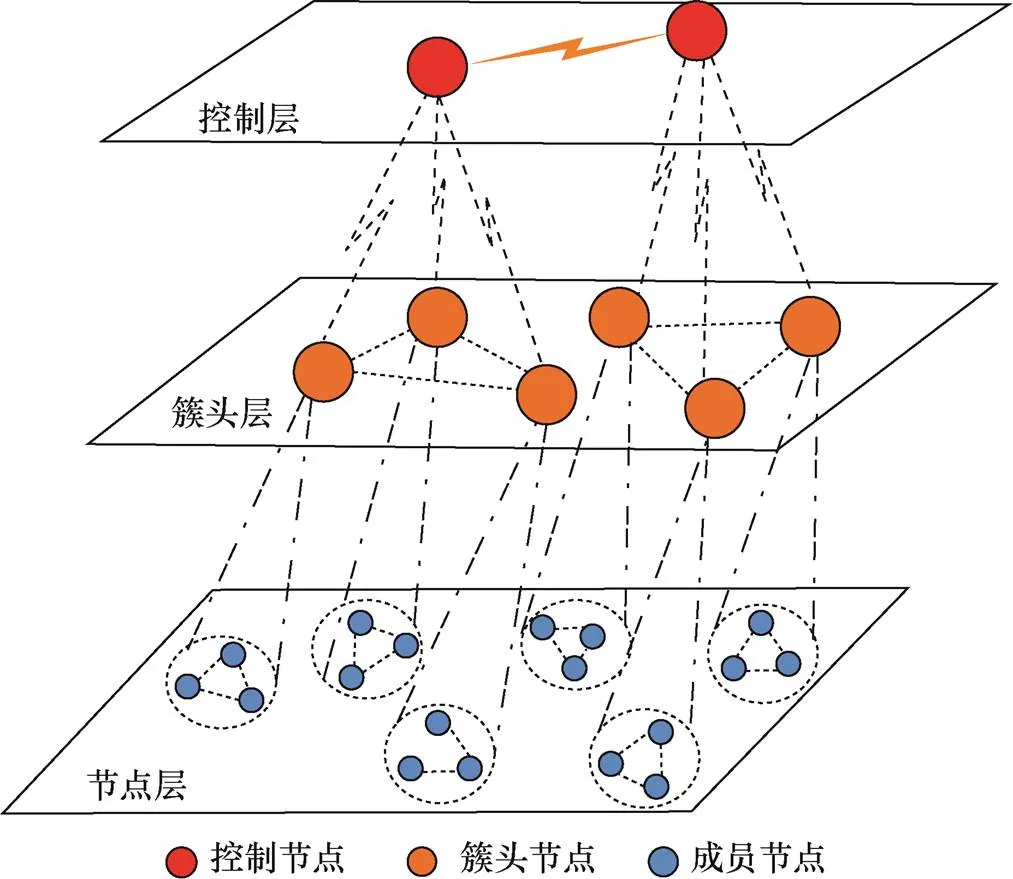

集群网络作为集群智能的重要组成部分,网络模型通常是由一个或者多个静态(或动态)簇组组成的分层体系结构[10]。分层的集群网络模型便于进行节点管理,优化各级负载,增强网络可扩展性,有效减少通信开销[11]。目前已广泛应用于卫星集群[12]、无人机集群[13]、车辆集群[14]、传感器集群[15]等应用场景。上述应用场景中典型的集群网络模型如图1所示。

1) 控制层(control layer):主要由基站(BS,base station)等控制节点组成,是集群网络的顶层,负责对集群网络内节点的控制管理,接收节点传输的信息数据,发送控制命令,一般在密钥管理中担任密钥分发中心(KDC,key distribution center)角色,地位处于最高级别。

2) 簇头层(cluster head layer):由集群网络中担任簇头(CH,cluster head)的节点组成,负责中继信息数据和控制命令,对成员节点进行控制管理,接收成员节点数据并进行融合处理,再传输给控制层,减少通信开销,密钥管理中往往担任密钥组管理者(GM,group manager),CH节点性能、资源较好。

3) 节点层(node layer):由簇内的簇成员(CM,cluster member)节点组成,集群网络中底层的应用节点作为网络基本单元,负责执行具体任务,通过节点之间信息交互达到数据共享,CM节点资源和性能相对较差。

图1 典型的集群网络模型

Figure 1 Typical cluster network model

1.2 网络特性分析

集群网络在网络结构上主要表现为数量规模较大、动态拓扑变化、分层分簇异构3个方面。

1) 数量规模较大。集群网络往往包含大量的节点,其数量规模相对普通网络大很多。

2) 动态拓扑变化。集群网络通常采取无线方式进行通信,拓扑易受到外部环境影响,进而发生变化。

3) 分层分簇异构。具有较多异构节点,中心节点性能有限,往往需要采用分层分簇结构分化节点承担的各类负载和开销。

2 集群密钥管理步骤及评价指标

2.1 集群密钥管理流程分析

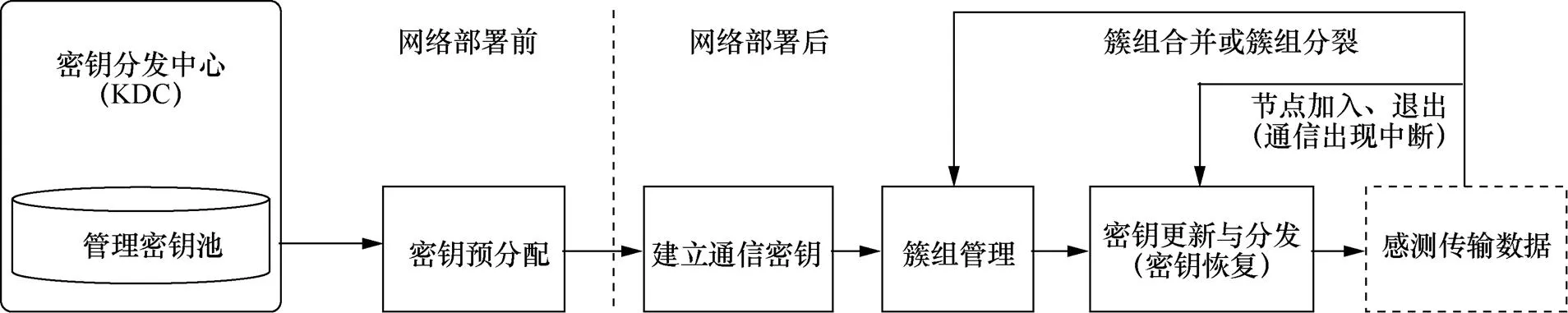

结合集群网络应用场景和密钥管理策略,根据Wang等[16]提出的密钥更新流程,归纳了集群密钥管理流程,如图2所示,主要包括密钥预分配、密钥生成(建立通信密钥)、密钥更新与分发、密钥愈合(恢复)。

1) 密钥预分配:主要在系统初始化阶段进行,也就是网络部署前,KDC从生成的密钥管理池中,选取部分密钥分发至节点,并为节点预置密钥材料用于生成密钥的过程。

2) 密钥生成:建立通信密钥是密钥管理的基本问题。集群网络需要建立多种密钥进行通信,包括BS-CH、CH-CH、CH-CM、CM-CM通信密钥,需要考虑密钥随机性、强度和空间等问题,确保密钥安全性。

3) 密钥更新:会话超过设定周期或集群网络拓扑结构变化,包括节点加入、节点退出、簇组合并、簇组分裂,为避免密钥泄露,需要进行密钥更新操作。

4) 密钥分发:密钥生成(更新)到密钥使用的过程,KDC通过安全通道对已经生成(或更新)的密钥进行分发管理,通过广播或组播方式分发至CH节点和CM节点,建立安全通信链路。

5) 密钥愈合(恢复):在部分动态无线网络中,容易遭受压制攻击(如电磁干扰)导致通信中断,丢失密钥更新数据包,通信恢复后需要愈合恢复密钥,确保后续建立安全通信,增强网络鲁棒性。

2.2 密钥评价指标

密钥管理指通信各方之间建立、分发、更新和维护密钥的程序和技术,评价指标包括安全性、效率和灵活性3个方面[17]。

1) 安全性。包括抗毁性、抗共谋攻击、抗窃听攻击、前向和后向安全性、节点撤销能力等。抗毁性指抵御被捕获节点的攻击能力,防止攻击者利用捕获节点对密钥进行破解,有时也称抗捕获攻击能力;抗共谋攻击指阻止部分妥协节点通过共谋,利用自身存储的信息协作泄露密钥;抗窃听攻击指防止攻击者利用密钥管理过程中传输的信息破解密钥;前向安全性防止使用旧的密钥对新加密的消息进行解密,后向安全性防止使用新密钥对以前加密的消息进行解密[4]。节点撤销能力指被撤销的节点不能计算当前时间段密钥。

2) 效率。包括密钥管理所需要的存储、通信、计算等各类开销指标。存储开销指存储密钥材料和密钥所需占用的内存空间;通信开销指密钥生成、分发、更新和维护过程中需要传输的信息大小和数量;计算开销指密钥管理过程中进行相关运算和操作的计算复杂度;能量消耗指密钥管理过程中,密钥管理消息发送、接收以及密钥计算过程中所消耗的能量。

图2 集群密钥管理流程

Figure 2 Cluster key management process

3) 灵活性。包括密钥连通性、可拓展性和可伸缩性。连通性指任意需要通信的双方建立共享密钥的概率;可拓展性指密钥管理方案支持的最大网络规模数量;可伸缩性指在节点加入或离开时能够进行密钥更新的特性。

3 集群密钥管理方案

近年来,对集群网络密钥管理的研究不断深入,很多有关集群的密钥管理方案被提出,考虑集群网络结构特性,多数使用的是层次式的混合密钥管理方案,本文根据集群密钥管理流程,针对网络部署预分配降低计算和通信开销、网络部署后通信出现中断和通信拓扑变化3方面的问题,从大量文献归纳总结了3种密钥管理策略:预分配管理方案、愈合管理方案和动态管理方案。

3.1 预分配管理方案

密钥预分配主要指在部署网络时对密钥及相关参数进行预分配。Blom等[18]提出基于有限域上对称矩阵的密钥预分配方案,Blundo等[19]在Blom等基础上提出基于对称多项式的密钥预分配方案;Eschenauer等[20]提出了经典随机密钥预分配E-G方案;Chan等[21]对E-G方案进行了改进,增强网络抗毁性,提出了q-composite的密钥预分配方案;Du等[22]结合Blom和E-G两种方案,提出了多密钥空间预分配方案(MKPS,multiple- space key pre-distribution scheme);Liu等[23]提出了基于部署信息的密钥预分配管理方案;Zhu等[24]提出了经典的分层分组LEAP+预分配密钥管理方案;经过学者不断研究和探索,近年来出现了较多与集群网络有关的密钥预分配方案。

图3 六边形分簇结构

Figure 3 Hexagonal cluster structure

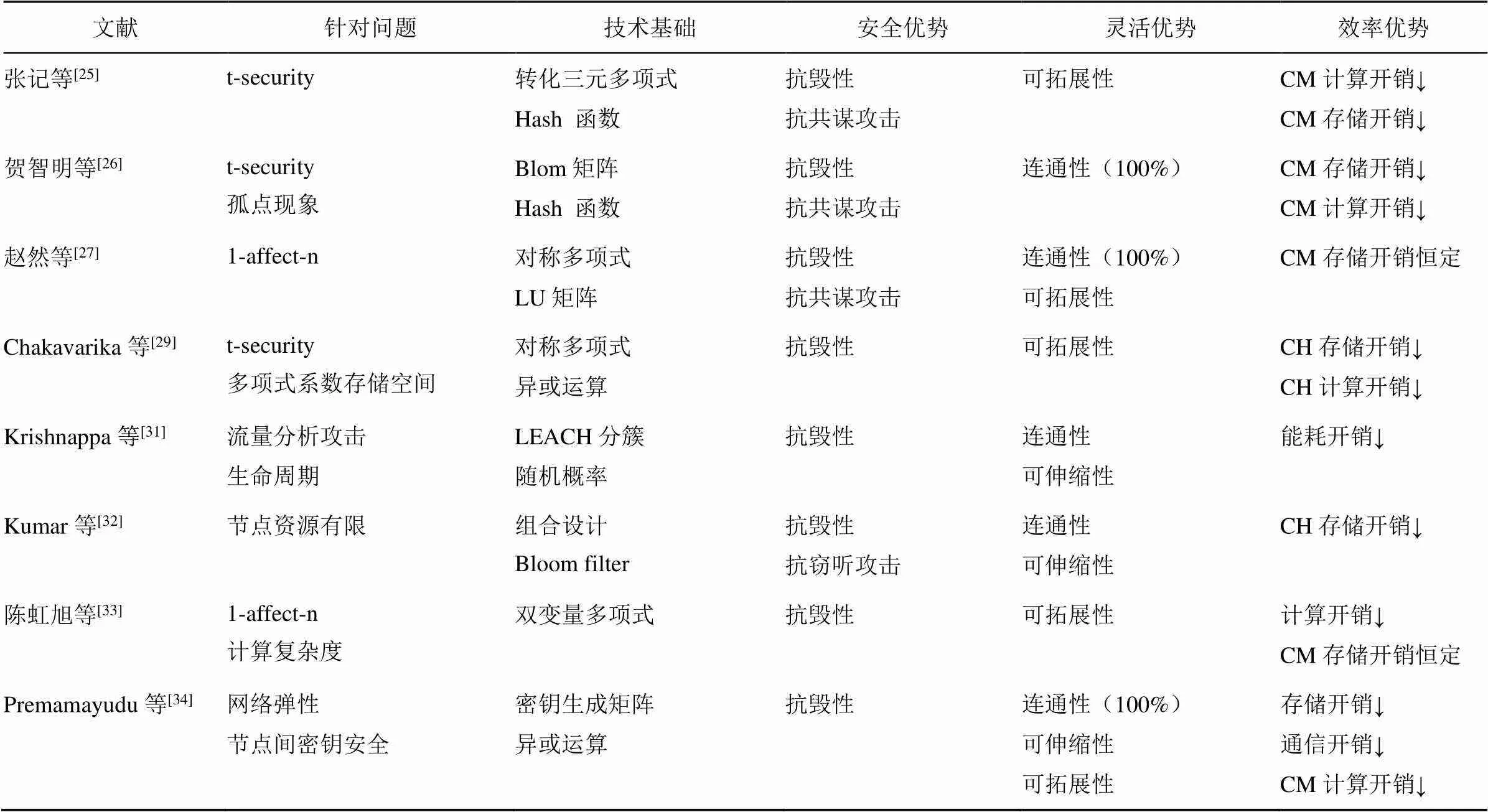

表1 密钥预分配管理方案性能比较

综上所述,表1对本节论述的密钥预分配管理方案性能进行了总结比较。

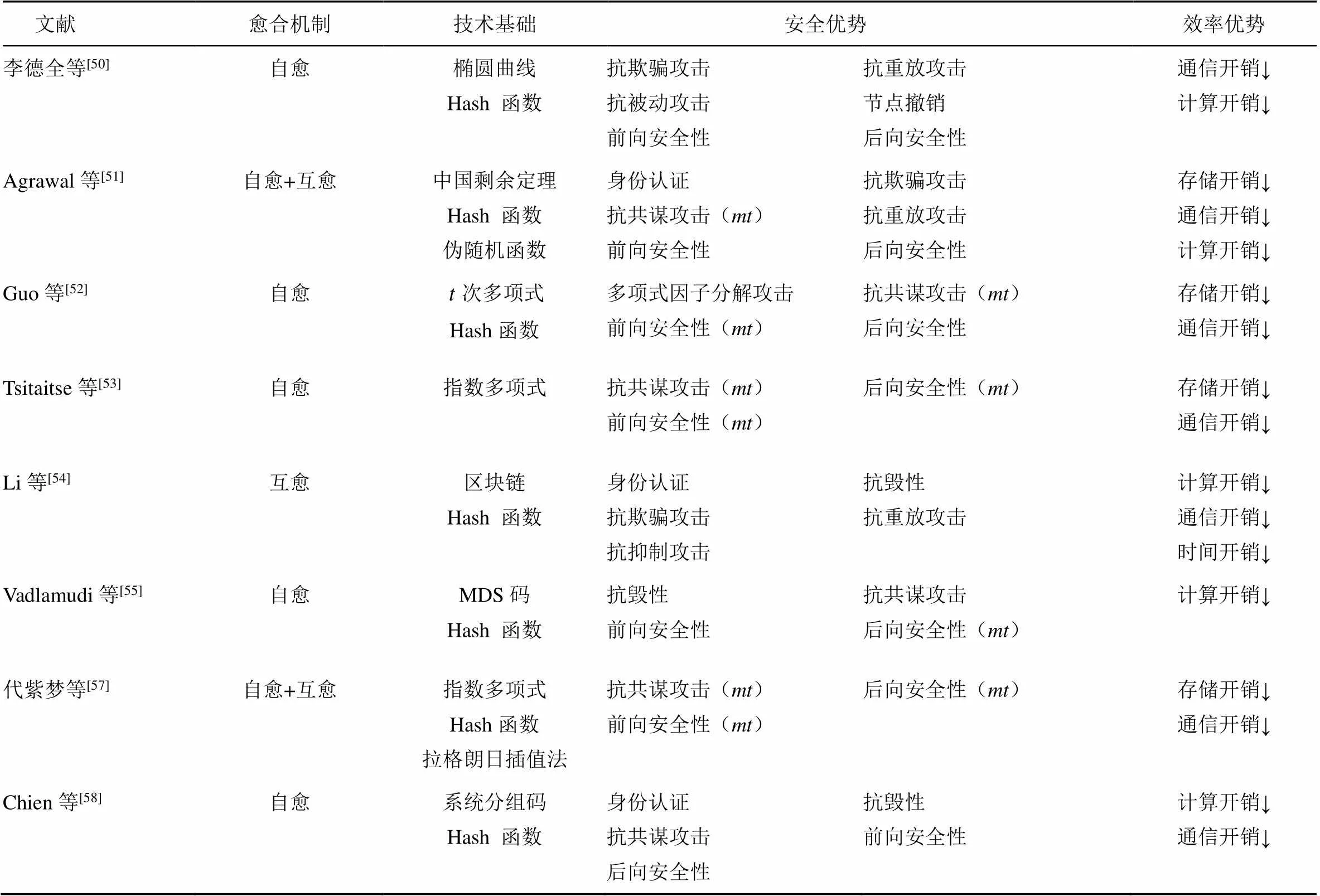

3.2 愈合管理方案

目前无线通信网络不稳定,在实际应用中,通信受距离、地形、电磁环境等因素影响,容易出现通信中断情况,密钥更新过程可能会出现数据包丢失,致使密钥更新不及时影响后续通信,因此,在密钥管理过程中需要考虑到如何恢复密钥,简单的办法可以通过请求重新传输数据,但请求和重新传输均会造成较大的通信开销[35],因此,在密钥管理中需要引入愈合策略,通过自愈或互愈方式,抵抗丢包影响,减少网络流量,防止流量分析攻击,达到安全恢复密钥的目的。

愈合策略是在某个阶段数据包丢失,无须向KDC或GM发送请求重传密钥更新消息,有效降低通信负载,提高密钥管理效率。基于Shamir[36]秘密共享思想,Staddon等[37]首次提出自愈机制,为了解决通信网络不可靠的数据包丢失情况,通过两个多项式构造会话密钥,设计了具有撤销功能的非交互式自愈密钥管理方案,解决了不可靠通信或有损网络中,离线用户建立组密钥的问题,但存储和计算开销较大;Liu等[38]提出了改进的密钥自愈方案,对掩码公式进行优化,进而降低了存储和通信开销,但容易受到用户重新加入共谋攻击;经过不断优化发展,后续提出了多种自愈方案:基于多项式[39-41]、基于矢量空间[42-43]、基于哈希链[44-45]、基于双线性配对[46]、基于指数[47]等。但如果通信中断时间过长,会导致丢失的广播消息数据较多,超过滑动窗口大小时间,无法通过自愈策略恢复密钥,为保证密钥愈合的实时性,需要对方案进行优化,通过借助邻居节点来愈合密钥。Tian等[48]基于双线性对实现了互愈策略,借助邻居节点愈合密钥,但计算开销较大;Agrawal等[49]通过引入密钥确认和安全节点定位等功能降低了成本开销,提高了安全性。近年来,随着集群网络群组结构研究,簇组内广泛应用愈合管理策略,极大提高了网络的鲁棒性。

综上所述,表2对本节论述的密钥愈合管理方案的性能进行了总结比较。

3.3 动态管理方案

集群网络经常会出现节点加入、退出等频繁操作,导致集群网络拓扑结构变化,需要对密钥进行动态管理,周期性或基于网络拓扑结构变化进行更新,能够提高网络安全和延长网络生命周期[7, 60]。Younis等[61]针对大规模集群网络提出了一种基于排他系统(EBS)的轻量级密钥管理方案(SHELL方案);Eltoweissy等[62]对SHELL方案进行改进提出了LOCK方案,使用两层 EBS 对密钥进行动态管理,减少集群密钥更新的时间时延和能量消耗;Divya等[63]提出一种基于汉明距离的密钥动态管理方案,防止节点共谋攻击;Zhang等[64]、Guo等[65]和关志涛等[66]提出了基于多项式的密钥动态管理方案,在降低各类成本同时提高网络安全性能。下面重点论述近年来有关集群网络的密钥动态管理方案。

表2 密钥愈合管理方案性能比较

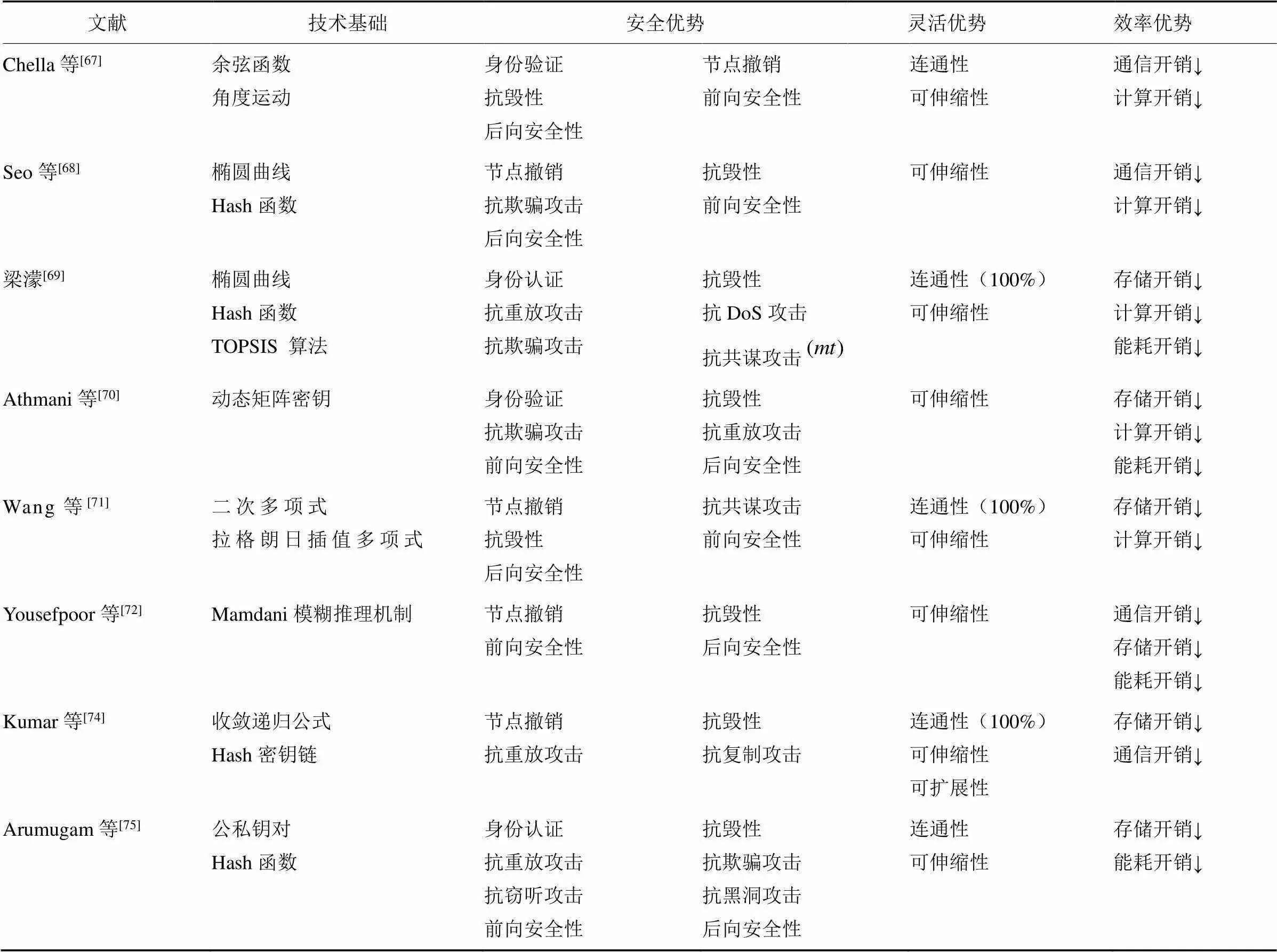

综上,表3对本节论述的密钥动态管理方案的性能进行了总结比较。

4 研究热点及应用前景

4.1 研究热点

相对传统密钥管理方案,集群网络技术快速发展对密钥管理提出了更高要求和更大挑战。随着集群网络大量应用到实践中,安全问题日益凸显,高效适用的密钥管理方案需求更为迫切,近年来,学术界结合各种前沿技术探讨在不同应用场景下的密钥管理方案。本文综述了预分配、愈合和动态3种策略的密钥管理方案研究进展,下面归纳集群密钥管理相关研究热点。

(1)跨域异构

随着通信网络发展和完善,逐渐将陆地、海洋、空中和太空多维度连接成空天地一体化网络(SAGIN,space-air-ground integrated network),SAGIN拥有大量异构网络节点,如卫星、无人机、高空平台和地面基站[76]。卫星节点、空中节点、地面节点需要实现跨域进行信息交互,且空域、地域往往由不同的网络异构设备组成;节点的硬件配件、资源性能、通信带宽不同,导致计算、通信、存储性能不同[77]。在跨域异构的天地一体化网络应用场景下,卫星节点资源性能受限、通信时延长,近空飞行节点网络不稳定、通信易中断,陆上节点易遭受物理攻击,被安装窃听设备以致信息泄露等因素,给密钥管理方案带来极大挑战[78]。因此,跨域异构集群网络的密钥管理方案在保证基础安全性的前提下,还应满足以下要求:①轻量级设计,通信和计算成本低;②兼容异构网络节点;③不同域之间能快速融合和切换。

表3 密钥动态管理方案性能计较

(2)集群认证

在集群网络中,网络节点数量规模较大,而且节点之间通过自主动态组网与协同,快速完成组网,具有动态变化的灵活性,但攻击者往往会利用这种高程度的自主协同进行有效攻击,窃取秘密信息,实施内部攻击,瘫痪整个集群网络体系,因此需要对集群网络节点进行安全的身份认证,提高密钥管理方案的安全性[79]。集群网络认证难度较大,需要对数量较多的网络节点实施批量动态认证,在不可靠的无线通信网络环境下进行群组加入认证,容易导致认证失败,而研究集群身份认证对网络安全和密钥管理具有重要意义[80]。

(3)愈合机制

集群无线网络不可靠容易出现通信中断现象,节点数量规模较大且具有高速移动特性,部分节点可能会出现广播数据包丢失情况,虽然自愈机制根据后续接收到的广播密钥更新消息能够恢复密钥,不需要向密钥分发中心(KDC)请求重发广播消息,一定程度上降低了通信开销,但广播消息需要包括以前阶段的密钥信息,而且在当前会话阶段是无法恢复的,只有在后续收到广播消息才能进行密钥恢复;而互愈机制可以借助其他邻居共享丢失的广播消息进行恢复,提高了实时响应性,具有重要应用价值[81]。因此,适合不稳定无线网络的密钥愈合管理方案是未来的重要研究方向[82]。

(4)技术融合

随着前沿技术不断发展,集群密钥管理不再局限于传统管理策略,而是与相关技术融合进行密钥管理,提升安全性和效率,是未来密钥管理的研究重点方向。一是结合人工智能技术管理,根据节点数量、前期密钥更新决策和当前网络安全等级,通过强化学习算法,不断优化密钥更新频率和密钥长度,获得密钥最优更新策略,提高密钥管理的科学性和智能化[83]。二是结合区块链技术管理,利用区块链去中心化、不易篡改和可追溯性等特征,设计密钥管理区块链,并使用智能合约进行密钥协商,无须第三方参与,自主分发和更新密钥,还可记录密钥更新过程,方便后续安全性检查,确保密钥管理机密性[84-85]。三是结合动态分簇技术管理,引入动态分簇算法,对网络进行分层分簇,在节点加入、簇组合并或分裂等动态变化过程中,智能选出最佳簇头进行分发,便于动态更新密钥,延长网络密钥管理生命周期,增强密钥管理的灵活性。

4.2 应用前景

随着信息网络普遍应用,网络攻击手段不断演化升级,信息安全成为令人关注的话题,如何在复杂集群网络环境下维护网络安全,确保信息安全可靠传输,成为社会关注的重要安全问题,而密钥管理是信息安全的基石,具有广阔的应用前景。

(1)泛在物联安全

随着5G、物联网技术的快速发展,泛在物联成为未来发展趋势,将现有的互联网拓展到物品,构建万物互联的网络,实现对物的智能化管理和信息收集。大量的异构节点信息连接和交互,形成了复杂的集群网络,容易遭受到各类网络安全攻击。而集群密钥管理给规模较大网络通信安全提供了解决方案,对网络节点进行分层分簇管理,可以完成对大量节点进行身份认证和数据加密,维护泛在物联网络的通信安全。

(2)全域作战需求

未来作战不再是单一维度作战,而是高度融合陆、海、空、网、天、电等作战领域,协同多域作战力量,开展联合全域作战行动[86]。完成全域作战需要强大的空天网络支撑和安全的指挥通信链路,进行跨域传输共享战斗数据。考虑到军事通信安全需求,在全域作战网络体系需要进行密钥管理,对所传输的数据进行加密操作,保证军事秘密安全传输,集群网络密钥管理为构建全域安全通信链路提供了技术支撑。

(3)智慧城市建设

智慧城市建设如火如荼,通过现代化信息网络技术,将社区、医疗、交通、政务、社会治理等业务组成复杂的城市系统,因其节点繁杂多样,对其安全攻击方法多样,危害性较大,而且正常运行需要对大量数据进行汇聚融合,数据安全成为突出问题。如何解决以“数据安全”为核心的智慧城市安全,成为重要研究难题,而密码技术作为信息安全的基础和核心技术,是智慧城市建设的安全基石,为智慧城市网络建立密码应用方案[87],需要解决密码管理的核心技术密钥管理,因此,集群网络密钥管理对建设智慧城市具有重要的安全意义。

5 结束语

随着物联网、车联网、无人机集群技术快速发展,集群网络安全问题日益突出,集群密钥管理成为研究热点。本文介绍了集群网络的典型模型、特性,并分析了集群密钥管理的流程步骤和评价指标,根据网络部署前和部署后管理过程,总结分析了近年来有关的集群密钥管理方案研究进展情况,将其分为预分配管理、愈合管理、动态管理三类,最后展望了集群密钥管理的研究热点和应用前景。随着信息网络技术的飞速发展,网络结构将愈加复杂,传统单一模式的密钥管理不适用于未来复杂网络场景。集群密钥管理作为集群网络安全的技术基础和核心,为复杂网络体系的信息数据安全传输提供了有效的解决思路。目前,不存在完美的密钥管理方案,能满足所有的安全性和成本效率,因此,实际应用中,需要把握适度原则,根据具体场景设计适合密钥管理方案,提高密钥管理的实践安全性,加快与区块链、人工智能、量子等技术融合,使得密钥管理更加智能化、科学化、高效化。

[1] GRASSÉ P. La reconstruction du nid et les coordinations interindividuelles chezBellicositermes natalensis etCubitermes sp. la théorie de la stigmergie: Essai d'interprétation du comportement des termites constructeurs[J]. Insectes Sociaux, 1959, 6(1): 41-80.

[2] 秦小林, 罗刚, 李文博, 等. 集群智能算法综述[J]. 无人系统技术, 2021, 4(3): 1-10.

QIN X L, LUO G, LI W B, et al. A review of swarm intelligence algorithms[J]. Unmanned Systems Technology, 2021, 4(3): 1-10.

[3] 刘文婷, 杜春玲, 范修斌, 等. CFL 密钥管理研究[J]. 信息安全研究, 2016, 2(7): 628-638.

LIU W T, DU C L, FAN X B, et al. Study on the CFL's key management[J]. Journal of Information Security Research, 2016, 2(7): 628-638.

[4] HE X, NIEDERMEIER M, DE MEER H. Dynamic key management in wireless sensor networks: a survey[J]. Journal of Network and Computer Applications, 2013, 36(2): 611-622.

[5] BARSKAR R, CHAWLA M. A survey on efficient group key management schemes in wireless networks[J]. Indian Journal of Science and Technology, 2016, 9(14): 1-16.

[6] SINGH P, GILL N S. A survey on key management schemes in wireless ad hoc networks[J]. International Journal of Applied Engineering Research, 2018, 13(1): 268-272.

[7] YOUSEFPOOR M S, BARATI H. Dynamic key management algorithms in wireless sensor networks: a survey[J]. Computer Communications, 2019, 134: 52-69.

[8] PARTHASARATHI P, SHANKAR S, NIVEDHA S. A survey on dynamic key management system in secure group communication[C]//2020 6th International Conference on Advanced Computing and Communication Systems (ICACCS). 2020: 1440-1443.

[9] NITHYA B. Cluster based key management schemes in wireless sensor networks: a survey[J]. Procedia Computer Science, 2020, 171: 2684-2693.

[10] JAWAD H M, NORDIN R, GHARGHAN S K, et al. Energy-efficient wireless sensor networks for precision agriculture: a review[J]. Sensors, 2017, 17(8): 1781.

[11] ANNAPURNA H S, SIDDAPPA M. A technique for multitier key distribution for securing group communication in WSN[M]// Emerging Research in Computing, Information, Communication and Applications. 2016: 87-94.

[12] WANG W, WEI J, ZHAO S, et al. Energy efficiency resource allocation based on spectrum-power tradeoff in distributed satellite cluster network[J]. Wireless Networks, 2020, 26(6): 4389-4402.

[13] ALI Z A, HAN Z, MASOOD R J. Collective motion and self-organization of a swarm of UAVs: a cluster-based architecture[J]. Sensors, 2021, 21(11): 3820.

[14] SHIDDHARTHY R. A selective reliable communication to reduce broadcasting for cluster based VANET[J]. Turkish Journal of Computer and Mathematics Education (TURCOMAT), 2021, 12(3): 4450-4457.

[15] ACHROUFENE A, CHELIK M, BOUADEM N. Modified CSMA/CA protocol for real-time data fusion applications based on clustered WSN[J]. Computer Networks, 2021, 196: 108243.

[16] WANG G, KIM S, KANG D, et al. Lightweight key renewals for clustered sensor networks[J]. Journal of Networks, 2010, 5(3): 300-312.

[17] KUMAR V, MALIK N. Enhancing the connectivity and resiliency of random key pre-distribution schemes for wireless sensor network[J]. International Journal of System Assurance Engineering and Management, 2021: 1-8.

[18] BLOM R. An optimal class of symmetric key generation systems[C]//Workshop on the Theory and Application of Cryptographic Techniques, 1984: 335-338.

[19] BLUNDO C, DE SANTIS A, HERZBERG A, et al. Perfectly secure key distribution for dynamic conferences[J]. Information and Computation, 1998, 146(1): 1-23.

[20] ESCHENAUER L, GLIGOR V D. A key-management scheme for distributed sensor networks[C]//Proceedings of the 9th ACM Conference on Computer and Communications Security. 2002: 41-47.

[21] CHAN H, PERRIG A, SONG D. Random key pre-distribution schemes for sensor networks[C]//Proceedings of the 2003 Symposium on Security and Privacy. 2003: 197-213.

[22] DU W, DENG J, HAN Y S, et al. A pairwise key pre-distribution scheme for wireless sensor networks[J]. ACM Transactions on Information and System Security (TISSEC), 2005, 8(2): 228-258.

[23] LIU D, NING P. Location-based pairwise key establishments for static sensor networks[C]//Proceedings of the 1st ACM Workshop on Security of Ad Hoc and Sensor Networks. 2003: 72-82.

[24] ZHU S, SETIA S, JAJODIA S. LEAP+ efficient security mechanisms for large-scale distributed sensor networks[J]. ACM Transactions on Sensor Networks (TOSN). 2006, 2(4): 500-528.

[25] 张记, 杜小妮, 李旭, 等. 安全的无线传感器网络密钥预分配方案[J]. 计算机应用, 2013, 33(7): 1851-1853.

ZHANG J, DU X N, LI X, et al. Secure key pre-distribution scheme for wireless sensor networks[J]. Journal of Computer Applications, 2013, 33(7): 1851-1853.

[26] 贺智明,曹谦. 传感器网络多密钥空间分层密钥预分配方案[J]. 计算机应用与软件, 2014, 31(11): 326-329.

HE Z M, CAO Q. A hierarchical key preallocation scheme for mul-tiple key spaces in wireless sensor network[J]. Computer Applications and Software, 2014, 31(11): 326-329.

[27] 赵然, 方承志. 分簇式无线传感器网络密钥预分配方案[J]. 计算机工程与设计, 2016, 37(2): 345-348.

ZHAO R, FANG C Z. Key pre-distribution scheme for clustered wireless sensor network[J]. Computer Engineering and Design, 2016, 37(2): 345-348.

[28] DAI H, XU H. Key pre-distribution approach in wireless sensor networks using LU matrix[J]. IEEE Sensors Journal, 2010, 10(8): 1399-1409.

[29] CHAKAVARIKA T T, GUPTA S K, CHAURASIA B K. Energy efficient key distribution and management scheme in wireless sensor networks[J]. Wireless Personal Communications, 2017, 97(1): 1059-1070.

[30] YI C, AGRAWAL D P. An improved key distribution mechanism for large-scale hierarchical wireless sensor networks[J]. Ad Hoc Networks, 2007, 5(1): 35-48.

[31] KRISHNAPPA V, NARAYANAGOWDA S. A novel technique for improving the security of WSN using random key pre-distribution scheme[J]. International Journal of Intelligent Engineering and Systems, 2019, 12(2): 33-41.

[32] KUMAR A, BANSAL N, PAIS A R. New key pre-distribution scheme based on combinatorial design for wireless sensor networks[J]. IET Communications, 2019, 13(7): 892-897.

[33] 陈虹旭, 李晓坤, 徐龙, 等. 泛在电力物联网的多项式密钥管理算法研究[J]. 智能计算机与应用, 2020,10(8):140-143.

CHEN H X, LI X K, XU L, et al. Research on polynomial key management algorithm ubiquitous in power internet of things[J]. Intelligent Computer and Applications, 2020,10(8):140-143.

[34] PREMAMAYUDU B, RAO B T, RAO K V, et al. Key pre-distribution protocol for node to node for wireless sensor networks[J]. Annals of the Romanian Society for Cell Biology, 2021, 25(4): 16769-16779.

[35] TIAN B, HAN S, PARVIN S, et al. Self-healing key distribution schemes for wireless networks: a survey[J]. Computer Journal, 2011, 54(4): 549-569.

[36] SHAMIR A. How to share a secret[J]. Communications of the ACM, 1979, 22(11): 612-613.

[37] STADDON J, MINER S, FRANKLIN M, et al. Self-healing key distribution with revocation[C]//Proceedings 2002 IEEE Symposium on Security and Privacy. 2002: 241-257.

[38] LIU D, NING P, SUN K. Efficient self-healing group key distribution with revocation capability[C]//Proceedings of the 10th ACM Conference on Computer and Communications Security, 2003: 231-240.

[39] SÁEZ G. On threshold self-healing key distribution schemes[C]// IMA International Conference on Cryptography and Coding. 2005: 340-354.

[40] TIAN B M, HE M X. A self-healing key distribution scheme with novel properties[J]. International Journal of Network Security, 2008, 7(1): 114-119.

[41] 曹帅,张串绒,宋程远. 具有抗合谋攻击能力的自治愈群组密钥管理方案[J]. 计算机应用, 2011, 31(10): 2692-2693.

CAO S, ZHANG C R, SONG C Y. A self-healing group key management scheme with collusion resistance[J]. Journal of Computer Applications, 2011, 31(10): 2692-2693.

[42] TIAN B, HAN S, DILLON T S, et al. A self-healing key distribution scheme based on vector space secret sharing and one way hash chains[C]//2008 International Symposium on a World of Wireless, Mobile and Multimedia Networks. 2008: 1-6.

[43] GU J, XUE Z. An efficient self-healing key distribution with resistance to the collusion attack for wireless sensor networks[C]// 2010 IEEE International Conference on Communications. 2010: 1-5.

[44] 李林春,李建华,潘军. 无线传感器网络中具有撤销功能的自愈组密钥管理方案[J]. 通信学报, 2009, 30(12): 12-17.

LI L C, LI J H, PAN J. Self-healing group key management scheme with revocation capability for wireless sensor networks[J]. Journal on Communications, 2009, 30(12): 12-17.

[45] JIANG Y, LIN C, SHI M, et al. Self-healing group key distribution with time-limited node revocation for wireless sensor networks[J]. Ad Hoc Networks, 2007, 5(1): 14-23.

[46] TIAN B, HAN S, DILLON T S. A self-healing and mutual-healing key distribution scheme using bilinear pairings for wireless networks[C]//2008 IEEE/IFIP International Conference on Embedded and Ubiquitous Computing. 2008: 208-215.

[47] RAMS T, PACYNA P. Long-lived self-healing group key distribution scheme with backward secrecy[C]//2013 Conference on Networked Systems. 2013: 59-65.

[48] TIAN B, HAN S, HU J, et al. A mutual-healing key distribution scheme in wireless sensor networks[J]. Journal of Network and Computer Applications, 2011, 34(1): 80-88.

[49] AGRAWAL S, PATEL J, DAS M L. Pairing based mutual healing in wireless sensor networks[C]//2016 8th International Conference on Communication Systems and Networks (COMSNETS). 2016: 1-8.

[50] 李德全, 张习勇, 张婷婷, 等. 具有私钥自愈能力的DTN密钥管理方案[J]. 网络与信息安全学报, 2017, 3(4): 26-31.

LI D Q, ZHANG X Y, ZHANG T T, et al. Key management scheme with private key self-healing ability in DTN[J]. Chinese Journal of Network and Information Security, 2017, 3(4): 26-31.

[51] AGRAWAL S, DAS M L. Mutual healing enabled group-key distribution protocol in wireless sensor networks[J]. Computer Communications, 2017, 112: 131-140.

[52] GUO H, ZHENG Y, LI X, et al. Self-healing group key distribution protocol in wireless sensor networks for secure IoT communications[J]. Future Generation Computer Systems, 2018, 89: 713-721.

[53] TSITAITSE T J, CAI Y, DITTA A. Secure self-healing group key distribution scheme with constant storage for SCADA systems in smart grid[J]. Wireless Personal Communications, 2018, 101(3): 1749-1763.

[54] LI X, WANG Y, VIJAYAKUMAR P, et al. Blockchain-based mutual-healing group key distribution scheme in unmanned aerial vehicles ad-hoc network[J]. IEEE Transactions on Vehicular Technology, 2019, 68(11): 11309-11322.

[55] VADLAMUDI C V, VADLAMUDI S P D. A novel self‐healing key distribution scheme based on vector space access structure and MDS codes[J]. International Journal of Communication Systems, 2019, 32(16): 4088-4097.

[56] TENTU A N, PAUL P, VENKAIAH V C. Computationally perfect compartmented secret sharing schemes based on MDS codes[J]. International Journal of Trust Management in Computing and Communications, 2014, 2(4): 353-378.

[57] 代紫梦, 王方伟, 王长广. WSN 中基于指数算法的互愈组密钥分配方案[J]. 计算机与数字工程, 2019, 47(1): 180-185.

DAI Z M, WANG F W, WANG C G. Exponential arithmetic based on mutual-healing group key distribution scheme for WSN[J]. Computer and Digital Engineering, 2019, 47(1): 180-185.

[58] CHIEN H. Self-healing group key distribution facilitating source authentication using block codes[J]. Security and Communication Networks, 2021(6).

[59] AYANOGLU E, CHIH-LIN I, GITLIN R D, et al. Diversity coding: Using error control for self-healing in communication networks[C]//IEEE INFOCOM'90: Ninth Annual Joint Conference of the IEEE Computer and Communications Societies, 1990: 95-104.

[60] SINGH A, TENTU A N, VENKAIAH V C. A dynamic key management paradigm for secure wireless ad hoc network communications[J]. International Journal of Information and Computer Security, 2021, 14(3-4): 380-402.

[61] YOUNIS M F, GHUMMAN K, ELTOWEISSY M. Location-aware combinatorial key management scheme for clustered sensor networks[J]. IEEE transactions on parallel and distributed systems, 2006, 17(8): 865-882.

[62] ELTOWEISSY M, MOHARRUM M, MUKKAMALA R. Dynamic key management in sensor networks[J]. IEEE Communications magazine, 2006, 44(4): 122-130.

[63] DIVYA R, THIRUMURUGAN T. A novel dynamic key management scheme based on hamming distance for wireless sensor networks[C]//2011 International Conference on Computer, Communication and Electrical Technology (ICCCET). 2011: 181-185.

[64] ZHANG Y, SHEN Y, LEE S. A cluster-based group key management scheme for wireless sensor networks[C]//2010 12th International Asia-Pacific Web Conference. 2010: 386-388.

[65] GUO S, QIAN Z. A compromise-resilient pair-wise rekeying protocol in hierarchical wireless sensor networks[J]. Computer Systems Science and Engineering, 2010, 25(6): 315-326.

[66] 关志涛, 徐月, 伍军. 传感器网络中基于三元多项式的密钥管理方案[J]. 通信学报, 2013, 34(12): 71-78.

GUAN Z T, XU Y, WU J. Ternary polynomial based key management scheme for wireless sensor network[J]. Journal on Communications, 2013, 34(12): 71-78.

[67] CHELLA THEVAR G K, ROHINI G. Energy efficient geographical key management scheme for authentication in mobile wireless sensor networks[J]. Wireless Networks, 2017, 23(5): 1479-1489.

[68] SEO S H, WON J, SULTANA S, et al. Effective key management in dynamic wireless sensor networks[J]. IEEE Transactions on Information Forensics and Security, 2017, 10(2): 371-383.

[69] 梁濛. 一种动态的分簇无线传感器网络密钥管理方案[D]. 西安:西安理工大学, 2018.

LIANG M. A dynamic clustering wireless sensor networks key management scheme[D]. Xi 'an: Xi 'an University of Technology, 2018.

[70] ATHMANI S, BILAMI A, BOUBICHE D E. EDAK: an efficient dynamic authentication and key management mechanism for heterogeneous WSNs[J]. Future Generation Computer Systems, 2019, 92: 789-799.

[71] WANG X, YANG Z, FENG Z, et al. A WSN layer-cluster key management scheme based on quadratic polynomial and lagrange interpolation Polynomial[J]. Sensors, 2020, 20(16): 4388.

[72] YOUSEFPOOR M S, BARATI H. DSKMS: A dynamic smart key management system based on fuzzy logic in wireless sensor networks[J]. Wireless Networks. 2020, 26(4): 2515-2535.

[73] DE SILVA C W. Intelligent control: fuzzy logic applications[M]. Boca Raton: CRC press, 2018.

[74] KUMAR V, MALIK N, DHIMAN G, et al. Scalable and storage efficient dynamic key management scheme for wireless sensor network[J]. Wireless Communications and Mobile Computing, 2021: (7).

[75] ARUMUGAM V, SESHASAYANAM A. An adaptive multilevel location based key management system for dynamic wireless sensor networks[J]. International Journal of Applied Science and Engineering. 2021, 18(1): 1-11.

[76] GUO Y, LI Q, LI Y, et al. Service coordination in the Space-Air-Ground integrated network[J]. IEEE Network. 2021, 35(5): 168-173.

[77] 刘梦如,付玉龙,曹进,等. 基于区块链的天地一体化信息网络非交互式密钥交换方法[J]. 天地一体化信息网络, 2021, 2(3): 48-56.

LIU M R, FU Y L, CAO J, et al. A non-interactive key exchange scheme for space-integrated-ground information network based on blockchain[J]. Space-Integrated-Ground Information Networks. 2021, 2(3): 48-56.

[78] 张宏俊. 空天一体联合体系作战及其技术展望[J]. 上海航天, 2021, 38(3): 1-7.

ZHANG H J. Combat and technology prospect of air and space integrated operation system[J]. Aerospace Shanghai, 2021, 38(3): 1-7.

[79] 王云,杨娟,司书剑. 无人机集群组网认证技术研究[J]. 数据通信. 2020(5):10-14.

WANG Y, YANG J, SI S J. Research on UAV cluster networking authentication technology[J]. Data Communication, 2020(5): 10-14.

[80] XU G, LI X, JIAO L, et al. BAGKD: a batch authentication and group key distribution protocol for VANETS[J]. IEEE Communications Magazine. 2020, 58(7): 35-41.

[81] PATEL N, KUMAR V. An efficient key distribution scheme for WSN with mutual healing capability[J]. Multimedia Tools and Applications, 2022, 81(25): 36735-36749.

[82] FRIMPONG E, RABBANINEJAD R, MICHALAS A. Arrows in a quiver: A secure certificateless group key distribution protocol for drones[C]//Nordic Conference on Secure IT Systems. 2021: 31-48.

[83] 徐堂炜, 张海璐, 刘楚环, 等. 基于强化学习的低时延车联网群密钥分配管理技术[J]. 网络与信息安全学报, 2020, 6(5): 119-125.

XU T W, ZHANG H L, LIU C H, et al. Reinforcement learning based group key agreement scheme with reduced latency for VANET[J]. Chinese Journal of Network and Information Security, 2020, 6(5): 119-125.

[84] PANDA S S, JENA D, MOHANTA B K, et al. Authentication and key management in distributed IoT using blockchain technology[J]. IEEE Internet of Things Journal, 2021, 8(16): 12947-12954.

[85] TAN Y, LIU J, KATO N. Blockchain-based key management for heterogeneous flying ad hoc network[J]. IEEE Transactions on Industrial Informatics, 2020, 17(11): 7629-7638.

[86] 陈彩辉,缐珊珊. 美军“联合全域作战(JADO)”概念浅析[J]. 中国电子科学研究院学报, 2020, 15(10): 917-921.

CHEN C H, XIAN S S. An analysis of U. S. armed forces “joint all-domain operation” concept[J]. Journal of China Academy of Electronics and Information Technology, 2020, 15(10): 917-921.

[87] 董贵山, 张远云, 刘涛, 等. 智慧城市密码应用解决方案[J]. 信息安全与通信保密, 2020(1): 9-16.

DONG G S, ZHANG Y Y, LIU T, et al. Smart city cryptography application solution[J]. Information Security And Communications Privacy, 2020(1): 9-16.

Survey of key management schemes for cluster networks

LIU Jun, YUAN Lin, FENG Zhishang

Information Engineering University, Zhengzhou 450001, China

With the rapid development of artificial intelligence and communication network technology, increasing attention has been paid to cluster intelligence. Cluster network is an important part of cluster intelligence, the security of information interaction has attracted much attention, and cluster key management has become a research hotspot in network information security. In recent years, many cluster key management schemes have been proposed, which provide effective solutions for information security interaction of complex cluster network systems. The existing cluster key management schemes were analyzed and summarized, and the future research direction and application scenarios were discussed. The typical three-layer cluster network model was introduced, including the control layer, cluster head layer and node layer. The characteristics of cluster network were summarized, such as large number and scale, dynamic topology change, and hierarchical cluster heterogeneity. According to the key management strategy and cluster networking scenarios, the cluster key management process before and after the network deployment was summarized. The key management evaluation index was analyzed from the aspects of security, efficiency, and flexibility. Then, three key management schemes including pre-distribution management, healing management and dynamic management were discussed. Their basic ideas, advantages and disadvantages were analyzed, and their performance from the aspects of techniques, security, flexibility, and efficiency was compared. Besides, the research hotspots related to cluster key management were prospected from cross-domain heterogeneity, cluster authentication, healing mechanism, and technology fusion. The security function of cluster key management in future application scenarios such as ubiquitous IoT, all-domain operation, and smart city was discussed.

cluster network, key management, information security, cluster authentication, healing mechanism

TP309

A

10.11959/j.issn.2096−109x.2022082

2022−04−06;

2022−11−06

袁霖,fkefss@126.com

国家自然科学基金(61902427)

The National Natural Science Foundation of China (61902427)

刘军, 袁霖, 冯志尚. 集群网络密钥管理方案研究综述[J]. 网络与信息安全学报, 2022, 8(6): 52-69.

LIU J, YUAN L, FENG Z S. Survey of key management schemes for cluster networks[J]. Chinese Journal of Network and Information Security, 2022, 8(6): 52-69.

刘军(1991−),男,湖南邵阳人,信息工程大学硕士生,主要研究方向为信息安全与密码管理。

袁霖(1981−),男,河南商丘人,博士,信息工程大学副教授,主要研究方向为信息安全与密码管理。

冯志尚(1996−),男,河南郑州人,信息工程大学硕士生,主要研究方向为信息安全与密码管理。