基于可逆信息隐藏技术的电子档案保真利用

顾伟

摘 要:文章通过分析可逆信息隐藏技术在电子档案利用领域的适用性,提出了一种基于可逆信息隐藏技术的电子档案保真利用模型,并给出了电子档案保真利用系统的实现流程和预期效果评价。与其他技术方法相比,可逆信息隐藏技术能够不依赖于外部条件独立完成电子档案真实性的“自我证明”,更适合电子档案利用过程中的保真利用需求。

关键词:可逆信息隐藏;电子档案;保真;档案利用

分类号:G270.7

Research on Fidelity Utilization of Electronic Archives Based on Reversible Information Hiding Technology

Gu Wei

( Anhui University Archives, Hefei, Anhui 230039 )

Abstract: Based on the analysis of the applicability of reversible information hiding technology in the field of electronic archives

utilization, this paper puts forward an electronic archives fidelity utilization model based on reversible information hiding technology, and gives the implementation process and expected effect evaluation of electronic archives fidelity utilization system. Compared with other technical methods, this technology can independently complete the "self certification" of the authenticity of electronic archives without relying on external conditions. Therefore, it is more suitable for the fidelity application needs in the process of electronic archives utilization.

Keywords: Reversible Information Hiding; Electronic Archives; Fidelity; Utilization of Archives

长期以来,对电子档案真实性的质疑制约着电子档案的广泛利用及凭证价值的发挥。“来源可靠、程序规范、要素合规”可以保障电子档案在“收”和“管”过程中的真实性,却无法保障其在“用”这一过程中的真实性。在档案分发、传递等利用环节中,电子档案极易被篡改而无法“自证清白”。从本质上说,档案的真实性来源于档案的原始记录性,而电子档案信息与载体的可分离使得电子档案的“原始记录性”无法沿用纸质档案“原件”鉴定法来验证,[1]进而影响了档案利用者对电子档案真实性的认可。

相关学者对电子档案保真问题开展了研究,如张宁[2]从概念入手,构建了电子文件真实性认定与保障体系框架模型;赵屹[3]对各种电子文件防篡改技术做了分析,并指出技术发展对档案管理的影响;傅荣校[4]从档案机构的角度切入,研究了电子文件真实性保障机制;駱建珍[5]等人从电子文件归档、移交接收和长期保存三个环节对电子档案真实性检测内容进行分析并提出相应的检测方法。这些研究虽然能够帮助厘清电子档案真实性保护内容与方式,但缺乏如何在利用过程中确保电子档案真实性的探讨。随着近些年计算档案学的兴起和发展,徐彤阳[6]提出可以采用被动检测技术对照片档案的真实性进行鉴定;余彩霞[7]提出可以利用数字水印方法,解决电子文件的安全传递问题。本文基于已有研究成果,提出了一种“可逆”条件下的基于信息隐藏技术的电子档案保真利用方法,以帮助保障电子档案利用过程中的真实性。

1 可逆信息隐藏技术在电子档案利用领域的适用性分析

信息隐藏技术作为一种技术手段,已被广泛运用于军事、通讯、医药行业的信息防篡改、版权保护、防伪认证等领域。其是指将人眼不可识别或不可见的信息“脆弱”地隐藏于文本、照片、音视频等电子档案中,并能实现“脆弱”信息的无损提取。所谓“脆弱”可以理解为一触即碎。当电子档案未被篡改时,“脆弱”信息可以被原样提取;当电子档案被篡改时,“脆弱”信息也将随之发生变化,因而能够发现电子档案已被篡改。同时,根据电子档案能否恢复原样,信息隐藏技术又可分为可逆信息隐藏技术和不可逆信息隐藏技术。

相比较而言,可逆信息隐藏技术更适用于电子档案利用过程的真实性鉴定,主要原因在于:首先,信息是以不可见的方式隐藏于电子档案中,这种不可见性体现在三个方面。一是视觉上的不可见,信息以人眼不可感知的方式隐藏于电子档案中,因此不会影响电子档案的正常阅读和使用;二是内容的不可见,可以通过加密变换的方式将明文信息变换成加密信息流进行隐藏,一般而言,隐藏的是电子档案的元数据或特征信息,这种方式可以防止算法被破解后信息的泄露;三是隐藏方式的不可见,隐藏信息并不简单附着于电子档案的空白位置,而是通过计算机算法,以融合的方式与电子档案内容合二为一,并不影响电子档案的文件结构和数据内容。

其次,“藏”的目的在于检验电子档案的真实性,这种检验不能以破坏电子档案为代价,任何一种检验电子档案真实性的方法都必须能够“可逆”地将电子档案恢复成原始状态,保证恢复后的电子档案与隐藏信息前的电子档案在内容、元数据、结构等方面完全一致,以保持电子档案的原始记录性。由于信息隐藏算法的“嵌入—提取”是一个“可逆”的过程,因此可以将含有隐藏信息的电子档案无差别地还原成嵌入隐藏信息前的初始状态,保证电子档案不会因为信息的嵌入而发生不可逆的变化。

再次,可逆信息隐藏技术可以不依赖外部条件独立完成对电子档案真实性的鉴定,实现真实性的“自我证明”。在验证电子档案真伪时,只需提取隐藏信息,并与原始信息做比较即可证明,无需其他任何辅助信息帮助判定。同时,该技术的安全性由信息隐藏算法保证,信息隐藏算法的时间复杂度和空间复杂度相对较低,尤其是信息隐藏的“提取”方法都较为简单、便捷,因而能实现电子档案的快速鉴真,具备较高的可行性。

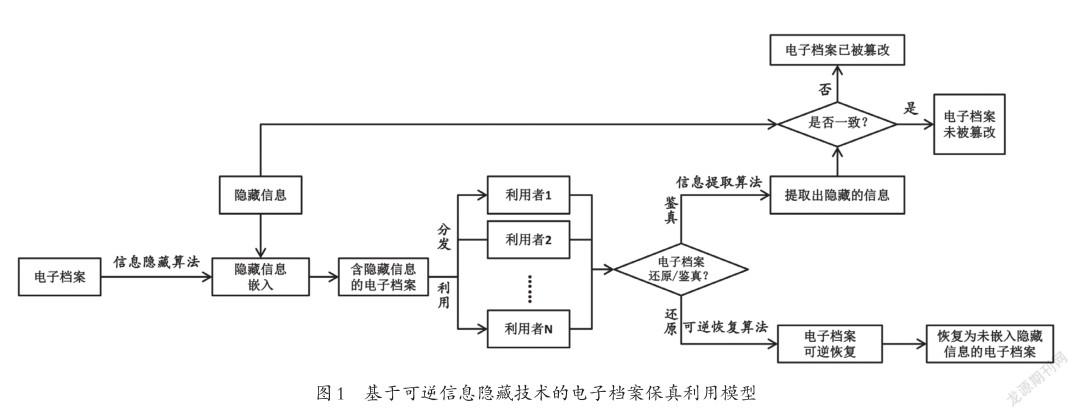

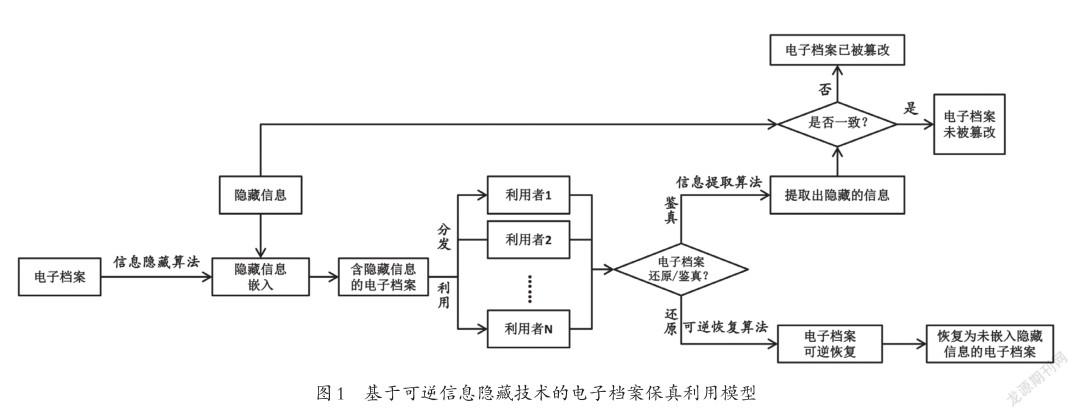

2 基于可逆信息隐藏技术的电子档案保真利用模型

基于可逆信息隐藏技术的电子档案保真利用模型如图1所示。电子档案即为受保护的客体,也是信息隐藏的载体,可以是文本、照片、声音、视频等任何类型的电子档案。隐藏信息是嵌入电子档案的信息,可以是一段文字、一幅图片,也可以是公开的明文、不公开的密文。[8]

整个模型可分为信息隐藏、电子档案利用、电子档案鉴真和电子档案还原四个模块。其中,信息隐藏模块是整个模型的关键,作用是将信息以不可见的方式“藏”入电子档案中,输出含有隐藏信息的电子档案。电子档案利用模块负责电子档案的分发、传递和利用,将含有隐藏信息的电子档案传递给档案利用者。电子档案鉴真模块是对电子档案真实性进行鉴定,可以认为是信息隐藏模块的“逆过程”,档案利用者提取电子档案中的隐藏信息,并与原先的信息作比对,若二者相同则判定电子档案未被篡改,反之,电子档案则已被篡改。电子档案还原模块的作用就是根据可逆恢复算法,将电子档案“逆向”还原成原始状态。

2.1 隐藏信息“嵌入”过程

将信息隐藏于电子档案的过程如图2所示。首先,采用加密、置乱等方式对隐藏信息进行预处理,生成一串二进制信息流;之后,根据电子档案的表现形式和数据特点选择合适的信息隐藏方法。文本类型的电子档案可以选择基于文档结构、文档格式和自然语言处理的嵌入方法;以数字化扫描件形式存在的电子档案,可以选择直方图移位、差值扩展、像素值排序的嵌入方法,执行相应的算法步骤,生成含有“不可见”隐藏信息的电子档案。

2.2 隐藏信息“提取”与电子档案“可逆”恢复过程

隐藏信息的提取与电子档案“可逆”还原是同一过程的不同方面。信息提取的目的在于提取并验证隐藏信息,以完成对电子档案真实性的验证;电子档案“可逆”还原的目的在于去除隐藏于电子档案中的信息,将电子档案恢复至初始状态以保证电子档案的原始性。隐藏信息的提取首先需根据算法,提取电子档案中的二进制信息流,之后对信息流进行解密、反置乱等操作,恢复隐藏信息,若恢复后的隐藏信息与原隐藏信息一致,则证明该电子档案是真实的。电子档案的“可逆”还原首先是将电子档案中的隐藏信息“删除”,再根据算法的“可逆性”,以“逆向变换”的方式将电子档案还原成原始状态。隐藏信息的提取和电子档案的还原均是由可逆信息隐藏算法本身所保证的。

3 可逆信息隐藏技术与其他防篡改技术的比较

可逆信息隐藏技术作为一种电子档案防篡改方法,与文件固化技术、哈希值校验技术、数字签名技术和区块链技术[9-10]等典型应用技术相比,在技术思路、实现方式和应用场景等方面存在较多的不同,主要区别如表1所示。

文件固化技术是利用XML技术将电子档案的数据、元数据及文件修改记录固化成PDF或OFD版式文件,使之只能以“只读”方式进行流转和处理。这种技术方式在实现电子档案防篡改目的的同时,限制了电子文件的流转格式,对电子档案长期保存来说是有利的,但不利于电子档案的广泛利用。

哈希值校验技术是一种经典的篡改检测方法,其是对电子档案进行哈希运算,生成长度固定且唯一的特征“指纹”值,若电子档案发生变动,其哈希值也会随之发生改变。这种方法需要单独保存每个电子档案所对应的哈希值,占用额外的存储空间;同时,在鉴别电子档案真伪时,该方法要重新计算电子档案的哈希值以做比较,因此时间复杂度和空间复杂度相对较高。

数字签名技术也是一种基于哈希算法的证明方法,通过CA认证实现对电子档案发送方身份信息和电子档案内容的认证,能够有效维护电子档案的真实完整性。但是,这种方法需要申请CA认证,并不适用于广泛的档案利用服务工作。

区块链技术是在网络上利用共识机制实现对电子档案真实性的判定,适用于链上电子档案真实性认证,但当电子档案处于离线“鏈下”状态时,该方法便不再适用。

可逆信息隐藏技术与其他方法相比,在技术思路上,不再是采用“被动认证”的方式检测电子档案的真实性,而是采用“主动嵌入”的方式对电子档案内容进行真实性验证。该方法不需要额外存储空间保存隐藏信息,同时具有内容与载体的不可分离性、鉴别过程的便利性和自证性等特点,因而适合于各种场景下电子档案的真实性鉴定。

4 基于可逆信息隐藏技术的电子档案保真利用系统的实现与预期效果

4.1 实现流程

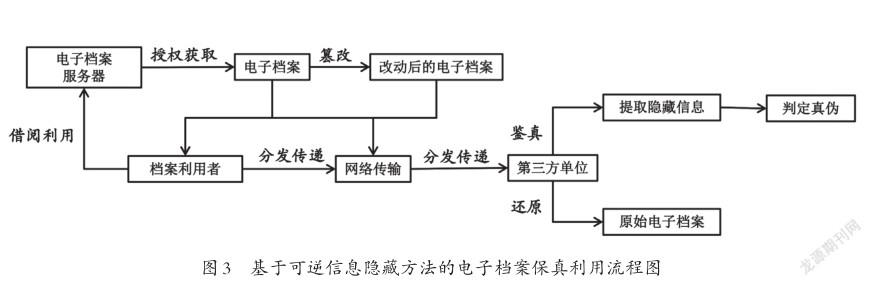

收集完成后的电子档案一般存放在电子档案管理系统中,档案利用者在履行档案利用手续后,可以通过文件权限管理和网络访问控制程序下载电子档案。之后,档案利用者出于各种原因将电子档案分发、传递给第三方单位。例如,公民为办理相关业务需要向政府职能部门提供个人民生档案,毕业生需要向用人单位提供相关证明材料等,便可利用可逆信息隐藏技术,实现对电子档案材料真实性的验证,具体流程如图3所示。

4.2 预期效果

可逆信息隐藏技术适用场景较广、实用性较强、流程逻辑较清晰,具有实际应用价值和推广利用价值,能够在电子档案保真利用中取得较好的预期应用效果。

首先,由于隐藏信息在视觉上不可感知,用户无法肉眼查看隐藏信息的存在,因此可以在一定程度上降低攻击者利用技术手段擦除隐藏信息的可能。其次,电子档案真实性鉴定过程操作简便,隐藏信息提取流程简单,检测方法的时间复杂度低、空间复杂度小,检测结果能够即时生成,能够实现对电子档案真实性的实时验证。再次,采用可逆信息隐藏技术鉴定电子档案真实性时,现有的电子档案在收集、归档、整理、保管等环节的业务流程均不需要改动。只需要在电子档案授权给档案利用者前,调用信息隐藏模块,将信息隐藏于电子档案中;在需要验证该电子档案真实性时,调用信息提取模块即可,而不需其他辅助信息,适用场景广泛,既可以在网络环境下完成验证,又可以在离线场景下独立完成鉴定。最后,该方法不仅能够验证电子档案真实性,还能将电子档案无损还原为初始状态,有效维护电子档案的原始记录性。

*本文系國家档案局科技项目“新技术环境下电子照片档案真实性保存与利用研究”(项目编号:2020-X-058)阶段性研究成果。

注释与参考文献

[1]刘世明,刘新安.档案真实属性的研究[J].档案学研究,2002(4):3-5+10.

[2]张宁.电子文件真实性的再认识[J].档案学研究,2012(4):12-16.

[3][10]赵屹.电子文件防篡改技术发展对档案管理的影响及启示[J].档案学研究,2019(6):77-85.

[4]傅荣校.化繁为简:从档案机构角度看如何保障电子文件的真实性[J].档案学通讯,2015(2):50-55.

[5]骆建珍,杨安荣,马来娣.电子档案“四性”检测要求及其实现方法[J].浙江档案,2017(12):27-30.

[6]徐彤阳,尹凯.基于计算机技术鉴定数码照片档案真伪的研究[J].档案学研究,2018(5):107-111.

[7]余彩霞,姚晔.基于不可见水印的电子文件传递安全策略探析[J].档案学通讯,2019(1):40-46.

[8]何顺,姚剑波,梁海英.一种改进的基于JPEG图像可逆水印算法[J].计算机仿真,2020,37(8):219-223.

[9]马仁杰,李梦云.关于区块链技术应用于我国档案利用工作的若干问题[J].中国档案,2020(11):76.