PVLAN技术在企业内部局域网中的应用

杨永茂

[摘要]随着企业在电子商务方面的应用日益广泛和深入,网络建设对企业的发展显得更为重要,诸如网络的稳定性、安全性、充足的带宽等已成为衡量局域网建设成效的重要性能指标。PVLAN技术在解决通信安全、防止广播风暴、IP地址的合理分配、网络优化等方面具备明显优势。详细阐述PVLAN技术的功能特点及其在具体网络中的应用。

[关键词]VLAN PVLAN 通信安全

中图分类号:TP3文献标识码:A文章编号:1671-7597(2009)0910040-01

随着企业信息化进程步伐的加快,企业利用网络开展的业务种类日益丰富,对网络数据通信的安全性也提出了更高的要求,诸如控制用户访问权限、防范黑客攻击、控制病毒传播等,都要求保证网络用户通信的相对安全。PVLAN技术的引入能够有效解决上述问题。PVLAN可以实现端口之间的相互隔离,满足网络应用的安全性要求,避免用户信息和数据的非授权访问,防止非法攻击和窃取。在使用PVLAN时,各接入端口间不可以相互通信,仅可以通过上联端口来访问网络资源。

一、VLAN技术简介

VLAN(Virtual Local Area Network)即虚拟局域网,是一种将物理局域网逻辑划分成多个不同的网段从而实现虚拟工作组的技术。VLAN技术将一个物理的局域网逻辑划分成多个不同的广播域,每个广播域属于一个VLAN,同一个VLAN内的各个工作站可以属于同一个物理网段,也可以属于不同的物理网段。VLAN内部的广播和单播流量在数据链路层是无法转发到其他VLAN中的,这样能有效地解决以太网的广播风暴和安全性问题。VLAN技术在数据链路层隔离了各个不同VLAN之间的通信,要实现不同VLAN之间的相互通信,必须借助网络层的路由功能。网络管理员通过对VLAN之间的路由参数或访问控制列表的配置,就可以控制不同VLAN之间站点的相互通信,全面管理企业内部不同部门之间的信息互访和通信安全。

VLAN技术的局限:随着网络的迅速发展,用户对于网络数据通信的安全性提出了更高的要求,诸如防范黑客攻击、控制病毒传播等,都要求保证网络用户通信的相对安全性;传统的解决方法是给每个客户分配一个VLAN和相关的IP子网,通过使用VLAN,每个客户被从第2层隔离开,可以防止任何恶意的行为和Ethernet的信息探听。然而,这种分配每个客户单一VLAN和IP子网的模型造成了巨大的可扩展方面的局限。这些局限主要有下述几方面:1.VLAN的限制:交换机固有的VLAN数目的限制;2.复杂的STP:对于每个VLAN,每个相关的Spanning Tree的拓扑都需要管理;3.IP地址的紧缺:IP子网的划分势必造成一些IP地址的浪费;4.路由的限制:每个子网都需要相应的默认网关的配置。

二、PVLAN技术应用

PVLAN即私有VLAN(Private VLAN),PVLAN采用两层VLAN隔离技术,只有上层VLAN全局可见,下层VLAN相互隔离。采用PVLAN技术后,同一PVLAN内的计算机彼此相互隔离,虽然它们位于同一IP地址段,拥有相同的子网掩码和默认网关,却无法实现彼此之间的通信。它们之间的通信只能经过默认网关,在三层交换机中才能实现。

(一)PVLAN的结构

PVLAN其实就是定义若干个VLAN,将其中一个VLAN定义为Primary VLAN即主VLAN,其他几个VLAN为Secondary VLAN,即辅助VLAN,辅助VLAN与主VLAN建立关联,成为主VLAN的成员。各个辅助VLAN共享主VLAN的地址资源,包括IP地址、网关等。而在PVLAN外部,所有的辅助VLAN都被看成是一个VLAN,即主VLAN。

(二)PVLAN端口分类

在Private VLAN的概念中,交换机端口有三种类型:Isolated port,

Community port,Promiscuous port;它们分别对应不同的VLAN类型:Isolated port属于Isolated PVLAN,Community port属于Community PVLAN,而代表一个Private VLAN整体的是Primary VLAN,前面两类VLAN需要和它绑定在一起,同时它还包括Promiscuous port。在Isolated PVLAN中,Isolated port只能和Promiscuous port通信,彼此不能交换流量;在Community PVLAN中,Community port不仅可以和Promiscuous port通信,而且彼此也可以交换流量。Promiscuous port与路由器或第三层交换机接口相连,它收到的流量可以发往Isolated port和Community port。

(三)PVLAN应用实例分析

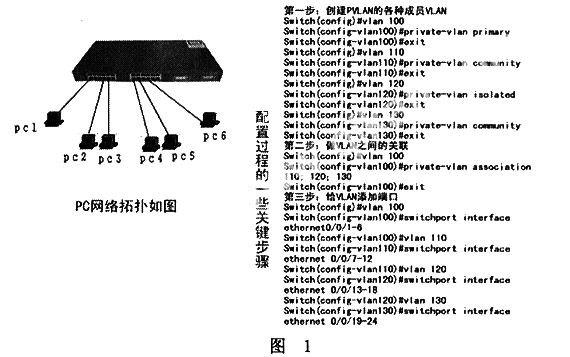

下面就让我们以一台Cisco WS-C2950G-24EI为例,来介绍PVLAN的具体配置过程。首先对将要配置的VLAN规划一下:建立四个VLAN,VLAN号分别为100、110、120、130,将VLAN 100作为Primary VLAN,VLAN 110和VLAN 130作为Community VLAN,VLAN 120作为Isolated VLAN。实验中,将交换机的1-6号端口划到VLAN 100中,7-12号端口划到VLAN 110中,13-18号端口划分到VLAN 120中,19-24号端口划分到VLAN 130中,主VLAN的地址段为192.168.100.0/24,通过两两执行Ping命令验证PVLAN对于数据通信的控制作用,具体的PC网络拓扑如图和PVLAN的配置步骤如图1所示:

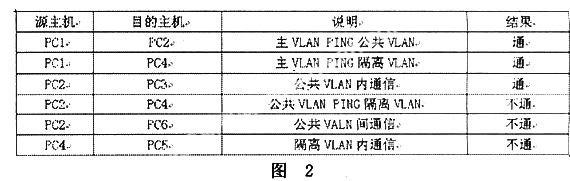

配置完成后,我们来进行测试,测试结果如图2所示:

以上的测试结果和我们的预期完全一致,通过实践也证明了PVLAN能够满足在局域网内部实现用户在二层的有效隔离,提高了局域网的安全级别的细化程度。当然,PVLAN的应用场景远远不止这些,在熟悉和理解了PVLAN的原理和配置之后,我们可以将这种特性灵活应用,以满足不同的业务需求。

三、结束语

目前很多厂商生产的交换机支持PVLAN技术,PVLAN技术在解决通信安全、防止广播风暴和浪费IP地址方面的优势是显而易见的,而且采用PVLAN技术有助于网络的优化,再加上PVLAN在交换机上的配置也相对简单,PVLAN技术越来越得到网络管理人员的青睐。

参考文献:

[1]刘晓辉、李利军,交换机·路由器·防火墙[M].北京:电子工业出版社,2007.

[2]王文寿、王珂,网管员必备宝典——网络组建[M].北京:清华大学出版社,2006.

[3]Cisco System,Inc.CCNP BCMSN Student Guide Version3.0,2006.