3G通信网络的安全性研究

黄 超

(中国计量学院现代科技学院,浙江 杭州 310018)

0 引言

移动通信技术的迅猛发展促进了移动通信网络和因特网的融合,由此越来越多的通信业务种类出现在移动通信领域,传统的2G低速数据传输以无法满足用户的需求,所以能够提供分布式、交互式以及电子商务等多种服务的第三代通信网络(3G)应用也就越来越广泛[1]。但是,这些新业务在传输过程中更加注重信息的安全性,研究第三代通信网络(3G)的安全性也就具有很重要的现实意义。

3G通信网络系统将卫星通信、蜂窝网络以及有线集为一体,能够为全球范围内的移动通信使用者提供高质量的数据业务。这些多媒体数据业务在传输过程中会经过全球所有开放的有线、无线网络,各种隐私性、敏感性、甚至带有机密的数据就会彻底暴露在没有安全保障的环境中[2]。所以,为保证各种通信数据的安全性,3G通信网络要能够提供保护这些数据的安全机制,以确保3G通信网络使用者的信息没有被窃听,各种数据业务没有被盗用。

1 信息安全理论基础

信息安全技术在移动通信,特别是第三代移动通信(3G)网络中有广泛的应用。其中主要的安全理论有加密技术、数据完整性、密钥交换以及椭圆曲线密码体制等[3]。

(1)加密技术

用密钥进行数据加密的方法主要有两种:对称加密算法与公钥算法。对称加密算法的加密密钥和解密密钥是相同的,一般是在数据传输之前就商定密钥,数据的发送者用此密钥加密,接收者用此密钥解密。密钥是对称加密算法的核心,一旦得到密钥,任何人都可以进行加解密操作,所以将对称加密算法用于 3G网络的时候一定要注意秘密分配密钥。对称加密算法用于确保 3G通信安全的示意图如图 1所示。

公钥加密算法克服了对称加密算法对密钥的管理缺陷,在加密和解密过程使用不同的密钥,公钥用于加密,私钥用于解密。由于使用了单向散列函数,所以由公开的加密密钥无法得到私钥,保证了信息的机密性。公钥密码体制如图 2所示。

图2 公钥密码体制示意

(2)数据完整性

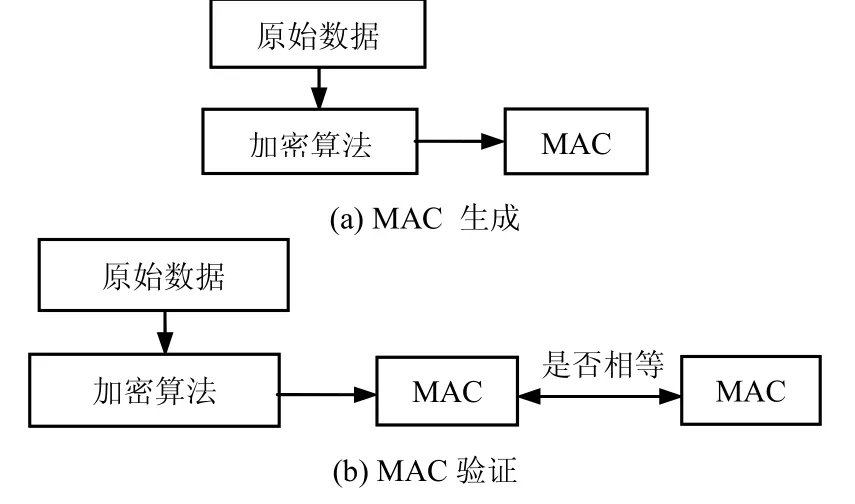

公钥密码体制中应用的单向散列函数也可以用来保证数据的完整性。单向散列函数是这样一种函数:正向求解比较简单,但是逆向求解几乎不可行;因此可以将单向散列函数用于保证3G通信的安全性,即使有人非法获得消息,也无法逆向解密。消息鉴别码(MAC,Message Authentication Code)是单向散列函数的一个重要应用,可以用带有私钥的单向散列函数产生MAC,从而保证消息的完整性。

将通信数据的关键字段用密码算法进行运算后,可以生成附加数据(MAC),这些附加数据反映了原始数据的相关信息,将附加数据与原始数据一起发送给接收方后,接收方按照相同的算法对原始数据进行相同的运算,生成另外一个MAC,然后比较这两个MAC是否相同,以此判断数据是否完整。采用MAC进行3G通信消息完整性保护的过程如图3所示。

图3 数据完整性保护过程

(3)密钥交换

在每次通信会话过程中,上述两种保证3G通信安全性的信息安全技术都用密钥进行加密,所以这种密钥称为会话密钥。会话密钥的分发是比较困难的,一旦会话密钥泄露,就有可能对通信安全造成威胁,所以要有一种安全的密钥交换方式。当前主流的密钥交换技术有:“Diffie-Hellman密钥交换技术和基于公钥加密机制的密钥交换技术[4]”。

Diffile-Hellman密钥交换同样利用了单向散列函数,利用此技术可以在公共、不保密的信道上建立一个秘密会话,有效克服了3G通信经过大量开放网络的缺陷。正是这种密钥交换方式的存在,才使得对称加密算法和公钥密码体制能够应用于3G通信网络,而且保证了通信的安全性。

(4)椭圆曲线密码体制

顾名思义,椭圆曲线密码体制主要是基于椭圆曲线上的离散对数问题(离散对数本质上也是一种单向散列函数)。在此密码体制中,将有限域上的具有特殊形式的椭圆曲线作为安全通信的保障,具体的椭圆曲线如下:

其中a, b, q是素数,并且a和b要小于q,a与b间满足约束关系4a2+27b3(mod q)=0。

由于椭圆曲线上的离散对数问题也是一种单向散列函数,所以基于椭圆曲线的密码体制在3G通信安全上有广泛的应用,而且与对称加密算法相比,处理速度更快、安全性更高。

2 3G 通信网络的安全体系结构

与2G相比,3G提供了分布式、交互式等新的数据业务,所以相应地也要满足新的安全特性。针对3G系统的侦听、泄露、干扰、主动攻击等威胁,3G通信网络要有对应的安全体系结构。一般3G通信网络的安全体系结构如图4所示。

图4 3G通信网络的安全体系结构

由图4可知,3G通信网络要解决以下几个方面的安全问题:网络接入(I)、网络域(II)、用户域(III)、应用程序域(IV)以及3G通信网络的安全可配置性。网络接入安全主要是确保3G通信网络的用户能够安全接入网络,并防止无线网络中的主动攻击。网络域安全主要是对密钥的操作:在密钥管理中心产生密钥后,通过某种约定的方式为3G通信网络中的节点分配会话密钥,并实现对数据的加密以及数据源的认证。用户域安全是保证用户到USIM认证过程中的安全,由于3G通信网络是一个覆盖全球的网络,所以用户接入之前首先要经过认证,授权后才可以访问网络终端。应用程序域安全保证了USIM程序和用户的3G通信网络直接信息传输的安全性,使用户在此过程中不被窃听。3G通信网络的安全可配置性主要定义了用户对3G通信网络安全程度的自行配置特性具体包括:接受/拒绝未加密的呼入、接受/拒绝某些加密算法等。

网络接入主要解决用户接入3G通信网络的安全问题,是应用3G通信网络的关键。移动用户身份鉴别是指,在用户使用3G通信网络过程中,要求用户的身份保密,这有两种含义,一是不可能窃听用户身份;二是无法获取用户位置;为满足这两方面的要求,可以用临时用户、永久用户这两种机制进行用户身份的识别,并且规定“通信过程中不可长期使用同一身份[5]”。

3 3G通信网络认证与密钥协商机制

传统的3G通信网络由于密码体制、安全协议等因素,会在性能与安全上存在一些缺陷,而且现有的公钥认证协议要做双方验证以及大量的数字签名运算,既增加了3G通信网络的负载,又降低了数据传输的速度;而3G通信系统的认证与协商机制能够有效解决上述问题。

(1)3G认证与密钥协商协议过程

3G通信网络中参与密钥分配的主要有三方:移动站(MS)、归属局(HLR)以及拜访局(VLR)。VLR在收到3G通信网络用户的请求后,生成对应的用户身份标识,并向用户所在的HLR发出认证的请求;用户所在的HLR接收到认证要求就生成该用户的序列号和认证向量(AV),并发回VLR;VLR将接收到的数据发送至MS,请求产生用户认证数据;如果MS比较相关 MAC,认为用户认证可靠后,就给VLR发送用户认证响应(RES)。

(2)3G认证与密钥协商协议安全性分析

由3G通信网络认证与密钥协议的过程可以知道,3G通信网络与用户间的相互认证取决于HLR和MS之间的密钥。通过认证与密钥协商这一步骤,可以实现以下安全目标:MS对HLR和VLR对MS的认证;MS与VLR间的安全地分配密钥,并且密钥保持一定的新鲜性:每次通信进行认证都会生成不同的 AV,从而使密钥一直处于变化之中,能够确保密钥受到重复攻击[6]。

(3)3G认证与密钥协商协议设计

设计一个3G认证与密钥协商协议需要考虑两个方面:选择合适的密码体制与选择合适的认证模型。

理论上来说,对称加密算法以及公钥密码体制都可以用于 3G通信网络的认证与密钥协商协议[7],但是它们又各自存在一定的缺陷:对称加密算法密钥协商比较困难,而且密钥一旦泄露就会造成巨大的危害;公钥密码体制的运算速度非常慢,尚无法完全代替对称加密算法;因此可以结合上述两种密码体制的优点,利用公钥密码体制分发密钥,而认证过程则根据具体情况选择对称加密算法或公钥密码体制,利用二者共同完成3G通信网络的认证与密钥协商协议目标[8]。

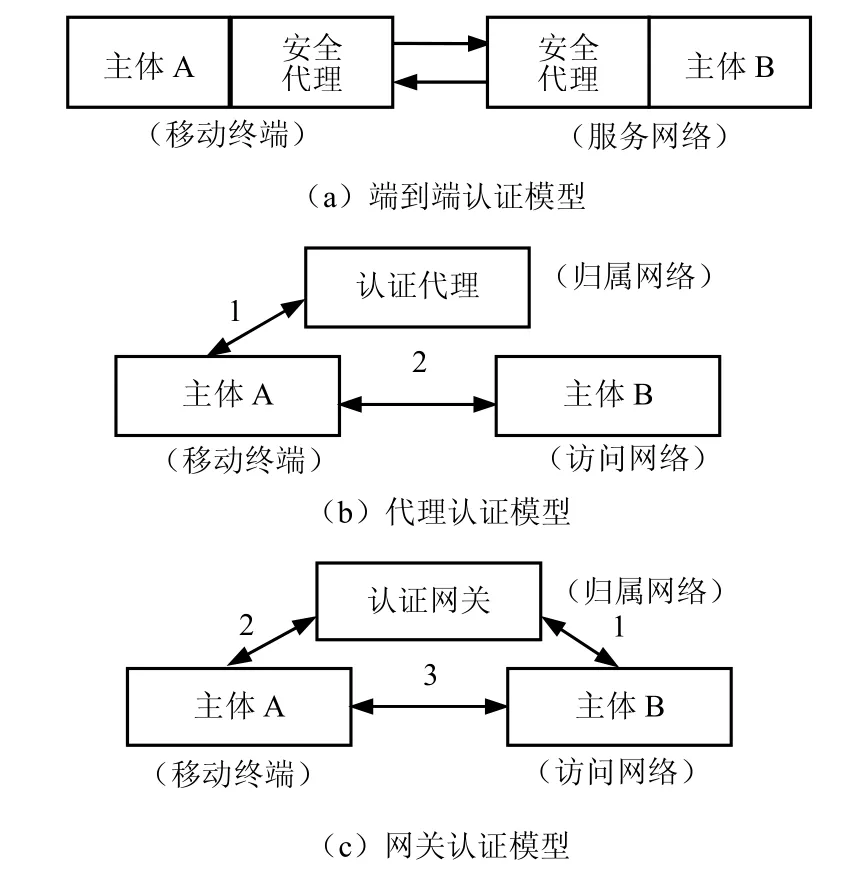

作为整个安全协议的基础,好的认证模型能够有效提高安全协议的可靠性。当前常用的认证模型有:端到端模型、代理认证模型以及网关认证模型[9]。端到端的认证模型的双方都有自己的安全模块,此模块负责确认通信对方身份的合法性。这种模型相对简单,但不适用于用户发生漫游的情况。认证代理模型是在两个通信的终端直接增加一个认证代理,用于判断用户是否可靠合法。网关认证模型中,移动终端间以及移动终端与认证网关间都需要进行身份认证,以此提高整个通信网络的安全性。这三种认证模型的示意图如图5所示。

图5 认证模型

3 结语

介绍了3G通信网络中的信息安全基础理论和安全体系结构,分析说明3G通信网络的认证与密钥协商机制能够用于实现3G通信网络的安全性,对于3G通信的实际应用有重要意义。但是,3G通信网络的认证与密钥协商机制也有一定缺陷:没有实现对 VLR的验证,也没有综合考虑网络端的保密通信。因此,在后续工作中,有必要对上述两点继续深入研究。

[1] 朱红儒,肖国镇.基于整个网络的3G安全体制的设计和分析[J].通信学报,2008(04):117-122.

[2] 孔祥浩.关于3G通信网络安全问题的探讨[J].电脑与电信, 2010(01):34-35.

[3] 门汝静.3G背景下网络信息安全形势综述[J].现代电信科技,2010(01):20-24 .

[4] 林德敬,林柏钢,林德清.国内外分组密码理论与技术的研究现状及发展趋势[J].天津通信技术,2007,73(04):1-7.

[5] 刘东苏,韦宝典,土新梅.改进的3G认证和密钥分配协议[J].通信学报,2003,23(02):119-122.

[6] 王娜,王亚弟.安全协议的形式化说明、设计及验证[J].计算机应用,2003,23(10):42-45.

[7] 瑞通公司.3G移动通信系统的安全体系与防范策略[J].信息安全与通信保密, 2009(08):22-23 .

[8]吴新民.基于 3G网络安全系统的入侵检测研究[J]通信技术,2010,43(06):98-100.

[9] 程建峰,卢宏才.3G移动通信网络安全技术分析[J]陇东学院学报,2009(05):19-21.