基于网络安全态势感知的校园网安全配置评估研究

诸葛涛

曲阜师范大学信息网络中心 山东 273165

0 引言

随着网络和通信技术的发展,各个大学的校园网络越来越大,结构也越来越复杂,安全问题也越来越严重。特别是复合式攻击、分布式攻击和来自内网的攻击对网络安全管理提出了严峻的挑战。IDS,Firewall,蜜罐等安全工具满足了部分安全需求,却存在网络安全布防重复、布防漏洞和缺乏协同解决复合攻击能力等问题。本文利用态势感知理论对网络安全体系中的各个设备的配置和性能进行评估,提供给网络安全管理员直观的网络安全设备工作效果,并通过网络安全态势调整系统的安全策略,有力的提高网络系统的安全性能。

1 网络安全态势评估概述

1999年,T.Bass等人首次提出了网络态势感知(cyberspace situation awareness,network situation awareness)概念,即网络安全态势感知,并对网络态势感知与空中交通监管(Air Traffic Control,ATC)态势感知进行了对比,旨在把ATC态势感知的成熟理论和技术推广到网络态势感知中。网络安全态势是对网络运行状况的宏观反映,它反映了一个网络过去和当前的状况,并预测下一个阶段可能的网络状态。我们可以对网络原始事件和安全设备报警日志进行预处理,把具有一定相关性、反映某些网络安全事件的特征的信息提取出来,通过一系列数学方法处理,将网络安全特征信息归并融合成有意义的数值。

国内外对网络态势感知的研究目前还停留在学术理论阶段,多是围绕网络安全态势评估模型、网络预警等来开展的,在技术上主要通过对IDS等设备数据源进行数据挖掘实现。模型方面美国国防部JDL (Joint Director of Laborato-ries)给出的JDL模型和Endsley所给出的态势感知模型具有很好的代表性。在国内,西安交通大学实现了基于IDS和防火墙的集成化网络安全监控平台,国防科技大学的胡华平等人提出了面向大规模网络的入侵检测与预警系统的基本框架。这些研究还无法形成成熟的网络产品,但是其中某些技术可以应用于网络设备配置评估和建议中。本文通过网络安全态势感知的结果、网络设备的能力和网络拓扑信息给出网络安全配置评估和调整建议。

2 网络安全配置评估主要功能

(1)漏洞发现。目前校园网中攻击相当一部分是来自内网的攻击,而网络布防的时候往往会将防御设置在网络外出口上。网络安全配置评估应当能够发现重要主机的防御漏洞。

(2)重复布防发现。许多网络设备要耗费很大的系统资源,而不同网络安全设备往往具有相同功能,在保证网络体系安全的情况下,应当尽量减少系统的重复布防。

(3)可协同布防发现。单一的安全设备很难发现复杂攻击,通过网络安全配置评估生成可协同布防的网络设备清单和最佳的协同布防位置。

3 校园网安全配置评估模型

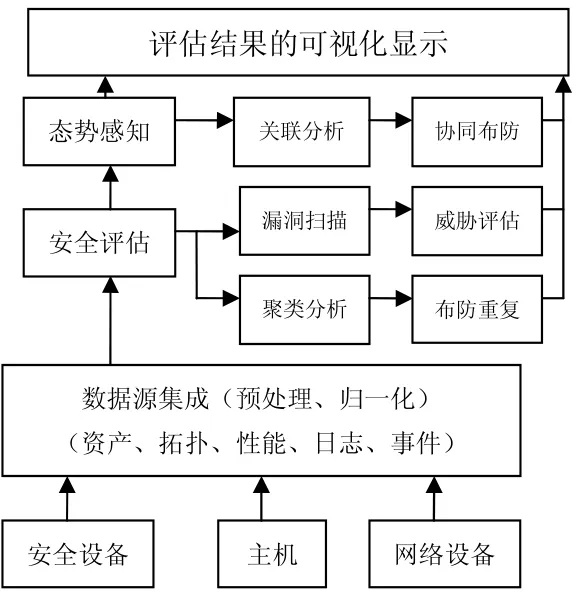

如图1所示,模型分为以下几个主要部分:

(1)网络元素信息采集:在本评价体系中,采集的网络元素信息主要包含来自主机的信息、来自安全设备的信息和来自网络设备的信息。采集的网络信息包含设备资产信息、设备管理的 LAN信息、设备特征、设备资源性能和运行状态信息、各种告警、警报、事件、日志,等等。直接采集的信息格式并不统一不能直接入库,必须采用XML语言进行标准化。标准化过程中同时进行归一化处理:对采集上来的各种要素信息进行事件标准化、归一化。在事件归一化过程中最重要的就是统一网络对象的特征、事件的严重等级和事件的意图及结果。事件归一化为后续的事件分析提供了准备。

(2)安全评估:安全评估主要通过漏洞扫描技术和聚类技术实现。安全扫描是自动探测远程主机或本地主机安全脆弱性的技术。它从外部通过一定的方式查询网络服务端口,根据其反馈信息来探测,然后将收集到的信息与已知的安全漏洞相比较,如果匹配,则找出了其中存在的安全隐患。聚类分析是安全评估的重要环节。通过基于攻击类型、LAN类型和主机类型的聚类结果横向对比给出布防重复报告和布防漏洞报告。

(3)态势评估:主要通过数据挖掘中的关联分析发现复杂攻击的中子攻击的时序性和因果性,通过来自不同网络安全设备的攻击间时序关系和因果关系的确立形成网络协同布防报告,并通过专家建议和横向对比给出协同布防建议。

图1 校园网安全配置评估模型

4 网络安全配置评估关键技术

(1)数据挖掘技术:数据挖掘在评估模型中使用了4种分析方法:关联分析、序列模式分析、分类分析和聚类分析。关联分析用于挖掘数据之间的联系,起到加强报警确认度的作用,常用算法有Apriori算法、AprioriTid算法等。序列模式分析和关联分析相似,但侧重于分析数据间的前后(因果)关系,在模型中用于寻找复杂攻击协同解决网络策略,常用算法有DynamicSome算法、AprioriSome算法等。分类和聚类分析主要是为网络漏洞分析和布防重复提供横向比较资源。

(2)数据融合技术:为了加强对分散的协同攻击的发现,网络评估引入了数据融合技术。它通过对对来自网络环境中的具有相似或不同特征模式的多源信息进行互补集成,从而获得对当前网络状态的准确判断。目前用于数据融合领域的典型算法有贝叶斯网络和D-S证据推理。贝叶斯网络是神经网络和贝叶斯推理的结合。它使用节点和弧来代表域知识,节点之间可通过弧来传播新的信息。网络中保存的知识可以由专家指定,也可以通过样本进行学习。D-S证据理论用概率上下限来表示实际问题中的不确定性。它允许人们对不精确和不确定性问题进行建模、推理,为融合不确定信息提供了一条思路。

(3)拓扑发现技术:网络配置评估中要将网络安全事件和网络安全设备关联在一起分析,而网络安全事件的来源非常复杂。网络评估认为同一子网中发生的网络事件和网络设备是关联在一起的,这种关联的验证需要通过拓扑发现技术来验证。这种验证可以在网络接入层实现。南京航空航天大学提出一种基于地址转发表的网络拓扑发现算法,利用简单网络管理协议获得网桥MIB中的地址转发表信息,从而推导出连接关系。它不要求各个网桥转发表的信息是完备的,也无须进行大量比较,能够准确地计算出整个被管网络的二层拓扑结构。

5 结论及展望

网络安全态势评估具有对网络安全设备性能和配置强大检验能力,特别是对发现复杂攻击漏洞和来自内网的攻击漏洞具有十分重要的意义。但是,国内目前对NSAS研究才刚刚起步,相关理论和技术还很不成熟,特别是复杂网络安全设备态势评估的标准、利用态势评估激发安全策略的自动调整和触发多种设备的协同防御等方面均有许多问题需要研究。

[1]Bass T,Gruber D,A glimpse into the future of id.http://www.usenix.org/publications/login/1999-9 /features/future.html.1999.

[2]D.L.Hall Mathematical Techniques in Multisensor Data Fusion [M].Bosston:Artech House.2004.

[3]陈秀真.网络化系统安全态势评估的研究.西安交通大学学报.2004.

[4]胡华平等.面向大规模网络的入侵检测与预警系统研究.国防科技大学学报.2003.

[5]Braun J J. Dempster-Shafer Theory and Bayesian Reasoning in Multisensor Data Fusion in Sensor Fusion:Achitectures. Algorithms.and Applications IV.Dasarathy B V,eds.In: Proceedings of SPIE.Vol 4051.2000.

[6]薛珊珊.基于SNMP的链路层拓扑发现算法.计算机工程.2009.