数字博物馆3D模型水印攻击方法研究

周达希,曾菁,张亚娜,史萍

(中国传媒大学信息工程学院,北京 100024)

数字博物馆3D模型水印攻击方法研究

周达希,曾菁,张亚娜,史萍

(中国传媒大学信息工程学院,北京 100024)

3D模型数字水印技术是继图像水印、视频水印之后的又一种版权保护的有效手段,为数字博物馆的健康发展提供了重要的安全保证。本文主要研究分析了数字博物馆中3D模型可能经历的各种处理,进行了水印攻击方法的仿真实现,并将其整合到数字博物馆3D模型水印评测工具中,为博物馆3D模型水印技术的研究提供重要的评测依据。

3D模型水印;攻击方法;鲁棒性;数字博物馆

1 引言

随着数字技术的进步和Internet的普及,数字博物馆有效解决了传统博物馆丰富的展品与有限的展览空间、时间的矛盾。除了传统的二维影像,展品的3D模型记录了文物的三维信息和纹理信息,更直观更生动得再现了文物的真实面貌,同时也为文物修缮和恢复提供了重要的数据和模型支持。另一方面,数字文物面临着通过网络随意获取、复制、交换、篡改和再版等众多版权纠纷问题。尤为突出的是数字文物的印刷盗版品带来的巨大利润,使得3D模型的版权保护迫在眉急。3D模型数字水印技术是继图像水印、视频水印之后的又一种版权保护的有效手段,为数字博物馆的健康发展提供了重要的安全保证。

3D模型水印技术是通过一定的算法将博物馆水印信息(包括版权信息和描述信息[1])嵌入到3D模型中,但不影响原内容的使用和操作。优秀的水印算法在保证水印嵌入后模型没有明显感知降质的前提下,对各种常规的数据处理甚至恶意的攻击,仍能保持水印检测的有效性和准确性。因此,水印感知度和鲁棒性是衡量水印算法优劣的两个重要参数。水印攻击方法的研究有助于有针对性地设计和优化各种水印算法,提高水印的鲁棒性以适应各自的应用场合。本文主要研究分析了数字博物馆中3D模型可能经历的各种处理,进行了水印攻击方法的仿真实现,并将其整合到数字博物馆3D模型水印评测工具中,为博物馆3D模型水印技术的研究提供重要的评测依据。

2 博物馆3D模型水印攻击方法

水印作品在存储、发布、传输等过程中会引入各种失真(常规处理),而人们出于巨额利润的追求在盗版水印作品时会千方百计去除水印信息(恶意攻击)。在数字博物馆中,3D模型水印所需抵抗的攻击主要分为以下几大类,见图1。

图1 博物馆3D模型水印攻击方法分类

2.1 几何攻击

·相似变换(Similarity Transformation)

相似变换包括平移、旋转和缩放。这种类型的操作是通过改变网格模型的方向、位置或者模型比例大小使水印能量分散,位置改变,造成水印检测器无法工作,找不到正确的水印位置。因此,3D模型水印需要对沿任意轴的平移变换、旋转变换、尺度变换具有鲁棒性。这种变换区别于视图上对模型进行的平移、放缩和旋转。后者只是改变用户的观察视角,对模型数据本身无影响。

·矢量剪切(Cropping)

矢量剪切是判断模型数据中的各点分别属于剪切面的哪一侧,保留其中一侧的数据点,舍弃另一侧的数据点。然后求出剪切面与保留图形的交点,并将这些交点按照图形的拓扑关系形成相应的填充区。矢量剪切主要通过移除或改变水印信息而使其失效。

2.2 拓扑攻击

·细分(Subdivision)

网格细分是从被称为控制网格的多面体开始,以网格上某几个顶点的加权平均作为下一细分级网格上的顶点坐标值,建立新旧顶点间的拓扑关系,不断递归计算,得到新的顶点,逼近极限形状。模型的顶点连接方式发生变化,拓扑信息发生改变,嵌入其中的水印信息就会受到损伤。根据新顶点不同的计算方法,细分模式主要包括 Catmull-Clark[2],Loop[3],Doo-Sabin[4]和 Butterfly[5]等。

·简化(Simplification)

复杂的模型对计算机的存储容量、处理速度、绘制速度、传输效率等都提出了很高的要求。在很多情况下,高分辨率的模型并不总是必要的,用户可能会用一些相对简单的模型来代替复杂模型。简化原理是在保持模型几何形状不变的前提下通过减少顶点、边、面数目来达到简化目的。简化会造成块内顶点的缺失,目前使用较多的有顶点删除法、边折叠法、三角形折叠简化算法等[6]。

2.3 信号处理

·加噪(Add Noise)

加噪是将随机噪声添加到网格顶点坐标,使得模型表面生成很多噪点。这种攻击方法对基于几何信息的水印嵌入算法具有较强的破坏力。

·平滑(Smoothing)

平滑处理可以将其看成是对原模型数据进行低通滤波,使模型尖锐粗糙的表面变得柔和平缓。对3D模型进行光滑形状或纹理映射时,平滑处理通过修改网格顶点的坐标使嵌在模型中的水印无效。目前几类主流平滑算法主要有两大类。一类是通过将网格顶点移动到其邻域顶点的加权和处进行平滑操作,包括 Laplacian 平滑算法[7]和 Taubin[8]算法。另一类是Desbrun等[9]提出的Curvature平滑算法,将网格顶点沿其法向量方向以平均曲率的大小移动来调整网格顶点。

·量化(Quantization)

量化通常是有损压缩的前期处理工作,是对模型所有点的坐标值进行量化,把连续的坐标值离散化,量化噪声破坏了嵌在3D模型中的水印信息。

·压缩(Compression)

博物馆3D模型的庞大数据量对现有三维图形引擎的处理能力和速度、网络带宽提出挑战。而且顶点的位置坐标一般以单精度的浮点数形式存放,从人类视觉系统看并不需要这样高的精度表示。因此,压缩是3D模型需经历的重要处理之一,基于几何信息压缩的 Kd-tree[10]和 Octree[11]的编码方式成为研究热点。对文件数据的压缩是一种有损压缩,对水印信息具有一定的破坏力。

2.4 文件变换

·屏幕拷贝(Print Screen)

博物馆3D模型在互联网传播过程中有时可能只需为用户提供模型某一角度的显示效果,而不需其立体展示或交互功能。而且二维图像的印刷盗版是目前博物馆领域的主要盗版方式之一。因此,从三维立体模型到二维图像的转换成为了3D模型水印的重要抗攻击种类。3D模型的屏幕拷贝是直接读取模型展示视图上的像素并保存为二维图像格式。由于它不直接对实际的模型数据进行操作,因而现有的3D模型水印算法对其免疫力极低。

·重排(Element Reordering)

模型文件(如off格式)由表示点坐标的行、表示面的边数和面包含的点的索引构成。文件数据组织方式不影响网格模型的几何信息和拓扑结构。重排是对文件数据组织方式进行的调整,重新排列行的顺序。这种攻击可以使通过置换网格中顶点或面的顺序嵌入水印的完全置换算法和部分置换算法,水印的嵌入与检测的同步性遭到破坏。

3 攻击仿真系统的实现

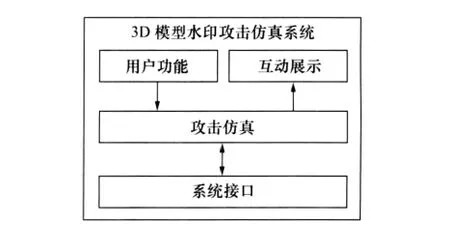

在对博物馆3D模型水印攻击方法进行分析研究的基础上,本文基于Visual C++、CGAL开源图形库[12]和OpenGL通用图形软件开发包实现了3D模型水印攻击仿真系统,为数字博物馆3D模型水印评测工具的开发提供技术支持。本系统共分四大模块,包括系统接口模块、用户功能模块、攻击仿真模块、互动展示模块,如图2所示。

图2 3D模型水印攻击仿真系统框架

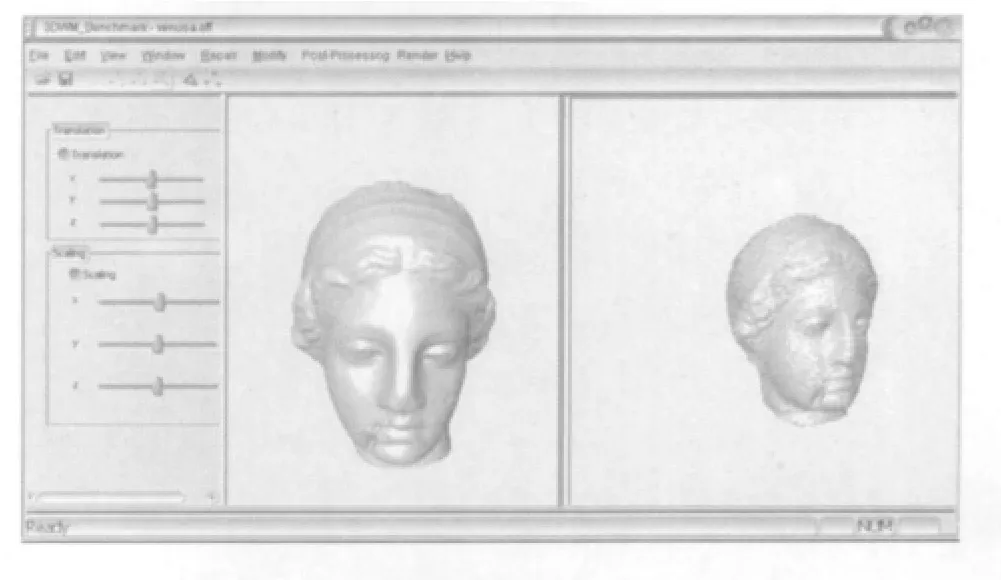

作为系统核心部分的攻击仿真模块实现了上述10种博物馆3D模型水印攻击方法,包括加噪、平滑、量化、相似变换、细分、剪切、简化、压缩、重排和屏幕拷贝。系统接口模块主要负责3D模型数据的导入和存储,以及同水印检测模块、鲁棒性评测模块的数据交换。用户功能模块主要负责攻击种类、攻击模式和攻击强度的设定。互动展示模块主要负责3D模型的立体展示,包括以点云、棱线或表面方式进行模型展示,以及用户交互操作,包括通过鼠标或键盘实现基于视图的平移、旋转和缩放。图3给出了本攻击仿真系统的界面。

图3 3D模型水印攻击仿真系统界面

4 结论和展望

博物馆是一个国家文明发展程度的重要标志,博物馆的数字化展示与版权保护是博物馆发展历程中必需并肩进行的两项重要工程。随着技术的成熟,3D模型数字水印有望在博物馆数字版权保护中起到举足轻重的作用。本文以数字博物馆为背景,对3D模型水印攻击方法进行分类分析和仿真实现,为3D模型水印评测工具的开发提供重要的理论基础和技术支持,为博物馆数字水印评测标准的制定提供参考。

[1]陈冉,张亚娜,赵志军.博物馆数字图像水印性能需求分析[J].计算机工程(增刊),2011,04.

[2]Catmull E,Clark J.Recursively Generated BSpline Surfaces on Arbitrary Topological Meshes[J].Computer Aided Design,1978,10(6):350-355.

[3]Loop C Smootb.Subdivision Surfaces Based on Triangles[D].University of Utah,Department of Mathematics,1987.33-54.

[4]Doo D,Sabin M.Analysis of the Behaviour of Recursive Division Surfaces near Extranrdinary Points[J].Computer Aided Design,1978,10(6):356-360.

[5]Dyn N,Levin D,Gregory J A.A Butterfly Subdivision Scheme for Surface Interpolation with Tension Control[J].ACM Trans Gr,1990,9(2):160-169.

[6]何晖光,田捷,张晓鹏,等.网格模型化简综述[J].软件学报,2002,13(12):2215-2224.

[7]David A Field.Laplacian smoothing and Delaunnay triangulations[J].Communications and Applied Numerical Methods,1988,4(6):709-712.

[8]Uwe F Mayer.Numerical solutions for the surface diffusion flow in three space dimensions[EB/OL].http://www.mathlutah.eduP ~mayerPmathPMayer07.pdf.2001.

[9]Taubin G,Kobbelt L.Geometric signal processing on large polygonal meshes[A].In:Computer Graphics proceedings,Annual Conference Series,ACM SIGGRAPH,Los Angeles,California,2001,Course 17.

[10]Bentley J L.Multidimensicnal binary seach trees wed forassociative seorching[J].Communi cations of the ACM,1975,18(9):509-517.

[11]Henning Eberhardt,Vesa Klumpp,Uwe D Hanebeck.Density Trees for Efficient Nonlinear State Estimation[R].Proceedings of the 13th International Conference on Information Fusion,Edinburgh,United Kingdom,July,2010.

[12]Computational Geometry Algorithms Library[EB/OL].http://www.cgal.org/.

Research of Attacking Methods to 3D Watermark in Digital Museums

ZHOU Da-xi,ZENG Jing,ZHANG Ya-na,SHI Ping

(School of Information Engineering,Communication University of China,Beijing100024,China)

3D model watermarking technique is a kind of effective means of copyright protection following image watermark and video watermark,providing security assurance for the development of digital museums.This paper mainly analyzed attacking methods to 3D watermark in digital museums by classification and simulation.And those have been intergrated into 3D model watermarking evaluation system of digital museums.

3D model watermarking;attacking methods;robustness;digital museum

TP309.2

A

1673-4793(2012)01-0049-04

2011-07-12

科技部文化部国家软科学研究计划合作项目“基于数字博物馆的数字水印评测规范研究”(HG0917)

周达希(1990-),女(汉族),湖南永州人,中国传媒大学2011级硕士研究生.E-mail:zhoudaxi@cuc.edu.cn

book=52,ebook=313

(责任编辑

:王 谦)