多种因素关联分析的P2P网络信任评估模型研究

张祖昶

(南京邮电大学 通信与信息工程学院,江苏 南京 210003)

P2P(peer-to-peer)网络与传统网络相比,具有开放和自由的特性。而P2P网络的自由性使得网络节点可以自由地加入或离开网络。P2P网络没有约束的限制使得更多的网络资源愿意来访问网络,为网络提供更多的服务。因此,P2P网络广泛用于电子商务、协同工作、文件共享、分布式计算、即时通信等多个领域[1-11]。由于在P2P网络中,网络节点可以自由、没有约束地进出网络,所以P2P网络注定会存在很多安全问题[1-11]。而这些安全问题如果得不到有效的解决,必然会影响P2P网络的进一步发展和应用。

1 相关工作

由于P2P网络的网络节点是独立、对等和异构的,而且网络节点可以自由、无约束地进出网络。这些特征与人类社会的构成很相似,所以在维护个人自身安全方面,可以借鉴人类社会的方法和经验。当前,已经有很多的P2P网络安全模型被提出来进行研究,如贝叶斯信任模型[7]和基于相似度加权推荐的信任模型[11]等等。这些P2P网络安全模型在很大程度上都是借鉴了人类社会的经验和思想来构建的,而且经过相关的实验和实例[1-11]证明了在满足一定的条件下,这些模型是有效的。这也从一个方面验证了以人类社会的经验和思想去构建P2P网络安全模型的可行性。

本文在借鉴人类社会交易经验的基础上,通过考虑一般交易时的情况和条件,归并出一些重要的影响因素,再将这些因素通过适当的关系进行关联,由此而构建出了P2P网络的信任评估模型。本文希望通过构建此模型,为今后能更进一步研究和分析出P2P网络交易行为的规律有所帮助。

2 信任评估模型

在人类社会中,个体的交易都是建立在个体之间的信任基础之上,所以本文将基于人类社会交易行为的模式来构建P2P网络的信任评估模型。在P2P网络的信任评估模型中,信任度是网络节点之间的直接信任和推荐信任组成,它们都来源于交易过程中的各种因素。这些交易因素会因为交易的条件改变而随时改变。因此,本文根据一般交易时的情况和条件,提出了将一些重要交易因素适当关联起来的信任评估模型,由此来构建P2P网络的交易信任评估机制。

2.1 模型相关定义

定义1:集合Ω为P2P网络节点的集合,集合Ω的节点总数为p,集合Ω中任意两个节点互不相同,记为Ω={r1,r2,...,rp},且对于∀ri∈Ω,∀rj∈Ω,有 ri≠rj。

定义2:在集合Ω中,令N(ri,rj)为节点 ri和 rj之间交易的总次数,n 为节点 ri和 rj之间的某次交易,有 n∈[0,N(ri,rj)]。

定义3:在集合Ω中,令L(ri)为节点 ri最近一次进入网络后,停留在网络的时长;令R(ri,rj)是节点 ri对节点 rj的风险等级;令U(ri,rj)为节点ri对节点rj提供资源访问的等级;令A(ri,rj)为节点ri对节点rj开放资源访问的等级;F(ri,rj)是节点ri对节点rj的恶意访问次数;D(ri,rj)是节点 ri对节点 rj的恶意访问造成的损失。

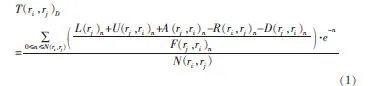

定义4:在集合Ω中,令T(ri,rj)D为节点 ri对节点 rj的第 N(ri,rj)+1次直接信任估值,则有

定义5:在集合Ω中,令C(ri,rj)为节点 ri和 rj之间交易的总额度,C(ri,ri)为节点 ri与其他节点交易的总额度。

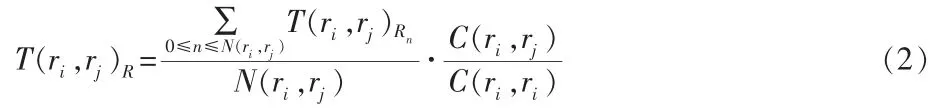

定义6:在集合Ω中,令T(ri,rj)R为节点 ri对节点 rj的第 N(ri,rj)+1次推荐信任估值,则有

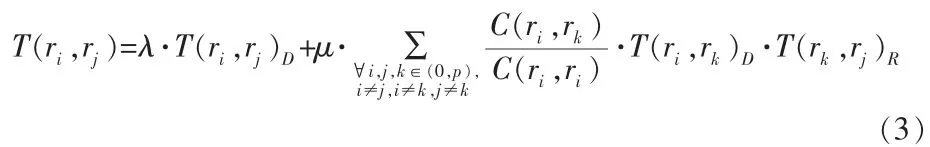

定义7:在集合Ω中,令T(ri,rj)为节点 ri对节点 rj的第 N(ri,rj)+1次信任估值,则有

其中 λ+μ=1,且 λ>0, μ>0。

由上述定义可知,本文的信任评估模型主要是关联了网络停留时长 L(ri)、资源提供访问等级 U(ri,rj)、资源接受访问等级 A(ri,rj)、恶意访问次数 F(ri,rj)、恶意访问损失 D(ri,rj)、交易风险等级 R(ri,rj)和交易总额度C(ri,rj)这些重要的交易因素。为了防止过度地放大风险等级 R(ri,rj)因素的负向作用,本文通过引入交易总额度 C(ri,rj)因素来平衡这种影响,这在公式(2)和(3)中发挥作用。这种处理办法也是符合人类社会交易评估模式的。而且本文模型还考虑了信任度时间衰减的影响,在公式(1)中引入了时间衰减函数。

2.2 滤除伪节点

在P2P网络中,恶意节点为了破坏信任评估规则,也会类似于人类社会中的个体,在网络中制造出大量的伪节点。恶意节点通过这些伪节点来推荐信任,达到欺瞒的目的。因此,必须去除这些伪节点。本文通过一般常用的计算相关相似性的方法PCC(Pearson Correlation Coefficient)来解决这一问题。计算相关相似性的方法PCC定义如下:

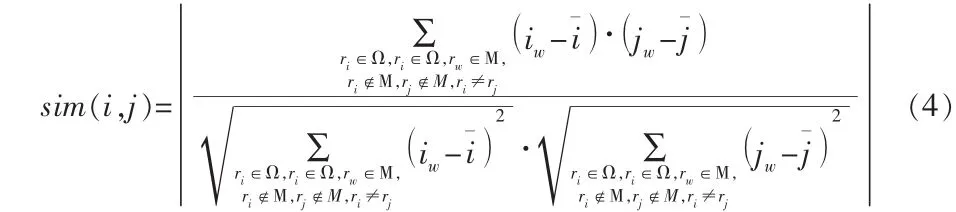

定义8:对于∀ri∈Ω,∀rj∈Ω,∃M⊆Ω,I和 J分别表示节点 ri与节点rj对节点集合M的信任矩阵,i¯和j¯分别表示节点ri与节点rj对节点集合M的所有节点评价的平均值,则节点集合Ω的节点间相关性计算公式为:

在公式(4)中,sim(i,j) ∈[0,1]。 根据计算相关相似性的方法 PCC的性质可知,若sim(i,j)的值越大,则表示节点ri和节点r的相关性越大;反之,若sim(i,j)的值越小,则表示节点ri和节点r的相关性越小。本文将节点交易评估过程和评估值保存下来,通过公式 (4)来计算P2P网络节点之间的相关程度,将sim(i,j)取较大值的节点滤除,以此来处理P2P网络中的伪节点。

3 实验数据及分析

本文通过仿真实验来验证本文所构建的P2P网络信任评估模型的信任评估方法的正确性和有效性。仿真实验的环境是采用20台PC机互联组成P2P网;每台PC机随机安装不同操作系统;指定其中的5台PC机作为恶意节点,5台PC机作为伪节点;采用C语言编写PC机之间访问的仿真程序;将每台PC机抽象为P2P网络中的一个节点;在每个网络节点互访之前,每个节点的信任评估值T(ri,rj)均为0.5;在网络节点互访过程中,节点间访问的信息,如次数、性质、结果及直接评估和推荐评估都将被记录;节点的信任评估值T(ri,rj)必须大于0.2,否则将被禁止访问。

在实验过程中,网络节点之间的信任评估值 T(ri,rj)通过公式(3)来计算,取值范围为[0,1]。为了便于实验,本文对交易因素都进行了简化和归并。 资源提供访问等级 U(ri,rj)、资源接受访问等级 A(ri,rj)、交易风险等级R(ri,rj)均划分为十个等级。对于资源提供访问等级U(ri,rj)和资源接受访问等级 A(ri,rj)而言,其取值越高代表信任等级越高。对于风险等级R(ri,rj)而言,其取值越高代表风险等级越高。

本文通过改变公式(3)中的权值参数λ和μ取值,在不同的网络访问次数G下,对比网络访问识别恶意访问的成功率ρ来验证信任评估模型在网络中是否有效。表1是仿真实验的具体结果。

表1 实验仿真结果

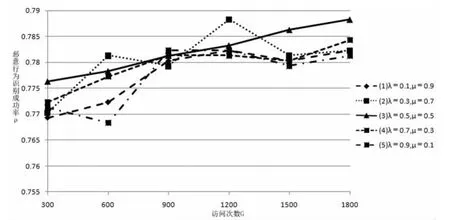

表1中对公式(3)中的权值参数λ和μ进行了五次取值,每次取值分别进行了六组访问实验。从表1可总结出如下规律:对于公式(3)的网节点之间的信任评估关系,网络对恶意节点的恶意访问的成功识别率ρ的取值总体趋势是向上的;当权值参数λ和μ的取值相近时,网络对恶意节点的恶意访问的成功识别率ρ的取值随着网络访问次数G的增大有不断升高的趋势,而且取值变化前后比较平缓;虽然有当权值参数λ和μ的取值相差很大时的恶意访问成功识别率ρ比当权值参数λ和μ的取值相近时的恶意访问成功识别率ρ高的情况出现,但是当权值参数λ和μ的取值相差很大时,其恶意访问成功识别率ρ取值前后起伏变化比较大,不如当权值参数λ和μ的取值相近时,其恶意访问成功识别率ρ取值总体趋势保持一致,且前后取值变化平缓。仿真实验的结果曲线图如图1所示,纵坐标代表恶意访问成功识别率ρ,横坐标代表网络访问次数G。

图1 实验仿真结果

4 实验结论

本文模型通过模拟人类社会交易的评估方法,将一些重要的交易因素进行抽取和归并,按照各个交易因素在交易过程中发挥的效应来进行关联。在评估模型中,网络停留时长L(ri)、资源提供访问等级U(ri,rj)和资源接受访问等级 A(ri,rj)都是起到正向作用,而恶意访问次数 F(ri,rj)、恶意访问损失 D(ri,rj)和交易风险等级 R(ri,rj)都是起到负向作用。这些交易因素在评估中,发挥的作用各不相同,衡量的方式也各不相同。

本文的评估模型的思想来源于人类社会的交易信任评估模式,通过综合分析、适当关联将多种交易因素融合为一体。实验结果表明,本文的模型对于提高P2P网络的安全性是有效的。

[1]Asnar Y,Zannone N.Perceived risk assessment[C]//Proceedings of the 4th ACM workshop on Quality of protection(QoP’08).ACM,2008:59-63.

[2]Singh A,Lilja D.Improving risk assessment methodology:a statistical design of experiments approach[C]//Proceedings of the 2nd International Conference on Security of Information and Networks(SIN’09).ACM,2009:21-29.

[3]Zhou R,Hwang K.Power trust a robust and scalable reputation system for trusted peer-to-peer computing[J].IEEE Transactions on Parallel and Distributed Systems,2007,18(4):460-473.

[4]代战锋,温巧燕,李小标.P2P网络环境下的推荐信任模型方案[J].北京邮电大学学报,2009,32(3):69-72.

[5]XIONG Li,LIU Ling.Peer trust:supporting reputation-based trust for peer-topeer electronic communities[J].IEEE Trans on Knowledge and Data Engineering,2004,16(7):843-857.

[6]BETH T,BORCHERDING M,KLEIN B.Valuation of trust in open network[C]//Proc of European Symposium on Research in Security.1994.

[7]WANG Y,VASSILEVA J.Bayesian network trust model in peer-to-peer networks [C]//Proc of the 2nd Int’l Workshop on Agents and Peer-to-Peer Computing.Berlin:Springer-Verlag,2004:23-34.

[8]常俊胜,王怀民,尹刚.一种P2P系统中基于时间帧的动态信任模型[J].计算机学报,2006,8(29):1301-1307.

[9]HUANG C L,HU H P,WANG Z Y.Modeling time-related trust[C]//Proc of the 3rd International Conference on Grid and Cooperative Computing.Wuhan:[s.n.],2004:382-389.

[10]Wang Y,Lin F.Trust and Risk Evaluation of Trans actions with Different Amounts in Peer-to-Peer E-commerce Environments [C]//Proceedings of IEEE International Conference on e Business Engineering(ICEBE’06).IEEE,2006:102-109.

[11]孟宪福,张磊,王旭.P2P电子商务信任模型研究[J].计算机应用研究,2009,26(8):3067-3069.