运用惩罚机制的网络信息安全攻防博弈分析

毛熠

(郑州大学图书馆,河南 郑州 450001)

运用惩罚机制的网络信息安全攻防博弈分析

毛熠

(郑州大学图书馆,河南 郑州 450001)

为了应对目前我国面临的严峻网络信息安全问题,根据惩罚机制的重要性,采用博弈论研究了运用惩罚机制的网络攻防。结果表明目前网络安全所面临的主要问题包括网络系统的防守成本过高、对攻击者的惩罚力度过低、惩罚成本过高等。针对上述问题,提出了加大防御技术、取证技术建设,使防御系统廉价、普及,加大惩罚机制建设和实施力度,以及加强全民网络安全培训等措施和建议。

网络安全;攻防;博弈论;惩罚机制;取证技术

随着计算机的迅速普及和互联网的迅速发展,网上的信息越来越多,怎么保护网络上各自私有的数据就成了一个棘手的问题。不管是公共互联网还是数字图书馆,因为要向公众提供数字资源,这使得它们的平台都是开放的,各个系统、各种服务、各种应用软件的安全漏洞都给网络带来了安全隐患[1]。在现阶段我国的网络中,很多重要设备及系统都使用国外产品,比如微软的电脑操作系统、思科的网络交换机、HP的打印机等,这些核心的科技也掌握在别人手中,如果他们开启一点后门,很容易就探得各种数据信息。目前,我国的网络受到的威胁日益严峻,国外控制网络的主机数越来越多,后门、钓鱼网站、木马等各种攻击方式防不胜防。2012年,抽样检测发现,境外约有7.3万个木马或僵尸网络控制服务器控制我国境内1419.7万余台主机,较2011分别增长56.9%和59.6%,境外3.2万台主机通过植入后门对境内3.8个网站实施远程控制[2]。斯诺登事件也尤其提醒了网络安全已成为我国面临的最严重问题之一。

目前网络中的防御系统有防火墙系统、入侵检测系统、蜜罐系统等[3],防火墙主要作用是对一些外网访问资源进行限制,入侵检测系统主要是对内网安全进行扫描并做出相应的警报或隔离措施,这两个都是被动的防御系统。传统的被动网络防御技术可以在一定程度上起到防护作用,但对于最新的攻击方式由于防火墙和入侵检测系统还没有写入防御策略,只能在攻击之后进行弥补,因此无法转变攻防的不对称局面,从而就出现了主动防御系统中的蜜罐系统。蜜罐系统主要工作是取证[4],是被动式主动防御系统[5]。蜜罐技术通过部署诱饵主机和网络信息服务,诱使入侵者对错误目标开展攻击,从而减少对实际系统造成安全威胁。同时,蜜罐技术也可以对攻击行为进行监控、分析,了解入侵者使用的攻击工具和方法,推测入侵者的意图、动机,并在此基础上追踪入侵者的来源,对其攻击行为进行审计、取证,为防火墙和入侵检测系统提供新的防御策略,使防火墙和入侵检测系统对新的攻击及时作出反应[6]。这三者的组合防御体系就构成了密网技术,它是一种新型的主动网络防御技术,能够主动了解攻击者使用的技术,并提供虚假技术来拖延攻击者,以便使防御者有足够的时间去应对[7],但蜜网技术也只是攻击后的主动防御技术。网络安全由于其特殊性,攻防两端极不对称。攻击者可以随时、随地进行随机攻击,而防御者必须在所有时间、所有网络节点进行全方位的网络防御。攻击者可以利用扫描、探测、欺骗等各种技术手段全面而隐蔽地获取目标网络信息,而防御者却无法全面了解攻击者的情况,在安全事故发生后,由于技术原因有时甚至都不能全面分析出攻击者的来源、攻击方法等信息;攻击者攻击不成功还可以找别的网点进行攻击,而防守不成功则面临着系统的崩溃、重要资料的泄密等重大损失。因此,做好网络安全防护,总是处于被动的防守中[8]。理想的防御系统应该对所有的弱点或攻击行为都做出防护,但是从现有网的实际情况来看,做到百分之百防御显然是不可能的,因此必须考虑“适度安全”的概念,即从信息安全的风险和投入之间寻求一种均衡,利用有限的资源做出最合理的决策[9]。如果信息安全投资成本较高,则可以设法增加攻击方的攻击成本以迫使所有攻击方不进行攻击[10]。增加攻击方的成本可以运用惩罚机制的方法,传统的防御系统只是在被新的技术攻击后,通过蜜罐、审计系统等找出攻击技术攻击源等,然后在防火墙、入侵检测系统中加入相应的策略,下次在攻击时就可以被阻止住。我们可以利用现有防御系统中的蜜罐、审计系统等作为取证的工具,找出攻击源和攻击技术后,对相应的攻击源做出惩罚。惩罚机制有很多种,比如运用法律进行惩罚、或对攻击者进行反击让其受到损失等。

信息安全攻防可以抽象地看成攻防双方的依存度,防御策略是否有效,不能只看自身的行为,还应看攻防双方的策略。博弈论就是研究攻防矛盾和最优防御策略的学科,研究攻防之间均衡条件,将在网络攻防的对抗领域中发挥重要作用,是信息安全未来很有前途的研究方向[11]。博弈论分为合作博弈和非合作博弈,非合作博弈又分为理性博弈和有限理性博弈,理性博弈就是经典博弈,又分为完全信息静态博弈、完全信息动态博弈、不完全信息静态博弈、不完全信息动态博弈、有限理性博弈对应的方法目前是演化博弈也叫进化博弈。

1 攻防博弈模型的建立

在网络安全博弈中,设定参与人是网络系统和黑客,网络系统的纯战略是防守和不防守,黑客的纯战略是攻击和不攻击。网络系统防守时能防御到黑客的攻击概率为e(0<<e<<1),在防守到攻击后一定能对攻击者做出相应的惩罚。

为了研究网络系统和黑客之间的博弈,本文做出如下假设:

局中人集合:{网络系统,黑客}

局中人策略空间:网络系统的策略空间为{放守,不防守};黑客的策略空间为{攻击,不攻击}

局中人收益:黑客如攻击成功,收益为a,黑客攻击如碰到防守,网络系统对黑客进行惩罚的收益为e·b,网络系统的防御成本为c,网络系统的惩罚成本为d。

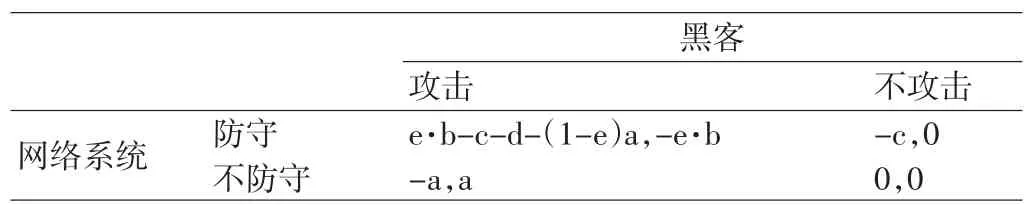

则当黑客攻击且网络系统防守时,黑客的收益为-e·b,网络系统的收益为e·b-c-d-(1-e)a;当黑客攻击且网络系统不防守时,黑客的收益为a,网络系统的收益的-a;当黑客不攻击且网络系统防守时,网络系统成本为-c,黑客的收益为0;当黑客不攻击且网络系统不防守时,网络系统收益为0,黑客收益为0。

根据以上假设,参与人同时选择或非同时选择,但后行动者不知前行动者采用了什么具体行动,因此此问题为静态博弈,参与人对另一参与人的特征、策略空间及收益函数都有了准确信息,因此为完全信息博弈,综合而来此问题涉及黑客攻击与网络系统防御的完全信息静态博弈,其相应的收益矩阵见表1。

表 1 网络安全攻防收益矩阵

假设网络系统以概率p进行防守,则不防守的概率就是1-p;q为黑客的攻击概率,则不攻击的概率为1-q。下面就来讨论混合战略的纳什均衡问题。

2 攻防博弈模型的求解

在给定的网络系统以概率p进行防守时,黑客攻击q=1的期望收益F(p,1)和黑客不攻击q=0的期望收益F(p,0)分别为:

令F(p,1)=F(p,0),则得网络系统的最优防御概率为:

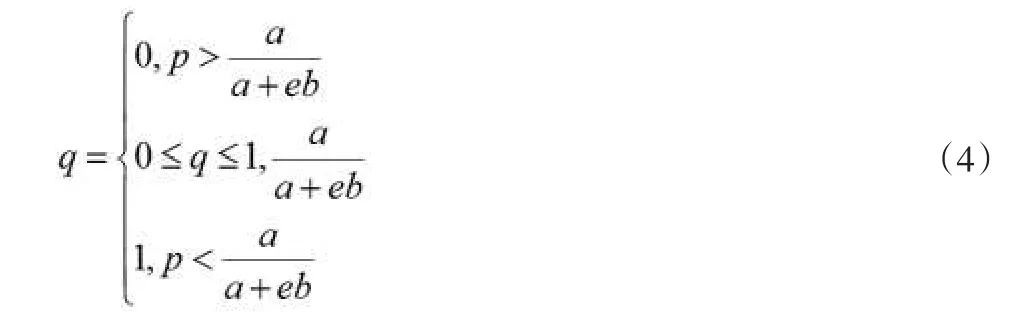

由(3)式可得到黑客的策略函数为:

由(4)式可知,当网络系统防守概率大于a/a+eb时,不攻击是黑客的最优策略;当网络系统的防守概率小于a/a+eb时,攻击是黑客的最优策略;当网络的防守概率等于a/a+eb时,黑客攻击和不攻击都具有相同的效果。同理,在给定黑客以概率q进行攻击时,网络系统防守p=1的期望收益F(1,q)和网络系统不防守的p=0的期望收益F(0,q)分别为:令F(1,q)=F(0,q),则得黑客的最优攻击概率为:

由(7)式可得网络系统的策略函数为:

由(8)式可知,当黑客的攻击概率小于c/eb+ea-d时,网络系统的最优选择是不防守;当黑客的攻击概率大于c/eb+ea-d时,网络系统的最优选择是防守;当黑客的攻击概率是c/eb+ea-d时,防守和不防守具有相同的概率。

3 攻防成本的博弈分析

下面对混合纳什均衡进行深入的分析:

(9)式说明网络系统的防守概率p*是a的单调增函数,即p*随a的增大而增大,p*随a的减少而减少。这可以解释为黑客的攻击收益越大,则相对应的网络系统损失越大,网络系统的防守概率越高;黑客的攻击收益越小,则相对应的网络系统损失越小,网络系统的防守概率越低。

把eb看成一个整体,求p*对eb的一阶导数:

(10)式说明网络系统的防守概率p*是eb的单调减函数,即p*随eb的增大而减少。这可以理解为黑客得到防御系统的惩罚收益越大,则相应的对黑客的威慑越大,网络系统的防守概率越小。把eb分开来看,当eb为定值时,e值越小则b值越大,这说明防守成功的概率越低,则相应的应加大惩罚值。

q与ea、eb均成反比,则当a、b是定值时,q与e成反比;又由于q与c成正比,则当其他条件不变时,e与c成反比。从而可知网络系统防御的成功率越高,网络系统的防御成本就越低,即增加网络系统的防御成功率可以降低网络系统的防御成本。

由q与c成正比、q与eb成反比可知,若使黑客的攻击概率越小,则最好使网络系统的防御成本越低,对网络系统黑客的惩罚值越大。但目前由于网络系统的复杂性,防御成本很难降下来,因此就可以加大惩罚力度。这也说明了在网络安全方面惩罚机制和防御机制同样重要。

4 网络安全治理建议

由以上网络安全攻防博弈分析可知,网络安全是由网络的防守成本、网络系统对黑客的惩罚值、黑客的攻击收益值、网络系统的惩罚成本所决定的。对这些方面,特提出如下建议:

4.1 加大取证技术建设。网络安全的取证技术既是防御系统的根基,也是惩罚体系的根基。比如取证技术的典型蜜罐技术,它通过设置陷阱取证记录攻击源和攻击方法,在防御方面根据记录到的攻击源和攻击方法,得出相应的应对策略,然后给防火墙和入侵检测系统加入相应的策略,以应对后面的攻击;在惩罚方面以记录的攻击源和攻击方法作为证据,运用法律等相关手段对攻击者做出相应的惩罚。取证工作做不好,面对新型的攻击,防御和惩罚就都不可能执行下去。

4.2 加大防御技术建设,使防御系统廉价,做好防御系统普及工作。防御系统价格越低,防御普及率才会越高,安全性才会越好。加大对网络内各个部位核心技术的掌握(一些重要部门的内部网络最好全部运用自己的技术),防御的成功率才会较高,防御系统的成本才会大大减少。比如国内电脑基本都用微软的操作系统,核心交换机大部分用思科的设备,打印机基本都用HP等国外设备。只要这些设备厂商开启后门,网络将无安全可言。内部技术不掌握,防御总是处于被动之中,投资再高,实际效果也不会大。目前网络系统内很多设备的核心技术都不在自己的掌握下,因此军工等一些重要情报部门内部网络最好不要接入到Internet网。防御系统方面可以建立各层防御体系,电脑开发免费的取证审计系统,使每个用户都有监督自己电脑的方式。其他网络的各个部件也要建立自己的取证审计系统,方便网络管理员对网络其他部件的监控管理工作。

4.3 加大网络惩罚机制建设和惩罚力度,降低惩罚成本。网络安全方面的惩罚方式很多,比如法律惩罚、网络反攻等。针对目前国内严峻的网络安全问题,应该完善网络安全法规,做到有法可依,执法必严,违法必究,使执行的成本大大减少,这样就能对黑客给予足够的威慑,有效降低攻击概率。比如图书馆网络系统面对黑客的攻击时,只要对黑客的惩罚相比黑客获得的利益越大,理性的黑客就越不敢攻击。惩罚可以根据国家的立法进行,比如发现某些公司运用自己的产品进行犯罪牟利时,就可以根据相应的法律措施给予惩罚。国家间的网络犯罪,可以在全世界成立一个集体的组织比如联合国,建立相应的法规,对国与国之间的网络攻击给予严厉的惩罚。二战后以美国为首的西方国家,就建立了联合国国际机构,对一些国际间的违规事务进行处理,比如成立原子弹不扩散条约,以避免对世界毁灭性的伤害。美国作为联合国的五大常任理事国之一,如果想维护世界的网络安全,也需要对最近出现的斯诺登“棱镜门”事件等,给出相应的说明或解决方法,这样才能更好地带头制定和实施相应的惩罚制度,以维护世界的网络安全。对于国家间的网络攻击,当联合国的法律惩罚难以实施时,也可以发展网络反攻惩罚技术,在国家内部建立起强大的网络部队,给予别国巨大的威慑,以减少网络战争。只要攻击方法发展起来、攻击成本降低,实施反击更加容易,给另一个国家的惩罚相对于其获得的收益越大,就会给想攻击的国家带来足够大的威慑,这样理性的国家就越不敢攻击。

4.4 加强全民网络安全培训,提高其监管参与意识。网络中的每台设备只有取证防御技术是不够的,还需要有人去执行。网络安全需要每个点都进行取证防御,仅靠网络管理员很难处理的过来。只要每个人都有网络安全监控的防护意识、都能运用取证防御技术对自己的电脑做好防护监控工作,同时网络管理员也把其他网络设备做好防护监控工作,那么黑客将难以攻击;即使攻击成功后也能发现其攻击证据,可以给予其相应的惩罚,在此威慑下,网络安全将彻底好转。提高全民网络安全意识方面,可以对其加强培训,比如客户到中国电信开户上网,工作人员在开户前就可以对其进行相应的网络安全培训;再如学校学生在开通校园网时,网络中心也可以提前对其做好相应的网络安全培训。

综上,本文依据惩罚机制的重要性,创新性的采用博弈论对运用惩罚机制的网络攻防进行了研究,得出了影响网络安全的各种因素及其因素的变化对网络安全的影响,并依据得出的结果给出了网络安全治理建议。但博弈论分析是建立在理性对抗基础上的,对运用惩罚机制的有限理性网络攻防博弈论还未进行分析,今后将研究运用惩罚机制的信息安全进化博弈论研究。

[1]Wenliang Du.SEED:Hands-On Lab Exercises for Comput⁃er Security Education[j].IEEE Security and Privacy Magazine,2011,9(5):70-73.

[2]2012年中国互联网网络安全报告[EB].http://www.cert.org. cn/sites/main/preview/waringdetail.htm?tid=2013070913105723010 4032&col_id=8,2013-7-10.

[3]马敏,刘芳兰,宁娇丽.高校数字图书馆网络安全风险分析与策略[J].中国安全科学学报,2010,20(4):130-135.

[4]程仁杰,殷建平,刘运,等.蜜罐及蜜网技术研究进展[J].计算机研究与发展,2008,45(suppl.):375-378.

[5]石乐,姜蓝蓝,贾春福,等.密罐诱骗防御机理的博弈理论分析[J].电子与信息学报,2012,34(6):1420-1424

[6]王剑虹,何晓行.蜜罐取证的技术及法律问题研究[J].计算机科学,2011,38(8):121-124.

[7]Carroll Thomas E,Grosu Daniel.A game theoretic investiga⁃tion of deception in network security[J].Securtity and Communica⁃tion Networks,2011,4(10):1162-1172.

[8]胥小波.新型蜜网体系结构及告警聚类的关键技术研究[D].北京:北京邮电大学,2012.

[9]姜伟,方滨兴,田志宏,等.基于攻防博弈的网络安全测评和最优主动防御[J].计算机学报,2009.32(4):817-827.

[10]孙微,孔祥维,何得全,等.基于演化博弈论的信息安全攻防问题研究[J].情报科学,2008,26(9):1408-1412.

[11]Hamilton SN,Miller W L,Ott A,etc.The role of game theory in information warfare[A].Proceedings of the 4th Informa⁃tion Survivability Workshop[C].Vancouver,Canada,2002:45-46.

TP309

A

1671-0037(2014)07-50-3

河南省教育厅人文社会科学研究青年项目(2014-QN-398)、国家自然科学基金青年基金(51308505)、2012年度河南省教育厅科学技术研究重点项目资助计划(12A620003)。

毛熠(1981-),男,工程师,硕士,研究方向:信息安全,数据加密,数据管理。