多服务器间基于动态身份的身份认证和密钥共识方案

王牧 亢保元 景东亚

摘 要:多数的身份认证方案是依赖于单个的认证服务器与用户之间的相互认证,如果一个用户想要使用不同的网络服务,就必须向每一个服务器进行注册。然而要使得用户记住不同的身份和口令是非常困难的。最近,Li et al.分析了Sood et al.提出的多服务器间基于动态身份的认证方案,指出了其中存在的问题并且提出了一个改进的方案。Li et al.声称他们的方案可以保证用户的匿名性,提供了相互认证和共享密钥,并且可以抵抗一些常见的攻击。然而,通过仔细分析之后,我们发现Li et al.的方案容易受到假冒攻击。因此,本文提出了一种高效安全的多服务器间基于动态身份的相互认证和密钥共识方案并给出了安全性分析。

关键词:身份认证;密钥共识;多服务器;安全性

中图分类号:TP393 文献标识码:A

1 引言(Introduction)

智能卡因为具有低能耗,易携带等特点,已经被广泛应用于电子商务和网络安全协议中。用户把智能卡插入读卡器并提交他的身份和口令,智能卡就可以通过处理这些信息来验证用户的合法性。

随着网络和电子商务技术的发展,许多通过网络提供的服务,比如网上购物,网上缴费等等使得我们的生活越来越便捷。在公共环境中,如何在远程用户连接到服务器之前确认用户的身份显得至关重要。大多数的口令认证协议都是基于一个服务器,这个服务器保存了用户的口令认证信息等。口令认证信息存储在单一的服务器中就会很容易受到泄露或者篡改攻击。多服务器模型的提出很好地解决了这些问题。多服务器模型具有把用户的口令和认证功能分配给不同的服务器的灵活性,因此多服务器模型更具有实际意义。

口令认证在认证方案中是最简单最常见的认证方法,近年来人们提出了很多基于静态身份的口令认证方案来加强安全性和高效性,然而用户可以改变他的口令却不能改变他的身份信息。因此,在通信中,基于静态身份的口令认证协议会泄露关于用户的部分认证信息给攻击者。大多数的多服务器间的认证信息也是基于静态身份的,攻击者可以利用这些信息追踪判定不同的消息请求来自于同一批用户。然而,基于动态身份的口令认证方案在身份和口令的基础上提供了双重认证,所以更适合应用于电子商务中。本文提出了多服务器间带有智能卡的基于动态身份的安全高效的认证方案,在不安全的信道中保证了用户的匿名性,因此可以直接应用于电子商务中。

本文的结构为:第二节介绍了多服务器间安全高效的基于动态身份的身份认证和密钥共识方案的国内外研究现状,第三节和第四节回顾了Li et al.的方案并对其进行攻击,第五节我们提出了全新的多服务器间安全高效的基于动态身份的身份认证和密钥共识方案,第六节给出了新方案的安全性分析,第七节是本文的结束语。

2 相关工作(Related work)

Lamport[1]在1981年首先提出了不安全的网络环境中的远程口令认证协议,然而在他提出的协议中,服务器必须存储口令表,这就使得这个协议不能抵抗篡改攻击。Hwang和Li[2]2000年提出了基于ElGamal算法的带有智能卡的远程认证方案,这个方案不要求服务器存储口令表。此后,人们提出了大量带有智能卡的单一服务器认证方案来解决安全性问题(Fan et al.[3],2005;Hwang et al.[4],2010; Lee

et al.[5],2005;Li和Hwang[6],2010;Li et al.[7],2011)。

然而,当用户想使用单一的服务器认证协议登录不同的远程服务器时,记住许多不同的口令和身份是很困难的。为了解决这个问题,Li et al.[8]提出了基于神经网络的远程认证协议,这个协议可以适用于多服务器的网络体系,但是这个协议需要巨大的运算量。2004年,Juang[9]提出了一个高效的基于哈希函数的多服务器认证协议。同年,Chang和Lee[10]指出Juang的方案不够高效因为服务器和用户仍需要进行大量的运算和记忆,而且一旦智能卡丢失,这个方案将受到线下猜测攻击。因此Chang和Lee提出了新的远程认证协议,然而他们提出的协议仍然可能受到内部攻击和欺骗攻击。2008年,Tsai[11]提出了一个高效的没有认证表的远程认证方案,这个方案只用到了单向哈希函数计算量小,所以非常适合运用于分布式网络环境中。

然而,以上所有的多服务器间口令认证协议都是基于静态身份的,这就使得攻击者可以追踪到用户的信息。2009年,Liao和Wang[12]提出了多服务器间基于动态身份的远程认证协议,他们声称他们的方案可以抵抗各种攻击并能共提供相互认证。2009年,Hsing和Shih[13]对Liao和Wang提出的方案进行了改进。2011年,Sood et al.[14]指出Hsing和Shih的方案容易受到重放攻击,假冒攻击和智能卡丢失攻击并提出了新方案来解决这些问题。2012年,Li et al.[15]指出Sood et al.的方案容易受到智能卡丢失攻击和信息泄露攻击,也提出了新的方案,他们声他们的方案可以抵抗各种各样的攻击,即使是智能卡丢失,攻击者提取出智能卡中保存的信息,这个方案也是安全的,因为攻击者不可能得到秘密参数 的信息。经过仔细分析,我们发现Li et al.的方案仍然容易受到假冒攻击,因此,本文提出了一个新的多服务器间基于动态身份的认证方案。

3 Li et al.方案的回顾(Overview of Li et al.'s scheme)

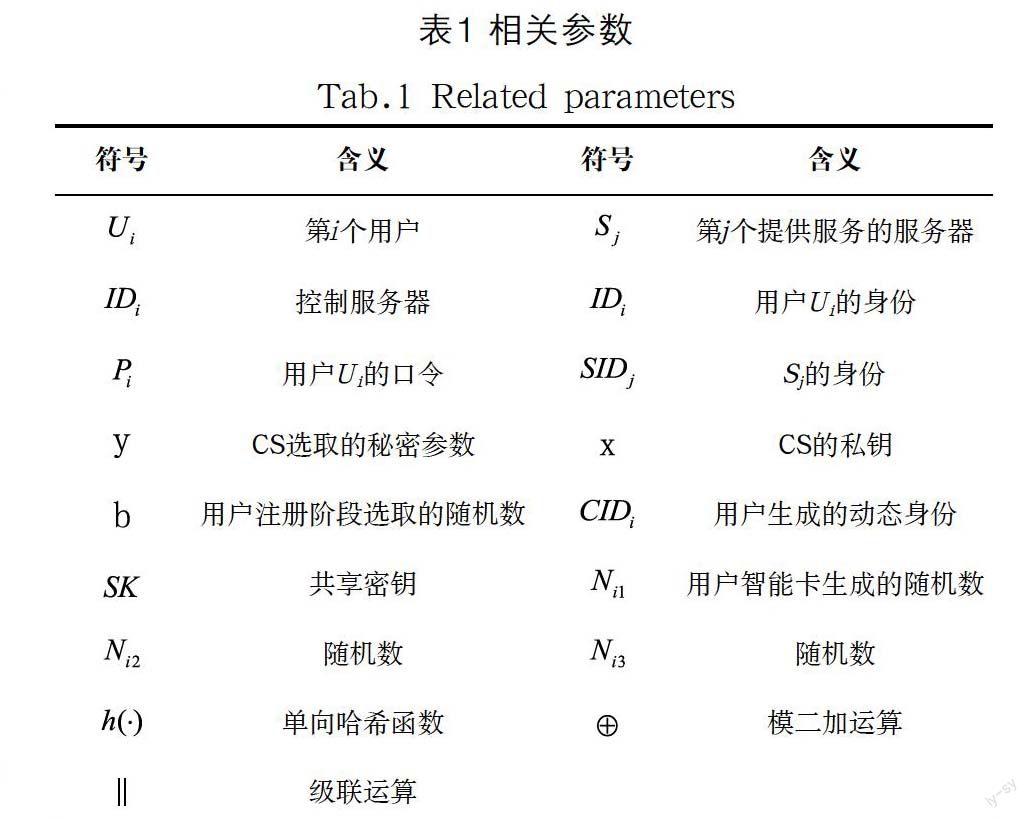

本文用到的相关参数如表1所示。我们先回顾Li et al.提出的多服务器间基于动态身份的认证方案。在这个方案中有三个参与者:提供服务的服务器,控制服务器和用户。假设控制服务器相当于一个可信的第三方负责用户的注册和相互认证。控制服务器拥有私钥和一个秘密参数,当提供服务的服务器用他的身份向控制服务器注册的时候,控制服务器计算和,并把和通过安全信道提交给提供服务的服务器。方案分为四个阶段:注册阶段、登录阶段、认证和密钥共识阶段、口令改变阶段。

4 Li et al.方案的安全性分析(The protocol analysis)

尽管Li et al.声称他们的方案可以抵抗各种各样的攻击,即使是智能卡丢失,攻击者提取出智能卡中保存的信息,这个方案也是安全的,因为攻击者不可能得到的信息。经过仔细分析,我们发现实际情况却不是这样。

4.1 用户假冒攻击

我们假设有一个恶意的用户拥有一个智能卡并提取出智能卡里的信息,这个恶意用户根据自己的可计算出,,

从而得出。如果一个合法用户的智能卡被盗取,就可以提取出其中的,当这个恶意用户拦截到用户发送的,就可以计算,,利用这些数据,这个恶意用户就可以伪造用户的登录信息。首先,生成一个随机数,计算,,,。智能卡把登录请求通过公共信道发送给提供服务的服务器。收到发来的登录请求之后,选择一个随机数,计算,,并把信息发送给控制服务器。当控制服务器收到登录请求之后,计算,并验证等于收到的。于是控制服

务器计算,,

,,并验证等于,控制服务器可以确认用户的合法性。综上,恶意用户可以进行用户假冒攻击。

4.2 服务器假冒攻击

按照上述做法,这个恶意用户可以计算出,当他拦截到提供服务的服务器发给用户的消息之后,计算,,用户收到信息之后计算,

,并验证等于,智能卡就可以确认控制服务器和提供服务服务器的合法性。所以恶意用户可以进行服务器假冒攻击。

5 改进的新方案(The proposed scheme)

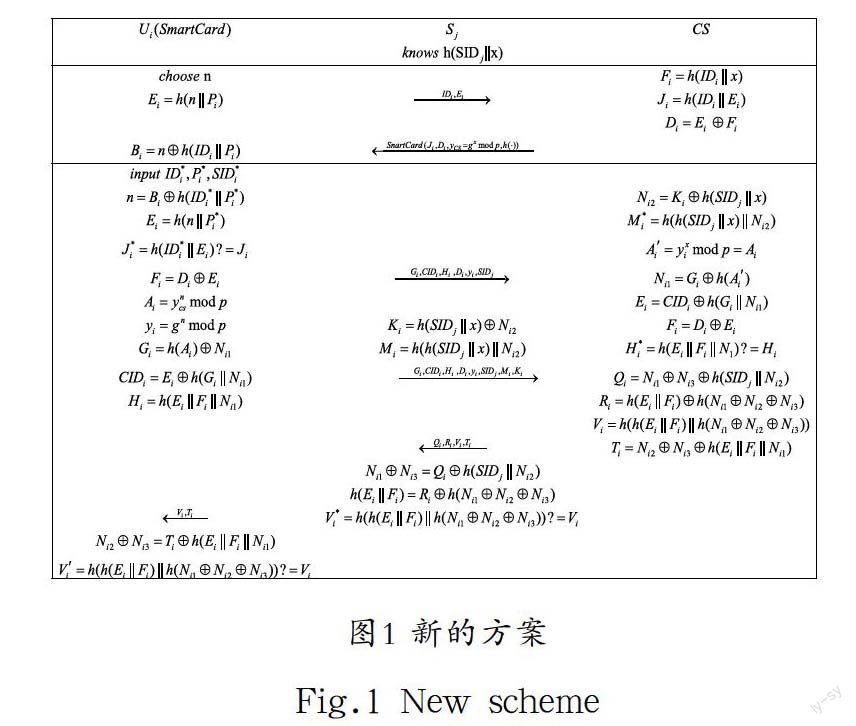

在这一节,我们提出了一个安全高效的方案,来解决Li et al.方案中的问题。我们的方案同样包括三个参与者,用户、提供服务的服务器、控制服务器。控制服务器选取一个大素数,是的生成元,选取私钥,公钥。我们的方案同样分为四个步骤:注册阶段、登录阶段、认证和密钥共识阶段、口令改变阶段。相关步骤如图1所示。

5.1 注册阶段

用户首先要向控制服务器进行注册,注册阶段都是在安全信道中进行。

Step1:用户选取一个随机数,计算,然后把通过安全信道提交给。

Step2:控制服务器收到之后计算,,,把存储在智能卡中并把智能卡通过安全信道颁发给用户。

Step3:当用户收到智能卡之后计算,并把保存在智能卡中。最终智能卡存储了。

提供服务的服务器也要在控制服务器进行注册。当用它的身份向控制服务器注册的时候,计算,然后把通过安全信道提交给保存。

5.2 登录阶段

Step1:用户把智能卡插入读卡器中并输入和口令以及提供服务的服务器的身份,智能卡计算,,,并验证,如果上式成立,就说明是一个合法用户。

Step2:验证成功之后,智能卡生成一个随机数,并且计算,,,,

,,于是智能卡把登录请求通过公共信道发送给。

5.3 认证和密钥共识阶段

Step1:收到登录请求之后,选取一个随机数,计算,,之后把登录请求发送给控制服务器。

Step2:当收到登录请求后,开始计算,,并且验证是否等于,如果验证相等,可以确认的合法性。否则终止这次请求。

Step3:控制服务器计算,,,,,验证是否等于,如果验证等式成立,认为用户的身份合法,否则拒绝这次请求。

Step4:控制服务器生成一个随机数计算,,,,控制服务器把作为相互认证的信息发给。

Step5:提供服务的服务器收到控制服务器发送来的信息,计算,,,并验证是否等于。如果验证上述式子不成立,就拒绝这次访问。如果验证上述等式成立,就可以确认控制服务器的合法性,并且把传送给用户。

Step6:用户收到之后计算,,并验证是否等于,如果验证不相等,智能卡就拒绝这次访问。如果验证相等,智能卡就可以确认提供服务的服务器和控制服务器的合法性。

最终,用户,提供服务服务器,控制服务器达成了一个共享密钥。相关步骤如图1所示。

5.4 口令改变阶段

当用户想要改变口令的时候触发这个阶段,这个阶段不需要控制服务器的参与。用户把智能卡插入读卡器并输入身份和口令,智能卡计算,,,并验证,如果等式成立,用户就可以提交一个新的口令,智能卡计算,,,并把存储在智能卡中替换。

6 改进方案安全性分析(The proposed protocol

analysis)

在我们提出的方案中,即使智能卡中的信息被攻击者提取出来,攻击者也不能利用这些信息成功攻击这个方案,下面是安全性分析的具体细节。

6.1 假冒攻击

在这种攻击中,攻击者需要伪造一个登录请求来假冒合法用户,然而攻击者并不能计算

,,

,,

因为攻击者并没有。

我们假设用户的智能卡丢失,攻击者可以提取出智能卡中的信息,但是攻击者得不到,也不能得到用户的,所以攻击者计算不出,,,也就不能利用得到的智能卡进行假冒攻击。

6.2 重放攻击

假设攻击者截获到用户和服务器之间的信息,想要把截获到的信息再次发送给服务器来假冒合法用户。然而,用户计算,,,控制服务器计算,,,

,,

,提供服务的服务器计算,的时候,每次通信都选取不同的以保证每次发送的消息都是不同的,所以重放攻击是无效的。

6.3 用户的匿名性

在注册阶段,用户和控制服务器之间是在安全信道中进行通信,可以保护用户的身份。在登录阶段,用户用代替真正的身份来登录,所以攻击者不能得到真正的。在认证和密钥共识阶段,所有的计算都是在的基础上进行的而不是真正的身份。此外用户每次登录的动态身份包含随机数,所以用户每次登录的身份是不同的,因此攻击者不能根据登录请求来判断具体是哪一个用户。

7 结论(Conclusion)

在这篇文章中,我们指出了Li et al.的方案容易在用户智能卡丢失的情况下受到用户的假冒攻击。于是,我们提出了一种新的多服务器间安全高效的基于动态身份的身份认证和密钥共识方案,新方案可以满足多服务器间相互认证和密钥共识方案的安全需求。与Li et al.的方案和其他的相关方案相比,我们的方案中控制服务器没有存用户的储任何信息,即使智能卡丢失,攻击者也无法进行假冒攻击。此外,我们的方案保证了用户在通信过程中的匿名性,并提供了安全的共享密钥,计算量也相对较小,所以我们的方案更安全,更高效。

参考文献(References)

[1] Lamport L.Password Authentication with Insecure Communication[J].Communications of the Acm,1981,24(11):

770-772.

[2] Hwang M S,Li L H.A new Remote User Authentication Scheme Using Smart Cards.IEEE Transactions on Consumer Electronics,2000,46(1):28-30.

[3] Fan C I,Chan Y C,Zhang Z K.Improved Remote Authentication Scheme with Smart Card[J].Computers & Security,2005,27(2):177-180.

[4] Hwang M S,Chong S K,Chen T Y.DoS-Resistant ID-Based Password Authentication Scheme Using Smart Cards[J].Journal of Systems & Software,2010,83(1):163-172.

[5] Lee S W,Kim H S,Yoo K Y.Efficient Nonce-Based Remote User Authentication Scheme Using Smart Cards[J].Applied Mathematics & Computation,2005,167(1):355-361.

[6] Li C T,Hwang M S.An Efficient Biometrics-Based Remote User Authentication Scheme Using Smart Cards[J].Journal of Network & Computer Applications,2010,33(1):1-5.

[7] Li X,et al.Cryptanalysis and Improvement of a Biometrics-Based Remote User Authentication Scheme Using Smart Cards[J].Journal of Network & Computer Applications,2011,34(1):73-79.

[8] Li L H,Lin L C,Hwang M S.A Remote Password Authentication Scheme for Multiserver Architecture Using Neural Networks[J].IEEE Transactions on Neural Networks,2001,12(6):1498-1504.

[9] Juang W S.Efficient Multi-Server Password Authenticated Key Agreement Using Smart Cards.IEEE Transactions on Consumer Electronics[J].IEEE Transactions on Consumer Electronics,2004,50(4):251-255.

[10] Chang C C,Lee J S.An Efficient and Secure Multi-Server Password Authentication Scheme using Smart Cards[C].Proceedings of the 2004 International Conference on Cyberworlds.IEEE Computer Society,2004:417-422.

[11] Tsai J L.Efficient Multi-Server Authentication Scheme Based on One-Way Hash Function without Verification Table[J].Computers & Security,2008,27(s3-4):115-121.

[12] Liao Y P,Wang S S.A Secure Dynamic ID Based Remote User Authentication Scheme for Multi-Server Environment[J].Computer Standards & Interfaces,2009,31(1):24-29.

[13] Hsiang H C,Shih W K.Improvement of the Secure Dynamic ID Based Remote User Authentication Scheme for Multi-Server Environment[J].Computer Standards & Interfaces,

2009,31(6):1118-1123.

[14] Sood S K,Sarje A K,Singh K.A Secure Dynamic Identity Based Authentication Protocol for Multi-Server Architecture[J].Journal of Network & Computer Applications,

2011,34(2):609-618.

[15] Li X,et al.An Efficient and Security Dynamic Identity Based Authentication Protocol for Multi-Server Architecture Using Smart Cards[J].Journal of Network & Computer Applications,

2012,35(2):763-769.

作者简介:

王 牧(1990-),男,研究生.研究领域:信息安全.

亢保元(1965-),男,博士,教授.研究领域:信息安全.

景东亚(1990-),男,研究生.研究领域:信息安全.