基于云存储的抗洗底攻击关键技术研究

文颖

摘要 “洗底”攻击是由于系统赋予新节点一个较高的信任初始值常数所造成的,防范“洗底”攻击和建立新节点的动态初始信任值评估模型。本文针对开发对等云存储服务应用中出现的节点欺骗、伪造等恶意行为,进行了对等云存储系统信誉机制MingCredit的设计,并对其系统的综合信誉度、信任模型和安全性等进行了分析和设计,同时依托于分布式哈希表开展了分布性云存储服务系统方案设计工作,利用仿真实验验证该方案的可行性,实验结果有力证实了对等云存储系统是极具有效性与健壮性的信誉机制,能够为网络中诚实节点提供切实保护,同时最大限度地避免节点恶意交易现象。

关键词:云存储;抗洗底;攻击

中图分类号:TP393 文献标识码:A 文章编号:1009-3044(2016)15-0053-03

入侵检测主要是通过收集关键点中的信息分析其是否存在违法安全策略的行为,通常入侵行为包括违法安全策略、独占资源、恶意使用。入侵检测系统是指提供入侵检测功能的软件和硬件的组合。在云存储系统中,由于云存储服务系统包括了运营商服务器节点和Internet普通用户节点,其服务系统具有很强的开放性,这种开放性给云存储服务系统带来了很多安全问题,而传统分布式入侵检测又无法完全保障系统安全,特别是存储网络内部的安全,因此本文将探讨一种适用于对等云存储网络的自适应信任报警关联入侵检测系统(Intrusion Detection System IDS),通过自适应信任报警关联引擎对传统分布式入侵检测系统进行扩充。

1 云存储中的信任问题

在云存储服务中信任主要是指服务与服务交互、节点与节点信息交互过程中,根据历史经验和交易信息对服务与节点提供的服务质量进行动态评估,根据该评估值进行描述云存储服务的信任。随着节点与节点间服务交互的累积和对目标节点服务能力的不断认知,节点根据该质量存储服务推断节点后续行为和提供较好服务。结合云存储服务系统的特点和云存储网络环境,云环境下的信任包含的元素有:

1)本体节点:本体节点是进行云存储服务质量评估的主体,在MingCloud中一般只有一个本体节点,其本地节点对象可以是单纯消费系统存储服务的消费者节点,或者具有消费和提供存储服务的大众节点,有也可以是无偿提供存储资源的义务节点。

2)目标节点:目标节点是被进行云存储服务质量评估的对象节点,其目标节点可以是多个,也可以是节点集合。

3)推荐节点:推荐节点是在本体节点和目标节点间提供推荐信任的一个节点或者多个节点的集合,是本节点和目标节点间的中间节点。

4)信任与信任度:信任是本节点与目标节点间根据一定服务质量标准评估目标节点服务质量的度量方法,该度量是根据目标节点提供的存储服务质量历史经验进行的主观判断。其信任度计算方法主要有概率值、模糊值、离散值、信任云等。

5)直接信任:直接信任是指本体节点根据目标节点提供的云存储服务质量历史数据和本体节点根据自身知识而建立的主观判断,将存储节点量化表示为直接信任度。

6)间接信任:间接信任是指根据推荐节点或者第三方推荐而形成的目标节点存储服务质量判断,通过该种方式建立的信任度为间接信任度,或者称为推荐信任度和反馈信任度等。

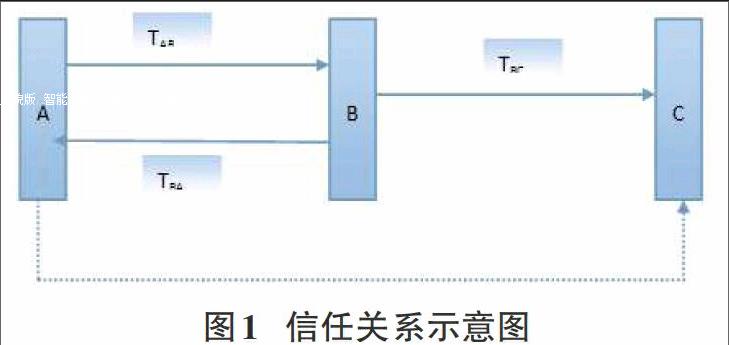

云环境下节点间信任关系如图1所示,用TAB和TBA分别描述A和B间的信任关系,而AC节点间由于没有直接交易记录,但A可以通过B节点获得推荐,因此用TAC描述A节点与C节点间推荐信任度。在信任关系中虽然A和B是属于直接信任,但A信任B的程度与B信任A程度不一定等同,而B和C间具有信任关系,但并不意味着A就信任C,但B对C的评价会影响到A对C的信任关系,节点间信任关系具有主观性、非对称性、传递性、动态性等。

7)总体信任度:总体信任度主要是云环节中各节点间的直接信任度和间接信任度的加权评价值。

8)信誉:信誉是云存储服务系统中其它节点对目标节点所贡献的存储服务质量的综合度量,反应了目标节点旅行服务水平及系统中其它节点对目标节点的信任程度。总的来说信任就是单个节点对目标节点的主观态度,而信誉是目标节点在公众中的总体形象的体现,信任在一定程度上依赖信誉,但信誉并不能决定所有节点对目标节点的信任。在本论文研究中不进行深究信任与信誉,而是把信誉作为对等云存储网络中其它节点对目标节点综合信任度来处理。

2 综合信任度的计算

在对等云存储网络环境中,某个节点对目标节点的信任度不仅受到自身校验经验的判断,同时也受到其它节点推荐信息的影响,在进行目标节点信任度计算时,要考虑到目标节点在线时间、贡献的资源大小、节点计算能力。

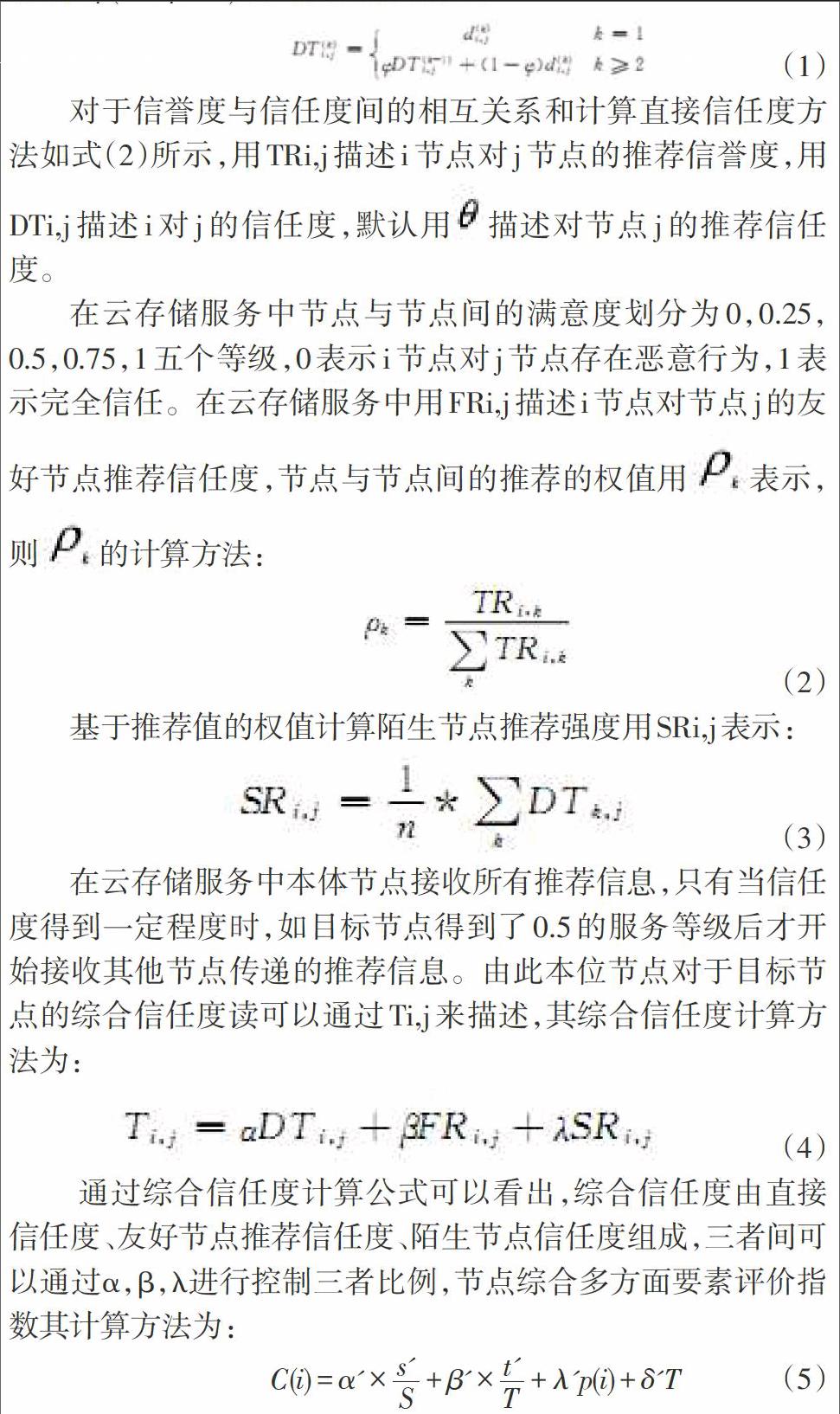

在传统信任模型中一般通过DT来描述节点i对j的直接信任度,用两个节点间每次交易都会生成一个信任度值d,在进行k次交易其节点i对目标节点j建立的直接信任度值如(1)所示(其中为时间衰减系数)。

基于推荐值的权值计算陌生节点推荐强度用SRi,j表示:

在云存储服务中本体节点接收所有推荐信息,只有当信任度得到一定程度时,如目标节点得到了0.5的服务等级后才开始接收其他节点传递的推荐信息。由此本位节点对于目标节点的综合信任度读可以通过Ti,j来描述,其综合信任度计算方法为:

通过综合信任度计算公式可以看出,综合信任度由直接信任度、友好节点推荐信任度、陌生节点信任度组成,三者间可以通过α,β,λ进行控制三者比例,节点综合多方面要素评价指数其计算方法为:

用C(i)描述了云存储环境中目标节点综合信誉度,S参数表示了目标节点在整个节点集群中贡献的存储资源容量,T描述了节点在线和离线时间总和,t描述了在线时间的总和,p(i)描述了节点的性能评价指数(如:节点处理速度、磁盘质量、网络带宽等),通过C(i)描述了目标节点在整个云存储服务环境中的综合信誉评价,云存储系统也通过信誉机制保障了云服务的质量。

3 信任模型与报警关联测试

3. 1实验环境与目的

协同攻击是指系统中的多个节点相互协作与相互提升对方的信誉度,然后但信誉度达到设置的标准后实施共谋攻击和对其他节点进行诋毁攻击等。

为了验证信誉机制在云存储服务系统中的有效性和性能,本小节对其进行仿真测试。测试工具采用Query Cycle Simulator软件包,其测试环境:

(1) 服务器:IBM服务器(双核3.4GHZ CPU,6G内存);

(2) 操作系统:windows server 2008

(3) 开发工具:Eclipse 3.0

测试方法:每个节点发送周期性文件读写操作,从响应节点中选择综合信誉度最高的节点作为读写,若读写不成功则将该节点从响应节点中删除,若则读写成功则将该节点设置为主服务器节点,在进行测试时为了能将每个节点进行分类,节点中不设置超级节点,通过普通节点不断筛选出信誉度最高的节点。

1)普通节点。在云存储服务系统中提供真实的服务和对其他节点进行客观评价,若改普通节点读写文件成功,则信誉评价设置为0.75或者1,若读写不成功则设置其信任评价为0,0.25,或者0.5。

2)孤立的恶意节点。该类节点不提供真实服务、无云存储资源以及恶意诋毁其他节点,其信任评价为0.

3)同谋节点。该类节点在具有孤立的恶意节点基础上夸大团队内其他节点的CMN评价,其信任度设置为1。

4)伪装恶意节点,该类节点是同谋节点和孤立的恶意节点的组合,其有些节点具有存储服务和有存储资源,但夸大团队内其他节点的评价,其信任评价设置为1,若存在恶意诋毁其他节点的交易过程则信任评价设置为0.

实验参数:设置群集中有500个节点,每个节点都有3个邻居节点,α,β,λ值分别为0.5,0.3,0.2,根据公式(7)计算出每个节点的综合信誉度C(i)和综合信任度Ti。

实验目的:分析比较MingCredit、EigenTrust、DouWen、Random等算法的收敛速度。

3.2实验结果与分析

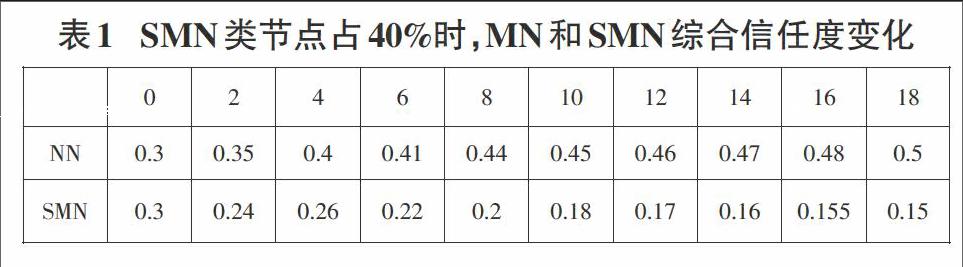

在NM和SMN平均综合信任度变化中,图1给出了当网络节点中SMN类的节点占40%环境下普通节点和孤立恶意节点初始综合信任度都为0.3条件下,普通节点的综合信任度数值不断上升,而孤立的恶意节点则逐渐下降,由此证实了MingCredi算法能有效确认普通节点和孤立恶意节点,普通节点和孤立的恶意节点平均综合信任度的变化如表1所示。此外从图2中可以发现:普通节点的平均综合信任度逐步趋近于0.5,说明了普通节点有了相对合理的信任度,而孤立恶意节点的平均综合信任度逐步趋于0.15,实验结果与理论计算结果相吻合。

4 结论

本文主要介绍了针对对等云存储网络中存在的安全保障问题,提出了一种基于自适应信任报警关联的入侵检测系统,利用入侵检测系统的完全分布式结构和自适应信任报警关联机制抵御各种风险的能力。

参考文献:

[1].Douceur. J. The Sybil Attack[C], In: 1st International Workshop on Peer-to-Peer Systems (IPTPS02),Springer, 2003.34-35

[2].俞能海,郝卓,徐甲甲等. 云安全研究进展综述[J].电子学报. 2013(02) 67-76.

[3]. 洪澄,张敏,冯登国. 面向云存储的高效动态密文访问控制方法[J]. 通信学报. 2011,12(07) 56-57

[4].傅颖勋,罗圣美,舒继武.安全云存储系统与关键技术综述[J]. 计算机研究与发展. 2013,21(01): 1341-1353.

[5].钱军,陈振宇. 企业数据丢失与灾难恢复方法研究[J]. 硅谷. 2012, 15(20): 571-583.

[6]冯登国,张敏,张妍,徐震.云计算安全研究[J].软件学报. 2011(01) 56-57

[7]黄少滨,杨欣欣,申林山,李艳梅. 高阶异构数据模糊联合聚类算法[J]. 通信学报. 2014(06)23-24

[8]Reza Curtmola,Juan Garay,Seny Kamara,Rafail Ostrovsky.Searchable symmetric encryption: Improved definitions and efficient constructions[J]. Journal of Computer Security .2011,(5):46-48

[9] Wu J,Ping L,Ge X,et al.Cloud storage as the infrastructure of cloud computing. International Conference on Intelligent Computing and Cognitive Informatics . 2010 (4) 100-102