基于云存储的数据库密文检索研究

谢怡文

摘要: 云存储的应用相比传统的数据库技术具备更高的可用性、更低廉的运行成本、更便捷地管理以及更为敏捷的运行模式。云存储是云计算应用的基础,是一种按需使用、按需付费的数据库管理模式,并支持海量数据的存储。但由于当前云存储的安全问题,用户并非将自身的核心数据放到云端管理。针对该研究背景,本文提出一种安全、有效以及灵活的方法用于提高云存储密文检索的安全性,通过采用IBC技术提高了管理的方便性,采用ECC技术提供了数据机密性的提升,同时采用ECDS技术确保了数据的完整性。

关键词: 云存储;云计算;密文检索

中图分类号: TP393 文献标志码: A 文章编号:1009-3044(2016)25-0214-02

1 概述

云计算是一种通过虚拟化技术实现存储资源共享使用的新型模式,用户可随时随地的通过任何智能设备接入云计算系统获取自身所需的服务。云存储是云计算发展的基础,所谓云存储就是通过超大型服务阵列形成一个云计算中心,通过互联网服务的方式,用户可按需申请所需的存储服务,但由于当前缺乏云存储安全性的评价标准,云服务(按照业界可划分为两种模式,一种为SaaS、PaaS、IaaS,另一种为Public、Private、Community、HyBrid)按照其基本的因素(业界分为五种:On-Demand, BroadNetwork Access, Rapid Elasticity, Measured Service,and Resource pooling)出现了集中具有代表性的云存储安全技术—IBC(Identity-Based Cryptography)、ECC(Elliptic Curve Cryptography)以及TC(Trusted Cloud)[1]。

本文针对云存储所面临的安全问题,提出了一种新的云存储数据库密文检索算法,该算法基于文献[1]中提出的几种经典策略(IBC、ECC、TC)等进行改进。

2 相关研究工作

关于数据库密文检索的安全性研究已经得出相关的研究成果。文献[4]中提出的基于RSA算法的改进,对用户的远程接入管理数据库的安全性进行了论证;文献[3]采用ECC以及Sobol队列技术设计实现了一套安全协议,该协议提供了解决数据完整性以及机密性的问题;文献[2]中针对云存储安全问题,采用RSA算法解决数据真实性问题,采用AES算法获取存储数据的机密性;文献[5]提出在私有云存储中的安全协议,基于Diffie-Hellman协议以及RSA算法实现了云存储数字签名的机制,并定义了相关的加密、解密算法;文献[6]中基于RSA、ECC以及RC4设计实现了一套用于云存储安全管理的加解密系统。综上所述,当前对于云存储数据库密文检索的研究主要集中于解决某一方面问题,如服务访问的安全性、数据完整性、以及数据安全性等问题,但是对于解决云计算中数据库安全的研究甚少。

3 算法介绍

3.1 数据存储与数据定位

云计算中心的设计通常采用多服务器的分布式架构,为用户提供快捷、可靠的数据服务是云计算存储的核心竞争力,然而面对多用户的海量搜索请求,及时的处理反馈是十分重要的。云存储的建设是建立在海量数据存储管理、低成本服务、高可靠性访问、高有效性管理等基础上的[12-15]。

云存储安全性问题主要包含数据存储冗余性、动态性。其中云存储的冗余性通过不同位置的副本的保存是确保云存储数据保护的手段之一,而动态性意味着客户的数据存在被修改的可能性。用户按照相应的权限只限定访问自己的数据,确保数据的独立性,而不同用户对数据的修改并不影响当前用户对数据的访问。

确保存储数据的安全性,首先要确定数据的存储位置,这在不同的国家/政府之间存在相应的法律差异,因此对于云服务的用户应该了解服务提供商相关的安全法规(当前CSP的选择是由客户选择数据中心的位置)。

3.2 数据的安全周期

数据的安全周期是指从数据的创建到损坏的整个流程,根据文献[7,8]中所描述的过程介绍如下。

(1)创建:在数据的创建过程中可能由于用户的操作错误造成数据的分类错误,需要按照数据标签以及分类策略降低数据分类错误的风险;

(2)存储:云计算服务的数据存储通常面临网络、非法接入、数据泄露等问题,为了保证数据质量,往往基于SLA的拷贝、备份、存储过程均在本地进行;

(3)使用与共享:数据的使用包含数据的传输(CSP、传输过程以及客户),数据的使用与共享的核心是数据交互,须确保数据在多个用户之间交互过程中确保数据的一致性和完整性;

(4)存档:在数据存储阶段,必须确保数据免受未经授权的用户访问,除了在数据备份和检索是需要防止数据过早被破坏或损失,因此在数据库存档前需对数据进行加密处理;

(5)销毁:数据的最终销毁是数据库存储的最后阶段,该阶段关系着数据的最后安全问题,当前业界常用的技术有磁盘擦除、物理数据破坏技术等方式。

3.3 基于身份的加密

基于身份认证的加密技术(Identity-Based Cryptogrphy, IBC)是公钥密码学的核心技术之一,当前在电话网加密、电子邮件加密过程中均采用了IBC技术,它是采用IP地址或者域名作为公钥,而非使用数字证书。对于IBC技术的改进已出现多种新策略,如Shamir等人提出的基于数字签名的加密技术—IBS,该算法是基于RSA算法,通过数字签名的方式实现用户认证过程,该策略虽然再认证过程中添加了加密的流程(Identity-Based Encryption,IBE),但并未得出最终的解决方案,该问题在学术界仍是未解课题[9,10,11]。

基于身份认证的密文系统通过第三方的私钥生成器(PKG),创建一个私钥(MK)和公钥(PS),PKG通过向用户公布PS,用户可根据MK和PS生成自有的公钥(UMK),即完成用户身份的加密过程。

3.4 EC密文检索机制

ECC机制依赖于有限域的椭圆曲线理论,该机制自1990年已成为众多数据库密文检索安全研究所遵循的标准,具体介绍如下。

3.4.1 EC算法介绍

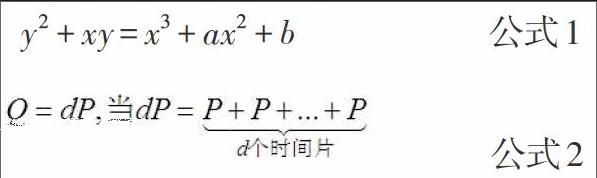

ECC机制的最大优势在于其提供了一种平等的安全级别,但在密钥长度上相比RSA较短(这样就降低了密码破解的难度)。本文定义一个系数范围为0到P-1的椭圆曲线方程用来计算模ρ,当使用椭圆曲线来研究密文检索,相当于对阿贝尔群限制系数和变量[7,8],ECC方程表述如公式1所示。

3.4.2 椭圆曲线离散对数问题研究

假设E为有限元的椭圆曲线,P为E上的点n序列,那么对于E的椭圆曲线离散对数问题的研究表述公式2。

3.4.3 基于椭圆曲线密文检索

ECC算法是基于非对称算法为基础的,因此对于集成电路加密、智能卡加密、无线设备加密都具备简单、安全的特性,3.4.2中所介绍的椭圆曲线离散对数问题对ECC算法的安全性研究是十分重要的。文献[9]中对160位的ECC加密与1024的RSA加密同时进行解密处理,结果表明安全系数相差无几,如表1所示为ECC与RSA的密钥对比结果(安全性相当情况)

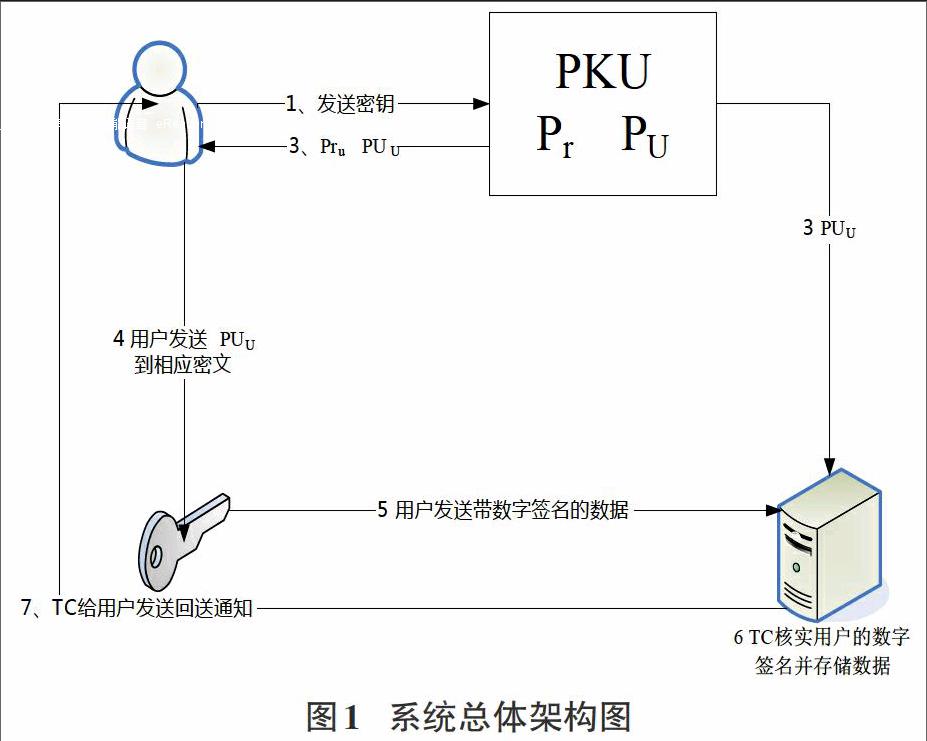

本文提出的密文检索策略包含三部分:私有密钥生成器(PKG)、可信云(TC)和用户(User)。PKG是用于生成用户的密钥,User从TC租用其存储用于存储自身的数据。通过使用IBC旨在提供更安全的方法来确保用户的数据安全性,以及降低管理的复杂性,并且基于椭圆曲线数字签名算法(后续介绍)提供私钥确保数据的完整性。该策略的核心是将IBC和ECC应用于TC,其中IBC的应用大大降低了密钥管理的复杂性。对于云存储,使用TC的有很多好处,如在CSP中可减少拒绝服务攻击(DOS),如图1所示为系统的总体架构。

算法描述如下:

4 总结

本文提出一个灵活、有效地用于解决云存储的数据库密文检索问题,采用IBC使用提供密钥管理和不需证书的优势,通过ECC确保数据安全以及云存储之前的加密处理,并且保证了数据的完整性,未来的研究可能会考虑在使用等级等基于身份的密码学(HIBC)来代替IBC技术。

参考文献:

[1]Sameera Abdulrahman Almulla and Chan YeobYeun, “Cloud Computing Security Management”, Engineering Systems Management and Its Applications (ICESMA), Presented at 2nd IEEE International Conference, 30 march 2010.

[2]Abbas Amini, MSc thesis, “Secure Storage in Cloud Computing”, Department of Informatics and Mathematical Modelling (IMM), the Technical University of Denmark, May,2012.

[3]Syam Kumar P and Subramanian R, “An Efficient and Secure Protocol for Ensuring Data Storage Security in Cloud Computing”, IJCSI International Journal of Computer Science Issues, Vol. 8, Issue 6, No 1, November ,2011.

[4]Mohamed Abdelhamid,PhD thesis,“Privacy-preserving Personal Information Management”, School of Computer Science, McGill University, Montreal, August ,2009.

[5]K.Govinda and Dr.E.Sathiyamoorthy, “Identity Anonymization and Secure Data Storage using Group Signature in Private Cloud”, Published by Elsevier Ltd, Procedia Technology, April,2012.

[6]SwarnalataBollavarapu and Bharat Gupta, “Data Security in Cloud Computing”, International Journal of Advanced Research in Computer Science and Software Engineering, Volume 4, Issue 3, March 2014.

[7]William Stallings, “Cryptography and Network Security”, principles and practice 5th edition,Pearson Education, Inc., 2011.

[8]Ali MakkiSagheer, MSc thesis, “Enhancement of Elliptic Curve Cryptography Methods”,Computer Science, University of Technology, 2004.

[9]Marc Joye and Gregory Neven, “Identity Based cryptography”, IOS Press,2009.

[10]JoonsangBaek et al, “A Survey of Identity-Based Cryptography”, Australian Unix Users Group Annual Conference, 2004.

[11]DivyaNalla and K.C.Reddy, “Signcryption scheme for Identity-based Cryptosystems”, Mathematics of Computation, 2003.

[12]冯桂兰,谭良.云环境中基于多属性排序的密文检索方案[J].计算机科学,2013(11).

[13]宋伟,彭智勇,王骞等. Mimir:一种基于密文的全文检索服务系统[J].计算机学报,2014(5).

[14]杜朝晖,朱文耀. 云存储中利用属性基加密技术的安全数据检索方案[J].计算机应用研究,2016(3).

[15]黄保华,贾丰玮,王添晶.云存储平台下基于属性的数据库访问控制策略[J].计算机科学,2016(3).