辨识真伪网关

引言:ARP攻击是通过伪造IP地址和MAC地址实现ARP欺骗,在网络中产生大量的ARP通信量使网络阻塞,造成网络中断或中间人攻击。本文介绍的网络故障,是由于某终端用户擅自将IP地址改成了10.148.36.254网关地址,造成了模拟ARP病毒攻击的现象,导致网络故障。下面介绍查找伪装客户端的排查过程。

二层网络是一个广播域,ARP攻击就是通过伪造IP地址和MAC地址实现ARP欺骗,能够在网络中产生大量的ARP通信量使网络阻塞,攻击者只要持续不断地发出伪造的ARP响应包,就能更改目标主机ARP缓存中的IP-MAC条目,造成网络中断或中间人攻击。

ARP攻击主要是存在于局域网网络中,局域网中若有一台计算机感染ARP木马,则感染该ARP木马的系统将会试图通过“ARP欺骗”手段截获所在网络内其他计算机的通信信息,并因此造成网内其他计算机的通信故障。

故障现象

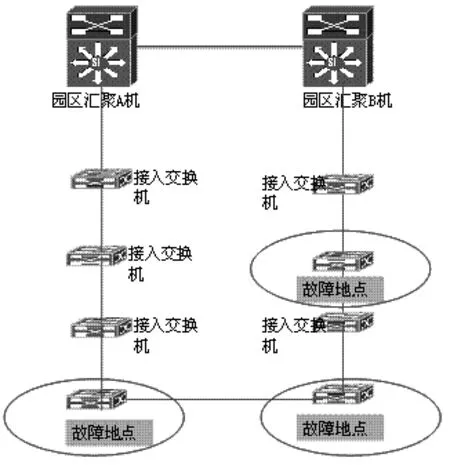

某园区网络不通,无法访问网页等应用系统,而汇聚交换机和局部接入交换机(不同VLAN)交换机仍然能够被正常访问。网络结构如图1所示。

图1 网络拓扑结构

图2 查找网关地址

图3 网关实际地址

故障排查

初步判断故障非硬件故障,而是存在于故障所处的VLAN内部。鉴于前几天该网段一直稳定运行,网络结构未曾改动,而且没有新增交换机设备。因此,网络内发生ARP攻击的概率极大。我们以此为据,开展故障排查工作。

1.通过故障计算机的ARP表查找网关的MAC地 址 b8-ac-6f-42-dc-08(如图 2)。

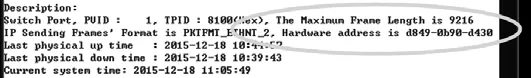

2.在网关所在的汇聚交换机上查找到网关的真实MAC地址 d8-49-0b-90-d4-30。发现两者不一致,判断有伪造网关的客户端(如图 3)。

3.在网关所在的汇聚交换机上,依据MAC地址,查找假网关所在交换机端口。

4.通过邻居发现协议,发现伪装网关的客户端在某接入交换机上。

5.在binhaiscjd1_S3700交换机上查找假网关MAC,发现伪装客户端在其46号口(如图4)。

6.最终查找到这台电脑。经检查发现,它的IP地址被改成了10.148.36.254 网关地址,因此造成了模拟ARP病毒攻击的现象。在更换正确的IP地址后,该VLAN所属网络段全部恢复正常。

故障分析

1.在配置客户端IP地址时,未通过网络管理员准确核实,导致配置错误。

图4 查找伪装客户端

2.使用者在客户端配置完错误地址后,桌面上也曾弹出地址冲突,但并引起他的重视,从而未及时与网络管理员联系,导致了整个局域网无法跨越网关访问应用。

经验总结

在局域网中无法访问外部网络,首先应判断客户端是否能到达网关,若无法到达网关,则需要检查接入交换机是否配置正确。若能到达网关,则说明路由正确。然后再排查ARP表,看是否有病毒或者ARP欺骗,通过MAC地址定位到出问题客户端,解决问题。

同时,我们还必须加强信息网络安全宣贯,严禁未经许可随意改变计算机网络配置,引起类似网络故障,影响整个网络的运行。