变电站监控系统接入调度数据网的调试异常处理

沈亮

摘 要:随着计算机技术、网络技术和通信技术的发展及其在电力系统中的广泛应用,变电站监控系统的技术水平正在迅速提高。针对某变电站监控系统接入调度数据网调试工作中出现接入不正常,报文出现中断不加密现象进行原因分析及故障处理。该方案已在变电站得到广泛应用,解决了许多实际问题,降低了维护成本,提高了工作效率,增强了网络的安全可靠性。

关键词:调度数据网;二次安防;IP报头校验和;IP分片

中图分类号:TM734 文献标识码:A 文章编号:1671-2064(2017)01-0166-01

变电站调度数据网建设目标是建立电力二次系统安全防护基本结构,二次安防系统包括加密机,防火墙,交换机等构成。实现安全防护的基本功能;在控制区与调度数据网的实时VPN网络边界部署纵向加密认证装置,实现对重要信息传输的机密性、完整性保护;在虚设的非控制区与调度数据网的非实时VPN网络边界设置防火墙,实现对虚设的非控制区业务系统的访问控制;通过安全策略配置,控制接入系统之间的互联互访,实现业务系统到调度数据网的安全接入。

1 原因分析

该变电站监控系统经二次安防设备接入调度数据网时,通道数据经常运行一会儿就出现中断,无法与主站进行通讯。经核查,该通道正常,但报文数据(使用IEC-104规约)异常,在没接防火墙时一切正常,接入防火墙后导致访问不正常。针对此现象只有从报文结构和该加密机和防火墙进行原因分析。

IP报头校验和只跟IP报头有关,跟IP封装的数据无关,因此,如果原文中的描述的“收到报文是否进行校验和检查”是指IP报头检验和的话,那么应该不会存在校验和错误而被防火墙丢弃的问题,如果是指TCP校验和或UDP检验和的话,那么,每个来自于加密机的报文其TCP或UDP校验和都是错误的(因为多了33字节),因此防火墙肯定会直接丢弃这个报文,根本不存在文档中描述的在防火墙转发接口抓到1460字节数据包的情况;防火墙不对收到的报文进行校验和计算,那么这个报文才会进入防火墙的内核处理流程,因为来自于加密机的报文是IP分片报文,因此防火墙会对此分片报文进行处理(选择直接转发分片报文还是重组后匹配策略再转发),如果防火墙直接转发,则没什么问题,如果是重组转发,这里就存在一个问题:防火墙能否完成这个报文的重组?因为IP分片的重组是根据IP报头中的相关信息来完成的,其中非常重要的一个参数就是分片偏离量,这个值决定了分片报文在原始报文中的位置,而在这个故障环境下,每个报文都被加密机在尾部添加了只有加密机能夠识别的特征码,防火墙并不能识别,那么防火墙在重组这些报文的时候,如何处理正常分片报文跟前一分片报文尾部添加的33字节部分的重叠呢?这是值得思考的。如是覆盖33字节的尾部识别码,则到达对端加密机后,加密机会丢弃这个报文。

在做加密处理时,TCP头和IP头都不做加密,只对数据区做加密,通过在加密机的抓包,发现加密机把所有MTU大于1300的数据包做了分片处理,并且在所有包的末尾加入自己的N字节加密识别码,这样从加密机发出的数据包MTU值最大1333,对于大于1333的报文(如1460)的数据包加密机都是分2个包进行传送,在没接防火墙时一切正常,接入防火墙后导致访问不正常;变电站在访问主站服务器时,服务器回应的MTU值1460数据包被服务器端加密机拆成2个包(第一个包1300),并在每个包的末尾加入33位,而防火墙在接收时将两个包合并转发,具体表现为防火墙接收口(接服务器端加密机)收到的报文数据长度是1333,而转发口(接客户端加密机)转发的报文数据长度是1460,这样客户端加密机就认为加密数据被篡改,导致VPN加密通讯错误。

2 解决办法

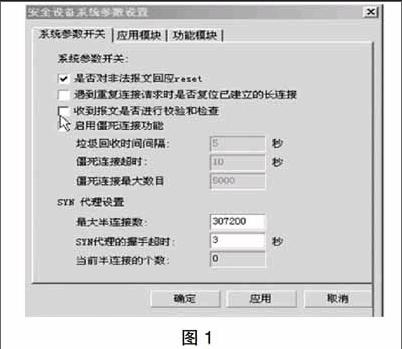

(1)由于加密机的特殊性,所以加密封包后的数据在通过防火墙时,会被认为是错误报文,解决方法:将防火墙“选项设置”---“安全设备系统参数”---“系统参数开关”下的“收到报文进行是否效验和检查”选项取消,如图1所示。

(2)加密机对大于1300的数据包做分片处理,到防火墙时,发现数据是分片包,防火墙又给重组后转发,导致对端加密机认为数据被篡改,不再对该数据包做解密处理。解决方法:启用防火墙中的分片处理,将经过防火墙的数据都不做分片重组处理。经过以上处理,该现象彻底消失,变电站监控系统接入调度数据网通道数据正常。