“伪基站”电子数据取证实战分析

◆洪道友 杨仕海 翟振兴

“伪基站”电子数据取证实战分析

◆洪道友 杨仕海 翟振兴

(重庆市公安局江北区分局 重庆 400021)

近年来,不法分子利用“伪基站”实施违法犯罪活动日趋频繁。利用“伪基站”发布非法广告、实施电信诈骗等违法犯罪活动,不仅损害公民个人利益,而且严重扰乱国家通讯秩序,必须严厉打击。本文介绍了“伪基站”的工作原理,结合实际案例描述“伪基站”电子数据取证的相关过程,重点介绍“伪基站”通信日志、软件数据库及相关文档的提取方法,并总结“伪基站”取证的个人经验。

电子数据取证;“伪基站”;实战分析

0 前言

近年来,不法分子利用“伪基站”,或冒用公众服务号码进行电信诈骗、或强制推销非法广告等违法犯罪活动。该类案件的发生危害到通讯安全,同时威胁到人民财产安全,必须严厉打击。2014年以来,公安部等九部委开展整治专项活动,严厉打击利用“伪基站”实施各类违法活动[1]。

1 “伪基站”概述

1.1 “伪基站”概念

“伪基站”即假基站,其设备一般由USRP主机和笔记本电脑组成,通过短信群发器、短信发信机等相关设备能够搜索以其为中心、一定半径范围内的手机卡信息。利用2G移动通信的缺陷,通过伪装成运营商的基站,冒用他人号码强行向用户手机发送诈骗、广告推销等短信息。

1.2 “伪基站”特点

犯罪嫌疑人一般将“伪基站”设备放置车内,在人流密集区域群发非法短信,达到推销非法广告或者诈骗等目的。短信内容大致分两类:第一类“不定向群发”型,即选择人流密集区,向“伪基站”覆盖范围内的所有手机群发送短信,短信内容大多伪造银行、公检法官方号码发送诈骗信息;第二类是“定向攻击型”,即不法分子找出某个手机号作定向攻击,通常以该号码的名义向其亲朋好友、同事等关系网定向发送短信,实施指向性诈骗。不法分子往往掌握该手机号关联的相关个人信息,因此实施起来更具迷惑性,受害人更容易上当受骗。

利用“伪基站”实施作案有两个突出特点:1、投入少,成本低,操作简易。购买伪基站配件或者整套设备成本低,并且容易上手。低廉的犯罪成本却带来客观的经济利益。2、隐蔽性、机动性强,查处难度大。“伪基站”一般隐藏在出租房、流动汽车或者流动提包,不易发现[2]。

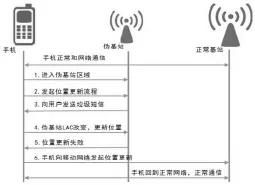

1.3 “伪基站”工作原理

图1 “伪基站”工作原理示意图

“伪基站”的工作原理就是利用GSM 网络规范先天不足,其采用单向鉴权认证,即手机不鉴权网络的合法性,仅在网络侧对手机进行鉴权,导致手机无法有效辨别移动基站的真伪。不法分子利用手机在GSM 移动状态下的自主选择算法,“诱使”手机选择至他的小区中,甚至采用大功率的无线信号发射手段,强迫用户终端(手机)在“伪基站”中进行登记,从而获得用户的信息,如IMSI、手机号码和IMEI 等,不法分子进而利用“伪基站”恶意发送垃圾广告短信。图1 为“伪基站”工作原理示意图[3]。

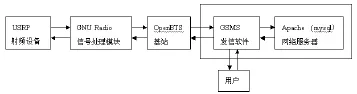

1.4 “伪基站”系统原理

常见的“伪基站”运行的操作系统是Ubuntu,运行的web系统是OpenBTS,数据库为Mysql,Web服务器为Apache,“伪基站”基本架构包含:发信软件,Openbts,GNU Radio,USRP和功放天线。

组成结构如图2所示。

图2 “伪基站”组成结构

(1)USRP(Universal Software Radio Peripheral,通用软件无线电外设)旨在使普通计算机能像高带宽的软件无线电设备一样工作。从本质上讲,它充当了一个无线电通讯系统的数字基带和中频部分。

(2)GNU Radio是完全开源的软件无线电结构平台,它可以用来设计和仿真,也可以用来连接真实的无线电系统。

(3)OpenBTS(Open Base Transceiver Station),基站。

(4)GSMS,短信发送软件。用户通过该软件操作面板的“添加”、“删除”、“暂停”、“开始发送”等按钮进行短信业务的添加、删除、暂停和发送。

(5)Apache,网络服务器。“伪基站”通常建一个网络服务器,选择某种数据库(通常为mysql)。服务器在运行过程中将相关数据保存至数据库中。

2 “伪基站”取证过程

2.1 校准“伪基站”设备系统时间

由于犯罪嫌疑人可能采用租用“伪基站”设备,或者多人团伙作案等犯罪方式,造成“伪基站”设备存在多个使用者的情况。因此,校准“伪基站”设备系统时间,对于区分是否是由不同犯罪嫌疑人造成的用户中断至关重要。

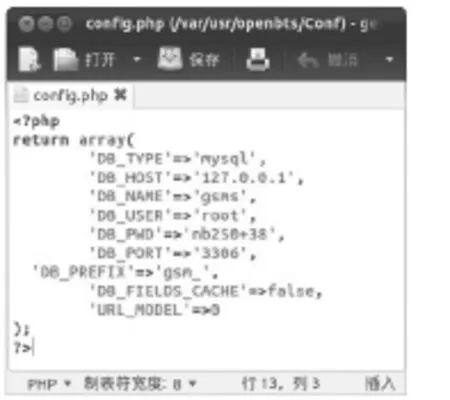

2.2 提取后台数据库“gsms”

检查配置文件“config.php”,该文件通常位于目录“varusropenbtsConf”下,文件信息详见图3。网站服务器使用的数据库类型为“mysql”,数据库名为“gsms”,数据库用户名为“root”,用户密码为“nb250+38”。

数据库“gsms”有1个数据表“gsm_business”,该表存储“伪基站”短信发送任务的详细内容。gsm_business表存储的每条发送任务包含如下信息:发送任务id,发送任务时显示号码,任务名称,创建任务时间,发送数量,实际发送任务的数量,任务内容和任务状态。

图3 “config.php”配置文件内容

可使用命令“mysqldump -uroot -p gsms > gsms_backup.sql;”备份数据库。数据库备份后,可通过十六进制编辑器和SQLite查看器来检查数据库相关内容。

2.3 IMSI记录的检验

IMSI,国际移动用户识别码,储存在SIM卡中,是区分移动用户的一组唯一标识。IMSI由15位数字组成,包括国家代码(MCC,中国代号460)、网络代码(MNC,移动代号00/02,联通代码01)和 用户识别代码(MSIN)三部分。

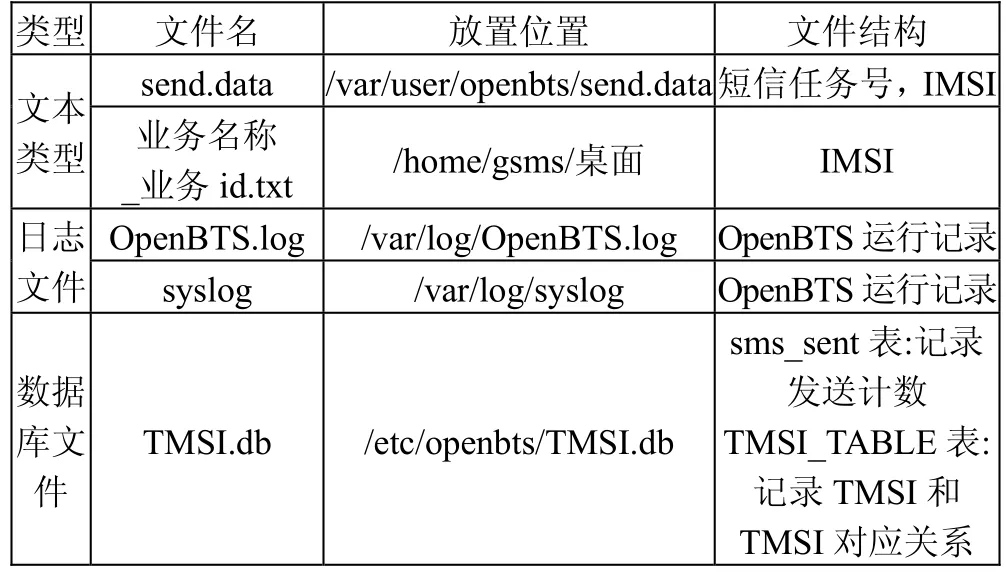

在“伪基站”取证中与鉴定IMSI记录相关的数据主要包括:桌面txt文件、send.data、OpenBTS.log、syslog和TMSI.db。上述五类文件的相关情况详见表1。

表1 与鉴定IMSI记录相关文件

(1)文本类型:桌面txt文档,send.data

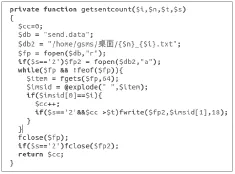

分析“varusropenbtsLibActionBusinessAction.class.php”的运行代码(详见图4),GSMS短信发送软件在运行过程中,产生两组发送任务的数据文件。一组是位于系统桌面以“业务名称_业务id”命名的文本文件,文件内容包含多条4600 开头的15 位IMSI 串号。该文件作为“伪基站”IMSI的数量判定的重要依据。另外一组则位于“var/usr/openbts”目录下的“send.data”。文件内容的每一行为由发送任务的业务ID和目标手机的IMSI号组成。该文件作为统计目标手机的参考。

图4 BusinessAction.class.ph中的getsentcount函数

(2)数据库文件:TMSI.db

TMSI.db包括数据表TMSI_TABLESMS和SMS_SENT。TMSI_TABLESMS表记录IMSI及TMSI的对应关系。SMS_SENT记录发送次数,可能为空。该数据库TMSI.db一般只作为统计受影响手机数的参考。

(3)日志文件:OpenBTS.log和syslog

OpenBTS.log,详细记录了OpenBTS的运行日志,包括目标手机的接入、发送至目标手机及踢出目标手机等一系列操作日志。该文件可以作为统计受影响手机数的重要依据。syslog文件的提取方式与OpenBTS.log相同。下面以OpenBTS.log为例,重点介绍对该日志文件进行提取和分析的过程。

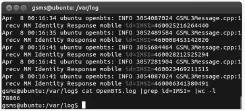

使用命令“cat Openbts.log |grep id = IMSI=4600”,以“IMSI=4600”作为关键字搜索IMSI相关数据记录(详见图5),该数据作为目标手机的数量。可使用命令“cat Openbts.log |grep id = IMSI=4600 |wc -l”,统计IMSI数量(未去重)。

图5 提取及统计IMSI号

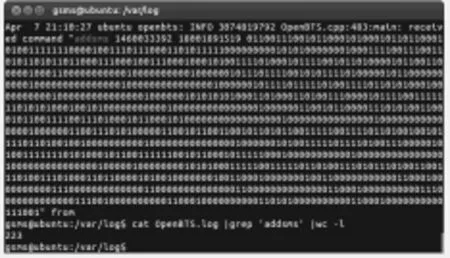

使用命令“Cat Openbts.log |grep ‘addsms’”,提取发送短信任务的记录,如图6所示。可使用命令“cat Openbts.log |grep id = IMSI=addsms |wc -l”,统计发送短信业务数。

图6 提取短信内容

短信内容为二进制,需要对其进行转化为Unicode。转化方法:以python语言编制脚本代码,将2进制转为16进制(代码如图7所示),并将16进制转Unicode(代码如图8所示),转化后显示结果如图9所示。

图7 将二进制转化为16进制的代码

图8 将16进制转化为unicode的代码

图9 短信内容转化后显示结果

3 案列与经验2016年6月22日,我局接到市无线电监测站报告:辖区有人非法占用公众通信频率。经侦查发现:吴某驾驶一辆银色中华轿车,并在车上利用手机、笔记本电脑、发射天线组建“伪基站”,流窜于成都、重庆两地发送广告信息牟利。在本案中,电子取证民警随办案民警一同到达现场,及时开展现场取证。电子证据的成功获取为案件的顺利侦破提供了关键证据。通过本案列,在取证过程中总结出以下几个注意细节:

(1)“伪基站”作案,通常情况下只有主机和天线,没有显示器。因此在取证过程中自备显示器和电源适配器。

(2)“伪基站”作案,其操作系统往往带有一键恢复、一键删除等功能。因此,在现场取证过程中,应对现场原始证据的拍照、备份等,防止相关信息和电子数据的灭失。

(3)提取与案件相关的隐藏文档和已删除文档,往往这两类文档也可能提供破案线索。因此,在取证过程中注意并重视这类文档,确保重要证据不遗漏。

(4)不断提高技术水平,提升检验鉴定能力,确保检验的数据能有效转化为关键电子证据。同时在电子取证过程中确保数据在获取、存储、使用过程中保证完整性。

4 结束语

笔者结合“伪基站”取证案例,介绍了“伪基站”的相关概念及其工作原理,重点陈述“伪基站”通信日志、软件数据库及相关文档的提取方法,具有较好实用价值。随着“伪基站”反取证技术的不断变化,必将对现有的电子证据取证方法提出更高的要求。这也将是笔者下一步研究重点。

[1]最高人民法院,最高人民检察院,公安部等.关于依法办理非法生产销售使用“伪基站”设备案件的意见.公通字(2014)13号文件.

[2]李璐,戴芬,刘洪伟,崔媛媛,李璐.“伪基站”案件电子数据取证实战探索.电信网技术,2016.

[3]马俊,刘燕.浅析“伪基站”原理及查找方法,监测检测,2015.