CA认证在视频监控模型中的应用

苏威积 黎雷蕾 李 剑

1(北京航天爱威电子技术有限公司 北京 100854)2(北京邮电大学计算机学院 北京 100876)

随着互联网+的发展,人们的生活已经与网络休戚相关.互联网的出现极大地方便了人们的生活,但是与之伴随的就是人们的隐私都曝光在互联网中,互联网时代的信息安全已经成为了人们高度关注的社会性焦点问题.

在人们的正常社会生活中,视频监控扮演了一个重要角色,它不仅保障了人们生命财产安全,而且可以作为裁决纠纷的重要证据.但是传统的视频监控系统多是采用模拟线路,任何信息对于任何人都是可见的.随着网络传输速度的提升,数字线路逐渐取代了模拟线路.由于某些历史原因,数字线路传输的码流一般采用公开的协议进行编解码,对于收取码流方,也没有进行相应的身份验证,导致码流容易被第三方截获甚至篡改,留下了极大的安全隐患.

针对视频监控中无法保证传输音像的安全性,本文提出了一种基于CA认证的视频监控模型,对于任何接入视频监控网的用户都进行CA数字证书认证,若是非法用户,则停止传输视频码流,防止信息被第三方窃取.对于传输的数据,采用MD5验证其完整性,防止信息被第三方篡改.本文提出的模型,能够极大地提升现有视频监控系统的安全性.

1 相关工作

1.1 数据安全种类

数据安全性可以分为2个方面:数据的静态安全和数据的动态安全.所谓数据的静态安全指的是存储在存储设备中的数据安全性;数据动态安全指的是数据在传输过程中的保密性和完整性[1],本文所提出的基于CA认证的视频监控模型就是一种确保数据动态安全的策略.

1.2 CA认证体制

CA(Certificate Authority)认证,全称为电子商务认证授权机构,也被称为电子商务认证中心,负责为每一个使用公开密钥的用户发放一个数字证书.其会对发放的每个数字证书进行数字签名,第三方无法伪造或者篡改证书,从而验证证书持有者的身份和公钥的所有权.本模型采用单一CA认证的模式,保证了所有用户使用的证书都是一致的,一旦发现不合法证书直接中断连接,能够减少信息量的泄露[2-10].

CA认证一般分为第三方CA或者自建型CA 2种,本模型采用的是自建型CA,相比于第三方的CA认证,自建型CA可以拥有更快的响应速度和自主性,并且自建型CA费用将会低于第三方CA.但自建型CA需要自主搭建服务器,并且需要考虑静态的数据安全性,如果采用的规模较小,可以选择第三方CA,能够减少维护的成本.若模型用于大规模的视频监控网,出于可维护性和维护成本,明显自建型CA比较有优势[11-15].

2 模型说明

2.1 功能模块说明

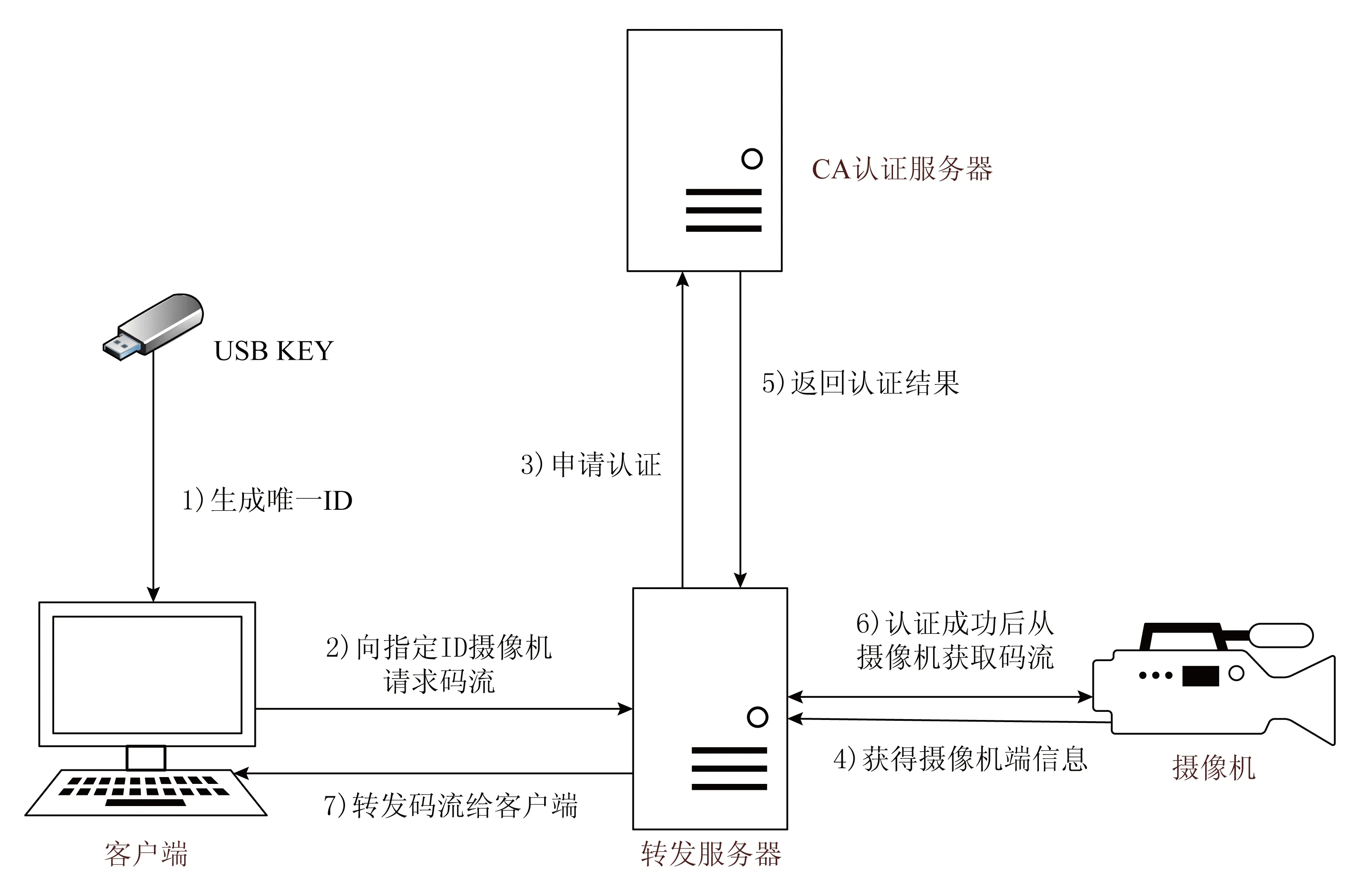

本文提出的模型主要分为客户终端、视频终端、转发服务器及CA认证服务器,如图1所示.

1) 客户终端由客户使用的设备与USB KEY构成,对于每个合法用户,都会分配其一个合法账户ID和与之对应的USB KEY,用户登录时,必须连接USB KEY与用户设备,此时根据预先设置的程序结合USB KEY的编号和对应的用户ID,为了增强保密性可由系统根据时间戳等生成一个随机的128 b 数据,客户终端可以根据这3个值生成对应的数字签名.

2) 客户终端与转发服务器建立连接,将数字签名及用户的账号ID和所用的随机128 b数据发送给转发服务器,转发服务器获取到客户终端发送的数据后进行二次加密,之后将密文传给CA认证服务器.

3) CA认证服务器获取了密文后,用自己持有的私钥对密文进行一次解密,将获取的用户账号ID、随机字符串和CA根证书进行比对,验证数字签名无误后,返回验证结果给转发服务器,同时CA认证服务器摧毁随机数和数字签名,不进行记录.

4) 转发服务器接收从CA认证服务器上发送回来的结果,若验证有误,直接中断与客户端的通信.若验证正确,转发服务器将客户端所需的数据传回.

5) 每隔一段时间,客户终端必须向转发服务器发送心跳认证包,里面包含采用时间戳计算的随机数,转发服务器再次向CA认证服务器进行认证,一旦认证失败,转发服务器认为客户终端遭到攻击,立即中断通信.

6) 视频采集终端与转发服务器是多对1的连接方式,并且与CA认证服务器保持认证状态.这样保证了视频采集终端只能与转发服务器进行通信,从而避免了终端被直接窃取码流信息.

图1 基于CA认证的视频监控模型

2.2 CA认证模块运行说明

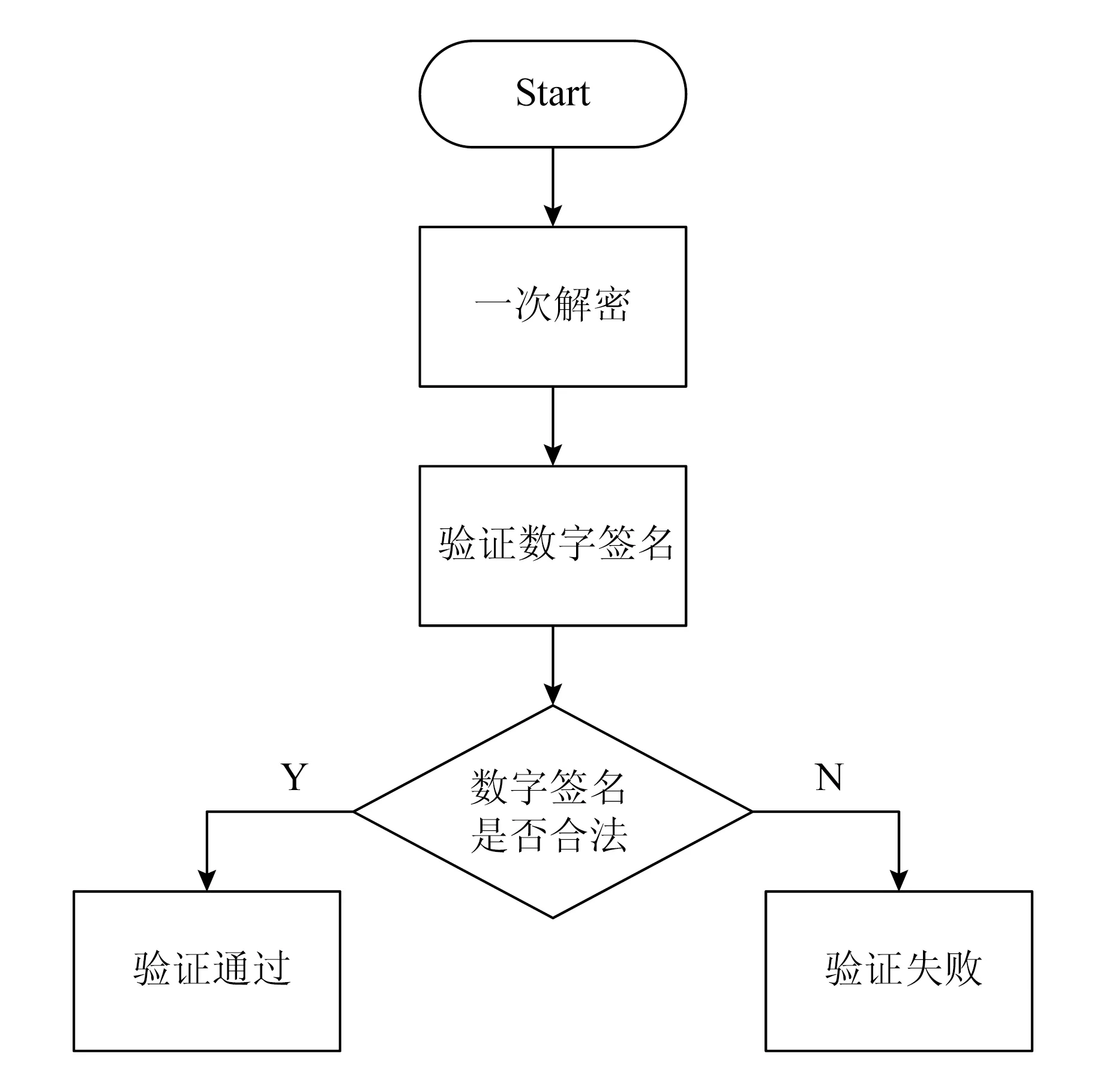

对于本模型而言,其中最为重要的就是CA认证流程设计与实现.图2说明了CA认证在本模型中的实现原理.

图2 CA认证过程

1) 转发服务器发送到CA认证服务器的信息采用加密传输,CA认证服务器获取到密文后将会用自己的私钥进行解密,从而获取转发服务器转发的数字签名、用户ID和生成签名所有的随机数.

2) CA认证服务器根据用户ID和数字签名进行反签名解密操作,将解密后的随机字符串与步骤1)中的字符串进行比对.

3) 若步骤2)比对成功,那么发送比对成功结果到转发服务器;若比对不成功,也将比对不成功的结果发送到转发服务器,无论比对结果如何,CA认证服务器都将数据进行销毁操作.

从上面流程可以看出CA认证服务器是一个类黑箱的模型,无论是用户还是第三方都只能通过CA认证服务器的输入输出来判断CA认证服务器的运行机制,而CA认证输入与输出仅仅与转发服务器进行加密通信,从而无法被篡改信息,保证了CA认证的可靠性与准确性.

3 安全分析

从图1我们可以看出,在模型进行1次完整通信时,有7个步骤可能会被第三方利用从而非法获取信息,下面我们将逐个分析每个步骤是如何保证通信安全的.

1) USB KEY生成唯一ID.这是模块中验证用户是否合法的唯一标识,作为系统的管理者,必须做到USB KEY与用户一一对应,这属于安全管理方面的条件,并不属于模型所需要考虑的条件.对此,进行安全分析时,我们可以默认除了合法用户外,第三方窃听者无法拥有正确的与其用户ID对应的USB KEY,这一步骤是安全的.

2) 向指定ID摄像机申请码流.这是一个请求动作,无论是正常用户还是第三者都可以向转发服务器提出连接请求,这相当于请求连接.第三方唯一能做的就是进行截取-转发操作来冒充正常用户请求连接.但是即使第三方通过截取-转发来获得了连接的权限,他也无法通过随机心跳认证包CA认证,一旦被CA认证服务器识别,那么转发服务器就会停止与其通信.这一步骤是安全的.

3) 申请验证.由于转发服务器与CA服务器基本上是不变的,所以截取-转发的意义不大,并且验证信息采用加密信息,解密私钥存在于CA认证服务器,所以这一步骤也是安全的.

4) 摄像机终端的CA认证.摄像机终端属于嵌入式设备,只能与转发服务器进行连接,通过更改摄像机终端进行信息截取,一是无法采用简单的截取-转发方式,二是摄像机一般分布较为分散,从地理分布来看也不适合进行截取.只要摄像机终端认证成功,才能正常工作,获取码流.这一步骤也是安全的.

5) 返回认证结果.返回认证结果与步骤3)类似,由于采用了随机数混淆和公私钥加密体系,可以有效防止验证结果被猜到,从而保证了不会被第三方伪造验证信息,从而欺骗转发服务器.这一步骤是安全的.

6) 从摄像终端获取码流.从步骤4)可以看出,若将摄像机终端强制只能与转发服务器进行连接,那么这一步骤也是安全的.

7) 转发码流给客户端.为了减小客户终端的解码压力,转发服务器没有对转发的码流进行加密操作,这一步骤只能依赖于心跳认证包进行检测,一旦心跳认证包CA认证失败,直接终止连接,能保证码流的安全.若要加强传输码流的安全性,那么我们只要在转发服务器加密码流并在客户终端解密码流,这样可以以牺牲性能为代价增强模型的安全性.

以上,我们分析了模型中所有步骤的安全性,从理论上来说,本文提出的基于CA认证的系统模型是安全的.

4 总 结

本文提出了一个基于CA认证的视频监控模型,在这个模型中,本文采用CA数字签名技术认证每一个客户终端与摄像机终端,保证了图像信息只能被验证认可设备获取,对于其他的第三方无验证信息的设备,它们不能获得或者仅仅能获得少量图像信息,从而保证了视频监控网中的信息安全.

本文提出的CA认证服务器,仅仅与转发服务器进行通信,并不与客户终端及摄像机终端进行通信,一定程度上保证了CA认证服务器的隐蔽性.而且只需对转发服务器进行一定的升级即可,不需要对监控网络作出大的改动,从而具有实际的工程实现价值.

本文提出的模型仅仅考虑了一台转发服务器的情况,但是在实际应用中,转发服务器一般都是多台的.如何让多台转发服务器能够负载均衡,并且保证与CA认证服务器进行验证安全性,将会是下一步工作所研究的问题.

[1]谭云松. 基于CA认证的远程数据访问模型[J]. 计算机工程, 2007, 33(19): 168-169

[2]闫焕章. 基于CA认证的电子印章系统的设计[J]. 数字技术与应用, 2013, 2: 147-148

[3]崔明磊. 基于CA认证系统的移动代理安全系统的研究[J]. 福建电脑, 2009, 25(9): 126-126

[4]李亚辉. CA认证系统及其应用[J]. 现代电子技术, 2006, 29(23): 121-123

[5]董自周, 张维华. 一种简化的CA认证系统[J]. 武汉理工大学学报: 信息与管理工程版, 2009, 31(1): 34-37

[6]郭靖, 王营冠. 基于openssl的CA认证及SSL加密通信[J]. 现代电子技术, 2012, 35(3): 104-107

[7]彭军, 王忠, 胡建超. 基于PKI的CA认证系统信任模型的研究[J]. 网络安全技术与应用, 2010, 3: 6-9

[8]刘微微, 程海蓉. 信息安全专题介绍之二:公钥基础设施PKI/CA认证安全体系[J]. 计算机辅助工程, 2002, 1: 73-78

[9]雷树梅. 小型CA认证系统的设计与实现[D]. 太原: 太原理工大学, 2008

[10]刘国红, 刘茜. RADIUS结合PKI/CA认证方式的应用探究[J]. 广西物理, 2006, 27(4): 20-22

[11]崔志斌, 崔宇璇, 王腾飞. 基于CA认证的可信电子病案系统设计[J]. 中国数字医学, 2017, 12(1): 83-85

[12]郭萍, 傅德胜, 朱节中, 等. 轻量级可移交CA的MANET网络认证体系[J]. 计算机科学, 2017, 44(3): 145-149

[13]林睿, 李丰, 陆国生,等. 基于CA技术的网络信息安全系统设计与实现[J]. 电子设计工程, 2017, 25(11): 157-159

[14]靳淑娟, 袁泉. 结合802.1x的数字证书认证方法研究与应用[J]. 网络安全技术与应用, 2017 ,6: 38-39

[15]杨迪, 叶鹏, 黄敬林. CA认证支撑下的电子文件可信服务研究[J]. 数字技术与应用, 2017, 5: 63-65