网络安全态势感知系统中攻击轨迹精准显示技术

◆李 娜 樊 蓉

网络安全态势感知系统中攻击轨迹精准显示技术

◆李 娜 樊 蓉

(四川大学计算机学院 四川 610065)

针对网络安全态势感知系统中,网络攻击轨迹定位要求精准直观呈现,而传统的基于文本及简单线条的攻击轨迹设计存在认知负担过重以及轨迹重合呈现不全面的问题,通过引入贝塞尔曲线对网络攻击轨迹的优化处理,可以帮助管理员及时发现网络威胁,提高管理员整体把控网络安全状况的能力。

网络安全态势感知;网络攻击轨迹;贝塞尔曲线

0 引言

在网络安全态势感知系统中,生动形象地模拟网络攻击轨迹一直是网络安全态势感知可视化技术中的重要研究内容[1-5]。目前网络安全态势感知系统中,大多采用多种线条拟合参数方程的形式呈现,使用简单的直线表示从攻击源到被攻击目标的过程,但当多条攻击同时从该攻击源到被攻击目标时,单一的使用直线型攻击轨迹就会出现重合导致轨迹显示不全面的情况,使得管理人员无法清晰判断当前网络安全状况,并及时采取有效的措施。本文引入贝塞尔曲线对攻击轨迹进行优化处理,能完全满足多条攻击轨迹精准呈现,解决了多条攻击轨迹重合问题。

1 攻击轨迹的呈现方式

在网络安全态势感知系统中,攻击轨迹[6]是将网络攻击事件的发生使用图形图像生动地描绘出来,利用攻击流的方式,可以将网络攻击事件的攻击源、被攻击目标、攻击强度以及攻击的危害性一一展现并且直观易理解。

1.1 攻击流的起止位置

本文设计的实时网络安全事件攻击轨迹是基于用户地图的,在攻击轨迹的实时呈现过程中,最重要的两个要素是网络攻击流的起点和终点位置的确定。用户在上传地图时,会录入地图左上角及右下角的地理位置坐标,以及用户在创建资产时,会选定资产在地图上的位置,因此,攻击目标的位置已解决,关键在于解决攻击源在屏幕上的位置的问题。

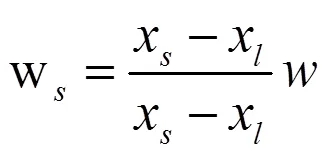

根据网络安全事件的目标IP地址,可以查找出其对应的资产,于是就能查出其在地图上对应的位置。同时根据攻击源IP地址信息,通过利用第三方IP地理位置信息库GeoIP,便可查找出其对应的地理位置信息,再根据其经纬度便可计算出攻击源在屏幕上的位置(相对于屏幕左上角坐标的像素值),即确定攻击轨迹的起始位置。在计算攻击源位置坐标时,规定屏幕的像素值用(w, h)表示,经纬度用(x,y)表示。其中存在一些已知的参数,包括屏幕左上角位置对应的经纬度(xl,yl)和屏幕右下角位置对应的经纬度(xr,yr),以及攻击源的经纬度(xs,ys) 和被攻击目标在屏幕上的位置(wd, hd)。在此只考虑攻击源和被攻击目标都在屏幕内的情况,即xl≤xs≤xr, yl≤ys≤yr,则计算攻击源在屏幕上的像素值(ws, hs)公式分别为(1)、(2)所示:

则可求出攻击源的屏幕坐标(ws,hs),即攻击轨迹的起始位置。

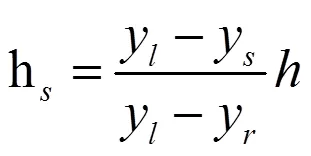

1.2 轨迹角度计算

在得到攻击源与被攻击目标的屏幕坐标(ws, hs)与(wd, hd)后,要继续计算出攻击轨迹与水平向右的坐标轴的夹角,以用于绘制网络攻击流中的轨迹图元,规定攻击源和被攻击目标对应的经纬度分别用(xs, ys) (xd, yd)表示,情况如图 1所示。

图1 轨迹角度计算

(1) xd= xs,yd= ys,则没有角度可以计算;

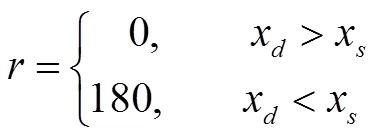

(2) xd= xs,yd≠ys,则角度计算式如(3)所示。

(3) xd≠xs,yd= ys,则角度计算式如(4)所示。

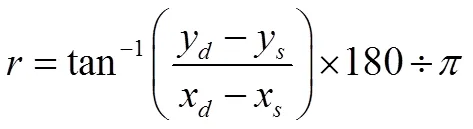

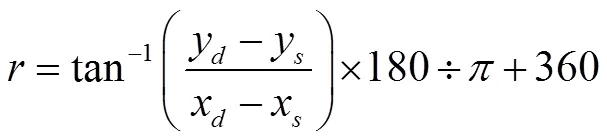

(4) xd> xs,yd> ys,则角度计算公式如(5)所示。

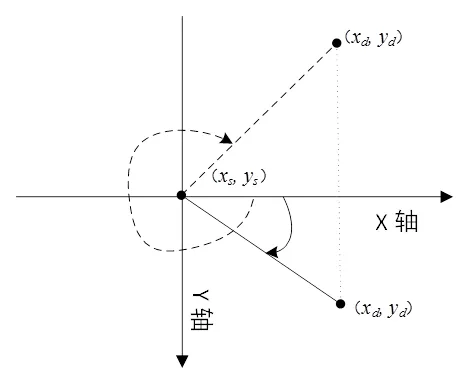

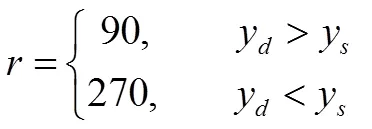

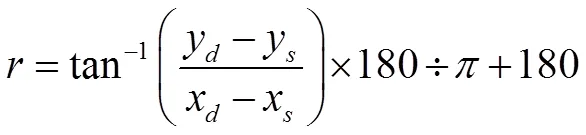

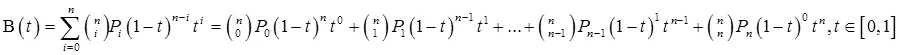

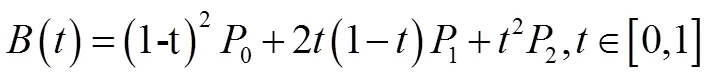

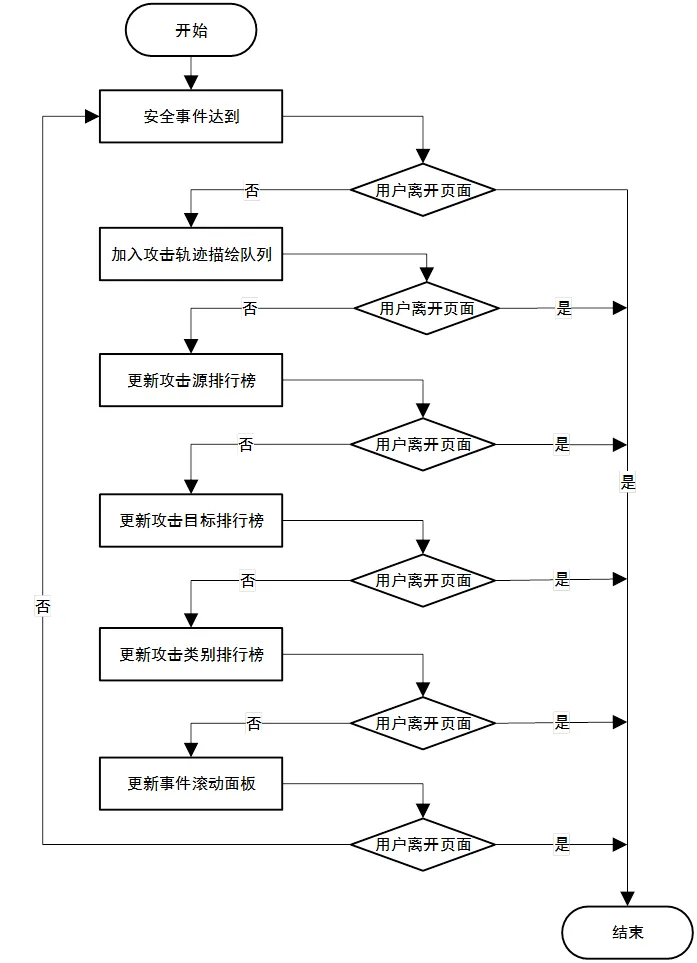

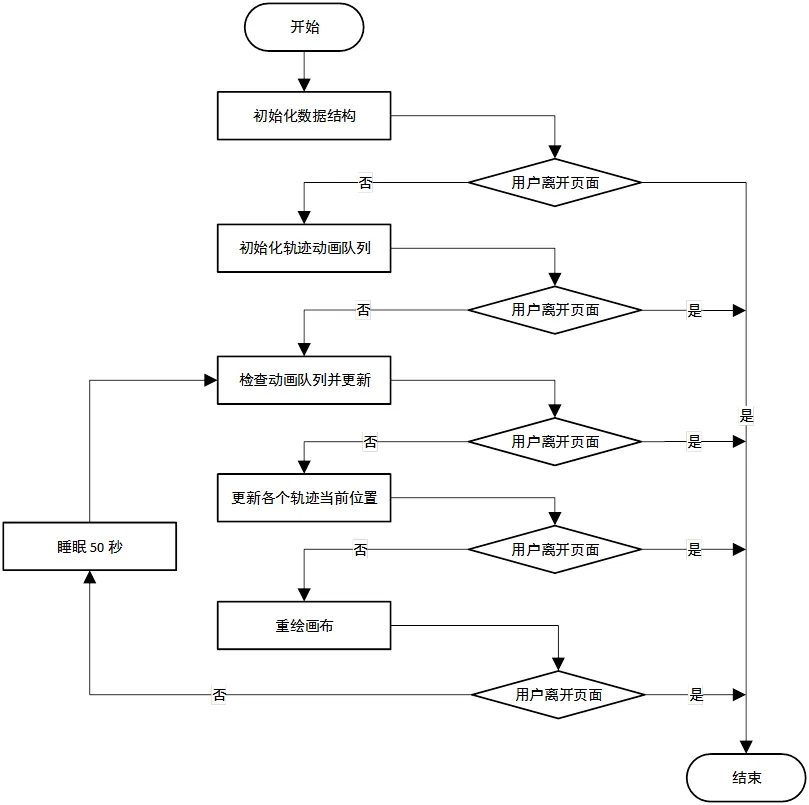

(5) xd> xs,yd (6) xd< xs,yd≠ys,则角度计算公式如(7)所示。 在绘制攻击轨迹时,本文设计了导弹式的攻击流形状,初始状态其方向水平向右,也就是沿x轴正方向,只要将其旋转不同角度,就可以重复使用该形状图元,如图2所示。 在电脑图形学的应用领域中,贝塞尔曲线(Bezier曲线)是二维图形绘制中相当重要的参数曲线。贝塞尔曲线是一种非常自由的数学曲线,由线段和节点组成,通过调整其节点的位置和权重就可以实现改变曲线形状的目的,因此其具有非常良好的交互性。将贝塞尔曲线应用于网络攻击轨迹中来,这相对于传统的直线型描绘攻击轨迹方式,是一个巨大的提高。由于本文提出的方法是基于二次贝塞尔曲线的,本节仅对其相关的特性进行介绍,详细的贝塞尔曲线资料可参考文献[7]。 给定点P0、P1、…、Pn,其贝塞尔曲线如公式(8): 当n=2时,即已知定点P0、P1、P2,此时的贝塞尔曲线也称为二次贝塞尔曲线,用B(t)表示,如公式(9): 公式中t为参数,B(t)为最终计算出来的值,效果如图3所示。 图3二次贝塞尔曲线效果图 二次贝塞尔曲线使用已知三点P0、P1、P2构成一条二次方的曲线,其原理是使曲线去逼近控制点所构成的三角形,使用这种曲线能够表达具有一定弧度的形状。 本文采用多层级引擎结构重新进行架构,采用B/S的方式对网络安全态势进行实时呈现,在开发过程中,主要利用三台引擎进行开发和测试。 采用动画技术将网络攻击事件转换为从攻击源到攻击目标的攻击流动画,攻击事件工作流程如图4所示。当网络攻击发生时,会先将其加入攻击轨迹描绘队列,再对攻击源排行榜、攻击目标排行榜、攻击类别排行榜以及事件滚动面板进行更新,攻击轨迹描绘模块作为一个独立的小模块实时更新攻击轨迹动画,在屏幕上,如果前一个动画没有播放结束,后一个攻击事件又到达,则会在屏幕上同时呈现多个攻击轨迹,攻击轨迹描绘模块的工作流程如图5所示。 图4 网络攻击事件的工作流程 攻击轨迹描绘模块在初始化数据结构时,主要初始化一些公共使用的参数,如动画移动速度、每更新一帧动画的时间以及一些公共使用函数。检查动画队列并更新主要是依次检查当前队列的动画,如果有攻击轨迹播放完毕,则删除该事件。 图5 攻击轨迹动画工作流程 当网络攻击数比较少,在同一时刻没有从同一个攻击源到被攻击目标的攻击流时,攻击轨迹使用直线型攻击流表示,攻击图元采用导弹形状,效果如图6所示。 图6 直线型攻击轨迹 当网络攻击较多,较为密集,在同一时刻有多条攻击从攻击源到攻击目标时,轨迹重合不易察觉,效果如图7所示。 图7 多条攻击轨迹重合 攻击轨迹引用贝塞尔曲线优化处理后,攻击轨迹在攻击源处分散发射,在被攻击目标处汇集,多条攻击有多条攻击轨迹,呈现效果如图8所示。 图8 引入贝塞尔曲线后的攻击轨迹 本文针对目前网络安全态势感知可视化技术中存在的问题,提出一种基于网络安全态势感知系统的攻击轨迹的处理方法,它根据同一时刻攻击源到被攻击目标的攻击流数变换攻击轨迹的弧度,使用贝塞尔曲线将多条攻击轨迹直观、清晰地展现出来,很好地解决了轨迹重合不易察觉的问题,极大地提高了管理员对当前网络安全状况进行人工评估的能力。 [1]Koike H, Ohno K, Koizumi K. Visualizing Cyber Attacks using IP Matrix [C]. Visualization for Computer Security. Washington: IEEE Computer Society, 2005. [2] Haslum K, Abraham A, Knapskog S. Fuzzy online risk assessment for distributed intrusion prediction and prevention systems[C].//Computer Modeling and Simulation. Cambridge,UK :IEEE,2008. [3]韩丹,王劲松,宋密.基于Snort的多视图网络流量可视化系统[J].天津理工大学学报,2014. [4]赵颖,樊晓平,周芳芳等.网络安全数据可视化综述[J]. 计算机辅助设计与图形学学报,2014. [5]朱亮,王慧强,郑丽君.网络安全态势可视化研究评述[EB/OL].北京:中国科技论文在线,2006. http://www.paper.edu.cn/html/releasepaper/2006/07/36/. [6]赵颖,樊晓平,周芳芳等.多源网络安全数据时序可视分析方法研究[J].小型微型计算机系统,2014. [7]付鹏飞.贝塞尔曲线在汽车设计中的运用[J].上海:泛亚汽车技术中心有限公司,2012. [8]陈成, 何玉庆.基于四阶贝塞尔曲线的无人车可行轨迹规划[J].自动化学报,2015. 国家重点研发计划(2016yfb0800604,2016yfb0800605),国家自然科学基金项目(61572334)。

1.3 Bezier贝塞尔曲线

2 攻击轨迹在网络安全态势感知系统中的实现

2.1网络攻击事件的工作流程

2.2网络攻击轨迹的实现

3 结语