基于用户认证控制的整合的电子政务网访问隔离实现方法

史启斌

摘要:玉溪电子政务网同时承载全市各级政府和国属企业的政务网和互联网业务,它们具有不同的网络访问需求。传统通过物理端口实现业务隔离,一般需要两条上行链路,且物理接口切换不便。该文提出在电子政务外网启用不同网络域的portal或PPPoE认证,授予接入用户相应的访问权限,同一时间仅能访问一个网络,既实现不同业务网络的隔离,又防止两套业务网络的直接互通。通过统一政务网账号,整合网络最终达到一个物理网络能访问两个逻辑隔离的网络资源。

关键词:政务网;互联网;认证控制;逻辑隔离;集约化建设

中图分类号:TP391 文献标识码:A 文章编号:1009-3044(2019)02-0280-05

A e-government Network Access Isolation Implementation Method Based on User Authentication Control

SHI Qi-bin

(Yuxi e-government Network Management Center, Yuxi 653100, China)

Abstract: Yuxi e-government network simultaneously carries government affairs and Internet business of all levels of government and state-owned enterprises, which have different network access requirements.Traditional business isolation via physical ports usually requires two uplink links, and physical interface switching is inconvenient.This paper proposes to employ portal or PPPoE authentication of different network domains to grant corresponding access rights to different access users which only can access one logic network at the same time. It realizes the isolation of different business networks and prevent the direct intercommunication between two business networks.Using the unified account in the government network, it finally achieves to access two logically isolated network resources in a integrated physical network.

Key words: government affairs network; Internet; authentication; logic isolation; intensification construction

1 網络背景概述

玉溪电子政务网于2014年开始建设,2015年投入运营使用。由于电子政务外网同时承载玉溪全市各级政府和国属企业的政务网和互联网业务,而两类业务又要求进行逻辑隔离,不能数据直接互通。如何通过技术手段实现隔离,同时又最大程度上不影响广泛用户的使用习惯,是玉溪电子政务网建网之初设计阶段时就重点考虑的地方。

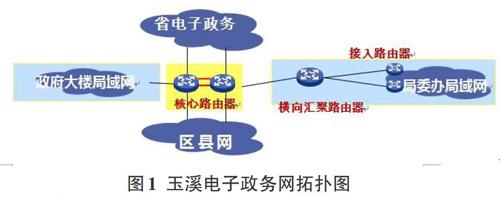

如图1所示,电子政务外网横向汇聚路由器一般会通过一条城域网专线链路连接每个接入单位,即一条链路会同时承载政务网和互联网业务,并且一个终端同一时间不能同时访问两个业务。

传统通过物理端口分别接入两类业务确实可以实现业务的隔离,但一方面用户使用不便,需要在两个物理接口之间切换;另一方面,这种方式一般需要接入设备有两条上行链路才能实现端到端的隔离,目前实际组网情况会限制这种方式的应用。因此,必须采用一种更为合适的技术手段来匹配目前的实际网络情况和业务隔离需求。

2 技术手段选择

根据国家电子政务外网技术规范和要求,互联网和电子政务外网要求逻辑隔离,采用mpls vpn可以很好地满足该要求。在接入路由器设备上为Internet业务和电子政务外网业务分别建立专用的子接口,同时在上行横向汇聚设备上建立对应的子接口,并分别绑定相应的VRF接口,将两类业务进行VPN隔离。通过专用的VRF将Internet业务和电子政务外网业务进行逻辑VPN隔离,每个VRF维护一套独立的路由转发表,一个VRF的报文不会进入到其他VRF中进行转发,从而达到各VPN安全隔离的目的。

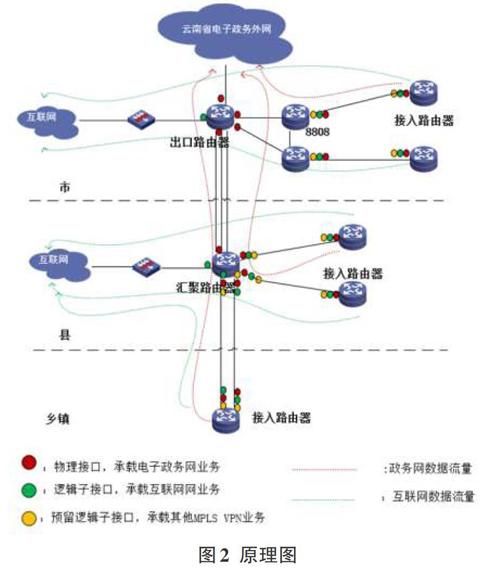

在玉溪电子政务网项目实施之前,我们就针对多个解决方案进行了验证和对接兼容测试,最终采用了通过结合LDAP的用户认证下发访问权限到接入路由器网关,从而实现灵活地将用户分配到不同业务组中,既实现了两种业务的逻辑隔离,也达到了终端不能同时访问两个业务的目的。实现原理如图2所示。

在AAA服务器上选择基于不同Domain域名的服务模板,区分政务网和互联网的访问权限,客户端认证通过后,AAA服务器根据域名下发不同的服务模板到认证设备(即接入路由器网关),从而达到业务隔离的目的。

认证流程如图3所示。地州县接入用户通过认证客户端首次发起访问请求时,认证设备(即接入路由器网关)会弹出认证Portal页面,用户需要在Portal页面上输入相应的账号及密码,认证服务器设置在玉溪市级网络运维区中进行全市统一认证,认证服务器对接LDAP服务器,和目前公文系统采用统一用户账号。账号认证通过后,认证服务器会为用户下发ACL来控制客户访问两套网络,认证通过后,如用户勾选的是访问政务业务,则会对其下发访问政务网的ACL策略,用户就会直接通过市级骨干路由器访问政务网;如用户勾选访问互联网服务,则对其下发访问互联网的ACL,用户就会在骨干路由器上通过PPPOE方式认证,实现对互联网的访问。用户完成认证后,仅能访问通过认证的业务网,而不能访问另一业务网,防止政务网外联安全隐患发生。

3 实现原理

此次在玉溪电子政务使用的是portal认证方式,Portal认证支持PAP/CHAP/EAP三种方式,此次采用的是PAP方式,客户端可以采用认证客户端或网页方式,支持快速认证。认证设备需要配置RADIUS,此次的RADIUS服务器为第三方的oracle数据库。新建的认证服务器在对接第三方数据的时候,具备较好的兼容性,根据我方的需求进行了定制开发。

1)接入时段控制。如图4所示,用户通过认证接入网络以后,认证服务器可以很好地对用户行为进行管理,对账号配置灵活的接入时段,终端用户认证时,如果认证时间不在接入时段内,则认证被拒绝,超过设置的时间后,认证服务器会强制用户下线。

2)下发ACL。如图5所示,认证服务器可以对应账号下发ACL规则,有手工输入、列表选择和接入ACL列表三种方式,手工输入:认证服务器下发ACL号给接入设备(该ACL需要提前在设备上配置好),由接入设备动态将该ACL作用于终端用户,终端用户下线后设备释放该ACL,取消该ACL对终端用户的控制。

3)用户管理。已认证通过的账号可以显示在在线用户列表中,并支持消息下发、强制下线、清除在线信息、定制显示界面等功能,能提供常用的计算机安全检查、远程桌面连接、加入黑名单、资产详细信息等功能的快捷入口显示,认证服务器中所有已加入黑名单的账号管理员可以手工将账号解除黑名单状态。

4 配置实例

4.1 VRF配置

VRF配置规划的主要内容有互联网VPN隧道的建立,设备互联子接口的配置与其IP地址的划分,路由策略与MSR26-17配置等。

4.1.1 SR8808配置

1)vpn instance的配置:

ip vpn-instance vpn-internet

route-distinguisher 1:1

vpn-target 1:1 import-extcommunity

vpn-target 1:1 export-extcommunity

2)子接口的配置:

interface GigabitEthernet0/0.10

ip binding vpn-instance vpn-internet

ip address x.x.x.x(IP) xx.x.x(mask)

vlan-type dot1q vid 10

3)SR8808與SR8808X互连的子接口IP地址暂规划如下,接口主IP地址沿用原有:

SR8808:59.216.0.253/30

SR8808X:59.216.0.254/30

4)为vpn-instance配置静态路由:

ip route-static vpn-instance vpn-internet 0.0.0.0 0.0.0.0 (互联网出口下一跳地址) description to Internet

4.1.2 MSR 36-17配置

1)电子政务网的DHCP服务配置:

dhcp server ip-pool 1

network 10.10.10.0 mask 255.255.255.0

gateway-list 10.10.10.1

dns-list 59.216.1.14 59.216.1.10

2)互联网拨号的虚接口模板配置

domain system

ip pool 1 10.10.20.2 10.10.20.254

interface Virtual-Template0

ppp authentication-mode chap domain system

ppp ipcp dns 公网dns服务器地址

remote address pool 1

ip address 10.10.20.1 255.255.255.0

local-user 拨号用户

password cipher 拨号密码

service-type ppp

3)ACL配置

acl number 3002

rule 0 permit ip source 10.10.10.0 0.0.0.255

acl number 3003

rule 0 permit ip source 10.10.20.0 0.0.0.255

4)接口和子接口配置

interface GigabitEthernet0/16

port link-mode route

description to ZhengWuWang

nat outbound 3002 address-group 1

ip address 原已分配的设备IP地址 255.255.255.252

#

interface GigabitEthernet0/16.10

description to Internet

vlan-type dot1q vid 10

nat outbound 3003 address-group 2

ip address 需新规划的子接口IP地址 255.255.255.252

5)静态路由配置

ip route-static 0.0.0.0 0.0.0.0 互联网子接口地址 description to Internet

ip route-static 59.216.0.0 255.255.0.0 电子政务接口IP地址 description to ZhengWuWang

ip route-static 59.255.0.0 255.255.0.0电子政务接口IP地址description to ZhengWuWang

ip route-static 172.16.0.0 255.248.0.0电子政务接口IP地址description to ZhengWuWang

ip route-static 172.21.0.0 255.255.0.0电子政务接口IP地址description to ZhengWuWang

4.2 接入路由器3600上的配置PORTAL认证

#

portal server myportal ip 59.216.1.34 key simple h3c url http://59.216.1.34:8080/portal

//配置portal认证服务器 名称为 myportal 秘钥为 h3c 配置portal web 服务器的URL为 http://59.216.1.34:8080/portal

#

portal free-rule 1 source ip 10.0.3.5 mask 255.255.255.255 destination ip any

portal free-rule 2 source ip any destination ip 59.216.1.34 mask 255.255.255.255

portal free-rule 3 source ip 59.216.1.34 mask 255.255.255.255 destination ip any

portal free-rule 4 source ip any destination ip 114.114.114.0 mask 255.255.255.0

portal free-rule 5 source ip any destination ip 59.216.1.14 mask 255.255.255.255

portal free-rule 6 source ip any destination ip 59.216.1.10 mask 255.255.255.255

#

//配置允許在未认证的情况下PC端可以访问的一些地址段,比如portal服务器地址59.216.1.34 DNS地址59.216.1.14 59.216.1.10 114.114.114.114 等。

#

acl number 3000

description TO_NW

rule 0 permit ip destination 59.216.0.0 0.0.255.255

rule 5 permit ip destination 59.255.0.0 0.0.255.255

rule 10 permit ip destination 172.0.0.0 0.255.255.255

rule 15 deny ip

acl number 3001

description TO_WW

rule 0 permit ip destination 59.216.1.34 0

rule 1 deny ip destination 59.216.0.0 0.0.255.255

rule 5 deny ip destination 59.255.0.0 0.0.255.255

rule 10 deny ip destination 172.0.0.0 0.255.255.255

rule 15 permit ip

#

//配置ACL

#

radius scheme imc //创建名为imc的RADIUS方案

server-type extended

primary authentication 59.216.1.34

primary accounting 59.216.1.34

key authentication simple h3c //配置认证计费服务器地址及其共享密钥

key accounting simple h3c

nas-ip 172.21.255.181 //本台2600的地址

#

#

domain both

authentication portal radius-scheme imc

authorization portal radius-scheme imc

accounting portal radius-scheme imc

access-limit disable

state active

idle-cut disable

self-service-url disable

domain portal

authentication portal radius-scheme imc

authorization portal radius-scheme imc

accounting portal radius-scheme imc

access-limit disable

state active

idle-cut disable

self-service-url disable

domain yndzzw

authentication portal radius-scheme imc

authorization portal radius-scheme imc

accounting portal radius-scheme imc

access-limit disable

state active

idle-cut disable

self-service-url disable

# //配置相应业务的认证域

#

interface GigabitEthernet0/2 //端口配置(以固定IP为例)

port link-mode route

ip address 10.100.78.1 255.255.255.128 sub

portal server myportal method layer3 // 配置可跨三层方式的portal认证 认证服务器名为 myportal

portal nas-ip 172.21.255.181 //配置本地服务器地址,即接入路由器的地址。

#

4.3 网管IMC上的配置

(1)添加设备

在“用户-接入策略管理-接入设备管理-接入设备配置”中添加接入路由器的设备信息。

注:认证端口和计费端口都为默认端口,共享密钥和接入路由器中配置的一直为:h3c。

已经在设备列表中存在的设备,点击选择菜单选择即可,没有在设备列表中的要手工添加。

(2)PORTAL服务管理配置

点击“用户-接入策略管理-portal服务管理”按照向导完成配置。

IP地址组配置中,添加地址段。

注:若一台设备有多段地址段的应该建立多个IP 地址组。

配置设备

配置端口组信息

注:a、认证方式为PAP,心跳间隔和超时时间不为0即可;b、若一台设备有多段地址段的,应该配置多个端口组。

5 结束语

通过基于Portal形式的用户认证来下发接入用户的访问权限,既实现不同业务网络的隔离,又防止两套业务网络的直接互通。这种技术手段非常灵活,并且具备无限扩展性,即使有更多的业务系统或定制化的业务有类似需求,都可以通过相同方案进行设置和實现,而且操作简单便捷。同时,认证服务器可以和LDAP、第三方数据库对接,可以在政务网内统一账号,便于管理和维护。

坚持集约化建设原则,通过这种网络认证技术,实现政务外网和互联网的不同网络访问,在电子政务外网启用portal或PPPoE认证(不同网络域),认证通过后才可以访问政务外网或互联网,同一时间仅能访问一个网络,整合网络最终达到一个物理网络能访问两个逻辑隔离网络资源。

玉溪市电子政务外网现已通过通过整合网络、集约化建设、基于认证控制等,实现网络隔离和网络安全管理,有近2万的用户使用互联网和政务外网,大大节约财政资金,为将来信息资源共享、业务融合打下坚实的网络基础。

参考文献:

[1] 国家电子政务外网标准 GW0101-2014国家电子政务外网信息安全标准体系框架

[2] 国家电子政务外网标准 GW0204-2014国家电子政务外网安全管理系统技术要求与接口规范

[3] H3C SR8800 万兆核心路由器 典型配置案例-R3725-6W100

[4] H3C MSR 系列路由器 配置指导(V7)-6W103

[5] H3C智能管理中心 用户手册-5PW123

[6] 黄荣.基于802.1x和web portal认证技术的校园网用户端点准入控制系统的设计及应用[J].福州大学学报:自然科学版,2008,36(5):673-676.