桌面虚拟化在内部网络安全访问上的应用研究

◆兰荆涛 潘 卫

桌面虚拟化在内部网络安全访问上的应用研究

◆兰荆涛 潘 卫

(核工业西南物理研究院计算机网络中心 四川 610225)

为了使处于互联网环境下的办公网络用户方便访问内部网络中的核心业务系统,且又能够保障内部网络的安全,本文通过分析桌面虚拟化方案的优势,研究系列安全技术手段,提出既方便又安全的访问方式。在满足自身业务访问需要的同时,也为其他有相似需求的单位设计方案提供借鉴。

桌面虚拟化;内部网络;安全访问

0 引言

为了保障某些核心业务系统的稳定运行和数据安全,不少单位建设有用于专门处理内部敏感信息的内部网络,其在人员管理、身份认证、访问控制、安全审计、设备与介质管理、计算机病毒与恶意代码防护、备份与恢复、网络安全管理等方面都有严格的要求。通常内部网络与互联网物理隔离,初期只供部分部门使用,随着其中业务系统的增多、使用人员范围的扩大,势必需要对其进行扩容。但是,如果采用传统的终端计算机部署模式,新加入的人员在保留原有办公网络计算机的情况下,还需要新配置一台内部网络专用的终端计算机,不仅使得一人操作多台计算机,办公桌面繁杂,影响工作效率[1],而且存储有敏感数据的终端数量不断增多,会造成文件泄漏的风险增大、数据安全性变差,这对后期内部网络的运维和管理带来很大难度。

因此,在做好安全防护的前提下,利用桌面虚拟化这一技术手段,配合使用VPN将内部网络与基于互联网的办公网络互连,并进一步开通移动终端接入功能,存在很强的使用需求。本文将探讨桌面虚拟化方案的优势和安全保障方面的手段。

1 桌面虚拟化的优势

在桌面虚拟化中,可以通过桌面虚拟架构,将桌面运行在服务器上,集中进行安全管控。采用一对一方式向用户提供虚拟桌面终端,将一台虚拟桌面终端固定的分配给某一个特定用户,该用户即为此虚拟桌面终端的唯一使用者。一方面,保护了用户终端中数据信息的安全,提高终端安全防护能力;另一方面,可以对用户操作行为等进行日志记录,便于事后分析和审计。相比于传统的终端计算机部署方式,采用桌面虚拟化部署方式有下面5个优势:

( 1 ) 内部网络数据信息不落地

终端用户在虚拟桌面上处理的信息都存储在内部网络数据中心中,客户的办公计算机不存储任何与内部网络有关的业务数据信息[2]。敏感数据的生成、传输、存储、输出和销毁全过程管控都在内部网络的范围内,可以有效防止因个人原因造成的数据泄露。

( 2 ) 桌面配置灵活

管理员在配置虚拟化桌面的时候,可以根据部门组成及其业务类别,给用户部署不同的软硬件环境,配置有区别的数据访问权限。

( 3 ) 满足移动终端接入需求

由于用户是通过VPN方式从办公网络访问虚拟桌面的,因而移动终端和办公网络中的固定终端相对内部网络而言都是一样的,制定的都是相同的接入安全策略,这使得移动终端的接入成为可能。

( 4 ) 可扩展性优异

接入内部网络的用户数量增长是一个逐步的过程,初期只需要配置满足一定数量虚拟桌面运行的服务器及存储资源即可。后期随着用户数量的增加,只需对后端的服务器存储资源进行扩展,无须再对前端进行改动。

( 5 ) 降低运维工作量

由于虚拟桌面上的系统和软件都是统一部署的,后期的升级、改动、调整和补丁安装等操作都可以在后台统一进行,在数据中心就可以完成所有的管理维护工作[3],避免传统方式中大量维护工作在用户端进行,大大降低管理员的运维工作量。即使发生故障,也可以通过镜像或者备份进行快速恢复。

2 桌面虚拟化的安全保障

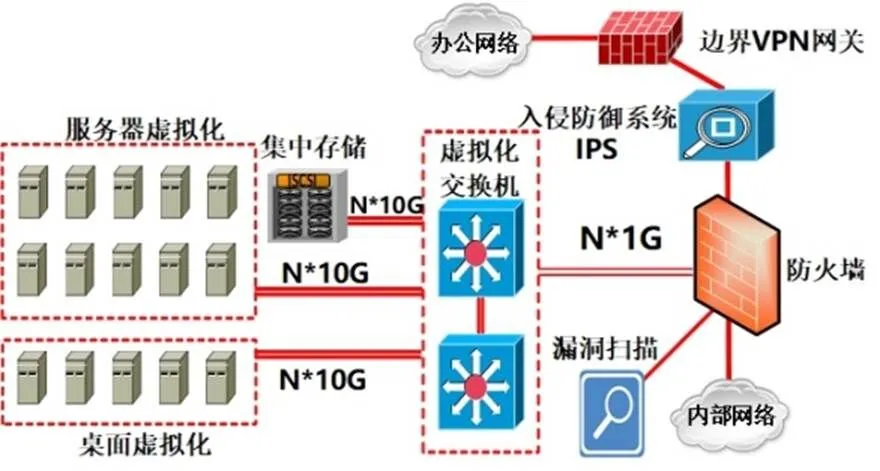

使用桌面虚拟化方式部署,使得终端用户身处办公网络就能访问内部网络业务资源,最大限度保留了原有办公习惯。但是,方便了终端用户的同时,保障内部网络安全的工作不能松懈,增加必要的安全管理手段及对应的网络安全设备是不可或缺的,充分发挥内部网络中已有安全设备的作用也是有益的。在办公网络和内部网络之间增加的网络结构如图1所示。

图1 新增网络结构图

新增加的网络结构中,服务器虚拟化使用的物理服务器作为计算资源池,用于承载虚拟用户终端;桌面虚拟化使用的服务器用于承载桌面虚拟化服务业务;集中存储搭建的资源池主要用于存储桌面虚拟化所生成的虚拟用户终端的相关数据文件。这三个部分作为桌面虚拟化技术的基础设施,其作用原理这里不再赘述,下面主要从4个方面探讨安全保障措施。

( 1 ) 用户接入控制

在与办公网络的边界处部署VPN网关设备,采用L2TP VPN技术,采取账号密码<可配合图形验证码>+数字证书认证方式(USB KEY)或账号密码<可配合图形验证码>+辅助认证<硬件码认证或短信认证>+数字证书(USB KEY)的强身份认证方式,充分保证接入用户的合法有效性。用户登录VPN使用的USB Key可重复利用内部网络已有终端安全登录系统的USB Key写入相应数字证书,避免双USB Key带来使用不便。

( 2 ) 攻击防御和防病毒

在VPN网关后端部署入侵防御系统IPS实现对接入用户的攻击防御和病毒过滤,支持对缓冲溢出攻击、蠕虫、木马、病毒、SQL注入、网页篡改、恶意代码、网络钓鱼、间谍软件、DoS/DDoS、流量异常等攻击的防御。对于虚拟用户终端,则将其纳入内部网络中的网络杀毒系统统一管理,病毒库升级由服务器端自动下发策略执行。

( 3 ) 区域安全隔离

采用一台高性能防火墙实现对各个区域用户访问权限的控制,针对不同部门的用户制定不同的访问权限策略,禁止其对后台系统的访问。

( 4 ) 安全审计

依靠内部网络中部署的主机监控和审计系统,在虚拟用户终端上安装相应客户端,实现打印审计、光盘刻录审计、移动存储介质管理、主机补丁更新管理等功能,对用户在业务系统的操作均做后台审计,保证其行为都能被审计。

3 结束语

由于从事主要业务的专业特性,某些科研单位与国内外相关机构会有大量的技术合作项目,日常研究工作对互联网有很强的依赖性。带有敏感信息但不涉及国家秘密的内部网络在做好安全保障的前提下,对其的访问控制措施不应过分成为科研人员相对便捷使用其中业务的一道障碍。充分利用桌面虚拟化的技术优势,辅以相应的安全保障措施,使得人们对内部网络的访问在便捷性和安全性之间达到一个平衡点,为内部网络中业务的丰富和发展提供有力支撑。

[1]李昕.不动产登记数据整合中桌面虚拟化应用安全技术研究[J].信息技术与信息化,2018(7):195-197.

[2]张莉.桌面虚拟化在企业数据保密管理中的应用[J].电子技术与软件工程,2014(11):215.

[3]马锡坤.桌面虚拟化技术及其解决方案探讨[J].中国医疗设备,2013,28(07):86-87.

国家磁约束核聚变能发展研究专项:HL-2M先进偏滤器的物理设计(2015GB105001)。