无线传感器网络源位置隐私保护路由协议

李道全,张玉霞,魏艳婷

(青岛理工大学 信息与控制工程学院,山东 青岛 266033)

0 引 言

无线传感器网络(WSN)作为社交物联网的一部分[1],可以感测对象的状态或监视网络中的事件,却也面临一系列安全威胁,如信息窃听、数据捏造、节点破坏和路由中断等,这使得隐私保护变得至关重要[2]。隐私安全问题已成为其进一步发展的主要瓶颈,主要分为两种类型,面向数据的隐私威胁和面向上下文的隐私威胁[3]。面向数据的隐私威胁是指攻击者试图获取数据包内容并获取信息的情况,这些信息可以通过传统安全技术,如数据包加密等进行良好的保护[4-6]。文中主要研究面向上下文隐私威胁的源位置隐私问题。

广大学者对源位置隐私(SLP)问题进行了大量研究。例如,Qztuk等[7]在2004年对WSN中源位置隐私问题进行建模,提出了“熊猫-猎人”模型。在此基础上单径幻影路由算法被提出[8]。基于k-匿名技术的解决方案[9],利用源节点周围的k个幻影节点来迷惑对手。随机有向路由协议[10]中将距离基站跳数大于节点距离基站跳数的邻居节点划分到子节点集,小于节点距离基站跳数的邻居节点划分到父节点集。基于源节点有限洪泛的源位置隐私保护协议(PUSBRF)和增强性源位置隐私保护协议(EPUSBRF)[11],在可视区的基础上,避免了失效路径的产生。基于伪正态分布的无线传感器网络幻象路由的源位置隐私保护策略(PNDBPR)[12],源节点通过伪正态分布来决定源节点的跳数,从而决定幻影源节点的分布。基于可变夹角的动态路由方案[13],改变了以往固定夹角产生候选集的状态,根据剩余延迟计算出每个节点的最优夹角,以此确定节点的候选节点集,在可接受的延迟内提高网络安全周期。

以上算法产生的幻影节点都分布在源节点的某些固定方向的范围内,如PNDBPR协议,幻影节点分布的区域更加广泛,但是还是分布在源节点周围的圆环上,也没有考虑可视区和失效路径问题。对于具有方向性的攻击者可以快速找到源节点的范围,文中针对更强攻击者和可视区问题对PNDBPR进行了分析和改进。

1 系统模型

1.1 网络模型

(1)传感器节点均匀分布,节点之间通过多跳的方式进行通信。节点具有相同的通信半径。

(2)全网只有一个基站,且基站位置信息是公开的;任意时刻只有一个节点成为源节点,当检测目标移动时距离最近的节点成为新的源节点。

(3)传输的所有数据包都是加密的。攻击者无法对数据包的内容进行破解。

1.2 攻击模型

(1)设备优良。攻击者配备了先进的设备,如天线和频谱分析仪。这些设备允许攻击者轻松检测接收到的数据包的信号强度,确定数据包的发送者,并决定是否采取行动。假设攻击者不会错过其监测范围内的任何数据包。

(2)攻击者只监视网络流量并定位源节点。它不会更改数据包的内容,更改路由信息以及破坏任何节点等,因为这些都不会有助于加快定位源节点位置,相反,它们可能存在使安装在网络中的入侵防御机制检测到对手的风险。

(3)攻击者初始位于基站附近,监听传送到基站的数据流量信息,根据监听到的流量信息逐跳回溯到源。攻击者监听半径与传感器节点通信半径相同。

2 改进路由协议

文中在基于伪正态分布幻象路由源位置隐私保护协议的基础上,考虑到更强攻击对手,增加了可视区和失效路径的问题。可视区即为距离源节点r跳内的区域,其中r称为可视区半径。幻影节点到基站路由阶段经过可视区的路径为失效路径。文中所用参数如表1所示。

表1 参数列表

2.1 网络初始化

网络初始化阶段主要是为了确定网络中节点位置和节点到基站的最小跳数。每个节点都有自己的标识标签,即节点ID,并将每个节点设置一个Flag标志,初始为False。基站节点在全网范围内广播消息BM={ID,Coord,Sink_Hop},Coord为节点位置坐标,Sink_Hop为节点到基站的最小跳数,初始设置为0,若节点首次接收到消息BM则将Sink_Hop加1,并记录发送者的ID,Coord,Sink_Hop,更新消息BM并广播给邻居节点。邻居节点重复此过程,直到所有节点都接收到消息。初始化后,每个节点都能将Sink_Hop小于本节点Sink_Hop的邻居节点放到u.parent中。

2.2 幻影节点产生

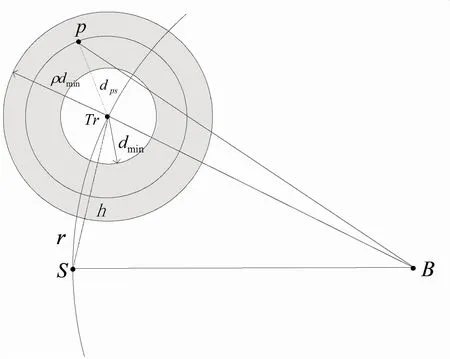

图1为文中改进路由协议的过程,其中S为源节点,B为基站,Tr为过渡节点,p为幻影节点,图中所示阴影部分为幻影节点分布区域。

图1 改进路由协议过程

2.2.1 随机跳阶段

当网络中的某一个节点称为源节点时,源节点与基站相同进行有限洪泛,将到基站跳数与源节点到基站跳数相同的节点放到节点u.equal中,并为每个节点设置一个选择标志Select,初始为0,同时设置可视区内节点的选择标志Vi_select为0。

源到过渡节点的路由过程:源节点从其同跳集u.equal中的邻居节点中随机选择一个节点为转发节点,并将Select标志赋值为1;转发节点与源节点相同,依次从u.equal集中的邻居节点中随机选择转发节点,并判断Select标志是否为0,是则选择本节点为下一跳节点,并将Select标志赋值为1;否则重新选择,设置跳数h,每经过一跳令h=h-1,直到h为0,此时到达的节点称为过渡节点。若没有找到满足上述条件的节点或者满足条件的节点选择完毕,可以选择邻居节点中到基站的跳数与源节点到基站跳数相差为1的节点,继续选择,直到h为0。

2.2.2 伪正态分布路由阶段

过渡节点与基站广播消息相同,通过有限洪泛广播消息SM={ID,Coord,Trans_Hop},ID和Coord与之前相同,Trans_Hop表示节点到过渡节点的最小跳数,初始为0,每达到一个转发节点加1,直到ρdmin,每个节点将Trans_Hop值大于本节点Trans_Hop的邻居节点加入到u.setTrans中。

伪正态分布路由阶段,设置跳数dps,每次从u.setTrans中随机选择一个节点作为下一跳节点且令dps=dps-1,直到dps为0,此时到达的节点称为幻影节点。伪正态分布路由阶段保证了每一跳都是向着远离过渡节点的方向进行。

2.3 概率转发路由阶段

概率转发路由阶段,以最小跳数传输到基站,从父节点集中选择下一跳节点,并在选择下一跳节点时首先检查节点Vi_select标志,避开可视区节点,然后再检查节点Flag标志,当Flag为False时可以作为转发节点,并转换为True,否则,重新选择转发节点且将Flag标志转换Flag标志为False。

概率转发路由尽可能快地将数据包传输到基站并最小化路径重叠。

3 实验结果与分析

文中采用MATLAB 7.0对PNDBPR算法和文中算法进行仿真分析。在1 000 m×1 000 m的环境中均匀部署10 000个传感器节点,节点通信半径为15 m,正态分布参数σ=1。

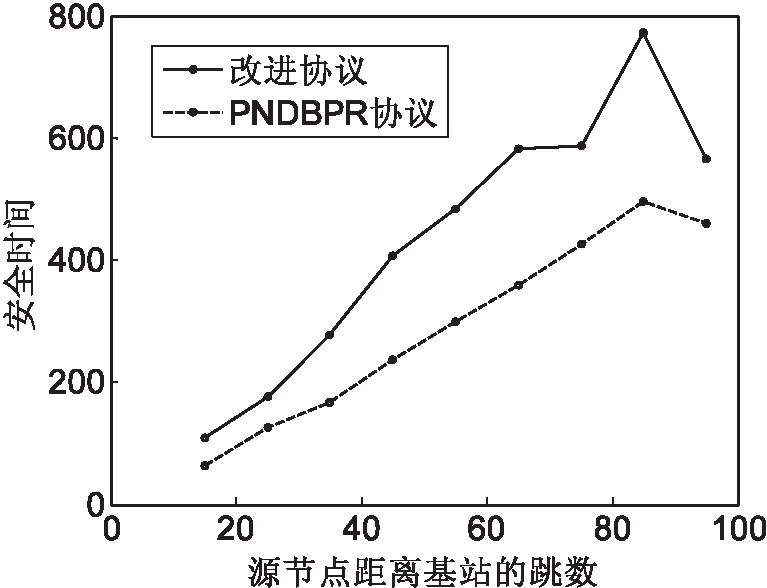

3.1 安全周期

安全时间定义为源节点被攻击者捕获前发送的数据包的数量[14]。首先设置ρ=2,dmin=2,r=1,分别选取不同位置的10个源节点,每次发送1 500个数据包,求出安全时间。重复反追踪实验100次,获得平均安全周期如图2(a)所示。再设置H=30,ρ=2,r=1,分别选择不同dmin,每次发送1 500个数据包,求出安全时间,如图2(b)所示。

(a)不同源距离基站的跳数对应的安全时间

(b)不同dmin对应的安全时间

图2 安全时间

由图2可以看出,文中改进路由协议比改进之前安全性有所提高。由图2(a)知,文中路由协议的平均安全周期平均增加了54.55%,而且随着H的增加,安全时间也在增加,这是因为源节点距离基站越远,对手逆追踪找到源节点所需要的跳数越多,时间也就越长。由图2(a)知,随着幻影节点到过渡节点最小跳数dmin的增加,安全时间也在增加,这是因为dmin越大,幻影节点分布的区域越大,从而产生的幻影节点越多,从而产生更多的路由路径,使对手更难捕捉到源节点。

3.2 通信开销

定义通信开销为源节点发送一个数据包到达基站节点所需要的跳数。首先,设置H=60,分别令ρ=2和ρ=3,得到不同dmin对应的通信开销,如图3(a)和(b)所示。再设置dmin=2,分别令ρ=2和ρ=3,得到不同源节点位置对应的通信开销,如图3(c)和(d)所示。

图3 通信开销

由图3可以看出,文中改进路由协议比PNDBPR协议通信开销有所增加,这是因为增加可视区之后,为了将幻影节点路由出可视区之外,增加了过渡节点。由图3(a)和(b)可以看出,随着幻影节点到过渡节点最小跳数dmin的增加,通信开销也在增加,因为dmin越大,随机跳阶段路由路径越长,幻影节点分布区域也越大。由图3(c)和(d)知,源节点到基站的跳数H大,即源节点距离基站越远产生的路由路径越长,通信开销就越大。文中改进协议比PNDBPR协议通信开销在ρ=2时平均增加了15.93%左右,在ρ=3时平均增加了23.49%左右,这是因为ρ越大产生的幻影节点分布区域越大,路由路径越长,通信开销也越大。

由以上分析知,适当参数ρ和幻影节点到过渡节点最小跳数dmin,可以调节安全性能和通信开销之间的平衡。当需要较高安全性能时,可以适当牺牲通信开销增加节点的安全性。若网络对安全性要求不高,可以适当减少通信开销以节省网络能量。

4 结束语

对基于伪正态分布的无线传感器网络幻象路由的源位置隐私保护策略进行了改进,考虑了更强攻击者的可视区问题和具有方向攻击性的攻击者,并避免了失效路径的产生,提高了源节点位置的安全性。如何进一步减少通信开销,在安全性能和通信开销之间进行权衡选择将是下一步的研究方向。