一种基于HIDS的威胁情报解决方案

王金辉 胡俊 徐湲策

摘 要:近年来,以挖矿木马和勒索病毒为首的新型安全事件越来越多,企业对于信息安全建设的重视度越来越高。这类新型攻击模式往往有着攻击方式多变、攻击影响大的特点。文章提供了一种基于主机型入侵检测系统(Host-based Intrusion Detection System,HIDS)的威胁情报解决方案,通过高效结合HIDS的检测能力和威胁情报数据,帮助企业第一时间发现恶意事件,并提供不同情况下的应急响应方案。

关键词:HIDS;威胁情报;应急响应

中图分类号:TP319 文献标识码:B

Abstract: Novel security incidents like Ransomewares and MinerTrojan are being reported more than ever, which is why enterprises have paid more attention to information security. These novel attacks often have some skills to make them hard to track but they can do a huge damage to the enterprises. In this paper, by combining detection abilities of HIDS(Host-based Intrusion Detection System) and data of threat intelligence, a solution has been provided to help enterprises find attacks as soon as possible, along with efficient incident response plan based on different circumstances.

Key words: HIDS; threat intelligence; incident response

1 引言

近年来,不论是企业、社会舆论还是政府政策导向,对于网络安全的重视程度已经越来越高;不论是欧盟的《通用数据保护条例》(GDPR)生效,还是国内十三届全国人大常委会第五次会议表决通过的《电子商务法》、公安部发布的《网络安全等级保护条例》等多项法规出台,都表明了网络安全在全球的重视程度。

但另一方面,以国内多家酒店数据泄漏事件为例,说明当前网络安全的建设依然存在着诸多隐患。

当前网络安全的建设面临着两大问题。

一是企业复杂的信息化程度使得安全监控难度增加。越来越多的企业 IT 信息采用了云服务化的方案。云平台相比传统的信息化建设拥有扩展性强、效率高等诸多优点。但这也使得企业的信息管理难度越来越大。云主机每天动辄要处理成千上万的数据请求,使得其受到攻击的可能性大大增加。

二是快速响应最新安全事件的需求无法很好满足。安全事件的爆发往往具有由点到面的特点,如果能在发现一个安全事件的早期对其进行快速响应和处理,并通过这个安全事件的特征快速优化自己的整体系统,可以有效避免更多的损失。但是,如何将情报信息有效地应用到安全建设中,是企业安全建设亟待解决的问题。

本文提出了一种基于HIDS的威胁情报解决方案,通过结合HIDS的检测能力和威胁情报数据的解决方案,并提供了解决方案的具体应用案例。该方案旨在帮助企业安全解决两个问题:一是为企业提供有效地安全监控能力;二是通过安全监控和数据的结合,实时发现安全事件,并提供有效的处理方案。

2 威胁情报

2.1 威胁情报的定义

威胁情报的定义有多种,但最为人熟知的是Gartner在2014年发表的《安全威胁情报服务市场指南》(Market Guide for Security Threat Intelligence Service)中的定义:威胁情报是关于IT或信息资产所面临的现有或潜在威胁的循证知识,包括情境、机制、指标、推论与可行建议,这些知识可为威胁响应提供决策依据。

为了使得威胁情报更好地服务于企业,威胁情报一般拥有四个主要组成部分。

(1)基于知识的证据。威胁情报来源于对既往威胁的归纳和总结。

(2)包含场景、机制、指标等信息。威胁情报的上下文很重要,如果没有上下文,则无法将威胁情报使用起来。

(3)情报对象是已知威胁或者是即将出现的威胁。

(4)为主体响应提供角色信息。这是威胁情报的核心价值所在,帮助企业提供可机读、可人读的战术和战略信息,从而辅助角色整体安全决策。

总结来看,威胁情报可以为企业安全提供三大价值。

(1)提升可疑问题验证能力。当用户在系统中发现一些可疑事件却暂时没有更多手段去检测,利用威胁情报可以更好地帮助用户确认该问题的可疑程度。

(2)提升恶意事件检测能力。威胁情报可以提供大量的恶意数据,结合用户自身的检测系统,通过和威胁情报数据的比对,可以提升对恶意事件的检测能力。

(3)提升溯源的能力。对于系统中发现的恶意事件,通过威胁情报可以更好地进行溯源,了解这种恶意事件的来龙去脉。

2.2 威胁情报的应用难题

威胁情报虽然能够为用户提供很多有价值的安全信息,但是企業在落地威胁情报的时候,还是有一些很实际的问题难以解决。

(1)检测效率不高。虽然威胁情报拥有大量的数据库,但是如何从用户的IT资产中获取足够的信息,从而将威胁情报快速有效地应用到实际安全检测中一直是威胁情报应用的一大难题。举例来说,威胁情报现在发布了一个最新挖矿后门的信息,该后门会利用Redis的漏洞上传恶意挖矿程序。但是对于用户而言,只靠威胁情报是没有很好的方法快速了解哪些主机上有该版本的Redis,并且需要确认这个Redis确实存在该漏洞,且没有被修复过。同时,如果该主机存在有这个漏洞的Redis,只靠威胁情报也很难知道这些主机是否曾经被黑客利用该漏洞植入过挖矿木马。

(2)分析数据不足。对于企业安全来说,仅仅发现存在哪些入侵事件的存在是不够的,还需要分析入侵以后还有哪些行为,从而评估入侵事件的真伪和入侵事件造成的损失。举例来说,已知某台主机访问过一个恶意域名,但是对于安全人员来说,他们还需知道该主机具体是哪个进程访问的这个恶意域名,访问这个恶意域名以后该进程又有过哪些行为,其他关联进程又有哪些行为。而威胁情报提供的IoC(Inversion of Control,控制反转)信息最多只能帮助用户发现入侵事件,但是如何获取主机上的更多事件信息,有效地分析入侵事件,则超出威胁情报信息的范围了。

(3)应急响应能力不足。对于企业安全管理,应急响应是非常重要的一环,如何在发现恶意事件后进行快速处理响应,将损失最小化,是每个企业安全都会关注的问题。举例来说,已知某台主机发现了一些恶意进程,如何快速处理这些恶意进程,并清理残余文件,并在其他相似主机上检测是否有该主机存在。威胁情报一般只能提供一些检测方法,但是如何有效处理问题也是威胁情报最终能够落地实施的一大困境。

3 基于HIDS的威胁情报解决方案

3.1 HIDS

在解释HIDS之前,先介绍一个常见的安全事件。

当攻击者使用各种手段入侵的系统后,Get Shell及Get Shell以后的行为往往是不可避免的。比如,攻击者通过Web漏洞上传了一个WebShell,然后再通过该WebShell实施一次反弹Shell的攻击,这样黑客就拥有了靶机的Shell 控制权,剩下再做什么就看黑客的想法了。

之所以提到这个例子是因为,不论黑客以哪种方式进入主机,最终都需要在主机上实现Get Shell这个操作。也正是因为黑客的这个行为特征,基于主机的检测机制越来越受到安全公司的青睐,也就是HIDS。HIDS作为传统攻防视角的重要一环,有着不可替代的作用,可以有效地检测到从网络层面难以发现的安全问题,如后门、反弹Shell、恶意操作、主机组件安全漏洞、系统用户管理安全问题、主机基线安全风险等。

HIDS的技术要求有三个特点。

(1)灵活且轻量级:对系统资源需求少,系统负载占用小。

(2)支持规则引擎,能够灵活地进行规则配置。

(3)可以及时收集主机上的事件信息。

3.2 基于HIDS的威胁情报解决方案

基于HIDS的威胁情报解决方案是一套通过利用HIDS实时监控主机状态和有效资产整理的能力,结合云端数据分析以及完善的处理响应能力,将威胁情报运用于安全实战的一套解决方案。

該解决方案主要包括四个能力。

(1)基于行为监控的自动化检测。

(2)基于资产信息的快速检测。

(3)行为数据的快速查询和关联分析。

(4)完善的处理响应能力。

3.2.1 基于行为监控的自动化检测

行为监控主要包括对于主机上进程创建、文件变化、域名访问、远程登录等涉及文件、域名和IP信息的行为进行自动化监控。同时,将监控到的数据提供给威胁情报处理,从而将发现的恶意行为进行告警。

基于行为监控的自动化检测可以完成两项功能。

(1)实时监控主机上的重点行为事件,包括进程创建、重要文件变化、域名访问、远程登录等,提取相关的文件信息、域名信息、IP信息并记录下来。

(2)将主机上的关键信息和威胁情报数据进行比对,对于发现的恶意事件进行告警。

举例来说,通过主机实时监控远程登录行为,将所有登录IP记录下来,并将其与威胁情报库做匹配,如果发现是恶意IP就进行告警。

通过基于行为监控的自动化检测,对于威胁情报的运用有两大好处。

(1)解决实时性问题。实时发现安全隐患一直是安全建设的核心诉求之一,基于行为监控可以大大减少不必要的事件监控,同时又能保证实时性。再结合威胁情报的数据能力,从而可以帮助用户快速发现安全问题。

(2)提高检测效率。利用行为特征进行监控,可以使得从监控到检测达到自动化检测自动化告警的全自动化运营,减少人力成本的消耗,从而提高检测效率。

3.2.2 行为数据的关联分析和快速查询

安全建设中除了发现问题,溯源和关联分析也是非常重要的需求。溯源可以帮助用户更好地解决问题,关联分析可以帮助用户确定安全事件的影响范围,从而更好地制定处理策略。HIDS提供了大量的行为数据,结合云端的数据处理能力和关联分析算法,可以帮助用户对安全事件更好地做进一步处理,包括两个功能。

(1)告警时自动关联相关数据。在进行告警的时候,自动关联与本次事件相关的数据。例如,告警事件为恶意进程,提供与进程相关的文件信息、启动进程用户、进程树等信息。

(2)行为数据的快速查询功能。HIDS在Agent上提供的数据收集能力和云端数据搜索功能,让用户可以通过控制台快速搜索需要的行为数据,从而帮助用户更好地确认问题及其产生的影响。

举例来说,通过行为监控发现了某台主机有访问恶意域名的行为,告警信息中会提供该进程的相关信息,包括进程文件、进程PID等信息。同时,用户可以通过查询功能,去查询在该进程访问过该恶意域名以后还有哪些行为,比如有没有从该域名下载文件,从而更好地去了解这次恶意事件后续影响的范围。

行为数据的关联分析和快速查询对威胁情报的运用有两项价值点。

(1)确定恶意事件的影响范围。通过提供与告警事件相关的行为数据,可以帮助了解涉及这个事件相关信息,从而确认这次产生的事件具体影响了系统的哪些问题,对于后续进行处理有重要的意义。

(2)对恶意事件进行溯源分析。通过行为数据的快速查询,可以帮助了解恶意事件的产生源头在哪儿,恶意事件持续的行为信息是哪些,对于确认情报的准确性以及优化情报库有着重要的意义。

3.2.3 基于资产信息的快速检测

基于行为监控的自动化检测是为了帮助主机能够对当前和未来所有的事情进行检测,但是威胁情报数据不能保证永远及时推送,有的安全事故是很久以后才被人发现出来公之于众,这时候就需要能够有对历史进行回溯分析的能力。

基于资产信息的快速检测提供了两种功能。

(1)通过资产识别的能力,能够快速在海量主机中选择到需要进行回溯的机器。HIDS 的资产识别能力可以通过安装Agent而便捷地了解到主机的各类资产信息,通过快速搜索定位到目标主机。

(2)通过自定义检测任务,能够快速对主机特定信息进行核实确认,从而确认问题。HIDS的Agent具有在主机上执行特定检测的能力,通过快速设置检测任务获取检测结果,从而判定主机是否有被攻击的可能性,也可以推测主机是否已经被攻击或者曾经被攻击过。

基于资产信息的快速检测对于威胁情报的运用有两个好处。

(1)降低情报滞后性带来的影响。情报数据的滞后可能是难免的,但通过基于资产信息的检测,可以快速定位可能存在风险的主机,把数据情报滞后带来的影响尽可能降低。

(2)提高发现问题的效率。通过资产信息识别对主机进行快速分类,结合主机上的检测能力,从而大大减小信息收集的工作量,提高发现问题的效率。

3.2.4 完善的处理响应能力

如何有效地对恶意事件进行处理是安全管理中重要的一环,威胁情报只能帮助用户发现问题,但是处理问题就需要依赖于HIDS在主机上的能力。

在解决方案中,针对每类的威胁情报提供了对应的解决方案。

(1)针对恶意域名提供网络阻断和进程阻断能力。恶意域名往往是通过钓鱼邮件、木马等方式进行前期攻击的,发现访问恶意域名事件后,可以通过网络阻断能力对该域名进行屏蔽。同时,系统也提供进程阻断方式可以阻断进程,以解决访问进程下载恶意文件或者产生反弹Shell等行为。

(2)针对恶意进程提供进程阻断、文件隔离和文件删除能力。恶意进程往往是将木马或者病毒投放到受影响主机上,通过启动文件对主机产生恶意行为,比如挖矿、窃取信息等。进程阻断能力可以立即阻止已经在执行的恶意进程,文件隔离和文件删除可以处理恶意文件,防止恶意文件会有自启动等其他能力,仅靠进程阻断无法解决该问题。

举例来说,系统发现一个恶意进程启动,可以通过进程阻断功能先阻断进程,然后利用文件删除功能清除相关文件,彻底解决恶意文件的残留部分。

对于威胁情报的使用来说,完善的处理响应能力是补足其应用场景的最后一步,有了响应能力,使用者也有更大的动力去使用威脅情报来进行安全管理。

3.2.5 技术架构

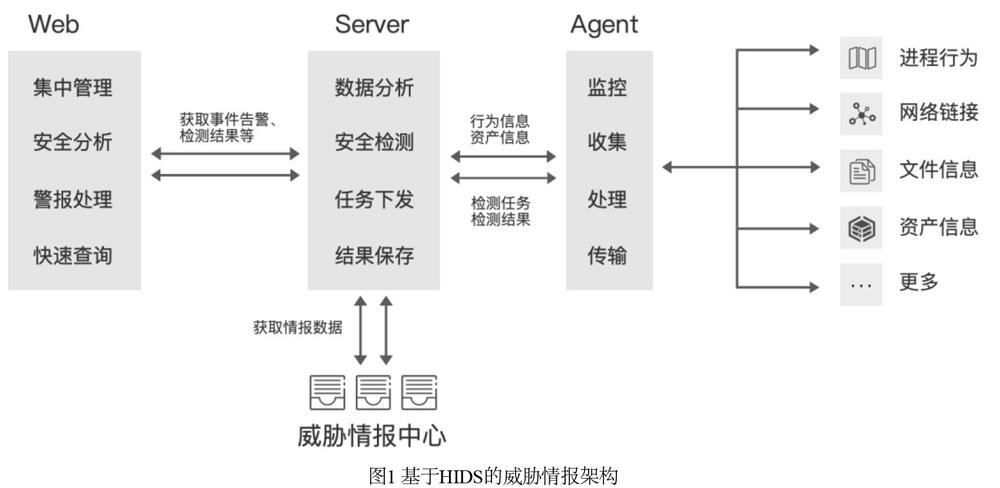

基于HIDS的威胁情报架构如图1所示。

(1)Agent,也就是主机代理。通过 Agent 收集主机信息。为了配合威胁情报的使用,这里的 Agent 需要收集的核心数据包括进程行为、网络链接、文件信息和资产信息。

(2)Server,也就是服务中心。服务中心主要负责将Agent采集的信息进行汇总、综合分析研判、检测结果保存,同时将主机信息和威胁情报库进行比对,发现恶意事件并进行告警。

(3)威胁情报中心。威胁情报中心负责威胁情报数据的管理,包括威胁情报查询、威胁情报更新等功能。

(4)Web,即前端控制台。用户通过前端控制台完成对于检测结果的集中管理,并通过服务端提供的数据及任务下发能力,完成安全分析、报警处理和快速查询等功能。

3.3 方案总结

HIDS是一种基于主机的检测方法,方案通过借用HIDS的检测方法获取主机信息,然后结合威胁情报数据发现主机安全问题。方案具有几个优点。

(1)通过HIDS提供基于行为的自动化检测方法,能够实时高效地发现恶意事件,解决传统威胁情报检测效率不高的问题。

(2)通过HIDS提供行为数据的关联分析和快速查询能力,能够有效地确定事件影响范围并进行行为溯源,解决传统威胁情报分析数据不足的问题。

(3)通过HIDS提供基于资产信息的快速检测能力,提高发现问题的效率从而尽可能降低情报滞后带来的问题,解决传统威胁情报滞后却又无法追查的问题。

(4)通过HIDS提供的处理响应能力,针对不同恶意事件提供对应的解决方案,从而解决传统威胁情报只能发现问题但是很难解决问题的处境。

4 应用案例解析

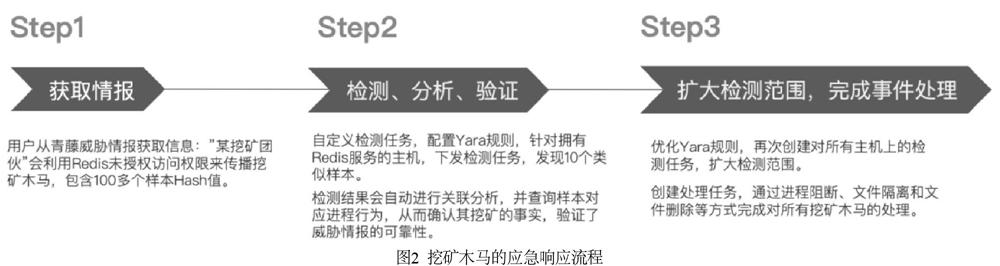

挖矿木马的应急响应事件。利用本文的解决方案,对于一次挖矿木马的应急响应可以按照图2的步骤完成。

(1)青藤威胁情报发出告警,某团伙会利用Redis的未授权访问权限来传播挖矿木马,并在威胁情报中给出了对应木马的IOC信息。

(2)通过资产确定拥有Redis服务的主机。再通过自定义检测任务针对这些样本信息进行检测。在这里,自定义检测任务以Yara规则的形式存在,Yara规则是一种非常好用的规则设置方法,可以很简单、有效地配置检测规则让主机执行。

(3)通过数据分析确认威胁情报的准确性以及Yara规则的可行性,再扩大检测范围,查看所有主机上有可能拥有该文件的信息,以防有木马隐藏在非Redis的主机上。

(4)通过处理响应能力,完成对已经启动的挖矿进程阻断,并隔离删除所有与挖矿木马相关的文件。

5 结束语

本文简单介绍了一种基于HIDS的威胁情报解决方案,通过方案在发挥威胁情报数据优势的同时,也能解决传统威胁情报检测效率不高、数据分析不足和响应处理不完善等问题。同时,给出了实际应用案例来说明这种解决方案在商业应用中的实际价值。

但是,方案只解决了威胁情报的落地问题,没有能够很好地回馈威胁情报本身。在未来,应该可以将方案进行优化,通过检测结果和威胁情报数据的深度比对及分析处理,进一步优化和扩充威胁情报本身的数据资源,将威胁情报数据和检测结果形成一个更紧密联系的闭环安全管理模式。

參考文献

[1] S. Barnum. Standardizing cyber threat intelligence information with the structured threat information expression (stix)[EB/OL]. https://www.mitre.org/publications/technical-papers/standardizing-cyber-threat-intelligence-information-with-the, January 2012.

[2] T. Sander, J. Hailpern. Ux aspects of threat information sharing platforms: An examination and lessons learned using personas[J]. Proceedings of the 2nd ACM Workshop on Information Sharing and Collaborative Security, WISCS15, 2015:51-59.

[3] C. Johnson, L. Badger, and D. Waltermine. Guide to cyber threat information sharing [draft][J].Technical report, NIST Special Publication, April 2016.

[4] Dave Shackleford, The SANS State of Cyber Threat Intelligence Survey: CTI Important and Maturing[EB/OL]. https://www.sans.org/reading-room/whitepapers/bestprac/paper/37177, August 15, 2016.

[5] Matt Bromiley, Threat Intelligence: What It Is and How to Use It Effectively[EB/OL]. https://nsfocusglobal.com/wp-content/uploads/2017/01/SANS_Whitepaper_Threat_Intelligence__What_It_Is__and_How_to_Use_It_Effectively.pdf, September 2016.

[6] Chris Pace, Dr. Christopher Ahlberg, The Threat Intelligence Handbook[EB/OL]. https://go.recordedfuture.com/book, 2018.

[7] 青藤云安全.青藤云安全产品与解决方案手册[EB/OL]. https://qingteng.cn/download/, 2018.

[8] M. Maasberg, M. Ko, and N. L. Beebe. Exploring a systematic approach to malware threat assessment[J]. In 49th Hawaii International Conference on System Sciences (HICSS), 2016:5517-5526.

[9] VirusTotal. YARA's documentation[EB/OL]. https://yara.readthedocs.io/en/v3.8.1/, March 2019.