高校信息安全规划与评估研究

洪生 陈松 陈诚

摘 要:高校信息安全是我国教育事业发展的重要组成部分,做好高校信息安全工作,对促进教育与信息融合,具有重要的战略意义。本文首先根据信息安全行业标准,对高校信息安全进行划分,然后分别通过对网络安全、数据安全、信息安全制度等方面进行安全规划与设计,缓解高校面临的信息安全威胁,最后通过模糊层次分析法对方案进行评估,评估结果显示,方案可提升高校信息安全整体防御保障能力。

关键词:信息安全;教育信息化;安全规划;安全评估

中图分类号:TP393.08 文献标志码:A 文章编号:1673-8454(2019)13-0089-04

一、引言

近年来,随着国家对教育信息化重视程度日益加深,教育信息化已成为国家发展战略的一部分。《中国教育现代化2035》要求加快信息化时代教育变革,以信息化促进教育现代化,建设智能化校园,统筹建设一体化、智能化教学、管理与服务平台。“智慧校园”概念的提出为高校信息安全工作明确了新目标、新方向和新要求,为智慧校园提供安全、稳定、高效的支撑环境已成为智慧校园建设的标配。然而,高校在数字化校园向智慧校园转型的过程中,其数据中心承载了大量的敏感数据,且缺乏安全防护措施和制度保障,使其较容易成为黑客攻击和威胁的目标,如G20期间,某高校邮件系统首页被篡改;十九大期间,某高校财务系统首页被篡改等,给高校的教育形象和正常教学秩序造成严重影响。本文以南京信息职业技术学院为例,就网络与信息安全规划与评估过程中所涉及的方案设计、实施过程中的相关问题进行探讨。

二、现状分析

南京信息职业技术学院数字化校园建设始于2010年,期间完成了校园主干网络扁平化改造和ERP系统建设。主干网络扁平化改造,实现了校园网有线/无线认证、计费和管理的一体化,突破了传统三层网络架构的管理瓶颈,降低运维和管理难度,实现了校园网高性能、易管理和精细化的建设预期。ERP系统整合学校教务、人事、学工、办公系统,实现业务系统融合,各部门协同办公,提升学校的信息化管理水平。

数字化校园建设的侧重点在于网络和系统的建设,对于网络与信息安全方面建设仍停留在边界防火墙防护拦截和VLAN隔离的层面,并没有做过多的建设和投入。主要体现在以下几个方面:一是校园网内部环路问题。主干网络扁平化改造后,所有业务控制都集中在核心BRAS上,在内部网络出现环路时,容易导致核心BRAS设备瘫痪,给网络安全运行造成隐患。二是数据中心信息安全问题。主要包括业务系统访问安全和数据安全,因业务系统的开发语言不同,无法做到统一的漏洞管理,容易遭受Web渗透攻击和SQL注入;数据中心核心数据缺少异地备份和容灾恢复设施,数据安全得不到有效保障;新业务系统上线后,相关的信息安全配套制度跟不上。

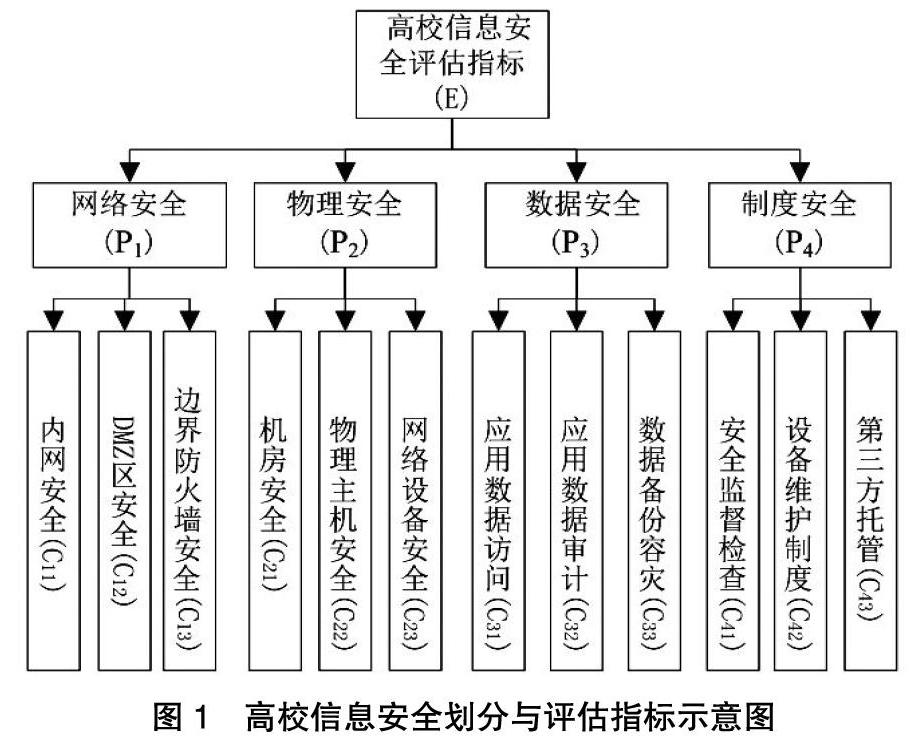

三、信息安全划分

根据学校实际情况,参照GB17859-1999《计算机系统安全等级划分准则》、GB/T20984-2007《信息系统安全风险评估规范》、GB/T22240-2008《信息系统安全等级保护定级指南》、GB/T28453-2012《信息系统安全管理评估要求》等相关行业标准进行划分。[1]

四、方案规划及设计

网络安全规划设计的目标是解决网络、操作系统、数据库和Web服务器群等系统的安全问题,建立安全的系统运行平台,增加黑客利用安全漏洞的攻击成本,降低安全风险。本文根据图1所示的评估指标,探讨南京信息职业技术学院在网络安全、数据安全和制度安全等关键指标上进行的规划和建设经验。

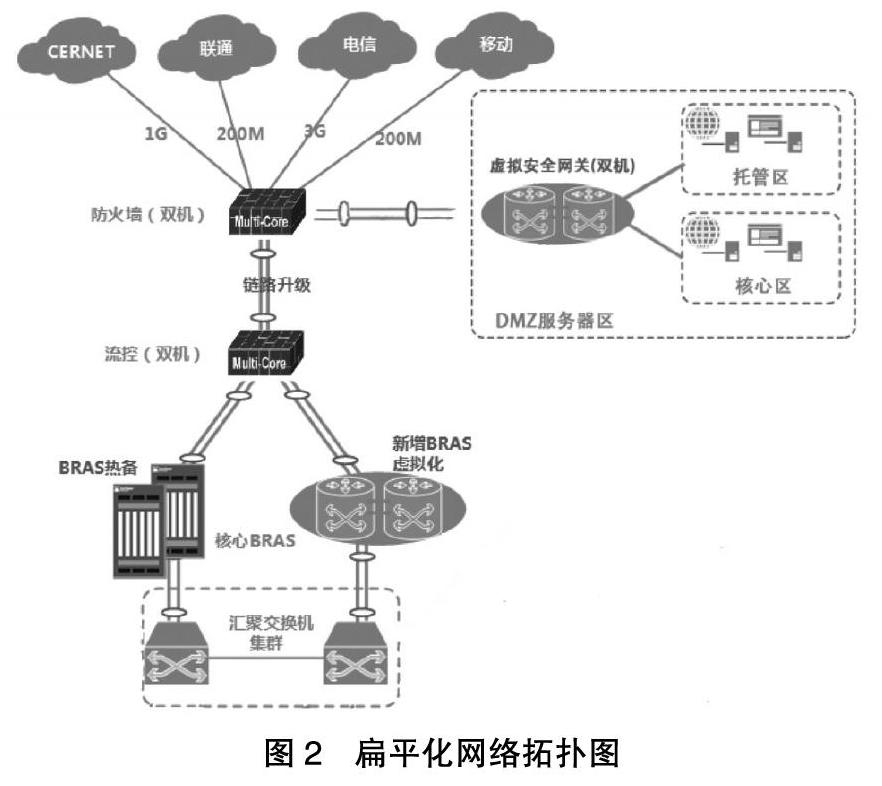

1.网络拓扑结构

学校采用扁平化的网络结构,由边界防火墙、核心BRAS、汇聚交换机、接入层交换机、流控组成。如图2所示。扁平化网络架构将网络划分为两个层次——业务控制层和宽带接入层。其中业务控制层由边界防火墙、核心BRAS等设备组成,用于对校园网内部用户上网认证和业务控制;宽带接入层由汇聚和接入交换机组成,提供数据交换接入和VLAN隔离服务。数据中心位于DMZ服务器区,由虚拟安全网关将DMZ区划分为核心区和托管区,实现业务安全隔离。

2.内网安全设计

校园网扁平化改造,降低了信息中心网络运维和管理难度,但由于建设目标对安全问题考虑并不深入,加上扁平化自身的一些弊端,使其在新形势下面临诸多安全挑战。主要体现在校园网主干网络关键设备节点安全运行和内网网络渗透攻击方面。

南京信息职业技术学院在数字化校园向智慧校园的转型过程中,对主干网络进行链路聚合升级,新增两台虚拟化的BRAS,并将原来的物理BRAS设备作为冗余热备,在网络出现环路或瘫痪时,可以切回到物理BRAS,保证关键设备节点安全运行。在内网网络渗透攻击方面,采取传统的VLAN隔离的安全策略,将校园网划分为公共服务区、无线/有线服务区、网络管理区,并做好相关区域的访问策略,减少校园网网络风暴,避免DHCP、ARP、VLAN攻击等常规的二层网络攻击威胁。同时,建立内网访问日志审查机制,将QoS流量日志镜像至日志服务器进行分析,日志服务器与认证服务器实现账号统一管控,管理员可根据访问时间、访问链接确定访问者身份信息。

3.DMZ区安全设计

DMZ区(非军事化区)主要存放一些对外开放的Web服务器,相比校園网内部安全性较弱。而数据中心往往承载大量敏感数据,对安全性要求较高,一般会考虑将数据中心放在内网,通过核心交换机实现数据交换。但在实际的建设过程中,由于历史原因,一些高校会选择在DMZ区建立数据中心,然后在DMZ区增加内部防火墙,做敏感数据的安全隔离。

南京信息职业技术学院借鉴其他高校的建设经验,在考虑成本和性能匹配度的基础上,选取虚拟安全网关作为DMZ区的内部防火墙,将DMZ区划分为核心区和托管区,并在核心区中对敏感数据进行细分,设置安全隔离策略。核心区提供的服务包括学校官网、办公系统、ERP系统等核心业务系统。托管区主要托管二级分院的业务,以及其他非核心的业务。DMZ区的安全需求主要包括Web服务安全、非Web服务安全以及安全监控等方面。

在Web服务安全方面,考察了国内专业的安全厂商深信服和绿盟的WAF和IDS设备,比较了两家产品在性能和需求匹配度上的差异,选取绿盟的WAF作为学校Web服务群的安全防护设备。尽管WAF并不能保证完全安全,但通过一些策略的设置可以规避一些常规的Web攻击和增加黑客的攻击成本,比如直接屏蔽非200、301等正常HTTP响应码的请求,设置全站HTTPS等。同时,对学校ERP系统、站群系统和办公系统进行二级等保,根据等级保护要求,对不满足等保要求的系统进行整改,定期请专业的安全服务商对学校的核心业务系统进行扫描,并在扫描检测完成后,建立扫描检测档案,详细记录漏洞检测结果及实施的补救措施与安全策略。

非Web服务安全需求主要是服务器与服务器之间,内网与DMZ区之间非Web层面的安全。目前学校核心服务均已实现虚拟化,在虚拟化环境下,仅依靠传统的边界防火墙进行安全防御显然是不够的,需要更加细粒度的安全防护措施,保障虚拟机之间的安全,避免某台虚拟机的安全问题,波及整个虚拟化平台。为解决此类问题,一方面在边界防火墙至数据中心之间采用两台高性能的物理机,通过vSphere虚拟化后,部署虚拟安全网关集群,通过虚拟安全网关将DMZ区划分为核心区和托管区,设置不同的安全策略;另一方面在VMware虚拟化平台中部署专用虚拟安全网关,对虚拟化平台中的核心业务系统进行划分和归类,并根据业务分类情况对虚拟机之间的流量进行防护和过滤。内网与DMZ区之间,可通过虚拟安全网关设置访问策略,比如校园网有线/无线服务区只能访问DMZ区的Web服务,公共服务区的校外用户通过WiFi连接至校园网,仅可以访问学校官网或一些静态网站等。

在安全监控方面,考察了开源监控平台Zabbix[2]和金智的安心守护,Zabbix因为是开源的项目,功能实现有限,但可以满足基本的监控需求,可进行二次开发,安心守护的功能较为丰富,可进行一键大屏展示、报表展示、报修等附加功能。在综合考虑实用性、可操作性和经济性适用的基础上,我们选取了开源Zabbix监控平台。Zabbix的工作模式主要有两种,C/S模式和基于SNMP协议的监控模式。基于SNMP协议的监控模式主要适用于监控校园网内部的接入交换机、楼宇汇聚交换机、核心BRAS、QoS、边界防火墙等网络设备的安全运行,C/S 模式主要适用于监控DMZ区服务器的运行状态。学校的交换设备主要采用锐捷、华为和华三的网络设备,可以使用通用的Zabbix监控模板实现监控,但有些网络设备由于缺少相应的监控模板,只能通过SNMP协议监控到少量的信息,比如核心BRAS、边界防火墙和WAF设备。Zabbix作为开源监控项目,在C/S模式下,理论上所有的服务器都可以通过编译部署Zabbix客户端,实现全监控。

4.数据安全及备份机制

数据安全主要包括业务数据安全和系统数据安全两个方面,业务数据主要指在服务过程中产生的数据,系统数据主要指系统运行所需的软件代码。

在业务数据安全方面,需防范SQL注入、数据库权限管理不规范和管理员误操作造成的脏数据情况。南京信息职业技术学院通过采用绿盟的数据库审计系统对ERP系统、网站群、办公系统等核心业务系统进行SQL语句安全审计,使其满足数据质量QA控制和数据治理标准,并对核心业务系统的DBA权限进行规范化管理。同时,根据业务系统采用的数据库,采取相应的备份手段,并建立数据库恢复应急响应机制。比如,针对Oracle数据库,采用基于数据块的RMAN备份和基于数据对象(表、存储过程)的EXP/EXPDP备份方式,并通过NFS协议同步至异地大容量的NAS设备中。

在系统数据安全方面,修复软件代码漏洞,更新软件运行组件,动态页面静态化,确保系统能正常稳定运行,同时采用Veeam对VMware虚拟化平台中的虚拟机进行整机备份,对于物理机中的业务系统,可先通过P2V迁移至虚拟化平台,再通过Veeam进行备份。

5.安全管理制度

安全管理是三分技术七分管理,在信息化建设中,安全技术不是万能的,往往由于安全技术手段太多,导致系统运行缓慢,影响用户体验。所以,在运用先进技术的同时,必须要适当发挥管理手段的作用,建立与之相匹配的管理制度。

(1)建立网络与信息安全监督检查制度,定期对学校网络与信息安全工作和措施制度的落实、執行情况进行监督检查;建立网络与信息安全管理责任制,关键责任人签署网络与信息安全责任书,明确相关责任人应遵守的规定、承担的责任、履行的义务;建立重大信息安全事故应急响应机制,明确重大信息安全事件处理的责任部门、人员、流程、采取的措施、处理和报告的时限,积极配合有关部门做好信息安全事件的调查和取证。

(2)建立网络设备运行维护制度,明确维护部门、维护内容、维护周期、系统功能检测周期;建立重要系统的备份维护管理制度;建立设备操作安全管理制度,应明确岗位操作权限、操作设备范围、操作内容,建立操作日志记录,实行操作密码管理。

(3)建立第三方托管服务安全管理制度,明确第三方托管服务器的安全责任人、安全联络员以及联系方式。

五、评估流程与结果分析

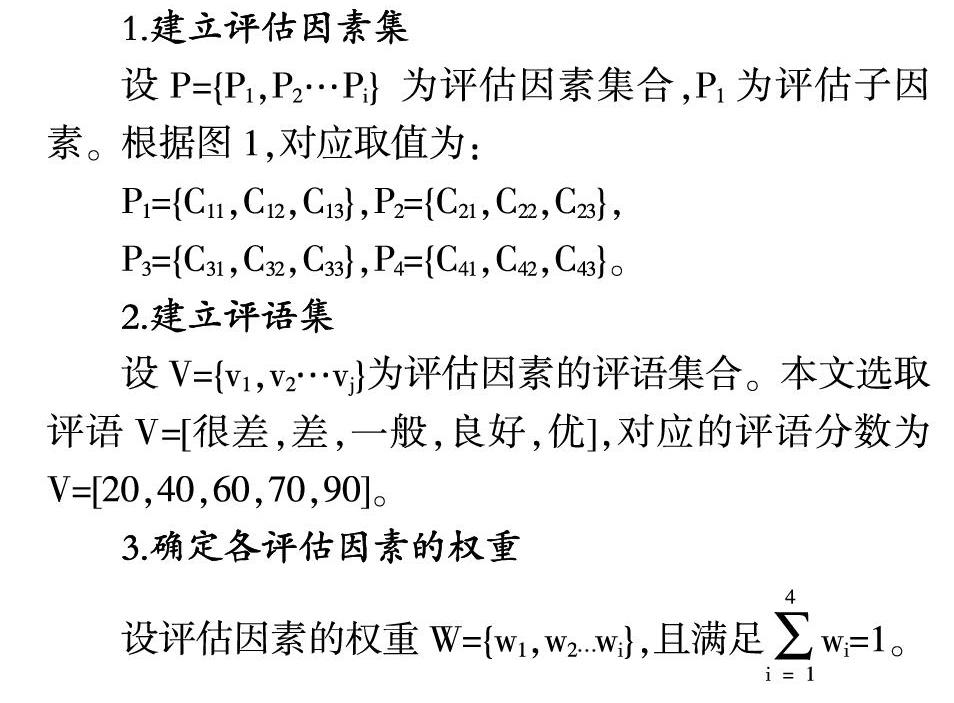

已有的信息安全评估方法包括层次分析法[3]、模糊评判法[4]、德尔菲法[5]、灰色关联分析理论、人工神经网络等评价方法。杨爱民、高放等[6]提出了一种云计算环境下的模糊层次评价方法(F-AHP),构建了云计算环境下的多租户、节点通信、远程存储以及虚拟化的安全评估模型,刘佳、徐赐文[7]对几种常见的信息安全评估方法进行了比较。本文在借鉴上述文献的基础上,采取模糊层次分析法,对方案进行评估,评估流程如下。

1.建立评估因素集

经多轮评分,并适当调整每轮各因素的权重及各子因素的权重,得出评价结果分值的数学期望落在69~79之间,评估的结果为良好。

六、结论

本文以南京信息职业技术学院为例,就网络与信息安全规划与评估过程中所涉及的方案设计、实施过程中的相关问题进行探讨。主要探讨了扁平化网络下校园内网的安全需求和应对措施、DMZ区安全的安全需求,以及数据安全和备份机制,着重探讨虚拟安全网关在DMZ区安全中扮演的角色和实现方式。然后,采用模糊层次评价方法对设计方案进行评估,评估结果显示,方案设计较好地完成了建设和规划目标。本文采取的模糊层次评价方法属于静态评估方法,各个因素的权重分配存在主观因素,而且专家在评分时也存在主观因素干扰,因此,需要更加细分、精确的评估方法,如量化权重分配因子,动态地评估系统运行时的网络流量、安全审计日志、访问日志以及渗透测试等情况。

参考文献:

[1]罗锋盈,卿斯汉等.信息系统安全标准一致性研究(上)[J].信息技术与标准化,2013(5).

[2]陈诚,洪生等.基于开源软件zabbix监控系统的应用研究[J].计算机产品与流通,2018(10):31-32.

[3]HU W, LONG Q H, QIAN M.Determnation of evaluation index system weight for enterprises wasterwater treatment based on AHP[J].Environmental Pollution & Control,2014,36(2):88-95.

[4]CHEN X H, YANG Z H.The study credit evaluation system based on improved fuzzy evaluation method[J].Chinese Journal of Management Science,2015,23(1):146-153.

[5]王英凱.基于德尔菲法和层次分析法原理的科研项目评价模型[J].山西财经大学学报,2001(s2):148-149.

[6]杨爱民,高放等.基于层次分析-模糊评价的云计算安全评估与对策[J].通信学报,2016(增刊1):104-110.

[7]刘佳,徐赐文.信息安全风险评估方法的比较分析[J].中央民族大学学报(自然科学版),2012(2):91-96.

(编辑:王天鹏)