电信企业应用系统安全行为审计的探索与研究

李佳华 彭雅

摘要:毋庸置疑,信息数据是企业核心业务开展过程中最具有战略性的资产,是企业构建和发展竞争力的关键,这些信息需要被保护起来,以防止竞争者和其他非法者获取。本文通过用户对应用系统的行为轨迹进行审计,丰富的审计数据来源和分析规则算法模型,多维度的数据分析,使行为审计工作卓有成效,变被动为主动,通过提前主动预防式的工作,快速降低通讯信息诈骗涉案涉诉量。

關键词:信息;审计;行为;风险;泄露

中图分类号:TP311 文献标识码:A

文章编号:1009-3044(2019)26-0243-03

开放科学(资源服务)标识码(OSID):

在数据驱动的DT时代,企业积累起来的海量数据成了不可或缺的宝贵资产,以数据进行决策,以数据资产进行价值变现,运用海量数据来分析业务、客户行为和供用链,以此制定战略的能力,成为企业增强洞察力、驱动业务持续发展的重要武器。

然而,企业信息数据触点多,大数据产业链各个生态环节平台、接口、应用、网络、终端等都可能流转和存放数据信息,海量的数据和日志缺乏针对性防护手段,应用、终端、网络等前台出口无有效审计方式,发生了数据泄露事件后,无法形成安全事件,也无法进行关联分析、溯源、责任到人。因此,针对各种泄露途径,对异常用户进行侦测、发现和告警,便成为当务之急。为有效解决企业大数据安全问题,需要构建一套基于应用系统的业务行为审计平台,对业务数据和用户进行监控审计,及时发现数据泄露行为,同时也解决人工安全监管的低效、耗时、审计面狭窄等痛点。

1 审计目标

1.1 信息泄漏可溯源

对敏感信息全生命周期(生成、存储、使用、共享、销毁)进行实时监控,当发生敏感信息泄露时,能够对泄露信息进行溯源(能够还原出什么时间、什么人、在什么地方、通过什么方式泄露了什么数据),并自动固定证据。

1.2 异常操作可实时监控并处理

对账号、行为、时段、操作等异常行为可实时审计、监控和分析;对经梳理确定的违规操作可预警并处理。

1.3 账号权限可管可控

从员工岗位与账号、权限制度设计,系统账号及权限的管理与执行落地,及时审计、监控和发现账号共用、未实名、高危越权;非涉敏账号对敏感数据操作未脱敏隔离等违规问题,及时审计和监控账号权限的申请及变更流程和实际账号权限开通情况不符等违规情况。

需要辨识所有用户及系统管理员的真实身份,完整记录包含应用系统用户及数据库管理员等所有用户的数据使用行为痕迹,协助IT系统做好「人事时地物」5W证据保存,达到应用关联审计的目的。在不更改或少更改应用系统及不影响数据库系统性能的前提下,提供数据库全程自动化审计、追踪和保护,达到信息审计的层层防护与交互监控。

2 信息安全审计——业务场景分析

2.1 信息泄露场景分析

1)敏感信息

个人用户信息:如身份证、手机、邮箱、住址等;

商机信息:宽带到期续费、合约到期续费、月度锁定宽带计费用户续费;

企业风险信息:月度宽带高风险流失、营业网点超辖区经营、高危账号权限;

资金类信息:风险预存金、佣金、一次性费用等。

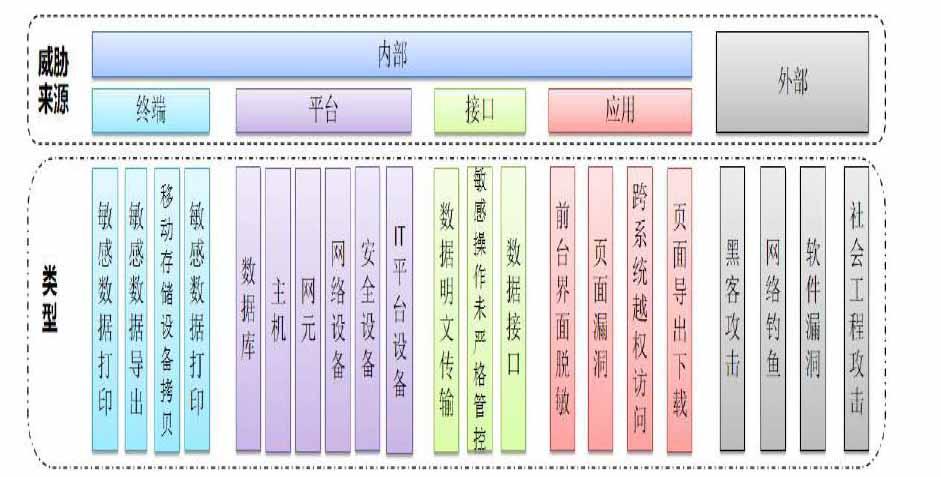

2)泄露途径

2.2 异常操作场景分析

异常操作是指对前台应用、后台指令集、接口流转数据、终端输出数据等,按照关键命令、关键账号、关键参数、关键数据操作等,进行实时审计、监控和分析,及时发现异常时间、异常IP登录、异常账号变更、异常敏感信息变更及查询等违规操作,并预警和处理。

1)对敏感信息进行大量、高频的操作。

例如:高频率连续输单、高频率查询敏感信息、高频率更改业务数据、高频积分调整、高频积分兑换等操作。例如:BSS受理中心查询客户信息。

2)对非营业时段、非工作时段进行敏感信息查询、更改、删除等操作。

例如:批量业务查询、批量客户信息查询。 在非工作时间对网格、EDC、BSS受理中心等系统进行敏感信息查询、导出等操作。

3)在未经授权从前台或后台导出敏感信息(涉及敏感信息的数据文件、报表、表单等)、导出敏感信息超过授权范围等异常行为;例如:从网格和EDC系统导出宽带续费情况日报等。

4)非正常授权、非正常区域等超出常规和历史的异常业务场景。例如:营业网点超辖区范围进行宽带到期续费、移动合约到期续费,风险预存金套取、一次性费用转出、套取佣金等。

5)通过对VPN数据中的IP、时间、用户名等纬度,重点发现对VPN账户暴力破解、异常登录等异常行为。防止外部攻击和信息泄露到外网。

2.3 账号权限场景分析

账号权限异常是指账号借用、账号共用、账号未实名制、特殊权限非授权使用、账号权限未审批、低权限账号访问高权限业务、账号长期未使用突然使用、同一账号同时段多IP登录、同IP多账号登录、账号绕行、账号复用行为等异常行为。

1)同一账号多IP地址登录,存在一人账号被多人使用。如IT系统前端超级管理员账号(高危权限)在一周共有近40个IP地址登陆系统,部分IP地址为同网段IP,存在一人账号多人使用的问题。

2)账号信息未完整记录姓名、身份证、工作单位、岗位、手机等相关信息。

3)IT系统未对高风险操作(如指批量导入、导出、查询、修改、删除等操作)未管理到位,存在普通权限操作人员滥用高危权限违规获取、篡改数据,且未完整留痕,泄漏数据等风险.如普通营业员(原无查看敏感信息权限),频繁免密查看敏感信息。

4)对高风险操作(如指批量导入、导出、查询、修改、删除等操作)未进行留痕和审计稽核。如未对批量拆机、批量受理等操作进行操作后留痕稽核。

5)临时性批量信息数据传递过程没有进行加密、脱敏处理,使用过程未进行防打印或使用人水印等安全措施,保存过程未对数据文件设置使用有效期限制。存在数据泄漏风险。

6)IT系统未完整记录前端应用账号登录、查询、导出等日志,未进行相关审计。如仅记录登录日志,无批量数据导出日志。

7)非正常授權高危账号,超常规操作。如系统未对高风险操作(如指批量导入、导出、查询、修改、删除等操作)未进行审批。如对数据库表进行手工数据更新、数据删除操作未进行操作前审批与操作后稽核流程。

8)临时性事项开通的各类账号未及时关闭,长期未登陆未使用的账号未注销。

3 系统架构设计

3.1 系统架构

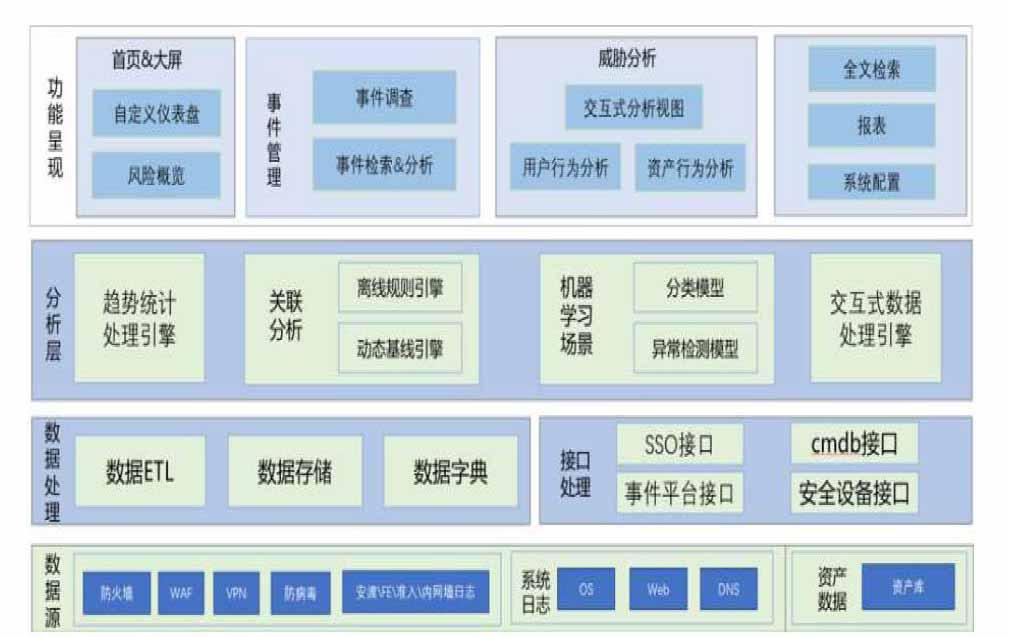

系统采用主流的大数据混合平台架构,主要包括:数据源系统、数据获取层、数据存储层以及上层应用层和访问接口层。自动化审计可基于日志、流量分析等,常用日志需通过采集、处理(格式规范化,以及分类、过滤,归并等)、存储、分析展现实现。 日志不完善部分,可补充流量分析。

3.2 数据采集

3.2.1日志采集

数据源系统数据的种类多样性以及量大、快速实时性,涉及的部分有网络设备、主机、数据库以及一些中间件等,必须先进行日志的规范化,将日志按照统一标准分类,并根据相关先验规则进行过滤,然后归并处理,最后将日志存储转发,提供上分进行自动化日志分析,并展示输出相应的日志审计报表。

审计平台将大量采集日志,通过对异常行为特征建立场景模型,设计实现关联算法对行为进行分析,输出告警事件等一系列分析结果。

3.2.2 流量采集

由应用协议采集探针、元数据采集器及应用威胁分析增强功能模块三部分组成:

应用协议采集探针:针对指定应用协议提供解析及分发功能,一方面与元数据采集器联动,实现原始流量数据采集及解析存储功能,另一方面可共享镜像其他安全类设备进行后续分析;

元数据采集器:与应用协议采集探针联动,采集解析后的指定协议原始镜像数据,完成流量数据深度解析工作,并提供大数据平台数据共享接口;

应用威胁分析增强功能模块:与元数据采集器联动,针对会话日志、HTTP日志及DNS日志进行深度分析,提供针隐蔽通信监测、设备行为基线、异常访问流量监测等安全事件的深度威胁分析能力。

3.3 系统层级

对各类安全数据的采集、处理、汇聚、存储、检索能力,并向上提供数据展现。

采集、处理: 不同数据源,因格式的不一致、不完整等问题,需要对数据进行转换和加工、过滤、清洗和存储。

分析:可采用分析引擎、分析场景、分析输出的分别定义,依据不同安全场景需求进行分析检测。

汇聚展现:将分析、处理、整合的数据根据不同业务场景需求进行可视化的呈现,同时提供智能搜索、审计、监控等所需数据。

3.4技术要点

3.4.1高性能机器学习

专门构建的机器学习算法产生较少的误报提供广泛的覆盖并产生高度可信的结果,这有助于事件响应和寻找威胁。

3.4.2异常抑制与评分

通过应用自定义分数确定检测到异常的优先级,并抑制触发的异常,以获得更高的保真度威胁。

3.4.3上下文感知技术

对用户、终端、文件、应用和其他实体构建上下文的接口。以用户上下文的组件为核心实现驱动或关联数据,实现行为分析和异常检测等功能。

3.4.4多维度行为基线

以部门、个人、资产、资产群等为单位建立多维度行为基线,关联用户与资产的行为,用机器学习算法和预定义规则找出严重偏离基线的异常行为。

3.4.5风险行为回溯

提供基于用户的调查分析工具,全面掌握用户信息和行为轨迹,让异常用户无所遁形。

4 结束语

开展业务系统操作行为审计,对违规行为进行调查取证,追根溯源。满足企业内部审计要求以及法律政策监管的合规性要求。根据不同的业务场景、不同的分析方法选取不同的挖掘算法,识别违规的业务操作。利用大数据技术,提高违规行为识别的精准度。围绕风险态势感知,指导安全审计工作方向。

参考文献:

[1] 殷存举.浅析网络环境下的个人隐私泄露防护措施[J].电脑知识与技术,2018(14):45-47.

[2] 崔英波,胡治寰.浅谈当今我国高校内部审计存在的问题与对策[J].中国管理信息化,2017(3).

[3] 张红英,陈东.中国内部审计准则——阐释与应用[M].上海:立信会计出版社,2017(1).

[4] 王海兵,董倩,杨娱.企业内部控制审计信息化风险与应对策略研究[J].会计之友,2015(9):57-61.

[5] 汤建荣,徐灵.大数据环境下的电子数据审计:机遇、挑战与方法[J].电脑知识与技术,2018,14(17):18-19.

【通联编辑:唐一东】