互联网信息安全优化加密算法设计

◆卫祥 白宇 周永博

互联网信息安全优化加密算法设计

◆卫祥 白宇 周永博

(国网甘肃省电力公司信息通信公司 甘肃 730050)

随着信息时代的到来,信息安全技术逐渐成为人们重点关注和研究的对象。为了保证在通信的过程中能够增加相应的安全性和保密性,可以利用加密算法的设计进行改善。现阶段互联网信息安全优化过程中加密算法有很多种,例如,量子加密算法和超混沌加密算法是现阶段信息安全优化过程中的常见算法类型,针对量子加密算法进行设计,能够保证通过密码学原理增加通信通道在传输信息过程中的安全性、秘密性及准确性。而使用超混沌加密算法进行设计时,因为其可以呈现出三维现象,所以在一定程度上提升了空间的复杂性,但是这也决定了在信息传输的过程中能够提升其加密效能。

互联网;信息安全;加密算法;设计

当前,随着信息技术的不断发展,信息通信过程中的安全性和保密性越发重要,尤其是在军事和国家机密方面,实现互联网通信保密等级的提升,能够保障我国的国家机密及军事机密得到更好的保护。

1 量子加密算法设计分析

目前为了保障互联网信息安全能够得到更好的优化,可以使用量子加密算法,并且以量子密码学作为相应的理论基础,对算法进行合理的设计和优化。量子力学的理论基础是通过作出不同的假设,然后使用逻辑推理的方法对假设进行推理和演算,确保其能够验证出假设是否具备准确性[1]。第1个量子力学的假设是,物理状态为空间中的一个态势量,并且对质量进行完全描述,因为在量子力学中根据概率进行诠释和粒子相伴的波函数平方具有一定的概率密度意义,而波函数因为自身不表示任何概率及物理量,所以,其主要表示概率的幅值在量子力学中使用概率幅值。其根本区别是能够优于任何一种经典的传统设计方法,波函数的物理意义是能够准确描述出系统测量的结果概率性的分布情况,同时还可以记录出系统在制备过程中的不同信息,根据不同的态对物理性质做出相应的响应。第2个量子力学的假设是在经典的力学中每一个力学值都可以去写相应的算符的本征值,在描述了一个系统的态势量以后,将本征值和该粒子的力学量进行测量,保证其数值能够相等。第3个量子力学的假设是通过演化和推算,根据时间的顺序利用方程对系统的算符进行演算。第4个量子力学的假设是因为测量力学量F的可能值谱就是算符F的本征值谱,所以可以将系统统一的规划为一个态势量,并且将其所描述的状态利用力学之和算符本征值进行描述,然后通过展开系数进行相应的计算。

在使用量子加密算法设计之前,要明确量子态的基本性质,其基本性质体现在以下几点,首先是具有量子态的叠加原理,如果将量子系统中可能出现的态进行叠加,则会形成整个系统的叠加态。在经典的物理学中叠加态主要是指振幅进行叠加,并且其可以呈现出线性的叠加趋势,然后是量子相干性,在任何一个微观世界中,相关性都是量子态的基本属性,量子的相干性能够保证在叠加的过程中可以互相干涉,进而使量子比特,能够携带更多的量子信息。其次是量子态还具有不可克隆的特性,利用量子加密算法在进行加密设计的过程中,通过量子的不可克隆定理,能够保证量子所携带的信息更加具备保密性和安全性,从而避免其他黑客对所携带的信息进行篡改[2]。然后针对以上分析对量子加密算法进行相应的设计,首先要明确量子密钥的分发协议,主要使用了BB84协议,这种协议是现阶段利用量子密码学提出的第1个分发协议,也是现阶段使用最多的协议之一,其主要包含的编码机分别是z基和x基。通过光子的4种不同偏振态,对程序进行相应的编码,其中,z基的偏振态为|00》与|900》,x线的偏振态为|450》与|1350》,然后将在z上的偏振光子与x线上的偏振光子在不同的状态上进行正交,可以明确两个不同线上的偏振光子状态互不相交,其编码的规则如下所示:

BB84协议主要有两个通信信道,第1个通信信道为经典信道,利用这个信道接收信息和发送信息的双方能够将一些必要的信息进行交换,然后是量子信道,在传输过程中主要依据量子态进行随机性的信息传输,,并且量子信道的传输具有一定的随机性。其协议的实现流程如下所示,第1步是利用Alice制备长度为(4+δ)n的随机密钥串,然后同样使用Alice,制备长度为(4+δ)n的随机输出串b,然后对比特串的比特进行分析,如果其数值为0,则使用z基编码对密钥串a进行编码,而如果比特币的比特率为1,则应该使用Alice,x基编码对密钥串a进行编码。在编码完成以后需要通过Alice,将量子态发送给Bob,这时Bob则能随机的选择z基和x基,对测量出的比特串进行发送,利用经典信道能够将随机数串b的信息传输给Bob。通过对Bob和Alice的编码及测量机进行相应的对比,并且将其比特值记录下来,如果其编码器和测量的数值不相同则丢弃掉,而如果其数值相同并且都大于2n,则应该将数值进行记录并且传输,如果其长度小于2n,仍然要重新开始以上传输流程,直到其长度大于2n则结束整个协议的实现流程[3]。

在正常环境下,BB84协议具有良好的运输效果,但是在噪声环境下,可能会对BB84分配协议产生一定的影响,由于Alice和Bob在错误区分的过程中,导致窃听错误,主要因为噪声,所以在通信的第2个阶段中可能会出现信息的传输错误,目前带有噪声的BB84协议主要由无噪声协议和4个阶段组成,并且其在公共的信道上进行传输。在进行信息传输任务时,a和b主要是从原始的密钥中将错误的位进行剔除,然后保证公共密钥中的数码串能够保持无误,第一步是需要通过Alice,通过公共频道与Bob进行公开性的讨论,然后对奇偶进行校验,如果位的奇偶性出现了错误则应该再一次进行比较,如果仍然出现错误,则将最后一位进行丢弃,然后是可以使用二分法的方式来进行错误的寻找,即将错误的字块分为两个部分,如果两个字块的奇偶性校验一直出现错误,则将不一致的字块进行丢弃,然后删除掉错误的位。因为使用奇偶校验的方法只能够发现奇数位上出现的错误,所以在后期信息传输的过程中,偶数位上也可能会存在小部分错误,所以还需要反复执行上一操作流程,保证重新排列后的原始密钥能够具有更高的准确性和安全性。通过以上协议的分析和现实系统的应用,即使没有窃听者,其通信的过程,也可能会存在一定的差错,所以为了保证密钥能够具有绝对安全的性质,还应该在合法通信的前提下将所有的差错进行检测,并且估算出Lve中的最大信息量以及泄漏的信息量。

2 超混沌加密算法设计分析与优化

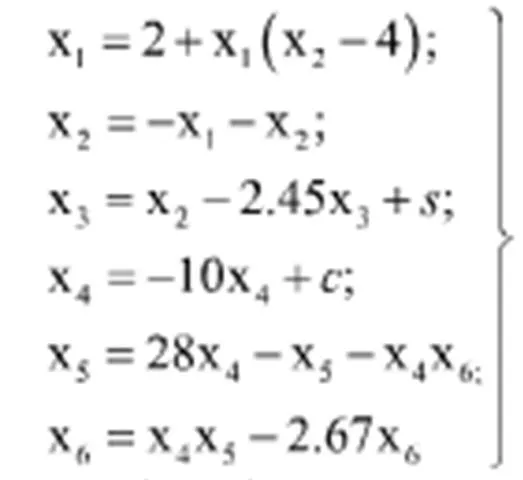

当前超混沌加密算法也是现阶段改善计算机信息传输过程中安全性的主要算法之一,在超混沌算法之前,常见的混沌系统为三维现象,其最为明显的特征是主要包含了李雅普诺夫指数,因为其运行的轨迹较为固定,而且不具有相应的稳定性,所以,超混沌系统和一般混沌系统的区别是能够在一定程度上改善相应的运动轨迹,并且保证运动轨迹不会局限在同一个方向上,但是因为这些应用优势也决定了,超混沌的系统在实际设计过程中空间更为复杂,所以使用超混沌加密算法保证系统不会轻易被入侵者和黑客进行破译和篡改[4]。目前主要是用了Rossler系统和Lorenz系统对超混沌加密算法进行相应的设计及计算,公式如下所示。

加密端的方程为:

解密端的方程为:

如果保证两个方程的参数及初始状态值都能够相同,则在信息传输的过程中不会出现较大的失误,因此密文则会准确地转变为明文。

在进行实践的过程中,首先要在计算机页面上打开加密设置,然后将所有的数据设置为标准的加密强度。在加密、解密的过程中,同时还要选择加密和解密功能,并且对加密级别的参数进行设置,在口令输入完成以后,点击开始处理进行加密操作。目前为了保证信息能够具有更高的安全性和隐秘性,主要对音频和视频文件进行加密处理,在加密处理后无法观看或者听到原始的文件信息,并且文件信息主要有噪音或者乱码取代,只有通过解密完成以后,才可以获取原始的准确信息,因此对一些相对较为重要的视频文件或者音频文件进行保密时,利用超混沌加密算法具有重要的意义。

3 结语

由于很多互联网黑客在使用窃听技术、篡改技术和伪造技术等对国家机密信息进行攻击的过程中,使我国的保密机制受到了严重的损害。通过设计合理的加密算法,改变传统加密算法的局限性,能够使互联网的信息安全得到优化,从而不仅为我国国家机密信息的保护奠定良好的基础,还能够保障国民在使用互联网时,其隐私权可以得到更好的保护。

[1]张大鹏. 计算机网络信息安全优化加密算法设计[J]. 数字通信世界,2018,160(04):128+202.

[2]钟铮. 计算机网络信息安全中数据加密技术的探讨[J]. 技术与市场,2019,026(003):152.

[3]雷国雨,姜颖. 典型加密算法分析与信息安全加密体系设计[J]. 西南科技大学学报,2005(04):26-28.

[4]王威. 互联网信息安全管理审计系统中心平台设计[D]. 吉林大学.