工业控制系统高级持续性威胁攻击分析及防护研究

李逸翔 马浩轩 王昱 杨旆 王丹

摘要:随着工业信息化及数字化水平的不断提升,工业控制系统的安全问题也愈发凸显。本文首先研究工业控制系统的层次结构及存在的安全风险,然后分析高级持续性威胁攻击对工业控制系统的危害和其攻击特点,最后提出在工业控制系统中针对高级持续性威胁攻击的安全防护建议。

关键词:工业控制系统;高级持续性攻击;纵深防御;动态防御

0引言

随着工业信息化及数字化水平的不断提升,工业控制系统从孤立的系统逐步发展成基于开放的架构和技术标准进行互联的系统,多方设备、网络的连接增加了威胁入侵的入口,面臨的安全问题也愈发凸显。工业控制系统中通常包含具有高价值的关键设备或组件,网络攻击者可能会以它们为目标,破坏业务流程,导致系统运营中断,造成不可估量的经济损失或是安全问题。高级持续性威胁攻击对于工业控制系统来说是一类具有极高危险性的攻击手段[1],本文将针对工业控制系统的安全风险及面临的高级持续性威胁攻击的特点展开研究分析,并提出相应的安全防护建议。

1 工业控制系统的安全风险

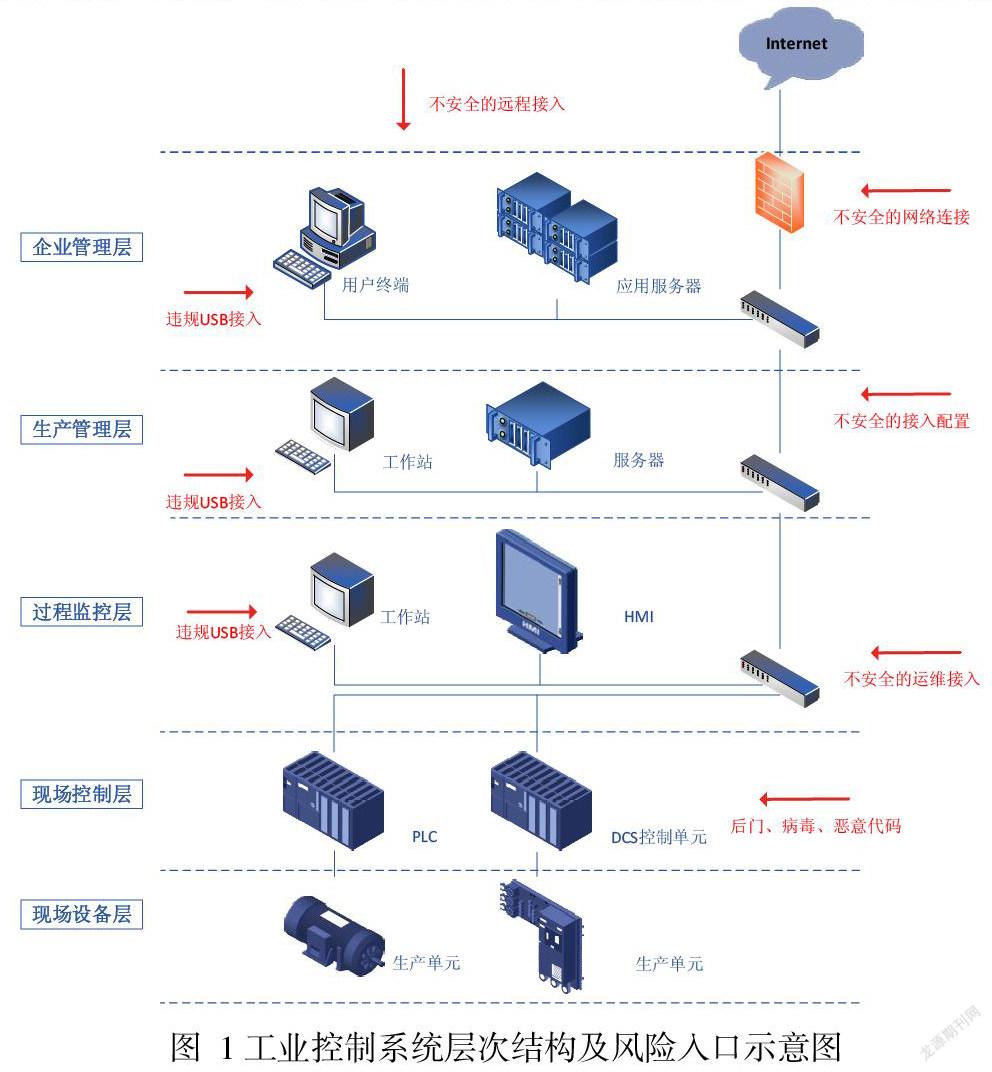

工业控制系统与传统信息系统在结构及功能上均有所不同,其面临的安全风险也存在独特性。由于在工业生产运行过程中,工业控制系统的可用性是首要条件,从而导致大多数工业控制系统在设计上缺乏安全性的考虑。根据国际电工委员会IEC 62264-1标准[2],工业控制系统在整体的生产运营上大致可分为五个层次,如图1所示,不同层次的设备存在不同程度、不同路径的攻击入口。

企业管理层由企业网络设备构成,包括用户终端、应用服务器等,涉及工业控制系统的供应链管理、企业决策等办公事项,由于多数企业内部网络需要与互联网相连接,这不可避免的增加了遭受网络攻击的风险,不安全的网络连接、远程接入方式加剧了病毒、木马入侵的可能性。

生产管理层通常包含生产制造执行系统、历史数据库等与生产控制及管理相关的系统及设备,从该区域开始属于实际意义的工业控制。若工业控制网络与企业网络相连接,不安全的网络配置如弱密码、弱防火墙可能导致企业网络的风险引入工业控制网络之中。另外,即使工业控制网络未与企业网络互联,整个工业控制系统是封闭的、物理隔离的,也并不意味着没有信息安全的风险,通过WiFi、USB等方式仍然可以提供攻击的入口点,一个含有WIFI模块的USB设备可产生一条直接访问公共网络的路径。

过程监控层,一般包含HMI、SCADA、EWS等,由操作人员下达命令完成对控制单元的驱动工作,并通过采集及分析过程数据实时监控生产运行过程中的操作,及时发现并响应安全事件的发生。现场控制层包括各类控制单元,如PLC、IPC、DCS控制单元等,连接控制现场生产设备的执行。现场设备层包含各类生产单元,如I/O设备、执行器,传感器等,不安全的通信协议及数据传输将成为攻击生产单元的突破口,若自身或上层设备受到病毒、恶意代码等的入侵,将可能造成严重的运行事故或损害。

根据工业网络安全公司Claroty 最新发布的《工业控制系统风险和漏洞报告》[3]数据显示,2021年上半年发现了637个工业控制系统漏洞,影响了76家供应商销售的产品,包含了许多广泛应用的供应商如西门子、施耐德电力、罗克韦尔等,其中生产管理层的漏洞占比最大为23.55%,其次是现场控制层15.23%和过程监控层14.76%。

总体来看,工业控制系统中存在的安全风险主要来源于如下五个方面:①体系架构方面,各类网络、活动组件之间互联建设缺乏可靠的认证及防护,缺乏系统性的信息资产统计及风险评估;②网络通信方面,缺少网络分段,访问控制及权限管理不够到位,部分组件中可能存在不安全的远程访问;③系统设备方面,使用的软件、硬件过时,存在较多漏洞;④策略配置方面,工业控制系统各类组件的安全策略配置不足,缺少补丁、防病毒更新策略,缺少特定的配置变更管理;⑤运维管理方面,操作人员缺少安全意识及培训,整个系统缺乏迭代的安全性分析。

2工业控制系统中的高级持续性威胁攻击

近些年来,经过研究人员对工业控制系统安全风险问题的深入研究,针对工业控制系统的高级持续性威胁攻击也不断浮出水面[4],其中比较典型的如Stuxnet、Havex、BlackEnergy等攻击。Stuxnet是一种极具破坏性的工控病毒,它通过USB设备和局域网传播,在网络隔离条件下利用工控系统、总线协议与控制设备中存在的安全漏洞,其中包含多个零日漏洞,造成伊朗第一座核电站“布什尔核电站”大面积的蠕虫感染。Havex是一种利用通信协议漏洞的攻击,攻击者首先攻击工业控制系统组件供应商的官方网站,在供用户下载的软件升级包中植入木马,该木马进入工业控制系统后,从通信协议服务器中窃取大量的情报数据。BlackEnergy是一种恶意软件攻击,攻击者通过发送恶意邮件感染员工的工作机,通过广泛侦察获得了对Windows域控制器的访问权,并取得了工作人员的凭证,其中一些是电网工作人员用于远程登录SCADA网络的VPN,从而得以对工业控制系统发起攻击,最终导致乌克兰电网的大规模停电。

高级持续性威胁攻击是结合多种攻击手段的组合体,它的复杂性从三个方面可以体现:①技术手段复杂,高级持续性威胁攻击通常利用更多的零日漏洞进行攻击,通过持续对目标的通信行为进行监控,攻击的深度也不断蔓延扩大;②多领域交叉协作,高级持续性威胁攻击不仅仅局限于计算机信息技术领域,还涉及了许多其他领域,如心理学、社会工程学、游戏理论等,是一种融合了多类学科的、复杂的系统性攻击;③可参考的案例较少,高级持续性威胁攻击是多变的,使用的零日漏洞无从参考,一般的高级持续性威胁攻击工具在使用一次后便会重新开发新的攻击工具进行下一次攻击,在整个过程中发起的攻击次数较少,其攻击样本很难收集。

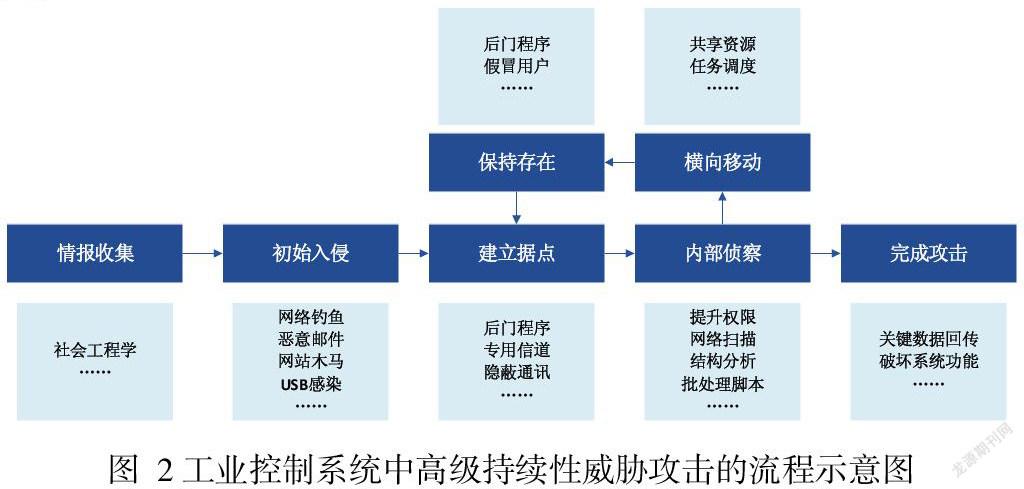

高级持续性威胁攻击通常具有较长的潜伏期,一般过程如图2所示。

(1)情报收集

明确攻击目标,通过社交网络收集目标信息,根据卡巴斯基2021年的上半年对于工业组织遭受高级持续性威胁攻击的公开信息[5]分析可以发现,社会工程学的方式仍然是最流行的初始渗透方法。为了实现对目标的渗透及分析,攻击者通常大量应用社会工程学的手段进行广泛的信息收集,如目标人群社会关系、爱好、上网习惯等。

(2)初始入侵

攻击者根据收集的信息,精心设计钓鱼网站、恶意邮件等吸引目标人群访问并下载带有攻击载体的程序或文件,从而实现对攻击目标的渗透和利用;或者通过感染目标用户的USB设备间接的进入目标所在的系统环境。

(3)建立据点

进入目标系统环境后,利用后门程序等方式建立隐蔽的通讯路径实现信息的控制与收集。

(4)内部侦察

分析系统环境,研究并利用系统中已知或未知的漏洞,定制专用的攻击工具,从而实现恶意代码的执行或权限提升。

(5)横向移动

通过共享资源、任务调度等方式将攻击载体横向移动至系统其它设备之中。

(6)保持存在

通过分析系统资源获取用户进入系统的凭证,伪装成可信任的用户实现长期的通信及侦察。

(7)完成攻击

将收集的关键数据回传或利用攻击载体破坏系统功能。它的攻击载体不仅仅是一个病毒,而是结合多种病毒特征的集合。工业控制系统高级持续性威胁攻击的目的性很强,目标通常为国家的关键基础设施,旨在制造混乱以达到某种政治目的,甚至是网络战争。

3 高级持续性威胁攻击的防御

随着攻击技术的不断发展,工业控制系统中的安全事件层出不穷,对全球各类型的工业企业造成了不同程度的损害。近年来,中央网信办、工信部、公安部等机构陆续发布了多项提升工业控制系统安全防护技术能力的标准与规范,在等保2.0中也将工业控制系统安全纳入了强制保护范围。针对高级持续性威胁攻击,工业控制系统的安全防护应当具有“纵深防御”和“动态防御”两方面的要求。

(1)纵深防御

工业控制系统是一个具有层次化的结构,不同层次之间设备硬件、软件平台、应用系统、数据传输协议等方面均存在差异性,每个层级所面临的风险也有所不同。“纵深防御”的目的是为了解决系统中不同层面的安全问题以及防止攻击的扩散及蔓延。在进行安全防护时,应当做好完整的建设规划,梳理系统不同层级中的关键设施设备及信息资产,并从體系架构、网络通信、系统设备、策略配置、运维管理等方面构建有针对性的防护能力。

(2)动态防御

一般而言,系统的安全防御分为威胁感知、威胁分析及威胁处置三个阶段。在传统的攻击与防护对抗之中,通常是先发现攻击,然后根据攻击的特点静态部署相应的安全产品进行防护。但由于高级持续性威胁攻击的特点,在安全事件发生后再进行处置时可能已经造成了严重的后果。因此为了更准确的判断工业控制系统的安全形势,需要采取动态的安全监控方式进行威胁的感知与分析,通过对多个层面多方来源的数据,如业务数据、通信流量、传感信号等进行分析,建立相应的特征库及威胁感知模型,实时监控系统的中威胁情况,并及时开展相应处置。

4总结

在工业控制系统信息化技术提升和数字化转型的过程中,怎样应对高级持续性威胁攻击是在工业生产运行安全防护工程中一个不能忽略的重要问题。在后续的研究工作中,应当加强对于高级持续性威胁攻击特征的研究与分析,并针对工业控制系统中设备差异化、应用复杂化、平台多样化的特点,从纵深防御和动态防御的角度,建设合理的安全防护体系。

参考文献

[1] Zhou X, Xu Z, Wang L. et al, 2018. APT attack analysis in SCADA systems [C] Nanjing, MATEC Web of Conferences,2018, 173.

[2]2021 Claroty biannual ICS risk & vulnerability report: 1h 2021 [EB/OL] Claroty, https://claroty.com/annual-report/, 2021.

[3]International Electrotechnical Commission. IEC 62264-1: 2013-05[J]. Enterprise-Control System Integration–Part I, 2013, 1.

[4]郑少波,徐伟,石彬.工业控制系统安全现状[J].网络安全技术与应用,2020(05):111-113.

[5] APT attacks on industrial organizations in H1 2021 [EB/OL] Kaspersky Lab ICS CERT, https://ics-cert.kaspersky.com/reports/2021/10/26/apt-attacks-on-industrial-organizations-in-h1-2021, 2021.

作者简介:李逸翔,1995.11,男,江西上饶人,硕士研究生,研究方向:网络空间安全

1392501705349