受网络攻击的服务器的故障修复与深入分析

◆周敏

(江苏省靖江中等专业学校 江苏 214500)

1 故障现象

1.1 服务器环境

本次受到攻击的服务器是一台2014 年采购的某品牌机架式服务器,板载SAS RAID 卡,服务器上一共挂载了5 块硬盘,其中第1、2 两块硬盘做RAID 1 磁盘镜像,分有三个分区,盘符依次为C、D、E,其中C 盘安装了Windows 2008 R2 操作系统;其余三块硬盘为数据盘,未做RAID 冗余,每块硬盘有一个分区,分配的盘符依次为F、G 和H。

1.2 故障现象

日常巡检时发现服务器对远程访问无响应,现场操作鼠标、键盘无反应,断电重启后操作系统无法自举,显示器上显示一个QQ 号。

通过与该QQ 号交流得出,入侵者对原所有盘符进行了加密锁定,需要支付一定的解密费用,支付方式为支付宝或某虚拟货币。

2 故障诊断

笔者在发现异常后第一时间切断网络和电源,并启动了应急预案,准备U 盘启动盘和移动硬盘,开始着手故障分析和修复。

使用U 盘WinPE 启动后,依次挂载不同数据盘,均能正常访问数据,但在挂载系统盘时发现提示没有分区信息,该硬盘的分区信息被恶意删除了,之后通过分区修复工具顺利还原了分区信息,并在进行数据备份时发现回收站内有一个名为disklock 的文件夹,另外还发现了IIS 漏洞扫描工具IISPutScanner、IP 扫描工具IpTestTool、超级弱口令检查工具SNETCracker 和远程控制软件向日葵TeamViewer,于是便对这些异常出现的工具也进行了备份。

激活主引导分区后,将硬盘用安全模式启动,“我的电脑”里只有C 盘,看不到同一块硬盘中的D 和E 两个分区。启动操作系统的“磁盘管理”工具,试图从该工具中打开D 盘,但却弹出“本次操作由于这台计算机的限制而被取消,请与你的系统管理员联系。”的限制提示,不过,可以通过cmd 窗口内执行DOS 命令的路径访问D 盘。从提示内容看,是当前用户对D 盘无访问权限。

笔者通过执行gpedit.msc 打开“本地组策略编辑器”,在“用户配置/管理模板/Windows 组件/Windows 文件资源管理器”节中找到“防止从‘我的电脑’访问驱动器”和“隐藏‘我的电脑’中的这些指定的驱动器”,双击弹出设置界面均显示状态为“未设置”,以为组策略并未配置任何限制,重置状态后也未能解决问题。笔者发现将D 分区盘符更改为原有盘符之外的任意一个盘符(如X 盘)能正常访问,至此,笔者怀疑是disklock 软件对D-H 盘符进行了锁定。

3 故障解决

3.1 故障分析

分析disklock 文件夹中的文件,只有一个可执行文件属于绿色版软件,经过病毒扫描未发现有病毒,双击运行该可执行文件,但因需要输入登录密码而无法进入程序主界面。互联网上没有找到有关该软件的相关资料,笔者将该可执行文件拷贝到另一台电脑,尝试使用调试工具进行调试,发现在新的系统环境下运行该程序并不需要输入密码,该可执行文件启动后,标题栏名称应该为“Disk Drive Security”,软件版权归“Ixis Research,Ltd.”所有,主页为“http://www.getfreefile.com/disksecurity.html”(该主页无法访问)。很多软件下载网站均能下载到该软件,但没有关于该软件登录密码研究的相关资料。

该软件的主要功能是对指定盘符进行隐藏、锁定和禁止自动运行操作,对外部设备实现写保护操作,设置可以禁止自动运行的驱动器类型。

因为在新环境下不需要输入密码,笔者猜测该软件将密码保存在系统中某个位置,通常是Windows 系统目录中的某个文件或者注册表里。

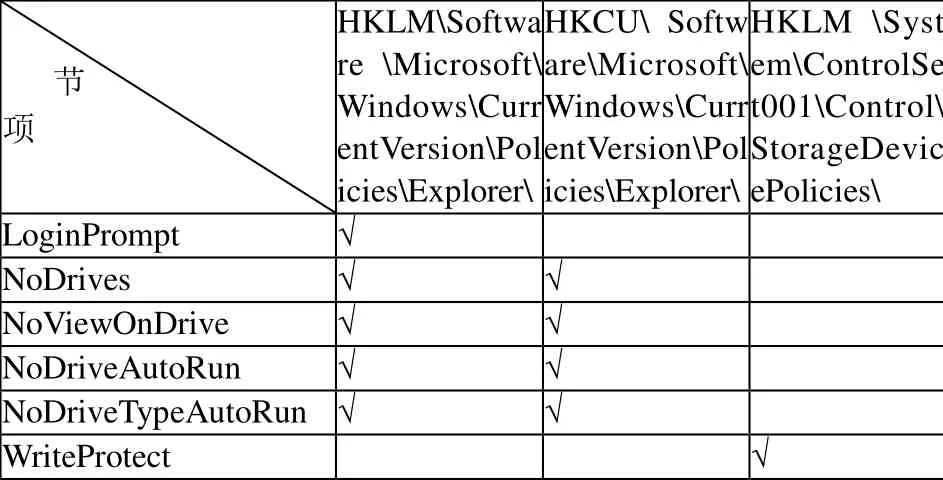

通过使用增强型任务管理器Process Explorer 对disklock 访问的磁盘文件进行监控,没有发现明显的线索。使用系统进程监视器Process Monitor 对disklock 访问的注册表项进行监控,发现该应用程序实现主要功能时共访问了注册表中的六个表项,具体见表1。

表1 软件访问注册表明细

各表项的具体功能为:LoginPrompt 项记录了软件的登录密码;NoDrives 项可设置隐藏磁盘信息;NoViewOnDrive 项设置禁止使用的驱动器;NoDriveAutoRun 项设置禁止自动运行的驱动器;NoDriveTypeAutoRun 项设置禁止自动运行的驱动器类型;WriteProtect 项设置对外部设备是否进行写保护。

3.2 密码突破

通过取消密码和设置不同密码等操作,发现当软件取消密码时会删除注册表中的LoginPrompt 项,当设置了密码时,LoginPrompt 项保存了经过加密的密码信息,经分析,密码的密文由密码明文按字节异或0xED 产生。所以:

1)如果需要取消密码,只要删除LoginPrompt 项即可;

2)如果需要得到密码,只要将密文再次异或0xED 即可。

3.3 故障排除

在受到攻击的服务器上打开注册表,找到并删除LoginPrompt项,运行软件发现D-H 盘符确实被锁定,解除锁定并重启服务器后所有故障消失,至此,服务器得到修复。

4 故障原因和分析

4.1 可能的入侵途径分析

鉴于服务器上多了两个绿色版的软件,笔者猜测服务器受到了IPC 入侵攻击,IPC 服务通常部署在137、138、139 和445 端口上,本次受到攻击的服务器开通了445 端口。

来自445 端口的IPC 一次成功的攻击过程大概为,首先通过445端口建立IPC 空会话,然后获取全部登录账号,在使用扫描软件寻找到弱口令账户后,登录并向共享文件夹复制恶意程序,最后通过执行恶意程序达成攻击者目的。

考虑到服务器的445 端口并没有开放到互联网,所以怀疑是受到了来自局域网内某台计算机的入侵攻击。众所周知,Windows 2008 R2每次IPC 连接成功后会形成一条ID 为4624 的安全事件日志,而连接失败后则形成以一条ID 为4625 的安全事件日志,扫描软件在测试弱口令账户时一定会产生失败的IPC 连接日志记录,记录里包含攻击主机的主机名、IP 地址和端口号,借助这些信息可以逆向追查到攻击主机。

因为在服务器上发现了多款扫描软件,所以对可能是入侵途径的猜测可信度比较高。笔者在查看系统安全日志时发现所有日志均被清空,已经无法进一步确认攻击源,这一异常现象说明攻击者清理了部分攻击痕迹,但可进一步提高对入侵途径猜测的可信度。

4.2 组策略相关设置不能解决问题的原因分析

为什么之前通过组策略重置“防止从‘我的电脑’访问驱动器”(锁定驱动器功能)和“隐藏‘我的电脑’中的这些指定的驱动器”(隐藏驱动器功能)两项没能解决问题呢?

通过对组策略设置所访问的注册表项进行监控,发现组策略所有的操作都是针对注册表中HKCU 节中的NoViewOnDrive 和NoDrives注册表项进行的,而disklock 软件则同时对HKCU 和HKLM 两个节中的对应表项进行了设置,Windows 在设置权限时,HKLM 的优先级比HKCU 高,所以笔者通过修改组策略中的相关设置未能解决问题。

4.3 “防止从‘我的电脑’访问驱动器”设置界面显示“未设置”的原因分析

在D-H 盘符被锁定时,通过组策略管理中的“防止从‘我的电脑’访问驱动器”项看,仍然显示为“未设置”状态,笔者开始误以为组策略中没有作任何限制。为什么组策略中相关设置界面显示错误呢?

在组策略管理中的“防止从‘我的电脑’访问驱动器”项设置界面中,系统默认该项组合中只有“仅限制A 和B”、“仅限制C”、“仅限制D”、“仅限制ABC”、“仅限制ABCD”、“限制所有磁盘”和“不限制”共7 种选项,各选项对应的值为3、4、8、7、15、67108863 和0,并没有类似“仅限制D-H”的选项,该选项对应的值为0x000000FC(252),所以显示“防止从‘我的电脑’访问驱动器”项设置时无法成功匹配选项值,系统默认显示为“未设置”状态。

我们可以修改Windows 安装目录中的WindowsExplorer.admx 文件,在相关节中添加值为252 的选项,修改WindowsExplorer.adml文件,在相关节中添加值“仅限制D-H”选项,这样即可真实显示本次受攻击结果的磁盘锁定状态。

5 思考与建议

综合本次受攻击手段和修复过程,服务器能够得到完美修复是比较巧合的事情,庆幸的同时也有一些问题值得思考。在网络已经广泛普及的当下,我们一定要时刻提高警惕,提高法制常识,提高安全意识,提高防范技能,确保信息安全。在此,对日常运维给出两点建议:

(1)提高服务器自身的安全性。通过安装杀毒软件和安全软件、关闭不必要的端口、增强账号口令强度、定期更改口令、定期检查服务器安全性和及时安装系统补丁等方法提高服务器安全性,尽量避免成为攻击者的靶机。

(2)服务器区采用防火墙进行保护。将服务器置于防火墙后,利用防火墙对非信任端口的黑名单策略,从而可以隔离基于端口的攻击包。