社区虚拟化改造系统本地隐藏数据瞬时识别

庞春雨,于贤达,蔡 钦

(东北林业大学,黑龙江 哈尔滨 150000)

1 引言

作为城市的基本构成单元,社区是人类日常生活的集聚地,不仅规划布局多种多样,且生活设施与绿化、道路等各项服务设施也比较全面,三维再现社区空间可以不受方向、角度以及环境限制,在沉浸式环境中实现规划改造及社区管理,故社区虚拟化改造系统具有重要的现实意义,能够完成规划可视化的编辑与管理[1]。为确保数据传输的安全性与隐私性,故生成本地隐藏数据,为此,文献[2]基于节点度-限制的数据融合树构建DC-DATC算法,降低了数据传输量,减少了高节点度对数据融合时延的影响,平衡了网络能耗,提高了能量利用率。文献[3]在查询方面,对具有时间标签的非结构化数据各节点查询子结果进行配置与整合,按照时间标签进行分片与配置,有效提升网络吞吐量性能。文献[4]设计了一种改进的节点状态转换过程,考虑隐藏终端问题,对模型网络吞吐量性能进行分析,考虑隐藏终端问题的数据碰撞概率,计算提高802.15.4网络吞吐量性能,对节点接入信道过程进行精准的动态分析,仿真结果表明该工作是可行的和有效的。

为了扩展虚拟社区开放性、平等性、互联性等特征,整合上述研究经验,提出一种基于社区虚拟化改造系统的本地隐藏数据识别方法,执行待识别隐藏数据的融合操作,保证识别出的隐藏数据具有一定的完整性,降低数据的遗漏概率;改造系统本地隐藏数据的信号解析模型,提升隐藏数据识别的瞬时性;利用小波信号完成数据信号到小波基的投影,优化数据信号,降低数据噪声。

2 社区虚拟化改造系统下本地隐藏数据融合

假设[Vlb,Vub]是需要识别的数据值范围,满足均匀分布的节点生成随机数为ri(ri∈(-1,1)),为各节点分配四个字节的储存空间来存储额外数据,确保数据识别的完整度。如果社区虚拟化改造系统的拓扑结构中,数据融合循环最大次数为L,数据融合树的极大深度为MD,节点的单词数据分片与融合操作延时为ED,通过等分数据分片延时SD与各层数据融合延时AD,为了减少数据碰撞,设两类延时的计算公式分别为

(1)

(2)

本地隐藏数据融合流程描述如下:

1)预备阶段:系统网络内各叶子节点任意选择相邻节点集合Si,通过执行TAG(Tiny Aggregation,轻量级融合)算法生成数据融合树,在融合处理过程中,统计各子节点个数chdi,如图1所示。

图1 数据融合预备阶段示意图

在密钥预分配过程中,将随机产生的节点隐藏种子设为s,该种子只对QS(Query Server,查询服务器)与当前节点公开,假设某个指定查询任务里,每个节点共享的全局变量为隐藏种子m,该种子数值随着查询服务器展示的搜索结果发生随机变化,以此来确保数据融合树安全性与对外部节点的保密性;

2)传感数据转化阶段:各节点把隐藏种子(s,m)嵌入传感数据d内进行格式转化,得到数据D=〈d1,d2〉,其中,d1=(d+s)m,d2=dm+s;

3)数据分片融合阶段:若节点i经过上步操作,得到数据Di=〈di1,di2〉,经过分片融合得到数据fi,如图2所示。

图2 隐藏数据分片融合过程示意图

在分片延时时段中,叶子节点任意选取相邻节点集合Si内的节点j,并向该节点发送加密的数据分片Pij,与此同时,去掉原本数据内已发送的数据分片Pij,非叶子节点仅做数据接收动作,数据分片是节点i在限定数据范围中任意生成的,表达式如下所示

Pij=〈r1,r2〉×(Vub-Vlb)

(3)

节点i的分片后数据描述为

fi=Di-Pij

(4)

节点j解密后,将数据加入自身数据中,则接收的加密数据分片节点j的数据表达式为

fj=Dj+Pij

(5)

4)数据融合阶段:在融合延时时段中,利用轻量级的数据融合算法,按照预备阶段中架构的数据融合树依层完成节点数据融合,那么将循环次数l+1后,令查询服务器获取最后的隐藏数据融合结果;

5)隐藏数据完整性检测阶段:查询服务器接收并解密各节点发来的中间融合数据,获取伪数据SMD=〈SMd1,SMd2〉,统计出共同融合的节点个数k,解得融合节点隐藏种子数量和,表达式如下所示

(6)

由上列各式推导出下列实际融合数据表达式

(7)

(8)

基于理想情况的融合数据SM1与SM2相一致,但实际情况会存在细微偏差。根据先验知识,设定允许误差值TH=0.5,如果两融合数据偏差未超出允许误差值,则认为待识别的隐藏数据具有一定的完整性,融合结果可被接受,相反,若两融合数据偏差大于允许误差值,则认为待识别的隐藏数据存在遗漏数据,融合结果被去除。如果循环次数l达到数据融合循环的最大次数L,停止融合操作,相反,则返回第三步开始下一循环周期。

3 社区虚拟化改造系统下本地隐藏数据瞬时识别

3.1 系统本地隐藏数据传输模型

由于改造系统网络内的协议与信道各不相同,故资源调度无法由云储存实现,假设系统网络的所有信道有限排队模型状态空间描述为

S={(k,n),0≤k≤K,0≤n≤N}

(9)

式中,改造系统网络节点为k,节点数量总和为K,节点接收功率为n,接收的总功率为N。

在改造系统运行过程中,数据因传输调度形成隐藏数据。

系统中的交叉项信息链表示为

CUB(g)=CBT(g)×CB

(10)

改造系统中的数据包个数用CB表示,数据传输的消耗时长用T表示,系统处理过程中的数据包数量总和用g表示。

假定网络节点接收功率与总功率相等,改造系统处理数据包,即

n=N

(11)

若n=1,…,N-1,可推算出信息链的状态概率[5]。假定节点k附近的邻域节点个数是ν,吞吐量均值是γ,则通过下列计算公式求取平均吞吐量γ

(12)

式中,吞吐系数用μ表示,节点吞吐概率用p表示。

(13)

式中,损耗量为Q,当前拓扑结构里第k个数据所需路径长度为Zk。

3.2 隐藏数据信号解析模型

在识别系统中的本地隐藏数据之前,先创建本地隐藏数据信号模型。利用隐藏数据信号解析模型,分析系统中的本地隐藏数据信号,表达式为

z(t)=x(t)+gy(t)=a(t)eiθ(t)

(14)

式中,改造系统中的本地隐藏数据信号为z(t),数据信号解析模型的实部为x(t),隐藏数据信号的固有模态函数为y(t)[6],窄带信号为e。

依据经验模态分解方法,把系统中的本地隐藏数据划分成多个窄带信号[7],隐藏数据包络特征描述为

(15)

式中,高频分量为θ(t),与此同时,θ(t)同样指代系统相位信息,而系统干扰特征幅度用a(t)表示。

本地隐藏数据的干扰频率特征的求解公式为

(16)

系统中本地隐藏数据的发生权值解得

wij=βw(ek)

(17)

式中,大于1的常数为β,权值为w。

由以上各式架构出改造系统目标端数据信息采集的信息分量表达式为

r=x(t)-wij

(18)

基于上述步骤,构建改造系统本地隐藏数据的信号解析模型,提升隐藏数据识别的瞬时性。

3.3 本地隐藏数据识别

通过小波分解法预处理数据所含噪声,展示流量序列的细节信号,即可实现本地隐藏数据的瞬时识别。

下式所示即为本地隐藏数据信号的小波变化表达式

(19)

式中,母小波用ψ表示,伸缩因子用a表示,平移因子用b表示。

利用小波信号完成数据信号到小波基的投影,通过分解处理,重构含有噪声的数据信号,降低数据噪声。基于欧几里得空间[8],应用伸缩与基底平移完成小波基的组建,则系统中双正交小波的求解公式如下所示

u(t)=A(t)expλ(t)

(20)

式中,系统流量序列数据信号包络为A(t),扰动偏移相位为λ(t),其中,参数t可由下列计算公式解得

(21)

式中,小波双正交变化阶段的中心算术频率为f0,隐藏数据扰动带宽为B。

求取隐藏数据双曲调频小波的瞬时频率

(22)

针对双正交提升小波,用伸缩因子a来指代系统细节信号尺度算子,故二维空间内的母小波平移伸缩等于细节信号尺度算子a。

把隐藏数据信号特征映射至双正交空间后进行小波计算,小波转变过程描述为

(23)

描述改造系统中的小波变化特征模制

(24)

式中,小波变化峰值为τ*。

系统中双正交提升小波扰动隐藏数据信号的轨迹表达式为

b=(1-a)f0

(25)

式中,系统流量序列的带宽B、尺度因子a以及中心频率f0之间的关系属于定量分解。该式所描述的是一条直线轨迹,表明信号尺度与延时耦合,应用双正交提升小波去除耦合性[9],分解系统中的本地隐藏细节信息,获取特征性相对更强的隐藏数据信号[10]。假设系统流量序列为x(k),则下列方程组描述的是经过多层小波分解后,本地隐藏数据信号表达式

(26)

综上所述,先分解处理改造系统中的本地数据,再实现本地隐藏数据的瞬时识别。

4 实例分析

4.1 实验环境

调用JPBC库,进行隐藏数据识别的仿真。采用一台E5-2403型号四核处理器、运行内存为8GB的服务器,两台的配置为I5-4210M双核处理器、8GB运行内存的计算机,统一对10个虚拟的移动客户端进行虚拟化,利用Java语言软件完成识别方法。

在Awesome PublicDatasets (https: //github.com/caesar0301/awesome-public-datasets) 中选取某社区虚拟化改造系统中的可用数据350个。为验证本文方法的可行性与有效性,通过控制变量法,将VT(Verify Time,识别任务执行能力)、AOV(Accumulation Of Value,随时间增长的任务价值积累)以及MDR(Miss Deadline Ratio,任务截止期错失率)作为识别实验的重要评价指标,将本文方法与文献[2]、[3]、[4]方法进行对比,以对比结果反映识别方法性能的优劣。

4.2 识别任务执行能力分析

图3所示为AOV对比验证结果,可以准确反馈结果的识别任务个数变化。

图3 识别时长与任务执行能力关系图

由图3可知,随着时间的延长,本文方法因融合了本地隐藏数据,所以,识别出的隐藏数据越来越多,且增幅较大,尽管文献[2]方法在0-100s之间高于其它方法,但是整体识别数据量都有不同程度的降低,对比结果显示,本文方法可以有效推动虚拟技术在社区虚拟化系统中的广泛应用。

4.3 任务价值积累分析

假设实验的隐藏数据块价值为v,取值范围是v∈[1,20],随着时间的延长,本文方法的价值积累变化趋势如图4所示。

图4 任务价值积累示意图

根据图4中曲线走势可知,在识别任务分配执行阶段内,本文方法因利用隐藏数据信号解析模型,分析了系统中的本地隐藏数据信号,故识别表现较好,在0-100s时,本文方法的价值积累上升趋势明显,且一直保持稳定上升趋势,积累价值较高。

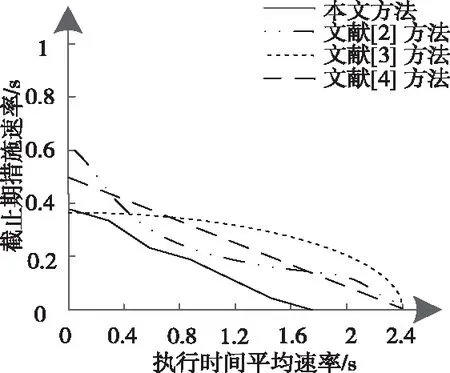

4.4 任务错失率分析

由于用户对识别结果的需求较复杂,所以,识别任务错失率要一直保持较低水平,以满足更多的用户数据需求,基于隐藏数据的识别时长,调整截止时间分配,得到如图5所示的实验结果。

图5 任务错失率示意图

由图5可知,错失率表示隐藏数据分配执行时间与预估执行时间比率,本文方法在数据选取时将时间作为优先考虑因素,对时间较紧迫的任务执行优先调度处理的可能性极高,因此,错失率持续下降,在1.675s达到最低。

5 结论

社区虚拟化改造系统实现了真正意义上的虚拟环境构建,本文以该系统为研究对象,设计一种本地隐藏数据瞬时识别方法,根据对比实验得出如下结论:

1)以VT为验证指标验证本文方法的识别性能,本文方法融合了本地隐藏数据后,识别出的隐藏数据越来越多,且增幅较大,说明其对各类网络数据均具备较高的识别率。

2)AOV对比测试结果显示,在0-100s时,本文方法的价值积累上升趋势明显,可以满足用户的实时性需求。

3)以MDR为实验指标验证时,本文方法错失率持续下降,在1.675s达到最低,高效识别出各类网络结构中的隐藏数据。