基于数据变化率检测的控制领域信息安全行为识别方法

马霄 袁留记

(天融信科技集团股份有限公司,北京 100193)

0 引言

随着近些年信息化技术在控制领域的深度发展[1-2],信息安全威胁[3]也逐步从传统信息领域渗透至控制过程。在这一过程中传统信息安全技术表现出较多的不适性。传统的五元组+黑名单检测、防护措施,因其高误报、兼容性弱、计算资源占用高等问题,普遍不被应用于控制领域。以行为分析[4]+白名单[5-7]的技术手段被广泛应用于控制过程信息安全的威胁识别与处置。在这一过程中,通过对报文中数据相关字节的还原解析[8-9],将其中的计算指令、寄存器地址、寄存器数值(点位数据)与实际控制过程进行比对、判别,可对超出限定的指令、数据形成处置方法。上述方式可在对控制流程不造成干扰的情况下,构建最小化控制流程,抵御面向控制单元的越限攻击。若攻击过程始终保持在限定界限内,则无法被有效识别,且控制单元自身的保护程序同样无法生效,从而促成攻击过程的闭环。因此,需要构建一种方法,可在合法路径、合法内容的场景中,通过目标数值的内容,对控制环境通信过程中存在的威胁进行判别。且考虑到控制过程的实时性、不可逆性,判别过程需置于底层进行,以此确保处置的实时性。

1 对象场景说明

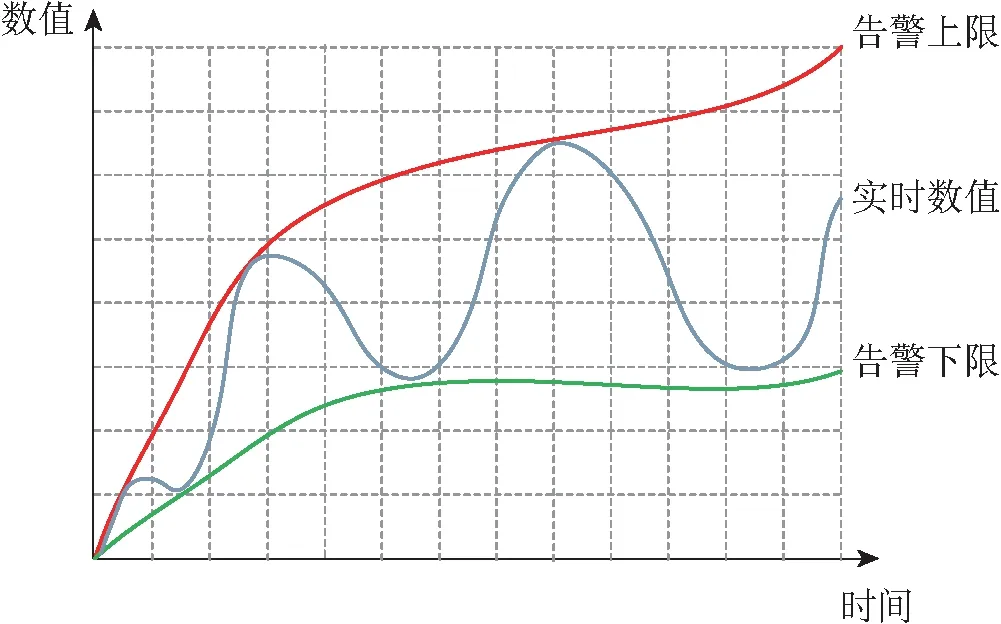

本文介绍的方法建立在行为分析+白名单的技术基础之上,主要面向合法路径、合法内容下的组合非法攻击过程。如震网病毒(Stuxnet)类恶意代码形成的攻击方式,通过破解目标设备实时数据库权限,利用实时数据库发起对相关控制器的写操作。写入数据始终位于应告警区间内(HA-n;LA+n),造成控制设备通过其输入输出(Input/Output,IO)对物理设备发送错误执行指令,最终形成物理设备的超载。该破坏控制流程如图1所示。

上述环境中,攻击发起的路径合法(破解实时数据权限后,攻击动作从操作员站发起),协议合法(非控制器可识别的协议,报文自动丢弃,不做解析),内容合法(如图1所示,实际数据始终在上、下限区间,未触发告警),因此若基于独立报文进行判定,无论传统五元组+黑名单或行为分析+白名单方式,均无法识别出异常。可见,识别与判定过程需要综合多包报文中的内容进行综合定义。

2 算法说明

控制环境中外部干涉对过程形成的影响通常以指数型(过程控制)与阶梯型(离散控制)为主,具体如图2所示。可以看出,随着额定值写入,物理数值存在一个变化过程,该过程与工艺相关(如化学反应、加速度运行等),其中数据变化趋势从写入至平稳运行保持一致,即数据变化率始终保持在第二(上升)、第四(下降)象限,因此可以得出,在常规操作过程中,数据变化率的绝对值在90°以内。

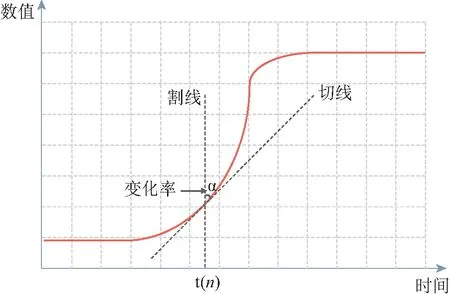

数据变化率的识别可以通过如图3所示的方式,即任意取一个时间节点对数值趋势曲线做切割,其中割线与数据变化趋势切线的夹角α即数据变化率。

所求α公式为

(1)

其中,V′(n)为t(n)时刻的曲线斜率,即

(2)

数据变化率的识别与判定根据计算得出的α进行判定。首先是对单次数据变化率进行检测,在这一过程中识别单次数据变化率|α|>90°(时间状态不可逆)。随后以单次数据变化率作为检测基础,获得数据变化率α在某个时间段内的最大值|α|上限和最小值|α|下限,数据变化率阈值Ra(n)即可参考最大值|α|上限和最小值|α|下限进行自定义设定。设定变化率阈值Ra(n)。由于单次数据变化率的判定存在误判的概率,实际应用中采用短周期内多次取样对比的方式,计算|α|>Ra(n)的次数。判定次数>取样次数×20%(经验值)则判定异常。

图1 合法区间内异常数据趋势曲线

图3 数据变化率识别算法

图2 过程控制与离散控制趋势模型

3 模型说明

3.1 应用流程模型

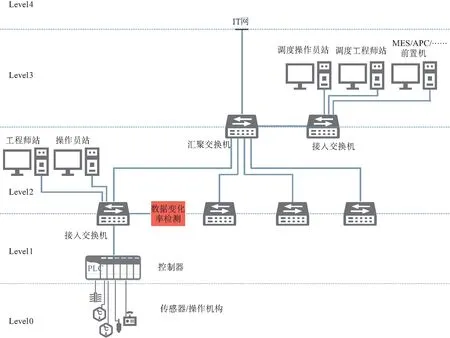

控制环境中可编程逻辑控制器(Programmable Logic Controller,PLC)、分布式控制系统(Distributed Control System,DCS)与数据采集与监视控制系统(Supervisory Control and Data Acquisition,SCADA)等上位交互普遍采用同步类型协议,但从经济成本考虑,检测节点可部署在高一级的网络节点上,通过多重镜像方式获取信息,所以在实际应用中,识别、检测的对象会以多线程方式进行。该应用的流程模型如图4所示。

图4 数据变化率检测流程模型

3.1.1 常规安全判定部分

根据控制系统通信与控制过程特点,围绕场景下的通信关系与控制逻辑,可采用与传统信息安全不同的白名单手段作为评判依据。同时,考虑到白名单技术在交付过程中对控制与安全融合理解程度较高,策略设置不可避免存在疏漏,可增加黑名单技术手段作为验证。黑名单技术由于误报率、离线更新困难等问题,其应用过程中的安全级别要低于白名单技术。

3.1.2 数据内容行为分析

数据内容行为分析主要面向报文中的数据部分,旨在将数据解析还原。采用此类技术的原因主要在于控制领域攻击过程通常利用合法路径、合法的协议对控制器进行写操作,若要判定是否为攻击行为,并针对攻击对象进行定义,及时响应,需对行为进行分析并形成有效的途径识别、检测、处置能力。数据内容行为分析可以分为以下3步。

第一步是指令分析,通过指令,区分报文的读写属性。以Modbus TCP为例:当监测到报文(3)时,可以根据其标记字节,识别其指令。

[01][00][00][00][00][06]

[01][03][00][00][00][0A]

(3)

01/02/03/04为读取操作、05/06/15/16为写入操作,以此作为判定条件,结合控制环境中的通信与控制逻辑,对于不具备操作权限的地址进行限定,可用来补充大部分控制系统缺少访问控制的缺陷(当前大部分控制器系统缺少基础的访问控制能力,网络可达即可读写)。

第二步是寄存器地址分析,控制过程多基于实时数据,以寄存器形式存在,对于寄存器地址的区分旨在明确访问对象是否具备对应数据的访问、操作权限。仍以报文(3)为例,[00][00][00][0A]代表了访问的对象首寄存器地址与数据长度。通过对寄存器地址的限制,可落实基于数据的访问控制。

第三步是数据内容解析,该部分建立在数据字典基础上,即将寄存器与物理点位进行对应,根据数据内容与物理阈值区间进行判断。

3.1.3 数据变化率检测分析

数据变化率识别与检测技术的出现旨在补充数据内容行为分析过程中的不足。该技术通过镜像流量(为保证控制过程的可用性,通常不在控制单元内部署访问控制措施,行为监测过程多以镜像流量旁路审计方式实现)获取多线程控制场景通信报文。数据变化率检测分析过程以实际数据数值作为参考值,在识别异常数据变化后,对数据异常变化区间进行阈值比对(变化率阈值需自定义),比对结果若超出设定阈值范围,则对其通信链路进行取样检测,如近10条(需自定义)报文中分别提取数值内容进行变化率分析。这一过程中,若取样检测变化率相对恒定,误差<2%,则可判定为控制过程处于逻辑正常的合理状态,检测过程关闭;若取样检测变化率存在较大波动,特别是变化率出现正负两种状态,则可断定数据处于抖动变化中。前文已提及,正常的控制过程不会存在高频的数据抖动过程。

对于抖动变化数据,为保证识别与检测结果的有效性,降低误报率,可从写操作内容识别进行辅助验证。在写操作内容识别方面主要是在数据变化率发生改变的时间区间内,确认是否存在更改数据额定值的写操作行为,对比相邻的3~5次写操作内容,若存在较大偏差,则可确认为异常威胁,发出告警(误操作的修正过程也会造成对应的数据变化模型,但该过程仅会出现2~3次偏差较大的写操作过程,故对写操作内容的对比设置为3~5次)。

3.2 应用拓扑模型

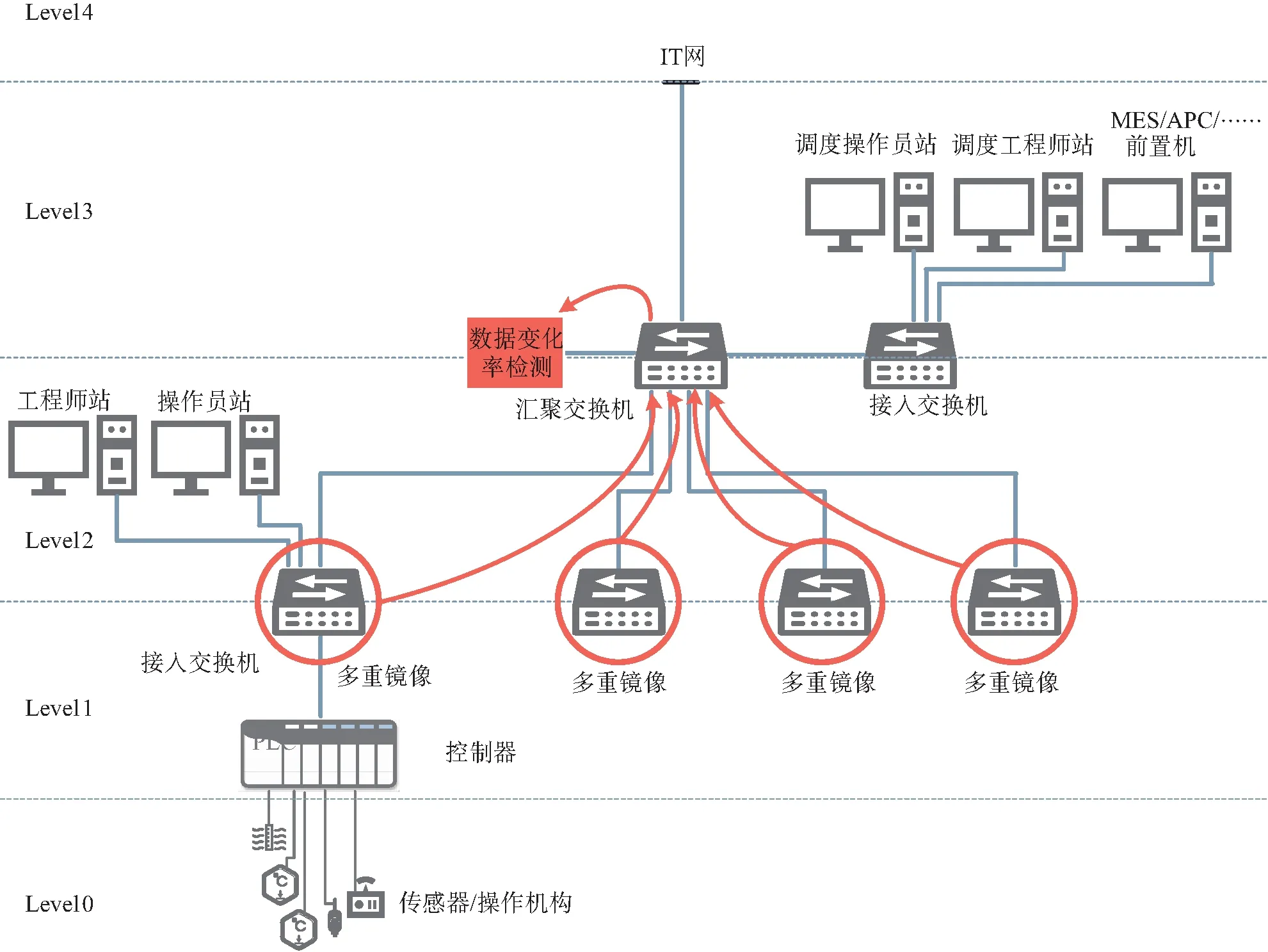

在技术应用过程中,考虑数据变化率检测技术面向的对象主要为写操作过程,可以理解为其作用节点需要在写操作流程的路径中,于是需要对控制环境中写操作路径的有效性进行分析。随着信息化技术的应用,写操作路径主要为3类:一是基于硬接线的控制输入,该过程主要基于4~20 mA电流,以按钮、档杆、旋钮等物理介质进行输入,通常称为“现控”,由于其控制过程不涉及通信过程,不在本技术应用范围内;二是基于通信的本地操作员站输入,该过程主要基于以太网或总线(RS485/RS232等)通信,操作发起节点位于Level2层级的操作员站,该过程通常称为“远控”;三是基于通信的调度操作员站输入,该过程主要基于以太网通信,与远控方式相同,但其输入发起节点位于Level3层级的调度操作员站,该过程通常称为“集控”。在当前国内控制领域中,电力、石油等流程控制类行业,Level3通常作为生产过程监测,即不参与写操作,控制操作由远控方式进行。在离散控制类行业中,如汽车制造、电子制造等信息化程度较高的行业,其集控与远控方式并存。但在冶金、有色等传统行业,因生产过程风险较大,集控过程响应较慢,故其采用集控方式较少。因此可以判断,数据变化率检测技术应用节点应位于Level2与Level1层级间,考虑到国内控制单元运维过程的特殊性,应采用镜像流量方式进行识别、监测与审计,具体如图5所示。

图5 数据变化率检测逻辑应用模型

技术应用在Level1.5层级的接入交换节点,以镜像流量获取数据信息,对控制过程零影响。在实际应用过程中,控制单元数量众多,在Level1.5节点会形成大量技术措施的应用,对于用户形成较大的经济压力,为解决此类问题,可采用交换设备多重镜像方式,将镜像流量递推至上一层交换节点,降低技术措施部署数量,节约用户经济成本,具体可参考图6。

4 应用示例

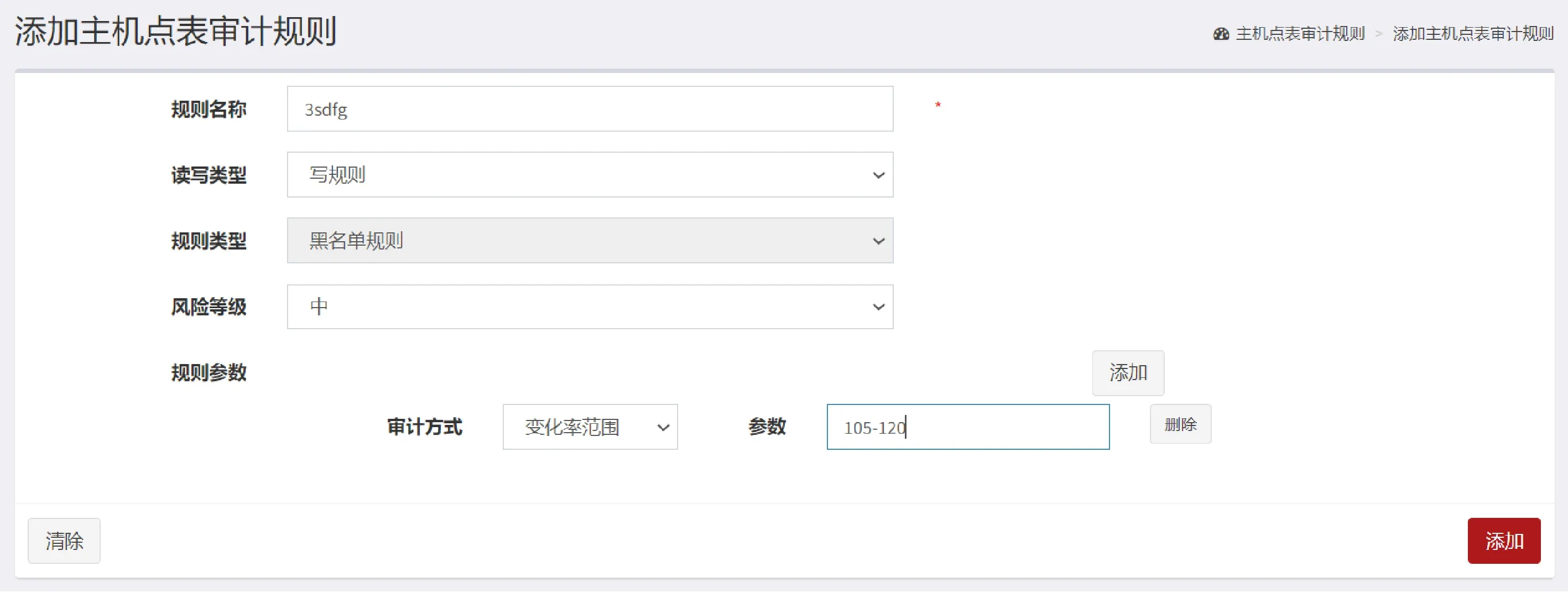

基于数据变化率检测的控制领域信息安全行为已在多个控制领域进行应用。数据变化率检测技术应用节点以镜像流量获取控制过程中的数据信息,首先在数据变化率检测技术应用节点系统内配置主机(操作员站)点列表(见图7);然后根据不同应用场景业务流程和工艺参数分别配置主机点表审计规则,自定义操作员站写操作变化率范围及对应的风险等级(见图8);完成以上配置信息后,数据变化率检测技术应用节点即可依据审计规则和识别判定方法对超出阈值的数据变化率进行检测、判定及告警。

5 结束语

基于数据变化率的检测能力旨在补充当前控制领域信息安全在行为监测过程中的不足,该技术的立足可以理解为在信息安全的基础上,综合考虑功能安全的能力与价值,在双安融合的基础上,对合法路径、合法协议、合法内容的行为进行深度分析的能力。基于数据变化率的检测能力作用于控制单元底层,能采用实时的方式识别潜在的风险。随着工业产业结构的调整,安全技术也在快速发展与变革过程中,这其中必然产生纷繁的技术分支,而产业需求正是最好的验证方式。安全技术不是一种炫技,复杂也好,简单也罢,其价值就是可以真正满足用户的实际需求,从用户角度出发,服务于用户。

图6 数据变化率检测物理应用模型

图7 主机列表

图8 编辑主机点表审计规则