网络运行正常 仍需提防挂马

文/郑先伟

网络运行正常 仍需提防挂马

文/郑先伟

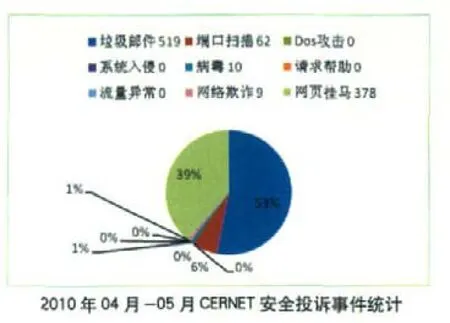

5月教育网网络运行正常,无重大安全事件发生。近期教育网新增的挂马网页数量有所上升,这主要是因为临近高考以及高招工作即将展开,用户对教育网内的网站关注度升高,使得攻击者将攻击的重点转到于高校相关的网站上。建议网络管理员能够对自己管辖范围内的WEB服务进行安全扫描和安全加固,以此来防范网站被攻击并挂马。要注意的是需要加固的不仅仅是服务软件,网页代码本身也是需要进行检验并加固的。

5月的安全投诉事件依然以垃圾邮件和网页挂马为主。

病毒与木马

近期没有新增影响特别严重的蠕虫病毒。需要关注的是利用热点事件进行欺诈传播的病毒。这类病毒在传播上并没有直接利用系统或软件的漏洞,它通过伪装成网络上的热门事件(如不雅照片或视频等)引诱用户主动点击下载并运行。虽然大部分时候杀毒软件能够有效识别这类病毒,但是一些用户在猎奇的心态下不惜关闭杀毒软件的主动防毒功能来运行这些程序。一旦用户点击运行了这类仿冒的图片或视频文件后,仿冒程序就会下载大量的木马程序到用户的机器上运行,破坏系统的防毒软件和安全措施进而完全控制用户的机器。

近期新增严重漏洞评述

5月微软的安全公告中仅包含两个安全公共,涉及的系统包括office软件和OUTLOOK软件,用户应尽快安装相应的补丁程序。除了微软外,其他的一些第三方软件的安全公告也需要提醒用户关注,如Mozilla针对firefox浏览器发布的补丁程序、Adobe针对Shockwave Player Director发布的安全公告,暴风影音软件针对BaoFeng 2012版本发布的补丁程序。这些第三方软件需要用户根据自己的安装情况来选择安装相应的补丁程序。

以下是近期需要我们管理员特别关注的漏洞:

nginx文件路径处理远程命令执行漏洞

影响系统:

Igor Sysoev nginx 0.8.x

Igor Sysoev nginx 0.7.x

Igor Sysoev nginx 0.6.x

漏洞信息:

nginx是多平台的HTTP服务器和邮件代理服务器,一般用来构建需要高性能的主页服务(如学校的首页服务器)。nginx可以被配置为以CGI的方式来支持PHP脚本运行,这种方式在处理PHP脚本文件路径的解析时存在问题,可能导致攻击者利用php脚本控制服务器。这个漏洞出现在nginx传递访问的URL和后续的脚本路径提取过程中,如果服务器上允许用户上传特定的文件(如rar或jpg图片等),攻击者就可以上传包含php脚本命令的图片文件,如果用户获得上传文件的访问地址,在其后添加任意php后缀的文件名进行访问,存在漏洞的处理过程会把上传的图片文件当作php脚本执行,使得攻击者能控制服务器。

漏洞危害:

该漏洞是0day漏洞,漏洞的攻击方式已经在网络上被公布。一旦使用nginx的网站允许用户上传文件,这个漏洞就很容易被利用。目前监测发现已经有部分网站的该漏洞被利用后进行了挂马攻击。

解决办法:

目前厂商还未针对该漏洞发布补丁程序,建议您随时关注厂商的动态:

http://nginx.net/

在没有补丁程序前,您可以使用以下的临时办法来减轻风险:

修改PHP的配置文件php.ini,把默认的如下行:

cgi.fix_pathinfo=1

修改为:

cgi.fix_pathinfo=0

修改后重启nginx服务器。

MySQL COM_FIELD_LIST命令远程溢出漏洞

影响系统:

Oracle MySQL 5.1

Oracle MySQL 5.0

漏洞信息:

MySQL是目前使用最为广泛的开源多平台数据库软件。MySQL的5.0和5.1版本中存在一个安全漏洞,如果MySQL允许远程数据库连接,那么攻击者可以通过向MySQL数据库提交包含有超长表格名称参数的COM_FIELD_LIST命令触发缓冲区溢出,导致执行任意代码。

漏洞危害:

MySQL是很多网站使用的后台数据库系统,默认情况下MySQL数据库是禁止远程连接的,但是由于很多网站的WEB服务和数据库服务并不在一台服务器上,管理员会开放远程连接功能。如果用户的数据库端口允许远程连接的话,这个漏洞就非常容易被利用。

解决办法:

目前厂商已经发布了升级补丁以修复这个安全问题,请到厂商的主页下载补丁升级:

http://bugs.mysql.com/bug.php?id=53237

(作者单位为CERNET国家网络中心应急响应组)

安全提示

为防范服务器被挂马,建议管理员执行以下操作:

1.及时升级WEB服务器的补丁程序;

2.尽量更新WEB服务程序和数据库程序到最新版本;

3.关闭WEB服务器上不必要的服务及端口;

4.使用防火墙保护WEB服务器;

5.检查主页代码中包含数据库操作和用户输入操作的代码,防范SQL注入和跨站脚本漏洞;

6.WEB服务器要专机专用,禁止在WEB服务器上做一些无关的操作(如访问网页或收取电子邮件等);