一种基于802.11i的拒绝服务攻击的解决方案

王佳佳

(泰州职业技术学院电子与信息工程系,江苏泰州225300)

近几年来,随着无线电技术的不断发展和无线电设备价格的不断降低,无线局域网(WLAN)技术得到了迅猛的发展。1997年,美国电机电子工程师协会(IEEE)发布了802.11协议,这是在无线局域网领域内第一个国际上被认可的协议[1]。无线局域网是采用无线传输媒介的局域网,特点是成本低,灵活性、移动性强,吞吐量高,通信可靠。但是,这种发展使得基于IEEE802.11的局域网成为攻击者关注的目标,事实上,无线局域网对于恶意的拒绝服务攻击特别敏感。因此,本文将对无线局域网的安全性进行探讨。

1 无线局域网的安全机制

802.11协议定义了两种模式的网络结构:基础结构(infrastructure)模式和Ad-hoc模式。Infrastructure模式是一种整合有线与无线局域网架构的应用模式,配备无线网卡的移动设备必须通过AP来进行无线通讯,通过这种架构模式,即可实现网络资源的共享。Ad-hoc模式是无线局域网设备提供的应用模式中的一种,在这种模式下,移动设备配备无线网卡即可通讯,而不需要再通过AP[2]。实际应用中,基础结构模式的无线网络的应用更为广泛。本文所讨论的网络均工作在基础结构模式下。在无线局域网最初产生的几年中,人们想用有线等效私密性(WEP,Wried Equivalent Privacy)对在空中传输的802.11数据帧加密来保证网络的安全,但很快就发现了其中的缺陷。2004年6月,IEEE正式通过了802.11i标准[3],附加到标准中定义了新一代的安全保障的部分就称为IEEE 802.11i。新加入的内容定义了一种新型的无线网络,名为健壮安全网络(RSN,Robust Security Network)。在RSN中,安全进行了严格的限制。RSN支持TKIP(Temporal Key Integrity Protocol,临时密钥完整性协议)和AES(Advanced Encryption Standard,先进加密标准)加密算法。

但是RSN也不是绝对安全的。802.11i独特的设计也为其带来了一些弱点。如:不认证攻击[4](Deauthentication Attack);针对基于Wi-Fi标准(IEEE定义的一个无线网络通信的工业标准)的数据链路层拒绝服务攻击[3];载波侦听攻击;资源耗尽[5]。

2 系统结构

首先,为了减小不认证攻击造成的影响,应当关闭管理帧的广播功能。

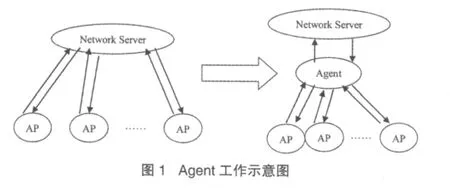

本文采用了Agent技术来检测DDoS攻击,并作出及时地响应。文中Agent是一个智能实体,既能够响应Client端的需求,又能够保护移动节点免受黑客的攻击[6]。一个在经济上和效率上均可行的结构不必要对所有的移动设备都实施监测,只需要对高带宽、高计算量或者可能成为瓶颈的设备进行有效的保护。文中使用的Agent技术只对AP实施有效的保护,如图1所示。因为通信过程中的能量消耗是移动节点能量损耗的主要方面,而无线局域网一个最重要的要求就是降低节点的能量消耗,所以需要一个能够高效利用能量的通信来延长移动节点的生存时间。如果将Agent放置在移动节点与网络服务器通信的路径之外,则AP除了消耗与Network Servicer通信的能量还必须消耗与Agent通信的能量,增加了节点的能量消耗降低了节点的生存时间,是不可取的。如果将Agent放置在移动节点与Network Servicer通信的路径当中且Agent与AP一一对应,则在经济上提高了对系统的要求,也不可行。因此为了节约成本同时避免移动节点与A-gent通信时消耗额外的能量,本文将Agent放置在移动节点与网络服务器通信的路径当中,且将Agent作为AP的簇头节点,Agent既能够知道所有移动节点的通信情况,又能够不额外损耗能量,同时还能够与网络服务器合作解决所在局域网的安全问题。

3 关键技术分析

本文中自信息I(xm)是指某个无线设备(Client端或者AP端)某一事件xm发生时所包含的信息量,当不同的事件发生时,其所包含的信息量不同,所以自信息I(xi)是一个随机变量,它不能用来作为整个无线局域网的信息的度量。Shannon定义自信息的数学期望为信息熵,即某个无线设备的平均信息量:文中信息熵的物理含义可作如下解释:信息熵表征了某无线设备整体的统计特征,是总体平均不确定性的度量。对于某一个特定的无线设备,其信息熵只有一个,不同的无线设备,因统计特性不同,其信息熵也不同。P(xm)是网络未遭受攻击时移动设备x的事件m发生时的概率,可由A-gent通过日常观察得出P(xm),进而计算出无线设备x的信息熵H(x)。

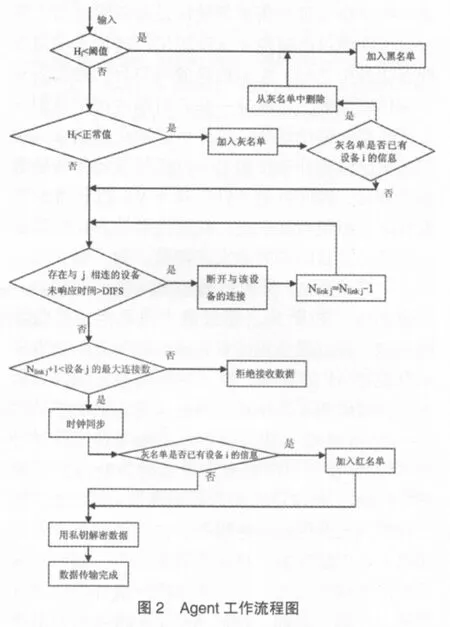

Agent工作流程如图2所示。其中Hi为信息源端无线设备i当前的信息熵。红名单、灰名单和黑名单也是表示信任关系的。红名单是可信度较高的设备的集合,当其他设备遭受攻击时,可以从红名单中挑选候选设备;灰名单是疑似遭受攻击或者疑似攻击源的设备的集合,应重点监控;黑名单是攻击源或者受到严重攻击的设备的集合,应从通信路径中删除并受到隔离。Nlinkj为目的端无线设备j当前连接的数量。

如果Hi超过了阈值,则移动设备i的信息量太多,并且已经影响其他移动设备的通信,此时应将该信息源加入黑名单不允许该信息源再次进行通信,如果该信息源想要再次通信,必须通过很强的认证。可以避免攻击者以很高的频率占有信道,通过以上判断可以避免移动设备受到资源耗尽攻击。当熵值检测器检测到熵值Hi低于正常水平,这意味着来自移动设备i的报文的概率增大,信息源有可能正在发起攻击或受到攻击,但是检测报文不一定为非法报文,也可能是信息源端无线设备受到不认证攻击后企图重新连接,此时应加入灰名单。如果灰名单中已经存在该信息源的信息,则说明该设备已经以较高的频率占有信道,并且影响到了其它设备的通信,不管什么原因都应立刻从灰名单中删除并加入黑名单;如果灰名单中还没有该设备的信息,则说明该设备开始以较高的频率占有信道,该设备可能是攻击源也可能是受到不认证攻击的受害设备在连接断开后企图重新连接,为了不让受害设备和攻击源一起被隔离,该设备可以进行下一步通信但必须加入灰名单受到网络管理员的监控。如果被确认为攻击源则加入黑名单,如果确认为受害设备则网络管理员负责帮助该设备解除攻击,通过以上判断可以避免不认证攻击。验证了信息源的合法身份之后,在为信息源端与目的端设备建立通信路径前,应清除一些长时间占用信道但不传输数据的移动设备,这样可以避免通信双方中的一方已经断开连接而另一方仍然在等待传输数据的情况,因此可避免针对基于Wi-Fi标准的数据链路层拒绝服务攻击。然后还要计算连接数是否大于信息目的端的最大连接数,为了防止接入站点太多导致AP资源枯竭必须将Nlinkj控制在一定范围内,如果Nlinkj超过最大值则拒绝接收该数据包,可以避免攻击者利用空闲信道不断发送数据消耗AP的资源,以上判断可避免载波侦听攻击。同时为了防止攻击者扰乱信息目的端的时钟,Agent还必须使得信息目的端与自己的时钟同步(避免载波侦听攻击中攻击设备修改受害设备的时钟),此时可以认为移动设备i在发送该数据包期间没有受到拒绝服务攻击,该设备在短时间内是可以信任的,再次查看灰名单,如果灰名单中没有移动设备i的信息则将该地址添加进红名单,否则不添加。最后Agent才将数据包解密并且发送到目的端。

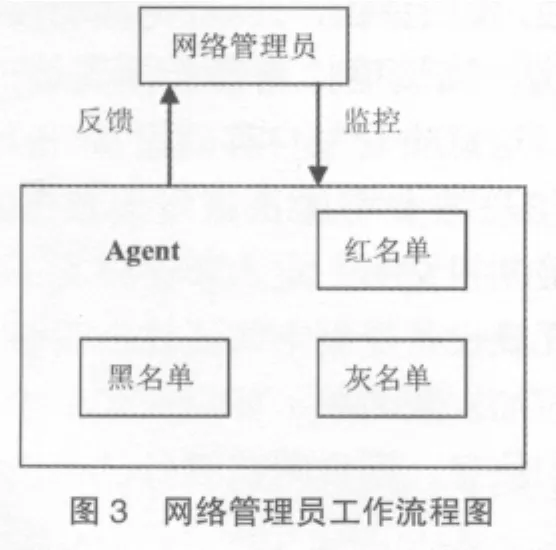

网络管理员全面监控Agent工作过程,及时监控灰名单成员,隔离黑名单成员。一旦发现黑名单成员有所增加立即从红名单成员中挑选合适的AP作为候补成员(如图3所示)。

4 实验结果及评价

实验平台为PentiumⅣ1.8G,256MB RAM,操作系统为Red Hat Linux7.2,网络仿真平台是ns-22.26(network simulatorversion2.26)。实验中,移动节点的个数设为20。

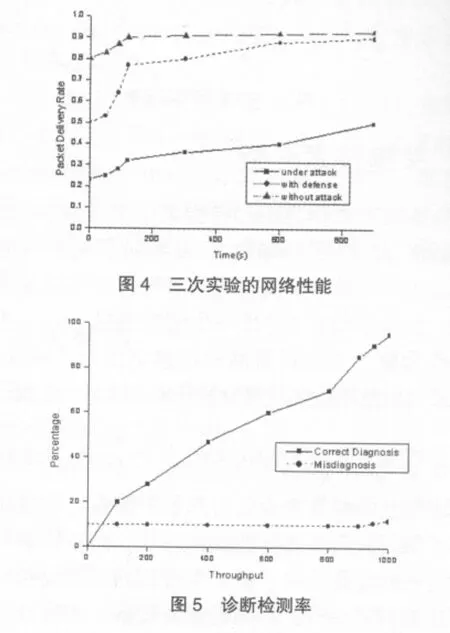

本实验所检测到的攻击是以Agent已知有攻击为前提的。我们一共进行了三次实验,第一次是在网络没有遭受攻击的情况下测试了网络运行的分组传递率,第二次实验是在网络遭受以上攻击的情况下测试了以上的指标,第三次实验是在网络遭受了攻击之后使用了本文提到的方法后,又测试了网络运行的分组传递率。实验结果如下:

图4是三次实验中网络性能的比较,其中——线条表示网络各节点在遭受攻击的情况下的分组传递率,……线条表示遭受攻击并且使用了本文方法时网络各节点的分组传递率,——线条表示正常情况时网络节点的性能,总体说来效果比较明显。

图5表示的是网络判断的正确性,在错误的报告率不变的前提下,报告的正确率不断上升。

从实验可以看出本方法不更新移动设备,没有增加移动设备的负载,且能够解决以上四种攻击比文献[2]、[4]、[7]的方法更加易于实现,更加高效,具有良好的可行性。

5 结语

本文分析了无线局域网络中可能出现的拒绝服务攻击,并提出了一种解决方案,目的是为了无线网络的安全问题得到更进一步的研究。本文使用了Agent技术,结构简单且对移动设备没有增加额外的负担,在技术上和经济上具有良好的可行性。

[1]金纯,陈林星,杨吉云.IEEE 802.11无线局域网[M].北京:电子工业出版社,2004.

[2]Pradeep Kyasanu,NitinH.Vaidya.Detection and Handlingof MACLayer Misbehavior in Wireless Networks[EB/OL].(2011-07-20)[2012-07-13].http://wenku.baidu.com/view/b5029529cfc789eb172dc800.html.

[3]周正.无线局域网安全务实—WPA与802.11i[M].北京:人民邮电出版社,2006.

[4]John Bellardo,Stefan Stefan Savag,802.11 Denial-of-Service Attacks Real Vulnerabilitiesand Practical Solutions[EB/OL].(2011-11-26)[2012-07-13].hrrp://wenku,baidu.com/view/view/afcd37aedd3383c4bb4cd2b.html.

[5]夏新军,俞能海,刘洋.WLAN环境下拒绝服务攻击问题研究[J].计算机工程与应用2005,(25):129-132.

[6]Elhadi Shakshuki,Sajid Hussain,Abdur R.Matin,Abdul W.Matin.Routing agent for Wireless sensor network[EB/OL].(2012-05-31)[2012-07-13].http://www.docin.com/p-86157562.html.

[7]Vikram Gupta,Srikanth Krishnamurthy,Michalis Faloutsos.Denial of Service Attacks at the MAC Layer in Wireless Ad Hoc Networks[EB/OL].(2012-6-17)[2012-7-13].http://citeseerx.ist.psu.edu/viewdoc/summary?doi=10.1.1.20.668.