一种基于双向扩散的混沌图像加密算法研究

吴新华,张辛佳

(江苏工程职业技术学院,南通 226007)

一种基于双向扩散的混沌图像加密算法研究

吴新华,张辛佳

(江苏工程职业技术学院,南通 226007)

利用耦合映像格子所产生的混沌信号优良特性,采用混沌密钥时变的图像像素值双向扩散的加密方案,研究提出了一种新的混沌图像加密算法,然后对所提算法进行测试仿真和性能分析,测试结果表明所提算法具有较强的安全性和有效性,足以抵抗穷举攻击、统计攻击、差分攻击、已知/选择明文攻击等各类常见的攻击。

混沌;图像加密;双向扩散;耦合映像格子

0 引言

随着互联网技术和多媒体技术的飞速发展,图像信息成为人类进行信息交流的重要手段之一,其安全性问题也同时被提上了日程。加密技术是保护信息安全最有效的手段,但传统的加密方式(如DES,AES,IDEA和RSA等)很难适用于图像加密的实际需求,近年来兴起的混沌图像加密技术已成为图像信息安全领域的研究热点。自从英国数学家Matthews提出混沌数据加密的思想以来[1],人们提出了多种基于混沌的图像加密算法[2-5],主要有基于像素值的图像位置置乱、图像灰度值替代,以及位置置乱与灰度值替代相结合的加密三大类图像加密算法,近年来针对位级图像也开展了一系列混沌图像加密算法的研究[6-8],但不难发现现有的混沌图像加密算法普遍存在诸如混沌系统维数较低而造成的安全性不高、难以抵抗已知/选择明文攻击和差分攻击等问题[9-12]。抗攻击性能较低的主要原因在于现有的混沌图像加密算法产生的混沌密钥流是固定的,与平文(待加密图像)或密文(密文图像)之间没有任何关系,即选择一副(或几幅)特殊图像可轻易地攻击恢复出原始图像;同时现有的混沌图像加密算法普遍采用单向扩散方案,很难做到改变一个原始图像像素点就能对整幅密文图像产生影响,在此情况下,即使建立混沌密钥流与平文或密文之间的关系,也会遭遇破译。本文利用耦合映像格子产生的混沌信号优良的特性,采用混沌密钥时变的图像像素值双向扩散的加密方案,研究提出了一种新的混沌图像加密算法,然后对所提算法进行测试仿真和性能分析,测试结果表明所提算法在直方图、相关性、密文图像信息熵、密钥敏感性、抗差分攻击和抗已知/选择明文攻击等方面具有较强的保密性和有效性。

1 双向扩散的混沌图像加密的相关算法

1.1 算法概述

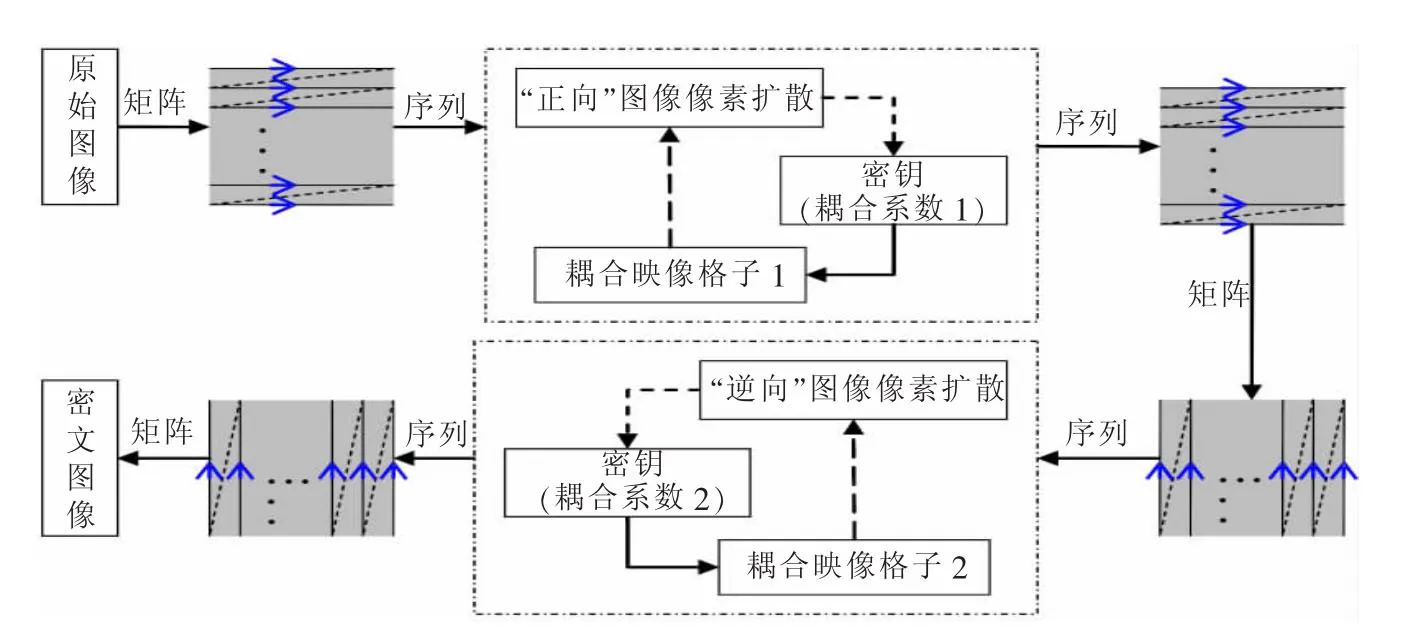

算法采用混沌密钥时变的像素值双向扩散的图像加密方案:首先将平文图像按从左到右、从上到下的像素扫描方式变换为一维序列,利用耦合映像格子1产生混沌序列,进行“正向”像素值扩散,同时混沌密钥(耦合系数1)随着像素扩散值实时变化,再按Z扫描方式变换为图像矩阵;然后将图像矩阵按从下到上、从右到左的像素扫描方式变换为一维图像序列,利用混沌耦合映像格子2产生混沌序列,进行所谓的“逆向”像素值扩散,混沌密钥(耦合系数2)同样实时变化,再经过相应的扫描变换,可得到密文图像,整个双向扩散操作仅需执行1轮,具体结构如图1所示。

图1 混沌图像加密架构图

1.2 图像像素双向扩散

1)耦合映像格子(CML)。

耦合映象格子是一种由具有空间和时间离散、但状态连续的低维动力系统组成的阵列,这些低维动力系统按照某些耦合规则进行相互耦合。当低维动力系统采用混沌系统时,由于其内在的非线性混沌动态性能以及其在空间耦合上的扩散,使得耦合映象格子在时间和空间方向上都具有混沌行为,不仅具有混沌系统固有的初值敏感性、伪随机性,而且具有边界条件敏感性。考虑采用如下的CML映射:

式(1)中,ε为耦合系数,ε∈(0,1),子函数f1(xn)和f2(xn)分别选用倾斜帐篷混沌映射和Logistic混沌映射,表示如下:

当取系统控制参数P∈(0,1)、系统参数μ∈(3.569 945 6,4)、初值x0∈(0,1)时,CML映射处于混沌状态。本文取f1(xn)中P=0.55,f1(yn)中P=0.56,f2(xn)中μ=3.999 72,f2(yn)中μ=3.999 73。为了适应图像加密,将CML映射产生的混沌序列进行如下整数化变换,生成属于[0,255]的随机数序列:

2)“正向”图像像素扩散。假设原始灰度图像I的大小为M×N,其“正向”图像像素扩散算法如下:①首先将原始图像矩阵I进行Z字扫描形成一维序列P={P1,P2,P3…PM×N-1,PM×N}。②为避免混沌系统的瞬间影响,将CML映射进行200次混沌迭代,同时将x200和y200作为后续混沌迭代的初值x0'和y0',设置i=1。③将CML映射进行一次混沌迭代,得到混沌信号xi'和yi',同时将其进行整数化处理得到X(1)和X(2),进行如下操作:

其中,Pi和Mi分别为“正向”扩散前后的图像像素值,M0为扩散初值密钥,di(1)和di(2)为依赖前一个扩散值进行选择的随机数组合,表示为:

每次混沌迭代后,其耦合系数ε均会发生变化,表示为:

令i=i+1,该过程持续至整幅图像像素扩散操作结束,得到“正向”图像像素扩散序列M={M1,M2,…,MM×N}。④将“正向”图像像素扩散序列M按Z字扫描方式,恢复出一幅“正向”扩散后的密文图像。

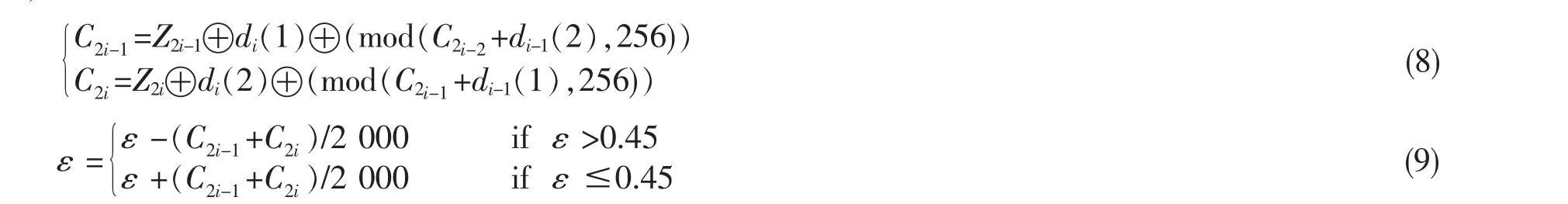

3)“逆向”图像像素扩散。“逆向”图像像素扩散算法与“正向”图像像素扩散算法相类似,只是扫描方式为从下到上、从右到左形成一维序列。其中扩散操作和耦合系数ε均会发生变化,变化规则分别表示如下:

最后将“逆向”图像像素扩散序列C按对应扫描方式,得到一副双向扩散后的密文图像。

1.3 图像混沌解密

图像混沌解密是“正向像素扩散—逆向像素扩散”这一图像加密的逆过程,即首先逆向像素扩散,再进行正向像素扩散。图像加、解密过程中的密钥必须一致,否则解密恢复的图像为无用信息。

2 性能分析

本节对所提混沌图像加密算法进行测试仿真和性能分析。设用于双向图像像素扩散的“正向”加密密钥为;“逆向”加密密钥为

2.1 密钥空间及密钥敏感性分析

所提算法的密钥主要包括耦合映像格子的初值、耦合系数,以及扩散初值等,具体表示为双向图像像素扩散的其中混沌映射的任一初值、耦合系数敏感度均达到10-16,那么密钥空间至少达到10-16×6,这足以抵抗恶意穷举攻击。以Lena图像为例,按给定密钥进行混沌图像加密得到密文图像(见图2b),当仅改变加密密钥K1中x0,将其修改为0.423 575 300 000 000 1,进行图像混沌加密得到密文图像(见图2c),将图2c与图2b相对比,即可得到差异图像(见图2d),可见算法对加密密钥的敏感性很高;解密时,当加、解密密钥一致时,会恢复出原始图像,如图2e所示,当加、解密密钥不一致时,即使是细微的差别,如仅改变解密密钥K2中x0'=0.421 234 000 000 000 1(对应的加密密钥为x0=0.421 234),解密图像如图2f所示,则为杂乱无章的无用信息。

图2 密钥敏感性分析图

2.2 统计性分析

1)直方图。图像直方图显示了像素值的分布情况,理想的密文图像直方图是均匀分布的,以抵抗攻击者从中获取相关的图像信息。图3分别为原始Lena图像、加密后密文图像(图2b)和解密恢复图像(图2e和f)的直方图,从中可看出:密文图像的直方图分布均匀,同时错误解密密钥恢复图像的直方图也均匀分布,攻击者无法从中获得任何有用信息。

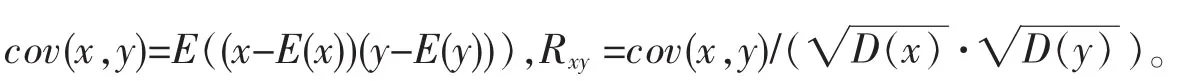

仍以Lena图像为例,随机选择2 500个像素点进行相关性分析,图4所示分别为原始图像和加密图像的水平、垂直、对角线方向相邻像素点的相关性图。同时按照上述公式进行计算,得到密文图像水平、垂直、对角线相邻像素点的相关性分别为0.002 2,0.019 6和0.006 3;而原始Lena图像对应相邻像素点的相关性分别为0.969 8,0.907 4和0.891 1,可见经该算法加密后,密文图像的相关性大大降低,可较好地抵抗基于相关性分析的统计攻击。

3)信息熵。信息源m的信息于密文图像而言,8bits长度像素的信息熵理想值为8。以Lena、Cameraman和Clock图像为例,计算出信息源m的信息熵H(m),所提算法和对比算法(仅“正向”像素扩散)所得密文图像的信息熵分别见表1,从中明显可见经所提算法加密的密文图像信息熵大于经单次扩散加密的密文图像信息熵,且更接近于8,由此可见该算法的加密效果较好。

通过对所提算法密文图像直方图、相邻像素相关性和密文图像信息熵分析,可以看出所提的双向图像像素扩散算法可以较好地抵抗统计攻击。

图3 原始图像、密文图像和解密图像直方图

图4 平文图像、密文图像相邻像素点的相关性图

表3 密文图像的信息熵比较

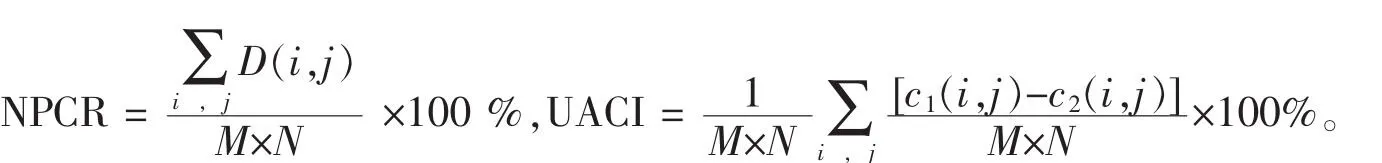

2.3 差分攻击分析

2.4 已知/选择明文攻击分析

所提混沌图像加密算法产生的混沌密钥流不仅与加密密钥K1、K2有关,而且与平文/密文图像相关,即不同的待加密图像会产生不同的混沌密钥流,同时由于采用耦合系数时变的双向像素扩散方案,即使某一像素点的微变也会引起整幅密文图像的巨大差异,因此攻击者难以根据选择或已知的几幅特殊图像加密情况进行原始图像恢复,可见所提混沌图像加密算法具有较好的抗已知/选择明文攻击性能。

图5 差异像素点扩散过程图

[1]R.Matthews.On the Derivation of a Chaotic Encryption Algorithm[J].Cryptologia,1989(1):29-42

[2]范延军,孙燮华,阎晓东,郑林涛.一种基于混合混沌序列的图像置乱加密算法[J].中国图像图形学报,2006(3):387-393.

[3]刘家胜,黄贤武,朱灿焰,王加俊.基于模运算与混沌映射的图像加密算法的研究[J].微电子学与计算机,2006(12):206-209.

[4]Y.B.Mao,G.R.Chen,S.Jian.A novel fast image encryption scheme based on 3D chaotic baker maps[J].Int J Bifurcation and Chaos,2004,14(10):3613-3624.

[5]X.Y.Wang,L.Teng,X.Qin.A novel color image encryption algorithm based on chaos.Signal Process[J].Signal Process,2012(4):1101-1108.

[6]C.Fu,B.B.Lin,Y.S.Miao,etl.A novel chaos-based bit-level permutation scheme for digital image encryption[J].Optics Communications,2011(284):5415-5423.

[7]Z.L.Zhu,W.Zhang,K.W.Wong,etl.A chaos-based symmetric image encryption scheme using a bit-level permutation[J]. Information Sciences,2011,181(6):1171-1186.

[8]W.Zhang,K.W.Wong,H.Yu,etl.A symmetric color image encryption algorithm using the intrinsic features of bit distributions[J].Communications in Nonlinear Science and Numerical Simulation,2013,18(3):584-600.

[9]X.Y.Wang,G.He.Cryptanalysis on a novel image encryption method based on total shuffling scheme[J].Optics Communications,2011(284):5804-5807.

[10]C.Li,S.Li,K.T.Lo.Breaking a modified substitution-diffusion image cipher based on chaotic standard and logistic maps[J]. Communications in Nonlinear Science and Numerical Simulation,2011,16(2):837-843.

[11]X.Y.Wang,L.Liu.Cryptanalysis of a parallel sub-image encryption method with high-dimensional chaos[J].Nonlinear Dynamic,2013,doi:10.1007/s11071-013-0832-9.

[12]C.Zhu,C.Liao,X.Deng.Breaking and improving an image encryption scheme based on total shuffling scheme[J].Nonlinear Dynamic.2013,71(1-2):25-34.(责任编辑:王晓燕)

On Chaotic Image Encryption Algorithm Based on Bidirectional Diffusion

WU Xin-Hua,ZHANG Xin-jia

(Jiangsu College of Engineering and Technology,Nantong 226007,China)

A new chaotic image encryption algorithm is presented in the paper.It makes use of properties of chaotic signals produced by coupled map lattice and employs pixel bidirectional diffusion scheme of chaotic key.The proposed algorithm is tested and the results show that the algorithm is safe and efficient enough to resist various common attacks such as exhaustive attack,statistical attack,differential attack,known/chosen plaintext attack.

chaos;image encryption;bidirectional diffusion;coupled map lattice(CML)

TP309.7

A

1671-6191(2014)02-0013-05

2014-03-19

吴新华(1980-),男,江苏南通人,江苏工程职业技术学院图文信息中心教师,研究方向为混沌信号处理。

江苏省自然科学基金项目(编号BK2010275);2013年中国纺织工业联合会科技指导性项目(编号2013062),南通市应用研究计划项目(编号BK2012032);江苏省高校大学生实践创新训练计划项目;江苏工程职业技术学院自然科学研究项目(编号FYKY/2013/3)。