基于多类型和身份的代理重加密方案

王萍姝,乜国雷

(1.青海民族大学数学学院,青海西宁810007;2.青海民族大学计算机学院,青海西宁810007)

基于多类型和身份的代理重加密方案

王萍姝1,乜国雷2

(1.青海民族大学数学学院,青海西宁810007;2.青海民族大学计算机学院,青海西宁810007)

在代理重加密中,代理人通过代理重加密密钥能够将授权人的加密密文全部地转换给受理人,但有些实际应用场景,授权人只允许代理人按密文子集的类型转换给相应的受理人。针对此问题,将基于类型的代理重加密扩展到多个类型和基于身份的环境中,提出了基于多类型和身份的代理重加密概念,给出了形式化的定义,构造了一个具有多类型的基于身份的代理重加密方案,在随机预言模型下达到了CPA安全性。

代理重加密;基于类型代理重加密;基于身份代理重加密;双线性映射

代理重加密允许一个半可信的代理人,通过代理重加密密钥将授权人用自己的公钥加密的密文转换为受理人用自己私钥解密的密文。在代理重加密中,代理人使用重加密密钥可以将授权人的全部密文转换为受理人用其公钥加密的密文。代理重加密有着广泛的应用背景,如加密邮件的转发,分布式文件存储系统等等。

在实际的应用中,有这样的应用场景,授权人的加密密文不是全部转发给受理人去处理,而是授权人根据需要把密文划分为若干类,每一类标记不同的标签,按标签发给相关的受理人。如某公司有下属两个子公司A和B,公司总经理的邮件包括市场、销售和人力资源等不同类型,他出差时需要把邮件发给子公司经理去处理,与市场和销售相关的邮件分派给子公司A的经理去处理,销售和人力资源的邮件分派给子公司B的经理,同时对于涉及机密的部分还不能转发给他人,只能留给他自己处理。解决此类问题的关键是授权人需要一个细粒度策略来控制代理人对密文的转换能力,授权人将委托受理人处理的密文分类,按密文类型指定受理人,代理人只能按类型进行转换。授权人也可对重加密密钥附加某种条件,代理人只能转换与授权人设定的条件相一致的密文给受理人。基于这种思路,基于类型的代理重加密和条件代理重加密分别被提出[1-2]。在这类扩展的代理重加密中,代理人只能按授权人对密文预设定的类型或对重加密密钥附加的条件去转发密文,起到了授权人对代理人的转换能力的控制,是解决上述实际问题的一种有效方法。

现有的基于类型的代理重加密方案,采用的方法是授权人用他的公钥加密密文时,对密文分为子集,不同的密文子集标记不同的标签,同时标签作为代理重加密密钥的一部分,代理人进行密文转换时只能转换与标签相一致的密文给受理人,以此达到对重加密密文细粒度控制。但对更复杂的情形,如对同一密文子集贴多个标签、不同密文子集具有相同类型标签情况,目前还没有提出有效的解决方案。本文试图在综合已有文献方法的基础上,针对同一密文子集标有多个标签的情形进行研究,提出一个基于多类型和身份的代理重加密方案,使代理人能对标有多个标签的密文子集转换给指定的受理人。

1 相关工作

代理重加密(proxy re-encryption,PRE)的概念是BLEUMER等[3]提出的,在代理重加密中,授权人用自己的公钥加密的密文允许代理人将其转换为用受理人公钥加密的密文,代理人不能得到有关授权人的私钥和密文的任何信息。随后代理重加密得到了广泛地研究,以重加密密文的转换方向和转换次数分别提出了单向/多向和单跳/多跳的代理重加密方案[4-7]。GREEN等[8]扩展代理重加密到基于身份的公钥密码体制中,提出了基于身份的代理重加密概念,并构造了两个非交互的单向基于身份的重加密方案。在基于身份的环境中,各种代理重加密方案被提出[9-10]。

在公钥密码体制环境中,代理重加密允许代理人把授权人的密文全部转换为受理人可解密的密文。为控制代理人使用代理重加密权限,TANG[1]和WENG[2]分别引入了基于类型的代理重加密(type-based proxy re-encryption,TBPRE)和条件代理重加密,虽然两个文献在概念的命名上有所不同,但实质上是相同的。WENG[2]提出了一个在双线性Diffe-Hellman假设下达到CCA安全的条件代理重加密方案,但WENG等[11]指出该方案并未达到CCA安全。2011年,LIANG等[13]在基于身份的环境中提出了两个基于身份的条件代理重加密方案,并声称在标准模型下达到了CCA安全性,但HE等[15]给出了具体的攻击,表明方案中的原始密文不具有不可展性,未能达到CCA安全。基于类型的代理重加密和条件代理重加密都得到了很多学者的关注,先后在传统的公钥密码体制下,特别是在基于身份的环境下提出了诸多方案[12,14]。IBRAIMI等[16]将基于类型与基于身份结合,提出了基于类型和身份的代理重加密方案,并达到了CPA安全性。

本文的贡献是在文献[16]的基础上,将授权人标记单一密文类型扩充到标记多个类型(即类型集),提出并形式化定义基于多类型和身份的代理重加密,构造了一个具体的基于多类型和身份的代理重加密方案。

2 基于多类型和身份的代理重加密

下面给出双线性映射、复杂性假设和DBDH假设等相关定义,参见文献[14]。

2.1 双线性映射

设G和GT是两个阶为素数q的循环乘法群,一个双线性映射e:G×G→GT满足下列条件:

双线性性:对∀g1,g2∈G和∀a,b∈Z*q,满足

非退化性:∃g1,g2∈G,使得e(g1,g2)≠1.

可计算性:对∀g1,g2∈G,存在高效的算法能够计算出e(g1,g2).

2.2 复杂性假设

定义1 DBDH问题(Decisional Bilinear Diffie-Hellman,DBDH):设G和GT是两个阶为素数q的循环乘法群,g是G的生成元,双线性映射e:G×G→GT。对于给定的元组(g,ga,gb,gc,Q)∈G4×GT,判断Q=e(g,g)abc,其中a,b,c∈。对于一个多项式时间的敌手A解决(G,GT)上的DBDH困难问题的优势定义为:

定义2 DBDH假设:若对于任意多项式t时间的敌手A,对解决群(G,GT)上的DBDH困难问题的优势均小于ε,则称G上的(t,ε)-DBDH假设是成立的。

2.3 基于多类型和身份的代理重加密模型

基于多类型和身份的代理重加密(Multiple Typeand-Identity-based PRE,MTIBPRE)由以下算法构成:

Setup(1κ)算法:该算法输入一个安全的参数1κ,输出一个全局公开参数params和主秘密参数msk。

KeyGen(params,m sk,ID)算法:该算法以params、msk和用户的身份ID作为输入,输出与身份ID相一致的用户秘密密钥skID。

Enc(param s,ID,m,T)算法:该算法以params、用户的身份ID、消息m∈G、类型集Q的子集T⊆Q作为输入,输出具有与类型子集相一致,并用用户ID加密的密文C。.

ReEnKeyGen(param s,skID1,T,ID1,ID2)算法:该算法以params、身份为ID1用户的私钥skID1、消息的类型集T以及身份ID1和ID2作为输入,输出与类型集T相一致的代理重加密密钥

Dec(Param s,C,skID)算法:该算法以params、加密密文C和身份为ID的用户私钥skID作为输入,输出与密文相一致的明文m或错误符⊥。

2.4 基于多类型和身份的代理重加密方案

在文献[1]和[16]给出的基于类型的代理重加密定义基础上,构造基于多类型和身份的代理重加密方案(MTIBPRES),本方案由以下六种算法构成。

Setup(1κ)算法:该算法由可信的第三方PKG执行,生成全局参数,具体操作如下四步。

(1)选取一个大素数q,生成两个循环乘法群G和GT,取G的生成元g,一个双线性映射e:G×G→GT。

(2)随机选取α∈Z*q作为主秘密参数msk=α,并生成参数mpk=gα。

(3)选择两个Hash函数:

(4)生成全局公开参数params={G,GT,g,mpk,e,H1,H2}和主秘密参数msk=α.

KeyGen(params,msk,ID)算法:该算法由可信的第三方PKG执行,生成与用户身份ID相一致的私钥skID=H1(ID)α。

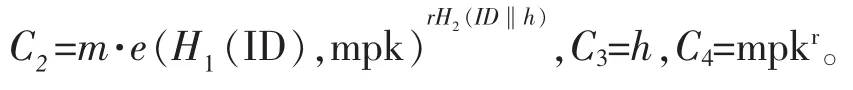

Enc(param s,ID,m,T)算法:该算法由授权人执行,得到用授权人身份ID加密并与类型子集相一致的密文C,该密文允许代理人转换为受理人解密的密文。具体执行如下操作。

(2)随机选取r∈Z*q,计算C1=gr,

取C=(C1,C2,C3,C4)为授权人加密并标有类型T的密文。

ReEnKeyGen(param s,skID1,T,ID1,ID2)算法:该算法由授权人执行,生成代理重加密密钥,具体操作如下。

(1)随机选取s∈Z*q,计算d1=H1(ID1)s-1,d2=H1(ID2)s,d3=gs。

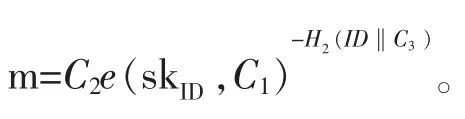

Dec(Param s,C,skID)算法:该算法由授权人/受理人用可信第三方生成的私钥skID对密文/重加密密文进行解密操作,得到相应的明文m或错误符⊥。具体操作如下。

(1)对加密密文C=(C1,C2,C3,C4),授权人用其私钥skID,并执行下面的解密运算得到明文

(2)对重加密密文C'=(C'1,C'2,C'3,C'4),受理人用其私钥skID2,并执行下面的解密运算得到明文

2.5 正确性

方案的正确性由下面的两个等式得到:

3 性能和安全性分析

3.1 性能与效率分析

(1)提出的方案具有文献[8]中所描述的IBPRE两个重要性质,具体如下。

单向性:由代理重加密密钥算法和代理重加密算法看出,授权人用其加密的附有类型集的密文只能单向地转换为受理人能够解密的密文,但反之不行。

(2)文献[1]和[16]只对密文标记一种类型,而本方案对密文标记多个类型,当=1时,方案为同一域中的基于类型和身份的代理重加密方案,由此看出本方案是文献[16]的扩充形式,在应用范围上比文献[16]扩大了。

(3)令te和tp分别表示一次双线性对运算和一次指数运算。下面将本文中提出的方案与文献[1]和[16]中的方案在双线性对运算和指数运算的效率上作以比较,从表1比较看出,在相同安全性的前提下,本文提出的方案具有较高的效率。

表1 基于类型和身份代理重加密方案效率比较Table1 The efficiency comparison ofmultiple type-and-identity-based proxy re-encryption scheme

3.2 安全性分析

文献[16]中的授权人和受理人可以来自不同的域,而本方案两者均在同一个域中。因此,对文献[16]的IND-ID-DR-CPA安全定义做适当修改,取Extract2查询与Extract1查询相同,并用T*代替t*就可形成IND-TIBPRE-CPA安全定义,由于篇幅所限此处略去。

与文献[16]中的证明类似,在随机预言模型下可证明下面的定理是成立的。

定理1.假设在群中DBDH问题是困难的,则方案在随机预言模型下是IND-TIBPRE-CPA安全的。

4 总结

在文献[1]和[16]的基础上,对基于类型和身份的代理重加密中的类型扩充到了类型集,提出了基于多类型和身份的代理重加密和一个具体的重加密方案,对标有多个类型的密文能够实现代理人按照授权人设定的密文类型转换给相应的受理人。就理论方案而言,在相同安全的前提下,与现有方案相比在代理重加密和重加密解密的计算上具有较高的效率。

[1]TANG Q.Type-based proxy re-encryption and its construction[C]//International Conference on Cryptology in India:Progress in Cryptology.Springer-Verlag,2008:130-144.

[2]WENG J,DENG R H,DING X,et al.Conditional proxy reencryption secure against chosen-ciphertext attack[C]//ACM Symposium on Information,Computer and Communications Security,ASIACCS 2009,Sydney,Australia,March.DBLP,2009:322-332.

[3]BlAZE M,BLEUMER G,STRAUSS M.Divertible protocols and atomic proxy cryptography[C]//Advances in Cryptology-Crypto'98,LNCS 1403.Berlin:Springer-erlag,1998,127-144.

[4]LIBERT B,VERGNAUD D.Unidirectional Chosen-Ciphertext Secure Proxy Re-encryption[C]//Proc.of PKC'08,LNCS 4929,Springer-Verlag,2008.360-379.

[5]CANETTIR,HOHENBERGER S.Chosen-Ciphertext Secure Proxy Re-Encryption[C]//Proceeding of ACM CCS 2007.185-194.

[6]CHOW SS,WENG J,YANG Y,etal.Efficientunidirectional proxy re-encryption[C]//Bernstein D J,Lang T,eds.AFRICA CRYPT,LNCS.6055,Berlin:Springer-Verlag,2010:316-332.

[7]SHAO J,CAO Z F.CCA-Secure Proxy Re-encryption without Pairings[C]//Public Key Cryptography.LNCS 5443.357–376.

[8]GREENM,ATENIESEG.Identity-based proxy re-encryption[C]//ACNS 2007,volume 4521 of LNCS,2007.288–306.

[9]CHU C K,TZENGW G.Identity-based proxy re-encryption without random oracles[C].Proc.of ISC'07.LNCS 4779.189–202.

[10]MATSUO T.Proxy re-encryption systems for identity-based encryption[C]//Proc.of Paring'07,LNCS 4575.247–267.

[11]WENG J,YANG Y J,TANG Q,et.al.Efficient conditional proxy re-encryption with chosen-ciphertext security[C]//In:Proc.of ISC'09,Springer-Verlag,LNCS 5735.151–166.

[12]SHAO J,WEIG,LING Y,et al.Identity-Based Conditional Proxy Re-Encryption[C]//IEEE International Conference on Communications.IEEE,2011:1-5.

[13]LIANG K,LIU Z,TAN X,et al.A CCA-Secure identitybased conditional proxy re-encryption without random oracles[C]//International Conference on Information Security and Cryptology.Springer-Verlag,2012:231-246.

[14]ZHOU D H,CHEN K F,LIU S L,et.al.Identity-Based Conditional Proxy Re-Encryption[J].Chinese Journal of Electronics,2013(1):61-66.

[15]HE K,WENG J,DENG R H,et al.On the security of two identity-based conditional proxy re-encryption schemes[J].Theoretical Computer Science,2016,652:18-27.

[16]IBRAIMI L,TANG Q,HARTEL P,et al.A type-andidentity-based proxy re-encryption scheme and its application in healthcare[C]//Secure Data Management 2008,LNCS 5159.Berlin:Springer-Verlag,2008,185-198.

(责任编辑:叶丽娜)

A M ultiple Type-and-Identity-based Proxy Re-encryption Scheme

WANG Pingshu1,NIEGuolei2

(1.School of Mathematics,Qinghai University for Nationalities,Xining 810007;2.School of Computers'science and Technology,QinghaiUniversity for Nationalities,Xining 810007)

In a proxy re-encryption system,a semi-trusted proxy can convert all ciphertexts by delegator encrypted plaintextwith his public key to the delegatee so that the re-encrypted ciphertexts can be decrypted with the delegatee's private key.However,inmany application scenarios,delegator only allows proxy to convert ciphertextwith corresponding type set as tag to a specific delegatee.In order to address this issue,we extend the concept of type-and-identity-based proxy re-encryption to multiple type setting and proposemultiple type-and-identity-based proxy re-encryption(MTIBPRE),which enables the delegator to control his delegate right for proxy.We present a concrete MTIBPRE system,and prove itagainst the chosen-plaintextattack(CPA)in the random oraclemodel.

proxy re-encryption;type-based proxy re-encryption;identity-based proxy re-encryption;bilinearmaps

TP309.7

:A

:1674-2109(2017)06-0048-05

2017-05-01

青海省自然科学基金(2011-Z-906);教育部“春晖计划”项目(Z2012113)。

王萍姝(1967-),女,汉族,教授,主要从事密码学的研究。